Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Información general de la arquitectura

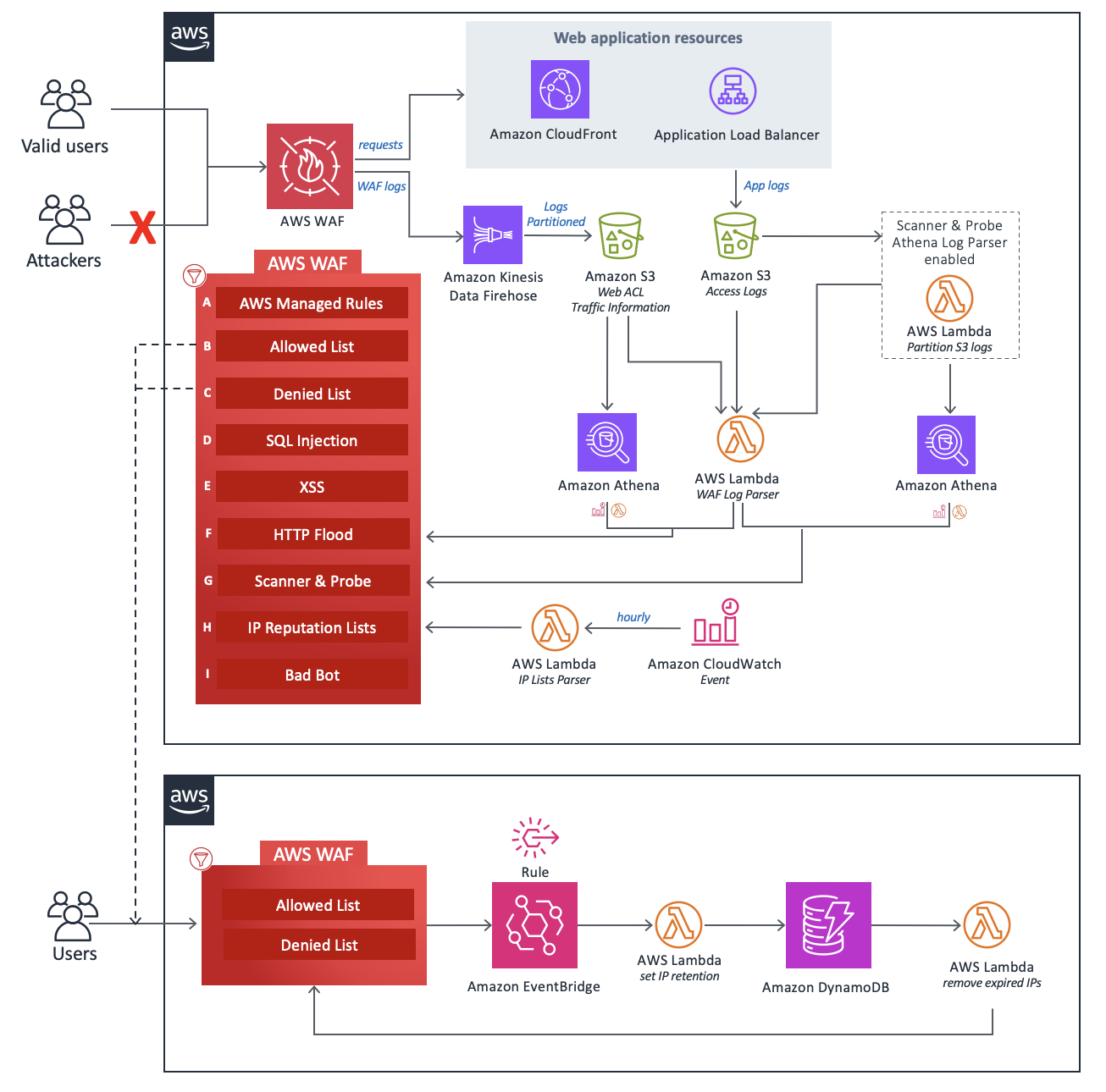

En esta sección se proporciona un diagrama de arquitectura de implementación de referencia para los componentes implementados con esta solución.

Diagrama de arquitectura

Al implementar esta solución con los parámetros predeterminados, se implementan los siguientes componentes en su cuenta de AWS.

CloudFormation la plantilla implementa AWS WAF y otros recursos de AWS para proteger su aplicación web de los ataques más comunes.

En el centro del diseño se encuentra una ACL web de AWS WAF

Los componentes de esta solución se pueden agrupar en las siguientes áreas de protección.

nota

Las etiquetas de los grupos no reflejan el nivel de prioridad de las reglas de la WAF.

-

Reglas administradas por AWS (A): este componente contiene grupos de reglas de reputación IP, grupos de reglas de referencia y grupos de reglas específicos de casos de uso de AWS. Estos grupos de reglas protegen contra la explotación de vulnerabilidades comunes de las aplicaciones u otro tipo de tráfico no deseado, incluidos los que se describen en las publicaciones de OWASP

, sin tener que escribir sus propias reglas. -

Listas de IP manuales (B y C): estos componentes crean dos reglas de AWS WAF. Con estas reglas, puede insertar manualmente las direcciones IP que desee permitir o denegar. Puede configurar la retención de IP y eliminar las direcciones IP caducadas de los conjuntos de IP permitidos o denegados mediante EventBridge las reglas de Amazon

y Amazon DynamoDB . Para obtener más información, consulte Configurar la retención de IP en conjuntos de IP de AWS WAF permitidos y denegados. -

Inyección SQL (D) y XSS (E): estos componentes configuran dos reglas de AWS WAF diseñadas para proteger contra los patrones comunes de inyección de SQL o secuencias de comandos entre sitios (XSS) en el URI, la cadena de consulta o el cuerpo de una solicitud.

-

Inundación HTTP (F): este componente protege contra los ataques que consisten en un gran número de solicitudes desde una dirección IP determinada, como un ataque DDo S a la capa web o un intento de inicio de sesión por fuerza bruta. Con esta regla, se establece una cuota que define el número máximo de solicitudes entrantes permitidas desde una sola dirección IP dentro de un período predeterminado de cinco minutos (configurable con el parámetro Athena Query Run Time Schedule). Una vez superado este umbral, las solicitudes adicionales de la dirección IP se bloquean temporalmente. Puede implementar esta regla mediante una regla basada en la tasa de AWS WAF o procesando los registros de AWS WAF mediante una función de Lambda o una consulta de Athena. Para obtener más información sobre las ventajas y desventajas relacionadas con las opciones de mitigación de inundaciones HTTP, consulte las opciones del analizador de registros.

-

Scanner and Probe (G): este componente analiza los registros de acceso a las aplicaciones en busca de comportamientos sospechosos, como una cantidad anormal de errores generados por un origen. A continuación, bloquea las direcciones IP de origen sospechosas durante un período de tiempo definido por el cliente. Puede implementar esta regla mediante una función de Lambda

o una consulta de Athena. Para obtener más información sobre las desventajas relacionadas con las opciones de mitigación del escáner y la sonda, consulte las opciones del analizador de registros. -

Listas de reputación de IP (H): este componente es la función

IP Lists ParserLambda que comprueba las listas de reputación de IP de terceros cada hora en busca de nuevos rangos que bloquear. Estas listas incluyen las listas Don't Route Or Peer (DROP) y Extended DROP (EDROP) de Spamhaus, la lista de direcciones IP de amenazas emergentes de Proofpoint y la lista de nodos de salida de Tor. -

Bad Bot (I): este componente mejora la detección de bots defectuosos al monitorear las conexiones directas a un Application Load Balancer (ALB) o Amazon CloudFront, además del mecanismo honeypot. Si un bot pasa por alto el honeypot e intenta interactuar con ALB o CloudFront, el sistema analiza los patrones de solicitudes y los registros para identificar cualquier actividad maliciosa. Cuando se detecta un bot defectuoso, se extrae su dirección IP y se añade a una lista de bloqueados de AWS WAF para evitar un mayor acceso. La detección de bots maliciosos funciona a través de una cadena lógica estructurada, lo que garantiza una cobertura integral de las amenazas:

-

Analizador de registros Lambda de HTTP Flood Protection: recopila los bots defectuosos de las entradas IPs de registro durante el análisis de inundaciones.

-

Analizador de registros Lambda de Scanner & Probe Protection: identifica el bot incorrecto de las entradas IPs de registro relacionadas con el escáner.

-

Analizador de registros de Athena con protección contra inundaciones HTTP: extrae el bot incorrecto de los registros de IPs Athena mediante particiones en la ejecución de consultas.

-

Analizador de registros Athena de Scanner & Probe Protection: recupera los bots defectuosos de los registros de Athena IPs relacionados con el escáner, utilizando la misma estrategia de partición.

-

Detección de respaldo: si tanto HTTP Flood Protection como Scanner & Probe Protection están deshabilitadas, el sistema se basa en el analizador Log Lambda, que registra la actividad de los bots en función de los filtros de etiquetas WAF.

-

Cada una de las tres funciones Lambda personalizadas de esta solución publica métricas de tiempo de ejecución en. CloudWatch Para obtener más información sobre estas funciones de Lambda, consulte los detalles de los componentes.