Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Acceda a través Servicios de AWS de AWS PrivateLink

Accede y Servicio de AWS utiliza un punto final. Los puntos de conexión de servicio predeterminados son interfaces públicas, por lo que debe agregar una puerta de enlace de Internet a la VPC para que el tráfico pueda llegar desde la VPC al Servicio de AWS. Si esta configuración no se ajusta a los requisitos de seguridad de la red, puede utilizarla AWS PrivateLink para conectar la VPC Servicios de AWS como si estuviera en la VPC, sin necesidad de utilizar una puerta de enlace a Internet.

Puede acceder de forma privada a los Servicios de AWS que se integran AWS PrivateLink mediante puntos finales de VPC. Puede crear y administrar todas las capas de la pila de aplicaciones sin utilizar una puerta de enlace de Internet.

Precios

Se le facturará por cada hora de aprovisionamiento de punto de conexión de VPC de la interfaz en cada zona de disponibilidad. También se le factura por GB de datos procesados. Para obtener más información, consulte AWS PrivateLink Precios

Descripción general

Puede acceder a Servicios de AWS través de sus puntos finales de servicio público o conectarse a un usuario compatible. Servicios de AWS AWS PrivateLink Esta descripción general compara estos métodos.

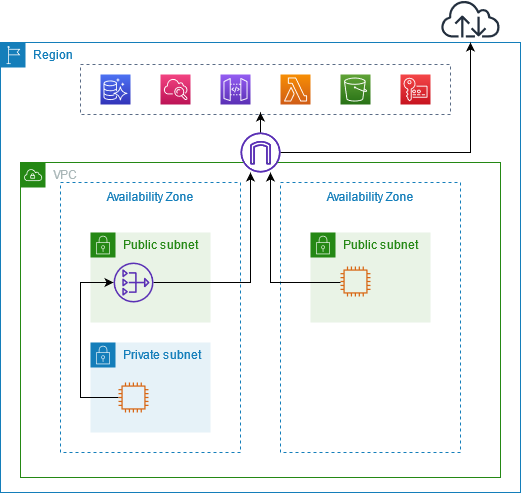

Acceso a través de puntos de conexión de servicio públicos

El siguiente diagrama muestra cómo las instancias acceden a Servicios de AWS través de los puntos finales del servicio público. El tráfico hacia y Servicio de AWS desde una instancia de una subred pública se enruta a la puerta de enlace de Internet de la VPC y, a continuación, a la. Servicio de AWS El tráfico a un Servicio de AWS desde una instancia de una subred privada se dirige a una puerta de enlace NAT, luego a la puerta de enlace de Internet para la VPC y, a continuación, al Servicio de AWS. Mientras este tráfico atraviesa la puerta de enlace de Internet, no sale de la red. AWS

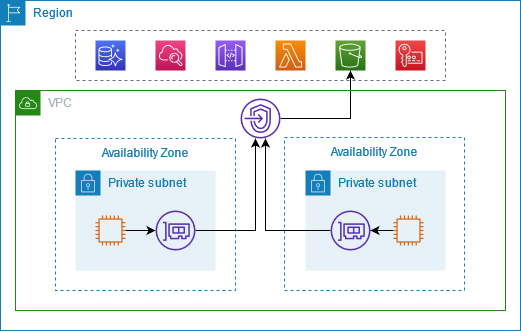

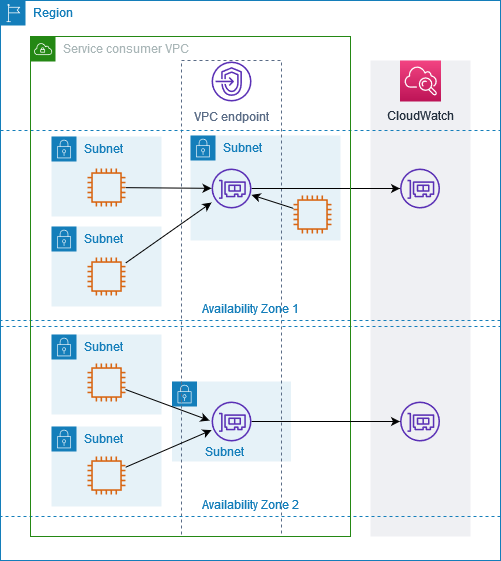

Conéctese a través de AWS PrivateLink

El siguiente diagrama muestra cómo Servicios de AWS acceden las instancias AWS PrivateLink. En primer lugar, debe crear un punto final de la VPC de interfaz, que establece las conexiones entre las subredes de la VPC y una interfaz de red que utiliza. Servicio de AWS El tráfico destinado al Servicio de AWS se resuelve en las direcciones IP privadas de las interfaces de red de puntos finales mediante DNS y, a continuación, se envía a Servicio de AWS través de la conexión entre el punto final de la VPC y el. Servicio de AWS

Servicios de AWS acepta las solicitudes de conexión automáticamente. El servicio no puede iniciar solicitudes a los recursos a través del punto de conexión de VPC.

Nombre de host DNS

La mayoría Servicios de AWS ofrece puntos finales regionales públicos, que tienen la siguiente sintaxis.

protocol://service_code.region_code.amazonaws.comPor ejemplo, el punto final público de Amazon CloudWatch en us-east-2 es el siguiente.

https://monitoring.us-east-2.amazonaws.comCon AWS PrivateLink, se envía tráfico al servicio mediante puntos de enlace privados. Cuando crea un punto de enlace de VPC de interfaz, creamos nombres de DNS regionales y zonales que puede usar para comunicarse con él desde Servicio de AWS su VPC.

El nombre DNS regional para el punto de conexión de VPC de interfaz tiene la siguiente sintaxis:

endpoint_id.service_id.region.vpce.amazonaws.comLos nombres de DNS de zona tienen la siguiente sintaxis:

endpoint_id-az_name.service_id.region.vpce.amazonaws.comAl crear un punto final de VPC de interfaz para un Servicio de AWS, puede habilitar el DNS privado. Con el DNS privado, se pueden seguir realizando solicitudes a un servicio utilizando el nombre DNS de su punto de conexión público, al tiempo que se aprovecha la conectividad privada a través del punto de conexión de VPC de interfaz. Para obtener más información, consulte Resolución de los DNS.

El siguiente describe-vpc-endpoints

aws ec2 describe-vpc-endpoints --vpc-endpoint-idvpce-099deb00b40f00e22--query VpcEndpoints[*].DnsEntries

El siguiente es un ejemplo de salida para un punto final de interfaz para Amazon CloudWatch con nombres DNS privados habilitados. La primera entrada es el punto de conexión regional privado. Las siguientes tres entradas son los puntos de conexión de zona privados. La entrada final proviene de la zona alojada privada y oculta, que resuelve las solicitudes al punto de conexión público para las direcciones IP privadas de las interfaces de red del punto de conexión.

[ [ { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2c.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2a.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "vpce-099deb00b40f00e22-lj2wisx3-us-east-2b.monitoring.us-east-2.vpce.amazonaws.com", "HostedZoneId": "ZC8PG0KIFKBRI" }, { "DnsName": "monitoring.us-east-2.amazonaws.com", "HostedZoneId": "Z06320943MMOWYG6MAVL9" } ] ]

Resolución de los DNS

Los registros DNS que se crean para el punto de conexión de VPC de interfaz son públicos. Por lo tanto, estos nombres de DNS se pueden resolver de forma pública. Sin embargo, las solicitudes DNS desde fuera de la VPC siguen devolviendo las direcciones IP privadas de las interfaces de red de punto de conexión, por lo que estas direcciones IP no se pueden utilizar para acceder al servicio del punto de conexión a menos que tenga acceso a la VPC.

DNS privado

Si habilitas el DNS privado para el punto final de la VPC de la interfaz y tu VPC tiene habilitados tanto los nombres de host DNS como la resolución de DNS, crearemos una zona alojada privada oculta y AWS administrada para ti. La zona alojada contiene un registro configurado para el nombre DNS predeterminado para el servicio que lo resuelve en las direcciones IP privadas de las interfaces de red de punto de conexión en la VPC. Por lo tanto, si ya tienes aplicaciones que envían solicitudes a Servicio de AWS través de un punto de conexión regional público, esas solicitudes ahora pasan por las interfaces de red de los puntos finales, sin necesidad de que realices ningún cambio en esas aplicaciones.

Le recomendamos que habilite nombres DNS privados para su punto de conexión de VPC para los Servicios de AWS. Esto garantiza que las solicitudes que utilizan los puntos de enlace de servicio público, como las solicitudes realizadas a través de un AWS SDK, se dirijan a su punto de enlace de VPC.

Amazon proporciona un servidor DNS para la VPC, denominado Route 53 Resolver. Route 53 Resolver resuelve automáticamente los nombres de dominio y registros de VPC locales de zonas alojadas privadas. No obstante, no se puede utilizar Route 53 Resolver desde fuera de la VPC. Si desea acceder al punto de conexión de VPC desde la red local, puede utilizar puntos de conexión de Route 53 Resolver y reglas de Resolver. Para obtener más información, consulte Integración AWS Transit Gateway con AWS PrivateLink

Subredes y zonas de disponibilidad

Puede configurar su punto de conexión de VPC con una subred por cada zona de disponibilidad. Creamos una interfaz de red de punto de conexión para el punto de conexión de VPC en la subred. Asignamos direcciones IP a cada interfaz de red de punto de conexión desde su subred, en función del tipo de dirección IP del punto de conexión de VPC. Las direcciones IP de una interfaz de red de punto de conexión no variarán durante la vida útil de su punto de conexión de VPC correspondiente.

En un entorno de producción, para una alta disponibilidad y resiliencia, recomendamos lo siguiente:

-

Configure al menos dos zonas de disponibilidad por punto final de VPC e implemente AWS los recursos que deben acceder a ellas Servicio de AWS en estas zonas de disponibilidad.

-

Configurar nombres de DNS privados para el punto de conexión de VPC.

-

Acceda a Servicio de AWS ellas mediante su nombre de DNS regional, también conocido como punto final público.

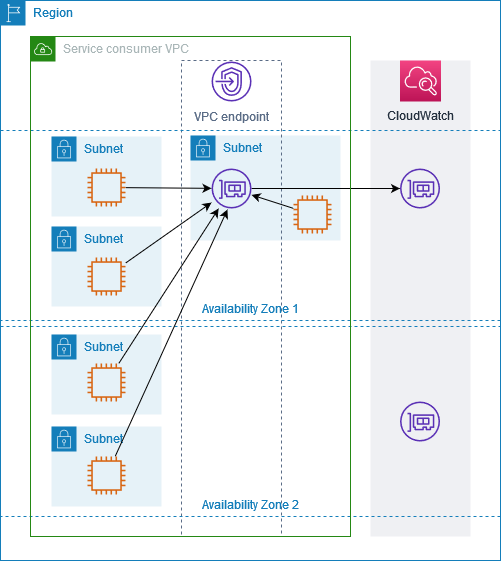

El siguiente diagrama muestra un punto de enlace de VPC para Amazon CloudWatch con una interfaz de red de puntos finales en una única zona de disponibilidad. Cuando un recurso de cualquier subred de la VPC accede a CloudWatch Amazon mediante su punto de conexión público, resolvemos el tráfico a la dirección IP de la interfaz de red de punto final. Esto incluye el tráfico procedente de subredes de otras zonas de disponibilidad. Sin embargo, si la zona de disponibilidad 1 se ve afectada, los recursos de la zona de disponibilidad 2 pierden el acceso a Amazon CloudWatch.

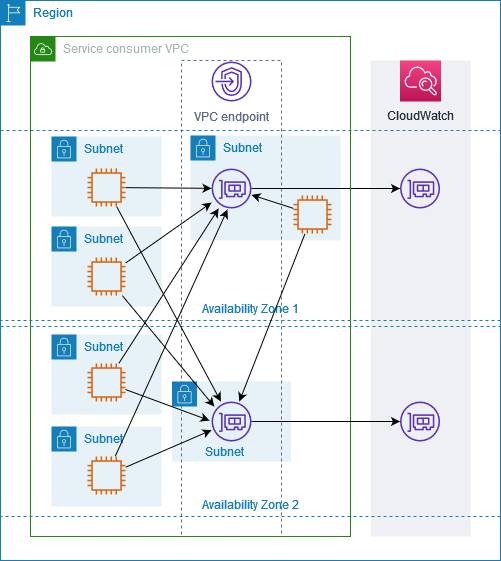

En el siguiente diagrama, se muestra un punto de enlace de VPC para Amazon CloudWatch con interfaces de red de puntos finales en dos zonas de disponibilidad. Cuando cualquier recurso de cualquier subred de la VPC accede a CloudWatch Amazon mediante su punto de enlace público, seleccionamos una interfaz de red de puntos finales en buen estado y utilizamos el algoritmo de turnos rotativos para alternar entre ellos. A continuación, resolvemos el tráfico dirigido a la dirección IP de la interfaz de red de punto de conexión seleccionada.

Si es mejor para su caso de uso, puede enviar el tráfico de los recursos al Servicio de AWS utilizando la interfaz de red de punto de conexión de la misma zona de disponibilidad. Para ello, utilice el punto de conexión de zona privado o la dirección IP de la interfaz de red de punto de conexión.

Tipos de direcciones IP

Servicios de AWS pueden brindar soporte IPv6 a través de sus puntos de enlace privados, incluso si no lo hacen IPv6 a través de sus puntos de enlace públicos. Los puntos finales compatibles IPv6 pueden responder a las consultas de DNS con registros AAAA.

Requisitos para habilitar un punto IPv6 final de interfaz

-

Servicio de AWS Debe hacer que sus puntos finales de servicio estén disponibles en. IPv6 Para obtener más información, consulte Ver IPv6 soporte.

-

El tipo de dirección IP de un punto de conexión de interfaz debe ser compatible con las subredes del punto de conexión de interfaz, como se describe a continuación:

-

IPv4— Asigne IPv4 direcciones a las interfaces de red de sus puntos finales. Esta opción solo se admite si todas las subredes seleccionadas tienen rangos de IPv4 direcciones.

-

IPv6— Asigne IPv6 direcciones a las interfaces de red de sus puntos finales. Esta opción solo se admite si todas las subredes seleccionadas son IPv6 solo subredes.

-

Dualstack: IPv4 asigne ambas IPv6 direcciones a las interfaces de red de sus puntos finales. Esta opción solo se admite si todas las subredes seleccionadas tienen ambos IPv4 rangos de direcciones. IPv6

-

Si una interfaz de punto final de VPC admite IPv4, las interfaces de red de puntos finales tienen IPv4 direcciones. Si una interfaz de punto final de VPC admite IPv6, las interfaces de red de puntos finales tienen IPv6 direcciones. No se puede acceder a la IPv6 dirección de la interfaz de red de un punto final desde Internet. Si describe una interfaz de red de punto final con una IPv6 dirección, observe que denyAllIgwTraffic está habilitada.