Instancias de NAT

Una instancia NAT proporciona traducción de direcciones de red (NAT). Puede usar una instancia NAT para permitir que los recursos de una subred privada se comuniquen con destinos fuera de la nube privada virtual (VPC), como Internet o una red en las instalaciones. Los recursos de la subred privada pueden iniciar el tráfico IPv4 saliente a Internet, pero no pueden recibir el tráfico entrante iniciado en Internet.

importante

NAT AMI se basa en la última versión de Amazon Linux AMI, 2018.03, cuya compatibilidad estándar llegó a su fin el 31 de diciembre de 2020 y su mantenimiento llegó a su fin el 31 de diciembre de 2023. Para obtener más información, consulte la siguiente entrada del blog: Amazon Linux AMI end of life

Si utiliza una AMI NAT existente, AWS recomienda que migre a una puerta de enlace NAT. Las puertas de enlace NAT ofrecen una mejor disponibilidad, un mayor ancho de banda y que requieren menos esfuerzo administrativo. Para obtener más información, consulte Comparar las puertas de enlace NAT con las instancias NAT.

Si las instancias NAT coinciden mejor con su caso práctico que las puertas de enlace NAT, puede crear su propia AMI NAT de una versión actual de Amazon Linux como se describe en 3. Creación de una AMI de NAT.

Contenido

Conceptos básicos de las instancias NAT

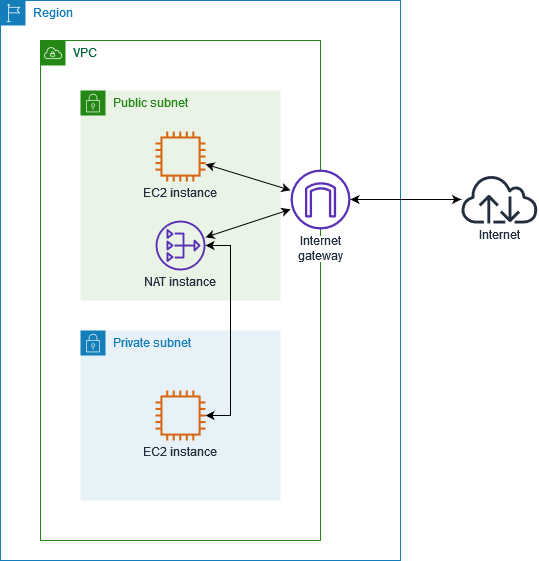

El siguiente gráfico muestra los conceptos básicos de las instancias NAT. La tabla de enrutamiento asociada con la subred privada envía tráfico de Internet desde las instancias de la subred privada a la instancia NAT en la subred pública. La instancia NAT luego envía el tráfico a la puerta de enlace de Internet. El tráfico se atribuye a la dirección IP pública de la instancia NAT. La instancia NAT especifica un número de puerto alto para la respuesta; si la respuesta vuelve, la instancia NAT la envía a una instancia de la subred privada en función del número de puerto de la respuesta.

La instancia NAT debe tener acceso a Internet, por lo que debe estar en una subred pública (una subred que tiene una tabla de enrutamiento con una ruta a la puerta de enlace de Internet) y debe tener una dirección IP pública o una dirección IP elástica.

Comience a utilizar las instancias NAT, cree una AMI de NAT, cree un grupo de seguridad para la instancia NAT y lance la instancia de NAT en su VPC.

Su cuota de instancias NAT depende de la cuota de instancias para la región. Para obtener más información, consulte Service Quotas de Amazon EC2 en Referencia general de AWS.