Controlar el tráfico hacia los recursos de AWS mediante grupos de seguridad

Un grupo de seguridad controla el tráfico al que se permite llegar y dejar los recursos a los que está asociado. Por ejemplo, después de asociar un grupo de seguridad a una instancia de EC2, controla el tráfico de entrada y salida de la instancia.

Al crear una VPC, incluye un grupo de seguridad predeterminado. Puede crear grupos de seguridad adicionales para una VPC, cada uno con sus propias reglas de entrada y salida. Puede especificar el origen, el rango de puertos y el protocolo de cada regla de entrada. Puede especificar el destino, el rango de puertos y el protocolo de cada regla de salida.

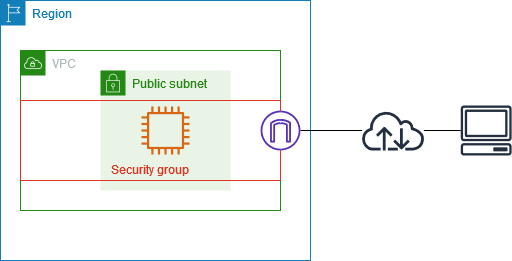

En el siguiente diagrama se muestra una VPC con una subred, una puerta de enlace de Internet y un grupo de seguridad. La subred contiene una instancia de EC2. El grupo de seguridad se asigna a la instancia. El grupo de seguridad actúa como un firewall virtual. El único tráfico que llega a la instancia es el permitido por las reglas del grupo de seguridad. Por ejemplo, si el grupo de seguridad contiene una regla que permite el tráfico ICMP a la instancia desde su red, puede hacer ping a la instancia desde su equipo. Si el grupo de seguridad no contiene una regla que permita el tráfico SSH, no podrá conectarse a la instancia mediante SSH.

Contenido

Precios

El uso de grupos de seguridad no supone ningún cargo adicional.

Conceptos básicos de los grupos de seguridad

-

Puede asignar un grupo de seguridad a los recursos creados en la misma VPC que el grupo de seguridad o a los recursos de otras VPC si utiliza la característica de asociación de VPC de grupos de seguridad para asociar el grupo de seguridad a otras VPC de la misma región. También puede asignar varios grupos de seguridad a un único recurso.

-

Al crear un grupo de seguridad, debe darle un nombre y una descripción. Se aplican las siguientes reglas:

-

El nombre de un grupo de seguridad debe ser único dentro de la VPC.

-

En los nombres de los grupos de seguridad no se distingue entre mayúsculas y minúsculas.

-

Los nombres y las descripciones pueden tener una longitud máxima de 255 caracteres.

-

Los nombres y las descripciones solo pueden contener los siguientes caracteres: a-z, A-Z, 0-9, espacios y ._-:/()#,@[]+=&;{}!$*.

-

Cuando el nombre contiene espacios finales, los recortamos. Por ejemplo, si introduce el nombre "Grupo de seguridad de prueba ", se guardará como "Grupo de seguridad de prueba".

-

El nombre del grupo de seguridad no puede comenzar con

sg-.

-

-

Los grupos de seguridad son grupos con estado. Por ejemplo, si envía una solicitud desde una instancia, se permite el tráfico de respuesta de dicha solicitud para conectar la instancia independientemente de las reglas del grupo de seguridad de entrada. Se permiten las respuestas al tráfico de entrada para dejar la instancia, independientemente de las reglas de salida.

-

Los grupos de seguridad no filtran el tráfico destinado a los siguientes servicios ni desde estos:

-

Servicios de nombres de dominio de Amazon (DNS)

-

Protocolo de configuración dinámica de host de Amazon (DHCP)

-

Metadatos de la instancia de Amazon EC2

-

Puntos de conexión de metadatos de tareas de Amazon ECS

-

Activación de licencias para instancias de Windows

-

Servicio de sincronización temporal de Amazon

-

Direcciones IP reservadas del enrutador de la VPC predeterminado

-

-

Se ha establecido una cuota del número de grupos de seguridad que puede crear por cada VPC, al igual que el número de reglas que puede añadir a cada grupo de seguridad y el número de grupos de seguridad que puede asociar a una interfaz de red. Para obtener más información, consulte Cuotas de Amazon VPC.

Prácticas recomendadas

-

Autorice solo a entidades principales de IAM específicas a crear y modificar grupos de seguridad.

-

Cree el número mínimo de grupos de seguridad que necesite para reducir el riesgo de error. Use cada grupo de seguridad para administrar el acceso a los recursos que tienen funciones y requisitos de seguridad similares.

-

Al agregar reglas entrantes para los puertos 22 (SSH) o 3389 (RDP) para acceder a sus instancias de EC2, autorice solo rangos de direcciones IP específicas. Si especifica 0.0.0.0/0 (IPv4) y ::/ (IPv6), esto permite a cualquier persona acceder a sus instancias desde cualquier dirección IP mediante el protocolo especificado.

-

No abra rangos de puertos grandes. Asegúrese de que el acceso a través de cada puerto esté restringido a las fuentes o destinos que lo requieran.

-

Considere crear ACL de red con reglas similares a sus grupos de seguridad para agregar una capa de seguridad adicional a su VPC. Para obtener más información acerca de las diferencias entre los grupos de seguridad y las ACL de red, consulte Comparar grupos de seguridad y ACL de red.

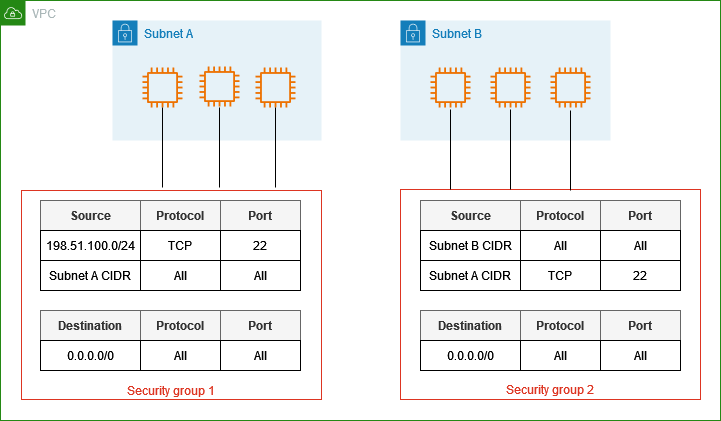

Ejemplo de grupo de seguridad

En el siguiente diagrama se muestra una VPC con dos grupos de seguridad y dos subredes. Las instancias de la subred A tienen los mismos requisitos de conectividad; por lo tanto, están asociadas al grupo de seguridad 1. Las instancias de la subred B tienen los mismos requisitos de conectividad; por lo tanto, están asociadas al grupo de seguridad 2. Las reglas del grupo de seguridad permiten el tráfico de la siguiente manera:

-

La primera regla de entrada del grupo de seguridad 1 permite el tráfico SSH a las instancias de la subred A desde el rango de direcciones especificado (por ejemplo, un rango de su propia red).

-

La segunda regla de entrada del grupo de seguridad 1 permite que las instancias de la subred A se comuniquen entre sí mediante cualquier protocolo o puerto.

-

La primera regla de entrada del grupo de seguridad 2 permite que las instancias de la subred B se comuniquen entre sí mediante cualquier protocolo o puerto.

-

La segunda regla de entrada del grupo de seguridad 2 permite que las instancias de la subred A se comuniquen con las instancias de la subred B mediante SSH.

-

Ambos grupos de seguridad utilizan la regla de salida predeterminada, la cual permite todo el tráfico.