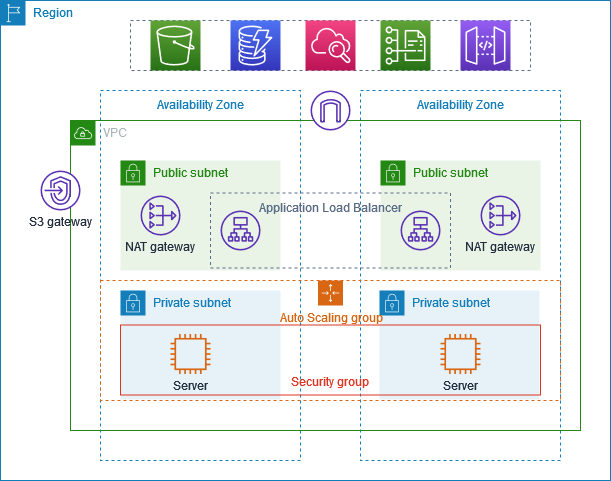

Ejemplo: una VPC con servidores en subredes privadas y NAT

En este ejemplo se muestra cómo crear una VPC que se puede utilizar para los servidores de un entorno de producción. Para mejorar la resiliencia, los servidores se implementan dos zonas de disponibilidad, mediante un grupo de escalado automático y un equilibrador de carga de aplicación. Para obtener mayor seguridad, los servidores se implementan en subredes privadas. Los servidores reciben las solicitudes a través del equilibrador de carga. Los servidores pueden conectarse a Internet mediante una puerta de enlace NAT. Para mejorar la resiliencia, la puerta de enlace NAT se implementa en ambas zonas de disponibilidad.

Contenido

Información general

En el diagrama siguiente, se proporciona información general sobre los recursos que se incluyen en este ejemplo. La VPC tiene subredes privadas y públicas en dos zonas de disponibilidad. Cada subred pública contiene una puerta de enlace NAT y un nodo equilibrador de carga. Los servidores se ejecutan en las subredes privadas, se lanzan y terminan mediante un grupo de escalado automático y reciben tráfico desde el equilibrador de carga. Los servidores pueden conectarse a Internet mediante la puerta de enlace NAT. Los servidores pueden conectarse a Amazon S3 mediante un punto de conexión de VPC de puerta de enlace.

Enrutamiento

Cuando crea esta VPC con la consola de Amazon VPC, creamos una tabla de enrutamiento para las subredes públicas con rutas locales y rutas a la puerta de enlace de Internet. También creamos una tabla de enrutamiento para las subredes privadas con rutas locales y rutas a la puerta de enlace NAT, la puerta de enlace de Internet solo de salida y el punto de conexión de VPC de la puerta de enlace.

A continuación, se muestra un ejemplo de la tabla de enrutamiento para las subredes públicas, con rutas para IPv4 e IPv6. Si crea subredes solo para IPv4 en lugar de subredes de doble pila, la tabla de enrutamiento solo incluye las rutas IPv4.

| Destino | Objetivo |

|---|---|

10.0.0.0/16 |

local |

2001:db8:1234:1a00::/56 |

local |

| 0.0.0.0/0 | igw-id |

| ::/0 | igw-id |

El siguiente es un ejemplo de una tabla de enrutamiento para una de las subredes privadas, con rutas tanto para IPv4 como para IPv6. Si creó subredes solo para IPv4, la tabla de enrutamiento incluye solo las rutas IPv4. La última ruta envía el tráfico destinado a Amazon S3 al punto de conexión de VPC de la puerta de enlace.

| Destino | Objetivo |

|---|---|

10.0.0.0/16 |

local |

2001:db8:1234:1a00::/56 |

local |

| 0.0.0.0/0 | nat-gateway-id |

| ::/0 | eigw-id |

s3-prefix-list-id |

s3-gateway-id |

Seguridad

A continuación, se muestra un ejemplo de las reglas que puede crear para el grupo de seguridad que asocia a sus servidores. El grupo de seguridad debe permitir el tráfico procedente del equilibrador de carga a través del oyente y el protocolo. También debe permitir la comprobación de estado del tráfico.

| Origen | Protocolo | Rango de puerto | Comentarios |

|---|---|---|---|

ID del grupo de seguridad del equilibrador de carga |

protocolo del oyente |

puerto del oyente |

Permite el tráfico entrante desde el equilibrador de carga en el puerto del oyente |

ID del grupo de seguridad del equilibrador de carga |

protocolo de comprobación de estado |

puerto de comprobación de estado |

Permite el tráfico de comprobación de estado entrante desde el equilibrador de carga |

1. Creación de la VPC

Utilice el siguiente procedimiento para crear una VPC con una subred pública y una subred privada en dos zonas de disponibilidad y una puerta de enlace NAT en cada zona de disponibilidad.

Para crear la VPC

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel, elija Crear VPC.

-

En Recursos para crear, elija VPC y más.

-

Configurar la VPC

-

En Generación automática de etiquetas de nombre, ingrese un nombre para la VPC.

-

En Bloque de CIDR IPv4, puede conservar la sugerencia predeterminada o, como alternativa, ingresar el bloque de CIDR necesario para su aplicación o red.

-

Si la aplicación se comunica mediante direcciones IPv6, elija Bloque de CIDR IPv6, Bloque de CIDR IPv6 proporcionado por Amazon.

-

-

Configurar las subredes

-

En Cantidad de zonas de disponibilidad, elija 2 para poder lanzar instancias en varias zonas de disponibilidad y mejorar la resiliencia.

-

Para Número de subredes públicas, elija 2.

-

Para Número de subredes privadas, elija 2.

-

Puede conservar el bloque de CIDR predeterminado para la subred pública o, si lo prefiere, puede ampliar Personalizar los bloques de CIDR de la subred e introducir un bloque de CIDR. Para obtener más información, consulte Bloques de CIDR de subred.

-

-

En Puertas de enlace NAT, elija 1 por AZ para mejorar la resiliencia.

-

Si la aplicación se comunica mediante direcciones IPv6, seleccione Sí en Puerta de enlace de Internet solo de salida.

-

En Puntos de conexión de VPC, si las instancias deben acceder a un bucket de S3, conserve la Puerta de enlace de S3 predeterminada. De lo contrario, las instancias de su subred privada no podrán acceder a Amazon S3. Esta opción no tiene ningún costo, por lo que puede conservar la opción predeterminada si quiere utilizar un bucket de S3 en el futuro. Si selecciona Ninguno, siempre podrá agregar un punto de conexión de VPC de puerta de enlace más adelante.

-

Para ver las Opciones de DNS, desactive Habilitar nombres de host de DNS.

-

Seleccione Crear VPC.

2. Implementar la aplicación

Lo ideal es que termine de probar los servidores en un entorno de desarrollo o prueba y cree los scripts o las imágenes que utilizará para implementar la aplicación en producción.

Puede utilizar Amazon EC2 Auto Scaling para implementar servidores en varias zonas de disponibilidad y mantener la capacidad mínima de servidor requerida por su aplicación.

Para lanzar instancias mediante un grupo de escalado automático

-

Cree una plantilla de lanzamiento para especificar la información de configuración necesaria para lanzar sus instancias de EC2 mediante Amazon EC2 Auto Scaling. Para obtener un tutorial detallado, consulte Creación de una plantilla de lanzamiento para un grupo de escalado automático en la Guía del usuario de Amazon EC2 Auto Scaling.

-

Cree un grupo de escalado automático, que es una colección de instancias de EC2 con un tamaño mínimo, máximo y deseado. Para obtener un tutorial detallado, consulte Crear un grupo de escalado automático mediante una plantilla de lanzamiento en la Guía del usuario de Amazon EC2 Auto Scaling.

-

Cree un equilibrador de carga que distribuya el tráfico de manera uniforme entre las instancias del grupo de escalado automático y asocie el equilibrador de carga al grupo de escalado automático. Para obtener más información, consulte la Guía del usuario de Elastic Load Balancing y Uso de Elastic Load Balancing en la Guía del usuario de Amazon EC2 Auto Scaling.

3. Pruebe la configuración

Una vez que haya terminado de implementar la aplicación, puede probarla. Si la aplicación no puede enviar ni recibir el tráfico esperado, puede utilizar el Analizador de accesibilidad para solucionar problemas. Por ejemplo, el Analizador de accesibilidad puede identificar problemas de configuración en sus tablas de enrutamiento o grupos de seguridad. Para obtener más información, consulte la Guía del Analizador de accesibilidad.

4. Limpieza

Cuando complete esta configuración, puede eliminarla. Antes de poder eliminar la VPC, debe eliminar el grupo de escalado automático, terminar las instancias, eliminar las puertas de enlace NAT y eliminar el equilibrador de carga. Para obtener más información, consulte Eliminar su VPC.