Las traducciones son generadas a través de traducción automática. En caso de conflicto entre la traducción y la version original de inglés, prevalecerá la version en inglés.

Comience con AWS Client VPN

En este tutorial, creará un AWS Client VPN punto final que haga lo siguiente:

-

Proporciona a todos los clientes acceso a una única VPC.

-

Proporciona a todos los clientes acceso a Internet.

-

Utiliza la autenticación mutua.

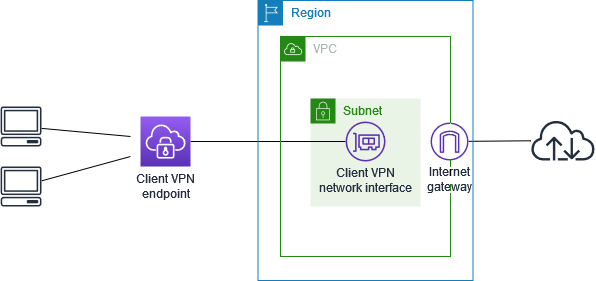

En el siguiente diagrama, se ilustra la configuración de la VPC y el punto de enlace de Client VPN después de completar este tutorial.

Requisitos previos

Antes de comenzar este tutorial de introducción, asegúrese de tener lo siguiente:

-

Los permisos necesarios para trabajar con puntos de enlace de Client VPN.

-

Los permisos necesarios para importar certificados en AWS Certificate Manager.

-

Una VPC con al menos una subred y un gateway de Internet. La tabla de rutas asociada a la subred debe tener una ruta al gateway de Internet.

Paso 1: Generar certificados y claves de cliente y servidor

En este tutorial, se utiliza la autenticación mutua. Con la autenticación mutua, Client VPN utiliza certificados para realizar la autenticación entre los clientes y el punto de conexión de Client VPN. Deberá tener un certificado y una clave de servidor y al menos un certificado y una clave de cliente. Como mínimo, el certificado del servidor deberá importarse a AWS Certificate Manager (ACM) y especificarse al crear el punto final Client VPN. La importación del certificado de cliente en ACM es opcional.

Si aún no dispone de certificados para utilizarlos con este fin, se pueden crear con la utilidad easy-rsa de OpenVPN. Para conocer los pasos detallados para generar los certificados y las claves del servidor y del cliente mediante la utilidad easy-rsa de OpenVPN

nota

El certificado de servidor debe aprovisionarse o importarse a AWS Certificate Manager (ACM) en la misma AWS región en la que creará el punto final Client VPN.

Paso 2: Crear un punto de enlace de Client VPN

El punto de enlace de Client VPN es el recurso que usted crea y configura para activar y administrar sesiones de Client VPN. Es el punto de terminación de todas las sesiones de Client VPN.

Para crear un punto de conexión de Client VPN

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Client VPN Endpoints (Puntos de conexión de Client VPN) y Create Client VPN Endpoint (Crear punto de conexión de Client VPN).

-

(Opcional) Escriba una etiqueta de nombre y una descripción del punto de conexión de Client VPN.

-

Para el IPv4 CIDR de cliente, especifique un rango de direcciones IP, en notación CIDR, desde el que asignar las direcciones IP de los clientes.

nota

El intervalo de direcciones no puede solaparse al intervalo de direcciones de la red de destino, al intervalo de direcciones de la VPC ni a ninguna de las rutas que se asociarán con el punto de conexión de Client VPN. El intervalo de direcciones del cliente debe tener un tamaño de bloque de CIDR mínimo de /22 y no superior a /12. No puede cambiar el intervalo de direcciones del cliente después de crear el punto de conexión de Client VPN.

-

En Server certificate ARN (ARN del certificado del servidor), seleccione el ARN del certificado del servidor que generó en Paso 1.

-

En Authentication options (Opciones de autenticación), elija Use mutual authentication (Usar autenticación mutua) y, a continuación, en Client certificate ARN (ARN de certificado de cliente), seleccione el ARN del certificado que desea utilizar como certificado de cliente.

Si los certificados de servidor y de cliente están firmados por la misma entidad de certificación (CA), tiene la opción de especificar el ARN del certificado de servidor para los certificados de cliente y de servidor. En este escenario, cualquier certificado de cliente que se corresponda con el certificado de servidor se puede utilizar para la autenticación.

-

(Opcional) Especifique qué servidores DNS se van a utilizar para la resolución de DNS. Para utilizar servidores DNS personalizados, en DNS Server 1 IP address (Dirección IP de servidor de DNS 1) yDNS Server 2 IP address (Dirección IP de servidor de DNS 2), especifique las direcciones IP de los servidores DNS que se van a utilizar. Para utilizar un servidor DNS de la VPC, en DNS Server 1 IP address (Dirección IP del servidor DNS 1) o DNS Server 2 IP address (Dirección IP del servidor DNS 2), especifique las direcciones IP y agregue la dirección IP del servidor DNS de la VPC.

nota

Asegúrese de que los clientes pueden acceder a los servidores DNS.

-

Mantenga los demás valores predeterminados y elija Create Client VPN Endpoint (Crear punto de conexión de Client VPN).

Después de crear el punto de enlace de Client VPN, su estado es pending-associate. Los clientes solo pueden establecer una conexión de VPN después de que se haya asociado al menos una red de destino.

Para obtener más información sobre las opciones que puede especificar para un punto de conexión de Client VPN, consulte Crear un AWS Client VPN punto final.

Paso 3: asociar una red de destino

Para permitir que los clientes establezcan una sesión de VPN, debe asociar una red de destino con el punto de conexión de Client VPN. Una red de destino es una subred en una VPC.

Para asociar una red de destino con el punto de conexión de Client VPN

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Client VPN Endpoints (Puntos de enlace de Client VPN).

-

Seleccione el punto de conexión de Client VPN que creó en el procedimiento anterior y, a continuación, elija Target network associations (Asociaciones de red de destino), Associate target network (Asociar red de destino).

-

En VPC, elija la VPC en la que se encuentra la subred.

-

En Choose a subnet to associate (Elija una subred para asociar), elija la subred que desee asociar con el punto de conexión de Client VPN.

-

Elija Associate target network (Asociar red de destino).

-

Si las reglas de autorización lo permiten, basta con una asociación de subred para que los clientes obtengan acceso a toda la red de una VPC. Puede asociar más subredes para ofrecer una alta disponibilidad en caso de que una de las zonas de disponibilidad deje de funcionar.

Al asociar la primera subred con el punto de enlace de Client VPN, sucede lo siguiente:

-

El estado del punto de enlace de Client VPN cambia a

available. Los clientes ahora pueden establecer una conexión de VPN, pero no pueden acceder a los recursos de la VPC hasta que se añadan las reglas de autorización. -

La ruta local de la VPC se agrega automáticamente a la tabla de enrutamiento del punto de enlace de Client VPN.

-

El grupo de seguridad predeterminado de la VPC se aplica automáticamente para el punto de conexión de Client VPN.

Paso 4: agregar una regla de autorización para la VPC

Para que los clientes puedan acceder a la VPC, es necesario que haya una ruta a la VPC en la tabla de enrutamiento del punto de conexión de Client VPN y una regla de autorización. La ruta ya se agregó automáticamente en el paso anterior. En este tutorial, deseamos conceder a todos los usuarios el acceso a la VPC.

Para agregar una regla de autorización para la VPC

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Client VPN Endpoints (Puntos de enlace de Client VPN).

-

Seleccione el punto de conexión de Client VPN al que se agregará la regla de autorización. Elija Authorization rules (Reglas de autorización) y, a continuación, Add authorization rule (Agregar regla de autorización).

-

En Destination network to enable access (Red de destino para habilitar el acceso), ingrese el CIDR de la red para la que desea conceder acceso. Por ejemplo, para permitir el acceso a toda la VPC, especifique el bloque IPv4 CIDR de la VPC.

-

En Grant access to (Conceder acceso a), elija Allow access to all users (Permitir acceso a todos los usuarios).

-

(Opcional) En Description (Descripción), ingrese una breve descripción de la regla de autorización.

-

Seleccione Add authorization rule (Añadir regla de autorización).

Paso 5: proporcionar acceso a Internet

Puede proporcionar acceso a redes adicionales conectadas a la VPC, como AWS servicios, redes interconectadas VPCs, locales e Internet. Para cada red adicional, se agrega una ruta a la red en la tabla de enrutamiento del punto de conexión de Client VPN y se configura una regla de autorización para conceder acceso a los clientes.

Para este tutorial, deseamos conceder a todos los usuarios acceso a Internet y también a la VPC. Ya ha configurado el acceso a la VPC, así que este paso es para el acceso a Internet.

Para proporcionar acceso a Internet

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Client VPN Endpoints (Puntos de enlace de Client VPN).

-

Seleccione el punto de conexión de Client VPN que creó para este tutorial. Elija Route Table (Tabla de enrutamiento) y, a continuación, Create Route (Crear ruta).

-

En Route destination (Destino de ruta), escriba

0.0.0.0/0. En Subnet ID for target network association (ID de subred para la asociación de red de destino), especifique el ID de la subred a través de la cual se va a dirigir el tráfico. -

Elija Create Route (Crear ruta).

-

Elija Authorization rules (Reglas de autorización) y, a continuación, Add authorization rule (Agregar regla de autorización).

-

En Destination network to enable access (Red de destino para permitir el acceso), ingrese

0.0.0.0/0y elija Allow access to all users (Permitir acceso a todos los usuarios). -

Seleccione Add authorization rule (Añadir regla de autorización).

Paso 6: verificar los requisitos del grupo de seguridad

En este tutorial, no se especificaron grupos de seguridad durante la creación del punto de conexión de Client VPN en el paso 2. Esto significa que el grupo de seguridad predeterminado para la VPC se aplica automáticamente al punto de conexión de Client VPN cuando se asocia una red de destino. Como resultado, el grupo de seguridad predeterminado para la VPC debería estar ahora asociado con el punto de conexión de Client VPN.

Verifique los siguientes requisitos del grupo de seguridad

-

Que el grupo de seguridad asociado a la subred por la que está dirigiendo el tráfico (en este caso, el grupo de seguridad de la VPC predeterminada) permita el tráfico saliente hacia Internet. Para ello, agregue una regla de salida que permita todo el tráfico hacia el destino

0.0.0.0/0. -

Que los grupos de seguridad de los recursos de su VPC tengan una regla que permita el acceso desde el grupo de seguridad que se aplica al punto de conexión de Client VPN (en este caso, el grupo de seguridad predeterminado de VPC). Esto permite a sus clientes acceder a los recursos de su VPC.

Para obtener más información, consulte Grupos de seguridad.

Paso 7: descargar el archivo de configuración del punto de conexión de Client VPN

El siguiente paso que tiene que realizar es descargar y preparar el archivo de configuración del punto de conexión de Client VPN. El archivo de configuración contiene los detalles del punto de conexión de Client VPN y la información del certificado necesaria para establecer una conexión de VPN. Este archivo se proporciona a los usuarios finales que necesitan conectarse al punto de conexión de Client VPN. El usuario final utiliza el archivo para configurar su aplicación cliente de VPN.

Para descargar y preparar el archivo de configuración del punto de enlace de Client VPN

Abra la consola de Amazon VPC en https://console.aws.amazon.com/vpc/

. -

En el panel de navegación, elija Client VPN Endpoints (Puntos de enlace de Client VPN).

-

Seleccione el punto de conexión de Client VPN que creó para este tutorial y elija Download client configuration (Descargar la configuración del cliente).

-

Busque el certificado de cliente y la clave que se generaron en el paso 1. El certificado y la clave del cliente se encuentran en las siguientes ubicaciones del repositorio easy-rsa de OpenVPN clonado:

-

Certificado del client —

easy-rsa/easyrsa3/pki/issued/client1.domain.tld.crt -

Clave de client —

easy-rsa/easyrsa3/pki/private/client1.domain.tld.key

-

-

Abra el archivo de configuración del punto de enlace de Client VPN con el editor de texto que prefiera. Agregue las etiquetas

<cert></cert>y<key></key>al archivo. Coloque el contenido del certificado del cliente y el contenido de la clave privada entre las etiquetas correspondientes, del siguiente modo:<cert>Contents of client certificate (.crt) file</cert> <key>Contents of private key (.key) file</key> -

Guarde y cierre el archivo de configuración del punto de enlace de Client VPN.

-

Distribuya el archivo de configuración del punto de conexión de Client VPN a sus usuarios finales.

Para obtener más información sobre el archivo de configuración del punto de enlace de Client VPN, consulte AWS Client VPN exportación de archivos de configuración de terminales.

Paso 8: conectarse con el punto de conexión de Client VPN

Puede conectarse al punto final Client VPN mediante el cliente AWS proporcionado u otra aplicación cliente basada en OpenVPN y el archivo de configuración que acaba de crear. Para obtener más información, consulte la Guía del usuario de AWS Client VPN.