Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utiliser le chiffrement avec des AMI basées sur EBS

Les AMI basées sur des instantanés Amazon EBS peuvent tirer parti du chiffrement Amazon EBS. Les instantanés de volumes de données et racine peuvent être chiffrés et attachés à une AMI. Vous pouvez lancer des instances et copier des images avec une prise en charge complète du chiffrement EBS. Les paramètres de chiffrement de ces opérations sont pris en charge dans toutes les régions où AWS KMS est disponible.

Les instances EC2 avec des volumes EBS chiffrés sont lancées à partir des AMIs de la même manière que les autres instances. De plus, lorsque vous lancez une instance à partir d’une AMI basée sur des instantanés EBS non chiffrés, vous pouvez chiffrer une partie ou l’ensemble des volumes pendant le lancement.

Comme pour les volumes EBS, les instantanés des AMI peuvent être chiffrés avec votre clé AWS KMS key par défaut ou une clé gérée par le client que vous spécifiez. Dans tous les cas, vous devez être autorisé à utiliser la clé KMS sélectionnée.

Les AMI avec des instantanés chiffrés peuvent être partagés entre plusieurs comptes AWS. Pour plus d’informations, consultez Comprendre l'utilisation des AMI partagées sur Amazon EC2.

Rubriques relatives au chiffrement avec des AMI basées sur EBS

Scénarios de lancement d’instances

Les instances Amazon EC2 sont lancées à partir des AMI au moyen de l’action RunInstances avec les paramètres fournis via le mappage de périphérique de stockage en mode bloc, soit avec la AWS Management Console, soit directement avec l’API Amazon EC2 ou la CLI. Pour de plus amples informations, consultez Bloquer les mappages d'appareils pour les volumes sur les instances Amazon EC2 . Pour consultez des exemples de contrôle de la propriété block device mapping depuis l’AWS CLI, consultez Launch, List, and Terminate EC2 Instances (Lancer, répertorier et résilier des instances EC2).

Par défaut, sans paramètres de chiffrement explicites, une action RunInstances conserve l’état de chiffrement existant des instantanés source d’une AMI lors de la restauration des volumes EBS à partir de ceux-ci. Si le chiffrement par défaut est activé, tous les volumes créés à partir de l’AMI (que ce soit à partir d’instantanés chiffrés ou non) sont chiffrés. Si le chiffrement par défaut n’est pas activé, l’instance conserve l’état de chiffrement de l’AMI.

Vous pouvez également lancer une instance et, simultanément, appliquer un nouvel état de chiffrement aux volumes créés en spécifiant les paramètres de chiffrement. Dans un tel cas, les comportements suivants sont observés :

Lancement sans paramètres de chiffrement

-

Un instantané non chiffré est restauré dans un volume non chiffré, sauf si le chiffrement par défaut est activé, auquel cas tous les volumes nouvellement créés seront chiffrés.

-

Un instantané non chiffré que vous possédez est restauré dans un volume qui est chiffré avec la même clé KMS.

-

Un instantané chiffré que vous ne possédez pas (par exemple, l’AMI est partagée avec vous) est restauré dans un volume qui est chiffré avec la clé KMS par défaut de votre compte AWS.

Les comportements par défaut peuvent être ignorés en spécifiant les paramètres de chiffrement. Les paramètres disponibles sont Encrypted et KmsKeyId. La définition du seul paramètre Encrypted produit les effets suivants :

Comportements en cas de lancement d’instance avec le paramètre Encrypted défini, mais sans spécifier le paramètre KmsKeyId

-

Un instantané non chiffré est restauré dans un volume EBS qui est chiffré avec la clé KMS par défaut de votre compte AWS.

-

Un instantané chiffré que vous possédez est restauré dans un volume EBS qui est chiffré avec la même clé KMS. (En d’autres mots, le paramètre

Encryptedest sans effet.) -

Un instantané chiffré que vous ne possédez pas (autrement dit, l’AMI est partagée avec vous) est restauré dans un volume qui est chiffré avec la clé KMS par défaut de votre compte AWS. (En d’autres mots, le paramètre

Encryptedest sans effet.)

La définition des paramètres Encrypted et KmsKeyId vous permet de spécifier une clé KMS autre que la clé par défaut pour une opération de chiffrement. Les comportements suivants sont observés :

Instance avec définition des paramètres Encrypted et KmsKeyId

-

Un instantané non chiffré est restauré dans un volume EBS qui est chiffré avec la clé KMS spécifiée.

-

Un instantané chiffré est restauré dans un volume EBS qui est chiffré non pas avec la clé KMS d’origine mais avec la clé KMS spécifiée.

L’envoi de KmsKeyId sans définir également le paramètre Encrypted génère une erreur.

Les sections suivantes fournissent des exemples de lancement d’instances à partir d’AMI avec des paramètres de chiffrement autres que les paramètres par défaut. Dans chacun de ces scénarios, les paramètres fournis à l’action RunInstances entraînent un changement de l’état de chiffrement pendant la restauration d’un volume à partir d’un instantané.

Pour plus d’informations sur l’utilisation de la console pour lancer une instance à partir d’une AMI, consultez la section Lancer une EC2 instance Amazon.

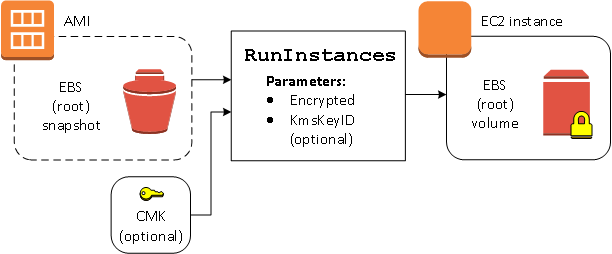

Chiffrement d’un volume pendant le lancement

Dans cet exemple, une AMI basée sur un instantané non chiffré est utilisée pour lancer une instance EC2 avec un volume EBS chiffré.

Le paramètre Encrypted seul entraîne le chiffrement du volume pour cette instance. Le paramètre KmsKeyId est facultatif. Si aucun ID de clé KMS n’est spécifié, la clé KMS par défaut du compte AWS est utilisée pour chiffrer le volume. Pour chiffrer le volume avec une autre clé KMS que vous possédez, fournissez le paramètre KmsKeyId.

Rechiffrement d’un volume pendant le lancement

Dans cet exemple, une AMI basée sur un instantané chiffré est utilisée pour lancer une instance EC2 avec un volume EBS chiffré à l’aide d’une nouvelle clé KMS.

Si vous possédez l’AMI et que vous ne spécifiez pas de paramètres de chiffrement, l’instance obtenue dispose d’un volume chiffré avec la même clé KMS que l’instantané. Si l’AMI est partagée avec vous mais que vous n’en êtes pas propriétaire, et si vous ne spécifiez pas de paramètres de chiffrement, le volume est chiffré avec votre clé KMS par défaut. Avec les paramètres de chiffrement fournis, comme illustré, le volume est chiffré avec la clé KMS spécifiée.

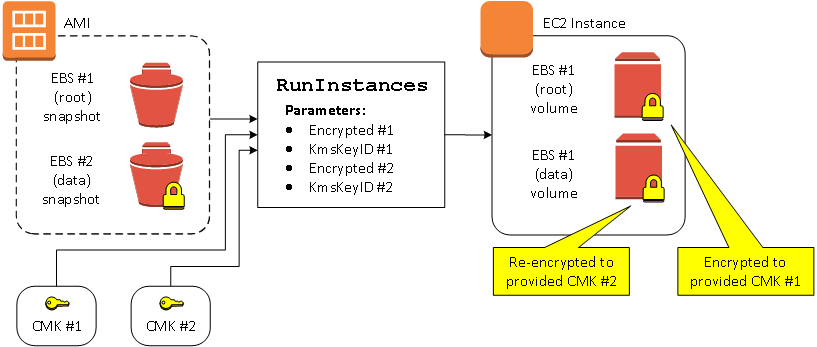

Modification de l’état de chiffrement de plusieurs volumes pendant le lancement

Dans cet exemple plus complexe, une AMI basée sur plusieurs instantanés (chacun avec son propre état de chiffrement) est utilisée pour lancer une instance EC2 avec un volume nouvellement chiffré et un volume rechiffré.

Dans ce scénario, l’action RunInstances reçoit des paramètres de chiffrement pour chacun des instantanés source. Lorsque tous les paramètres de chiffrement sont spécifiés, l’instance créée est la même, que vous possédiez ou non l’AMI.

Scénarios de copie d’images

Les AMI Amazon EC2 sont copiées au moyen de l’action CopyImage, soit via la AWS Management Console, soit directement avec l’API Amazon EC2 ou la CLI.

Par défaut, sans paramètres de chiffrement explicites, une action CopyImage conserve l’état de chiffrement existant des instantanés source d’une AMI lors de la copie. Vous pouvez également copier une AMI et, simultanément, appliquer un nouvel état de chiffrement à ses instantanés EBS associés en spécifiant les paramètres de chiffrement. Dans un tel cas, les comportements suivants sont observés :

Copie sans paramètres de chiffrement

-

Un instantané non chiffré est copié dans un autre instantané non chiffré, sauf si le chiffrement par défaut est activé, auquel cas tous les instantanés nouvellement créés seront chiffrés.

-

Un instantané chiffré que vous possédez est copié dans un instantané chiffré avec la même clé KMS.

-

Un instantané chiffré que vous ne possédez pas (autrement dit, l’AMI est partagée avec vous) est copié dans un instantané qui est chiffré avec la clé KMS par défaut de votre compte AWS.

Tous ces comportements par défaut peuvent être ignorés en spécifiant les paramètres de chiffrement. Les paramètres disponibles sont Encrypted et KmsKeyId. La définition du seul paramètre Encrypted produit les effets suivants :

Comportements en cas de copie-image avec le paramètre Encrypted défini, mais pas le paramètre KmsKeyId

-

Un instantané non chiffré est copié dans un instantané chiffré avec la clé KMS par défaut du compte AWS.

-

Un instantané chiffré est copié dans un instantané chiffré avec la même clé KMS. (En d’autres mots, le paramètre

Encryptedest sans effet.) -

Un instantané chiffré que vous ne possédez pas (autrement dit, l’AMI est partagée avec vous) est copié dans un volume qui est chiffré avec la clé KMS par défaut de votre compte AWS. (En d’autres mots, le paramètre

Encryptedest sans effet.)

La définition des paramètres Encrypted et KmsKeyId vous permet de spécifier une clé KMS gérée par le client pour une opération de chiffrement. Les comportements suivants sont observés :

Comportements en cas de copie-image avec les paramètres Encrypted et KmsKeyId définis

-

Un instantané non chiffré est copié dans un instantané chiffré avec la clé KMS spécifiée.

-

Un instantané chiffré est copié dans un instantané qui est chiffré non pas avec la clé KMS d’origine mais avec la clé KMS spécifiée.

L’envoi de KmsKeyId sans définir également le paramètre Encrypted génère une erreur.

La section suivante fournit un exemple de copie d’une AMI avec des paramètres de chiffrement personnalisés, ce qui entraîne un changement de l’était de chiffrement.

Pour obtenir des instructions détaillées sur l’utilisation de la console, consultez la section Copier une EC2 AMI Amazon.

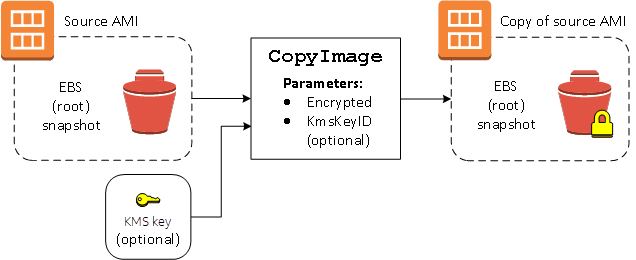

Chiffrement d’une image non chiffrée pendant la copie

Dans ce scénario, une AMI basée sur un instantané racine non chiffré est copiée sur une AMI avec un instantané racine chiffré. L’action CopyImage est appelée avec deux paramètres de chiffrement, y compris une clé gérée par le client. Par conséquent, l’état de chiffrement de l’instantané racine change, de sorte que l’AMI cible est basée sur un instantané racine contenant les mêmes données que l’instantané source, mais chiffrée à l’aide de la clé spécifiée. Vous supportez des coûts de stockage pour les instantanés dans les deux AMI, ainsi que des frais pour toutes les instances que vous lancez à partir de l’une ou l’autre AMI.

Note

L’activation du chiffrement par défaut a le même effet que la définition du paramètre Encrypted à true pour tous les instantanés de l’AMI.

Définir le paramètre Encrypted chiffre l’instantané unique de cette instance. Si vous ne spécifiez pas le paramètre KmsKeyId, la clé gérée par le client par défaut est utilisée pour chiffrer la copie de l’instantané.

Note

Vous pouvez également copier une image avec plusieurs instantanés et configurer l’état de chiffrement de chacun individuellement.