Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Groupes EC2 de sécurité Amazon pour vos EC2 instances

Un groupe de sécurité agit comme un pare-feu virtuel permettant à vos EC2 instances de contrôler le trafic entrant et sortant. Les règles entrantes contrôlent le trafic entrant vers votre instance, et les règles sortantes contrôlent le trafic sortant de votre instance. Lorsque vous lancez une instance, vous pouvez spécifier un ou plusieurs groupes de sécurité. Si vous ne spécifiez aucun groupe de sécurité, Amazon EC2 utilise le groupe de sécurité par défaut pour le VPC. Après avoir lancé une instance, vous pouvez modifier ses groupes de sécurité.

La sécurité est une responsabilité partagée entre vous AWS et vous. Pour plus d'informations, consultezSécurité sur Amazon EC2. AWS fournit des groupes de sécurité comme l'un des outils de sécurisation de vos instances, et vous devez les configurer pour répondre à vos besoins de sécurité. Si vous avez des exigences qui ne sont pas satisfaites par les groupes de sécurité, vous pouvez maintenir votre propre pare-feu sur l’une de vos instances, quelle qu’elle soit, en plus de l’utilisation des groupes de sécurité.

Tarification

L’utilisation de groupes de sécurité n’entraîne aucuns frais supplémentaires.

Table des matières

Présentation

Vous pouvez associer chaque instance à plusieurs groupes de sécurité, et vous pouvez associer chaque groupe de sécurité à plusieurs instances. Vous ajoutez des règles à chaque groupe de sécurité pour autoriser le trafic vers ou depuis ses instances associées. Vous pouvez modifier les règles pour un groupe de sécurité à la fois. Les nouvelles règles sont automatiquement appliquées à toutes les instances associées au groupe de sécurité. Lorsqu'Amazon EC2 décide d'autoriser ou non le trafic à atteindre une instance, il évalue toutes les règles de tous les groupes de sécurité associés à l'instance. Pour plus d’informations, consultez Règles des groupes de sécurité dans le Guide de l’utilisateur Amazon VPC.

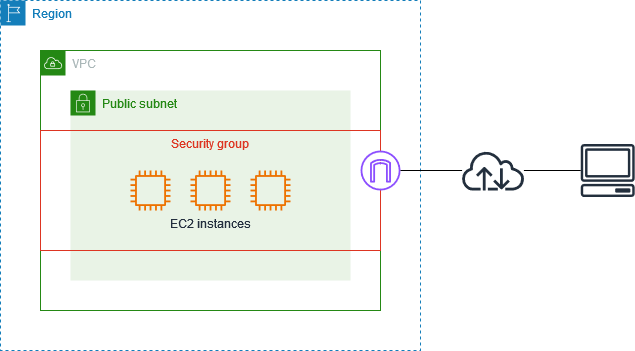

Le schéma suivant illustre un VPC avec un sous-réseau, une passerelle Internet et un groupe de sécurité. Le sous-réseau contient des EC2 instances. Le groupe de sécurité est associé aux instances. Le seul trafic qui atteint l’instance est le trafic autorisé par les règles du groupe de sécurité. Par exemple, si le groupe de sécurité contient une règle qui autorise le trafic ICMP vers l’instance depuis votre réseau, vous pouvez envoyer une commande ping à l’instance depuis votre ordinateur. Si le groupe de sécurité contient une règle qui autorise tout le trafic provenant des ressources qui lui sont associées, chaque instance peut recevoir le trafic envoyé par les autres instances.

Les groupes de sécurité sont dynamiques. Si vous envoyez une demande à partir de votre instance, le trafic de la réponse à cette demande est autorisé, indépendamment des règles entrantes des groupes de sécurité. De même, les réponses au trafic entrant autorisé sont autorisées à sortir, indépendamment des règles de sortie. Pour de plus amples informations, veuillez consulter Suivi de la connexion.