Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Gestion de l'accès aux AWS ressources

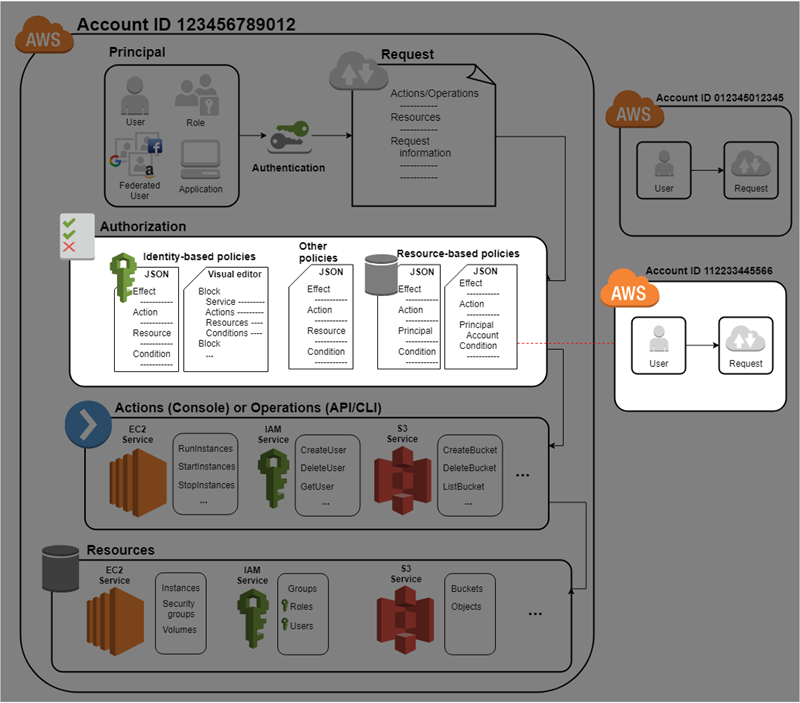

AWS Identity and Access Management (IAM) est un service Web qui vous permet de contrôler en toute sécurité l'accès aux AWS ressources. Lorsqu'un principal fait une demande AWS, le code d' AWS exécution vérifie si le principal est authentifié (connecté) et autorisé (possède des autorisations). Vous gérez l'accès en AWS créant des politiques et en les associant aux identités ou aux AWS ressources IAM. Les politiques sont des documents JSON AWS qui, lorsqu'ils sont attachés à une identité ou à une ressource, définissent leurs autorisations. Pour plus d'informations sur les types de politiques et les utilisations, consultez Politiques et autorisations dans AWS Identity and Access Management.

Pour en savoir plus sur le reste du processus d'authentification et d'autorisation, consultez Fonctionnement de IAM.

Lors de l'autorisation, le code d' AWS application utilise les valeurs du contexte de la demande pour vérifier les politiques correspondantes et déterminer s'il convient d'autoriser ou de refuser la demande.

AWS vérifie chaque politique qui s'applique au contexte de la demande. Si une seule politique refuse la demande, AWS refuse l'intégralité de la demande et arrête l'évaluation des politiques. Ceci est appelé un refus explicite. Étant donnée que les demandes sont refusées par défaut, IAM autorise votre demande uniquement si chacune de ses parties est autorisée par les politiques applicables. La logique d'évaluation pour une demande au sein d'un même compte utilise les règles suivantes :

-

Par défaut, toutes les demandes sont implicitement refusées. (Autrement, par défaut, le Utilisateur racine d'un compte AWS dispose d'un accès complet.)

-

Une autorisation explicite dans une politique basée sur l'identité ou les ressources remplace cette valeur par défaut.

-

Si une limite d'autorisations, un AWS Organizations SCP ou une politique de session est présente, elle peut remplacer l'autorisation par un refus implicite.

-

Un refus explicite dans n'importe quelle stratégie remplace toutes les autorisations.

Une fois que votre demande a été authentifiée et autorisée, AWS approuve la demande. Si vous avez besoin d'effectuer une demande dans un compte différent, une politique dans l'autre compte doit vous permettre d'accéder à la ressource. En outre, l'entité IAM que vous utilisez pour effectuer la demande doit avoir une politique basée sur l'identité qui autorise la demande.

Ressources de gestion des accès

Pour plus d'informations sur les autorisations et la création de politiques, consultez les ressources suivantes :

Les entrées suivantes du blog sur la AWS sécurité décrivent les méthodes courantes de rédaction de politiques d'accès aux compartiments et aux objets Amazon S3.