Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Sécurité de l'infrastructure dans Amazon DynamoDB

En tant que service géré, Amazon DynamoDB est protégé par les procédures de sécurité du réseau mondial décrites dans AWS la section Protection de l'infrastructure du Well-Architected Framework. AWS

Vous utilisez des appels d'API AWS publiés pour accéder à DynamoDB via le réseau. Les clients peuvent utiliser le protocole TLS (Transport Layer Security) version 1.2 ou 1.3. Les clients doivent également prendre en charge les suites de chiffrement PFS (Perfect Forward Secrecy) comme Ephemeral Diffie-Hellman (DHE) ou Elliptic Curve Ephemeral Diffie-Hellman (ECDHE). La plupart des systèmes modernes tels que Java 7 et les versions ultérieures prennent en charge ces modes. En outre, les demandes doivent être signées à l'aide d'un ID de clé d'accès et d'une clé d'accès secrète associée à un principal IAM. Vous pouvez également utiliser AWS Security Token Service (AWS STS) pour générer des informations d'identification de sécurité temporaires et signer les demandes.

Vous pouvez également utiliser un point de terminaison de cloud privé virtuel (VPC) pour DynamoDB afin de permettre aux EC2 instances Amazon de votre VPC d'utiliser leurs adresses IP privées pour accéder à DynamoDB sans accès à Internet public. Pour de plus amples informations, veuillez consulter Utilisation de points de terminaison d'un VPC Amazon pour accéder à DynamoDB.

Utilisation de points de terminaison d'un VPC Amazon pour accéder à DynamoDB

Pour des raisons de sécurité, de nombreux AWS clients exécutent leurs applications dans un environnement Amazon Virtual Private Cloud (Amazon VPC). Avec Amazon VPC, vous pouvez lancer des EC2 instances Amazon dans un cloud privé virtuel, qui est logiquement isolé des autres réseaux, y compris de l'Internet public. Avec un VPC Amazon, vous contrôlez sa plage d'adresses IP, ses sous-réseaux, ses tables de routage, ses passerelles réseau et ses paramètres de sécurité.

Note

Si vous avez créé votre VPC Compte AWS après le 4 décembre 2013, vous avez déjà un VPC par défaut dans chacun d'eux. Région AWS Un VPC par défaut est prêt à l'emploi. Vous pouvez commencer à l'utiliser immédiatement sans avoir à le configurer.

Pour plus d'informations, consultez VPC par défaut et sous-réseaux par défaut dans le Guide de l'utilisateur Amazon VPC.

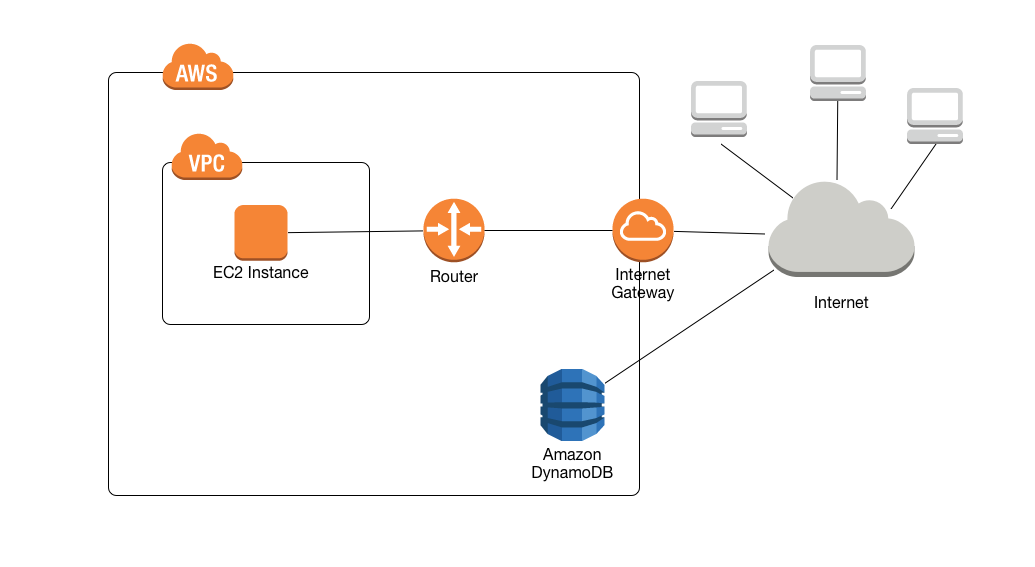

Pour accéder à l'Internet public, votre VPC doit disposer d'une passerelle Internet, c'est-à-dire un routeur virtuel qui connecte votre VPC à Internet. Cela permet aux applications exécutées sur Amazon EC2 dans votre VPC d'accéder à des ressources Internet, telles qu'Amazon DynamoDB.

Par défaut, les communications à destination et en provenance de DynamoDB utilisent le protocole HTTPS, qui protège le trafic réseau en utilisant le chiffrement. SSL/TLS Le schéma suivant montre une EC2 instance Amazon d'un VPC accédant à DynamoDB, en faisant en sorte que DynamoDB utilise une passerelle Internet plutôt que des points de terminaison VPC.

De nombreux clients ont des préoccupations légitimes liées à la confidentialité et la sécurité lors de l'envoi et de la réception de données via le réseau Internet public. Vous pouvez balayer ces préoccupations en utilisant un réseau privé virtuel (virtual private network, VPN) pour acheminer tout le trafic réseau de DynamoDB via votre propre infrastructure réseau d'entreprise. Toutefois, cette approche peut engendrer des problèmes en matière de bande passante et de disponibilité.

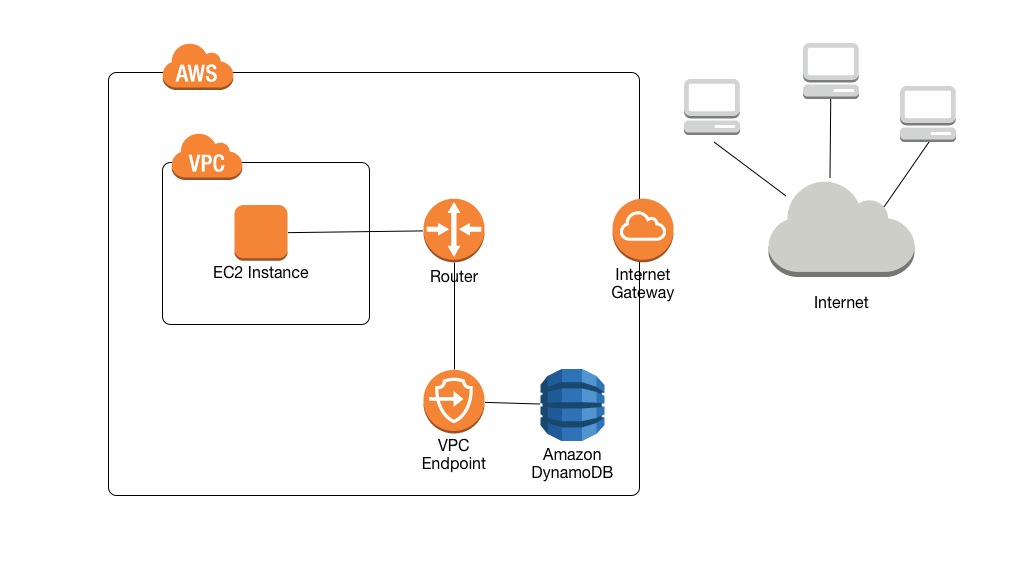

Des points de terminaison de VPC pour DynamoDB peuvent atténuer ces problèmes. Un point de terminaison VPC pour DynamoDB permet aux instances EC2 Amazon de votre VPC d'utiliser leurs adresses IP privées pour accéder à DynamoDB sans accès à Internet public. Vos EC2 instances n'ont pas besoin d'adresses IP publiques et vous n'avez pas besoin d'une passerelle Internet, d'un périphérique NAT ou d'une passerelle privée virtuelle dans votre VPC. Vous utilisez des politiques de point de terminaison pour contrôler l'accès à DynamoDB. Le trafic entre votre VPC et le AWS service ne quitte pas le réseau Amazon.

Note

Même lorsque vous utilisez des adresses IP publiques, toutes les communications VPC entre les instances et les services hébergés restent privées au sein du AWS réseau. AWS Les paquets provenant du AWS réseau avec une destination sur le réseau restent sur le AWS réseau AWS mondial, à l'exception du trafic à destination ou AWS en provenance des régions de Chine.

Lorsque vous créez un point de terminaison de VPC pour DynamoDB, toutes les demandes envoyées à un point de terminaison DynamoDB au sein de la région (par exemple, dynamodb.us-west-2.amazonaws.com) sont acheminées vers un point de terminaison DynamoDB privé au sein du réseau Amazon. Vous n'avez pas besoin de modifier les applications qui s'exécutent sur EC2 les instances de votre VPC. Le nom du point de terminaison reste le même, mais la route vers DynamoDB reste entièrement dans le réseau Amazon et n'accède pas au réseau Internet public.

Le schéma suivant montre comment une EC2 instance d'un VPC peut utiliser un point de terminaison VPC pour accéder à DynamoDB.

Pour de plus amples informations, veuillez consulter Didacticiel : Utilisation d'un point de terminaison d'un VPC pour DynamoDB.

Partage des points de terminaison Amazon VPC et de DynamoDB

Pour permettre l'accès au service DynamoDB via le point de terminaison de passerelle d'un sous-réseau VPC, vous devez disposer des autorisations de compte propriétaire pour ce sous-réseau VPC.

Une fois que le point de terminaison de passerelle du sous-réseau VPC a obtenu l'accès à DynamoDB, n'importe quel compte AWS ayant accès à ce sous-réseau peut utiliser DynamoDB. Cela signifie que tous les utilisateurs du compte au sein du sous-réseau VPC peuvent utiliser toutes les tables DynamoDB auxquelles ils ont accès. Cela inclut les tables DynamoDB associées à un compte différent de celui du sous-réseau VPC. Le propriétaire du sous-réseau VPC peut toujours empêcher un utilisateur particulier du sous-réseau d'utiliser le service DynamoDB via le point de terminaison de passerelle, à sa discrétion.

Didacticiel : Utilisation d'un point de terminaison d'un VPC pour DynamoDB

Cette section vous guide dans la configuration et l'utilisation d'un point de terminaison de VPC pour DynamoDB.

Rubriques

Étape 1 : Lancer une EC2 instance Amazon

Au cours de cette étape, vous lancez une EC2 instance Amazon dans votre Amazon VPC par défaut. Vous pouvez ensuite créer et utiliser un point de terminaison de VPC pour DynamoDB.

Ouvrez la EC2 console Amazon à l'adresse https://console.aws.amazon.com/ec2/

. -

Choisissez Lancer une instance , puis procédez comme suit :

Étape 1 : Sélection d'une Amazon Machine Image (AMI)

-

En haut de la liste AMIs, accédez à Amazon Linux AMI et choisissez Select.

Étape 2 : Choisir un type d'instance

-

En haut de la liste des types d'instance, choisissez t2.micro.

-

Sélectionnez Next: Configure Instance Details.

Étape 3 : Configurer les détails de l'instance

-

Accédez à Network et choisissez votre VPC par défaut.

Choisissez Next: Add Storage (Suivant : Ajouter le stockage).

Étape 4 : Ajouter du stockage

-

Ignorez cette étape en choisissant Next: Tag Instance.

Étape 5 : étiqueter l'instance

-

Ignorez cette étape en choisissant Next: Configure Security Group.

Étape 6 : Configurer un groupe de sécurité

-

Choisissez Select an existing security group.

-

Dans la liste des groupes de sécurité, choisissez default. Il s'agit du groupe de sécurité par défaut pour votre VPC.

-

Choisissez Next: Review and Launch.

Étape 7 : Examiner le lancement de l'instance

-

Choisissez Lancer.

-

-

Dans la fenêtre Select an existing key pair or create a new key pair, sélectionnez l'une des options suivantes :

-

Si vous ne possédez pas de paire de EC2 clés Amazon, choisissez Create a new key pair et suivez les instructions. Il vous sera demandé de télécharger un fichier de clé privée (fichier .pem) ; vous aurez besoin de ce fichier ultérieurement lorsque vous vous connecterez à votre instance Amazon EC2.

-

Si vous possédez déjà une paire de EC2 clés Amazon, rendez-vous sur Sélectionner une paire de clés et choisissez votre paire de clés dans la liste. Vous devez déjà disposer du fichier de clé privée (fichier .pem) pour vous connecter à votre instance Amazon EC2 .

-

-

Lorsque vous aurez configuré votre paire de clés, choisissez Launch Instances.

-

Retournez sur la page d'accueil de la EC2 console Amazon et choisissez l'instance que vous avez lancée. Dans le volet inférieur, sous l'onglet Description, recherchez le DNS public de votre instance. Par exemple :

ec2-00-00-00-00.us-east-1.compute.amazonaws.com.Notez le nom de ce DNS public, dont vous aurez besoin à l'étape suivante de ce tutoriel (Étape 2 : configurer votre EC2 instance Amazon).

Note

Il faudra quelques minutes pour que votre EC2 instance Amazon soit disponible. Avant de passer à l'étape suivante, assurez-vous que l'Instance State (État de l'instance) est running et que tous ses Status Checks (Contrôles d'état) ont réussi.

Étape 2 : configurer votre EC2 instance Amazon

Lorsque votre EC2 instance Amazon sera disponible, vous pourrez vous y connecter et la préparer pour la première utilisation.

Note

Les étapes suivantes supposent que vous vous connectez à votre EC2 instance Amazon depuis un ordinateur exécutant Linux. Pour d'autres méthodes de connexion, consultez Connect to Your Linux Instance dans le guide de EC2 l'utilisateur Amazon.

-

Vous devez autoriser le trafic SSH entrant vers votre instance Amazon EC2 . Pour ce faire, vous allez créer un nouveau groupe de EC2 sécurité, puis l'attribuer à votre EC2 instance.

-

Dans le panneau de navigation, choisissez Groupes de sécurité.

-

Sélectionnez Créer un groupe de sécurité. Dans la fenêtre Créer un groupe de sécurité, procédez comme suit :

-

Security group name (Nom du groupe de sécurité) – Entrez un nom unique pour votre groupe de sécurité. Par exemple :

my-ssh-access -

Description – Entrez une brève description du groupe de sécurité.

-

VPC – Choisissez votre eVPC par défaut.

-

Dans la section Security group rules (Règles du groupe de sécurité), choisissez Add Rule (Ajouter une règle), puis procédez comme suit :

-

Type – Choisissez SSH.

-

Source – Choisissez Mon IP.

-

Lorsque les paramètres vous conviennent, choisissez Create.

-

-

Dans le panneau de navigation, choisissez Instances.

-

Choisissez l' EC2 instance Amazon dans laquelle vous avez été lancéeÉtape 1 : Lancer une EC2 instance Amazon.

-

Sélectionnez Actions, Networking (Mise en réseau), Change Security Groups (Changer les groupes de sécurité).

-

Dans Change Security Groups (Modifier les groupes de sécurité), sélectionnez le groupe de sécurité que vous avez créé précédemment dans cette procédure (par exemple,

my-ssh-access). Le groupe de sécuritédefaultexistant doit également être sélectionné. Lorsque les paramètres vous conviennent, choisissez Assign Security Groups (Affecter les groupes de sécurité).

-

-

Utilisez la

sshcommande pour vous connecter à votre EC2 instance Amazon, comme dans l'exemple suivant.ssh -imy-keypair.pemec2-user@public-dns-nameVous devez spécifier votre fichier de clé privée (fichier .perm) et le nom DNS public de votre instance. (Consultez Étape 1 : Lancer une EC2 instance Amazon).

L'ID de connexion est

ec2-user. Aucun mot de passe n'est requis. -

Configurez vos AWS informations d'identification comme indiqué dans l'exemple suivant. Saisissez vos ID de clé d'accès, clé secrète et nom de région par défaut AWS lorsque vous y êtes invité.

aws configureAWS Access Key ID [None]:AKIAIOSFODNN7EXAMPLEAWS Secret Access Key [None]:wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEYDefault region name [None]:us-east-1Default output format [None]:

Vous êtes maintenant prêt à créer un point de terminaison de VPC pour DynamoDB.

Étape 3 : créer un point de terminaison d'un VPC pour DynamoDB

Au cours de cette étape, vous allez créer un point de terminaison de VPC pour DynamoDB et le tester pour vérifier qu'il fonctionne.

-

Avant de commencer, vérifiez que vous pouvez communiquer avec DynamoDB à l'aide de son point de terminaison public.

aws dynamodb list-tablesLa sortie affiche la liste des tables DynamoDB que vous possédez actuellement (si vous n'avez aucune table, la liste est vide).

-

Vérifiez que DynamoDB est un service disponible pour créer des points de terminaison VPC dans la région actuelle. AWS (la commande est affichée en gras, suivie d'un exemple de sortie).

aws ec2 describe-vpc-endpoint-services{ "ServiceNames": [ "com.amazonaws.us-east-1.s3", "com.amazonaws.us-east-1.dynamodb" ] }Dans l'exemple de sortie, DynamoDB est l'un des services disponibles. Vous pouvez donc continuer à créer un point de terminaison de VPC pour celui-ci.

-

Déterminez votre identifiant de VPC.

aws ec2 describe-vpcs{ "Vpcs": [ { "VpcId": "vpc-0bbc736e", "InstanceTenancy": "default", "State": "available", "DhcpOptionsId": "dopt-8454b7e1", "CidrBlock": "172.31.0.0/16", "IsDefault": true } ] }Dans l'exemple de sortie, l'ID de VPC est

vpc-0bbc736e. -

Créez le point de terminaison de VPC. Pour le paramètre

--vpc-id, spécifiez l'ID de VPC de l'étape précédente. Utilisez le paramètre--route-table-idspour associer le point de terminaison à vos tables de routage.aws ec2 create-vpc-endpoint --vpc-id vpc-0bbc736e --service-name com.amazonaws.us-east-1.dynamodb --route-table-ids rtb-11aa22bb{ "VpcEndpoint": { "PolicyDocument": "{\"Version\":\"2008-10-17\",\"Statement\":[{\"Effect\":\"Allow\",\"Principal\":\"*\",\"Action\":\"*\",\"Resource\":\"*\"}]}", "VpcId": "vpc-0bbc736e", "State": "available", "ServiceName": "com.amazonaws.us-east-1.dynamodb", "RouteTableIds": [ "rtb-11aa22bb" ], "VpcEndpointId": "vpce-9b15e2f2", "CreationTimestamp": "2017-07-26T22:00:14Z" } } -

Vérifiez que vous pouvez accéder à DynamoDB via le point de terminaison de VPC.

aws dynamodb list-tablesSi vous le souhaitez, vous pouvez essayer d'autres AWS CLI commandes pour DynamoDB. Pour plus d’informations, consultez la référence de la commande AWS CLI.

Étape 4 : (Facultatif) nettoyer

Si vous souhaitez supprimer les ressources que vous avez créées dans ce didacticiel, procédez comme suit :

Pour supprimer votre point de terminaison de VPC pour DynamoDB

-

Connectez-vous à votre EC2 instance Amazon.

-

Déterminez l'ID du point de terminaison de VPC.

aws ec2 describe-vpc-endpoints{ "VpcEndpoint": { "PolicyDocument": "{\"Version\":\"2008-10-17\",\"Statement\":[{\"Effect\":\"Allow\",\"Principal\":\"*\",\"Action\":\"*\",\"Resource\":\"*\"}]}", "VpcId": "vpc-0bbc736e", "State": "available", "ServiceName": "com.amazonaws.us-east-1.dynamodb", "RouteTableIds": [], "VpcEndpointId": "vpce-9b15e2f2", "CreationTimestamp": "2017-07-26T22:00:14Z" } }Dans l'exemple de sortie, l'ID du point de terminaison de VPC est

vpce-9b15e2f2. -

Supprimez le point de terminaison de VPC.

aws ec2 delete-vpc-endpoints --vpc-endpoint-ids vpce-9b15e2f2{ "Unsuccessful": [] }Le tableau vide

[]indique le succès de l'opération (il n'y a pas eu de demande infructueuse).

Pour mettre fin à votre EC2 instance Amazon

Ouvrez la EC2 console Amazon à l'adresse https://console.aws.amazon.com/ec2/

. -

Dans le panneau de navigation, choisissez Instances.

-

Choisissez votre EC2 instance Amazon.

-

Choisissez Actions, Instance State (État de l'instance), Terminate (Résilier).

-

Dans la fenêtre de confirmation, choisissez Yes, Terminate (Oui, Résilier).