Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Exemples de AWS Audit Manager contrôles

Sur cette page, vous pouvez consulter des exemples pour en découvrir plus sur le fonctionnement des contrôles dans AWS Audit Manager.

Dans Audit Manager, les contrôles peuvent collecter automatiquement des preuves à partir de quatre types de sources de données :

-

AWS CloudTrail— Capturez l'activité des utilisateurs à partir de vos CloudTrail journaux et importez-la comme preuve de l'activité des utilisateurs

-

AWS Security Hub— Collectez les résultats depuis Security Hub et importez-les comme preuves de contrôle de conformité

-

AWS Config— Collectez des évaluations de règles AWS Config et importez-les comme preuves de contrôle de conformité

-

AWS Appels d'API — Capturez un instantané des ressources à partir d'un appel d'API et importez-le en tant que preuve des données de configuration

Notez que certains contrôles collectent des preuves à l'aide de groupements prédéfinis de ces sources de données. Ces groupements de sources de données sont appelés sources AWS gérées. Chaque source AWS gérée représente soit un contrôle commun, soit un contrôle central. Ces sources gérées vous permettent de mapper efficacement vos exigences de conformité à un groupe pertinent de sources de données sous-jacentes validées et gérées par des évaluateurs certifiés par le secteur

Les exemples de cette page montrent comment les contrôles collectent des preuves à partir de chacun des types de sources de données individuels. Ils décrivent à quoi ressemble un contrôle, comment Audit Manager collecte les preuves à partir de la source de données et les prochaines étapes à suivre pour démontrer la conformité.

Astuce

Nous vous recommandons d'activer AWS Config Security Hub pour une expérience optimale dans Audit Manager. Lorsque vous activez ces services, Audit Manager peut utiliser les résultats du Security Hub et AWS Config Rules générer des preuves automatisées.

-

Une fois que vous avez activé AWS Security Hub, assurez-vous d’activer également toutes les normes de sécurité et d’activer le paramètre des résultats de contrôle consolidés. Cette étape permet à Audit Manager d’importer les résultats correspondant à toutes les normes de conformité prises en charge.

-

Après avoir activé AWS Config, assurez-vous d'activer également le pack de conformité approprié AWS Config Rules ou de déployer un pack de conformité pour la norme de conformité liée à votre audit. Cette étape permet à Audit Manager d'importer les résultats pour toutes les applications prises en charge AWS Config Rules que vous avez activées.

Des exemples sont disponibles pour chacun des types de contrôles suivants :

Rubriques

Contrôles automatisés utilisés AWS Security Hub comme type de source de données

Contrôles automatisés utilisés AWS Config comme type de source de données

Contrôles automatisés utilisant les appels AWS d'API comme type de source de données

Contrôles automatisés utilisés AWS CloudTrail comme type de source de données

Contrôles utilisant des types de sources de données mixtes (automatisées et manuelles)

Contrôles automatisés utilisés AWS Security Hub comme type de source de données

Cet exemple montre un contrôle utilisé AWS Security Hub comme type de source de données. Il s’agit d’un contrôle standard issu du AWS framework Bonnes pratiques de sécurité de base (FSBP, Foundational Security Best Practices). Audit Manager utilise ce contrôle pour générer des preuves qui peuvent aider à mettre votre AWS environnement en conformité avec les exigences du FSBP.

Exemple de détails de contrôle

-

Nom du contrôle :

FSBP1-012: AWS Config should be enabled -

Kit de commande —

Config. Il s'agit d'un regroupement spécifique au framework de contrôles FSBP liés à la gestion de la configuration. -

Source de preuves — Sources de données individuelles

-

Type de source de données : AWS Security Hub

-

Type d’élément probant : vérification de conformité

Dans l'exemple suivant, ce contrôle apparaît dans une évaluation Audit Manager créée à partir du framework FSBP.

L’évaluation indique l’état du contrôle. Il montre également la quantité de preuves recueillies pour ce contrôle jusqu'à présent. À partir de là, vous pouvez déléguer l’ensemble de contrôles à des fins de révision ou l’effectuer vous-même. Le choix du nom du contrôle ouvre une page de détails contenant plus d’informations, y compris les éléments probants de ce contrôle.

Ce que réalise ce contrôle

Ce contrôle nécessite qu' AWS Config il soit activé partout Régions AWS où vous utilisez Security Hub. Audit Manager peut utiliser ce contrôle pour vérifier si vous l'avez activé AWS Config.

Fonctionnement de la collecte des éléments probants par Audit Manager pour ce contrôle

Audit Manager prend les mesures suivantes pour recueillir les éléments probants pour ce contrôle :

-

Pour chaque contrôle, Audit Manager évalue vos ressources concernées. Pour ce faire, il utilise la source de données spécifiée dans les paramètres de contrôle. Dans cet exemple, vos AWS Config paramètres sont la ressource et Security Hub est le type de source de données. Audit Manager recherche le résultat d'une vérification spécifique du Security Hub ([Config.1]).

-

Le résultat de l’évaluation des ressources est enregistré et converti en éléments probants conviviaux pour l’auditeur. Audit Manager génère des éléments probants pour la vérification de conformité pour les contrôles qui utilisent Security Hub comme type de source de données. Ces éléments probants contiennent le résultat de la vérification de conformité signalé directement depuis Security Hub.

-

Audit Manager joint les éléments probants enregistrés au contrôle nommé

FSBP1-012: AWS Config should be enableddans votre évaluation.

Comment utiliser Audit Manager pour démontrer la conformité à ce contrôle

Une fois les éléments probants joints au contrôle, vous (ou un délégué de votre choix) pouvez les examiner pour déterminer si des mesures correctives sont nécessaires.

Dans cet exemple, Audit Manager peut afficher une décision d’échec émanant de Security Hub. Cela peut se produire si vous ne l'avez pas activé AWS Config. Dans ce cas, vous pouvez prendre l'action corrective d'activation AWS Config, ce qui permet de mettre votre AWS environnement en conformité avec les exigences du FSBP.

Lorsque vos AWS Config paramètres sont conformes au contrôle, marquez le contrôle comme révisé et ajoutez les preuves à votre rapport d'évaluation. Vous pouvez ensuite partager ce rapport avec les auditeurs pour démontrer que le contrôle fonctionne comme prévu.

Contrôles automatisés utilisés AWS Config comme type de source de données

Cet exemple montre un contrôle utilisé AWS Config comme type de source de données. Il s’agit d’un contrôle standard issu du framework de barrière de protection AWS Control Tower. Audit Manager utilise ce contrôle pour générer des preuves qui aident à aligner votre AWS environnement sur AWS Control Tower Guardrails.

Exemple de détails de contrôle

-

Nom du contrôle :

CT-4.1.2: 4.1.2 - Disallow public write access to S3 buckets -

Ensemble de contrôles : ce contrôle appartient à l’ensemble de contrôles

Disallow public access. Il s’agit d’un groupe de contrôles liés à la gestion des accès. -

Source de preuve — Source de données individuelle

-

Type de source de données : AWS Config

-

Type d’élément probant : vérification de conformité

Dans l'exemple suivant, ce contrôle apparaît dans une évaluation Audit Manager créée à partir du framework AWS Control Tower Guardrails.

L’évaluation indique l’état du contrôle. Il montre également la quantité de preuves recueillies pour ce contrôle jusqu'à présent. À partir de là, vous pouvez déléguer l’ensemble de contrôles à des fins de révision ou l’effectuer vous-même. Le choix du nom du contrôle ouvre une page de détails contenant plus d’informations, y compris les éléments probants de ce contrôle.

Ce que réalise ce contrôle

Audit Manager peut utiliser ce contrôle pour vérifier si les niveaux d'accès de vos politiques de compartiment S3 sont trop indulgents pour répondre aux AWS Control Tower exigences. Plus précisément, il peut vérifier les paramètres de blocage de l’accès public, les politiques relatives aux compartiments et les listes de contrôle d’accès (ACL) à ceux-ci pour confirmer qu’ils n’autorisent pas l’accès public en écriture.

Fonctionnement de la collecte des éléments probants par Audit Manager pour ce contrôle

Audit Manager prend les mesures suivantes pour recueillir les éléments probants pour ce contrôle :

-

Pour chaque contrôle, Audit Manager évalue vos ressources concernées à l’aide de la source de données spécifiée dans les paramètres du contrôle. Dans ce cas, vos compartiments S3 constituent la ressource et AWS Config est le type de source de données. Audit Manager recherche le résultat d'une AWS Config règle spécifique (s3- bucket-public-write-prohibited) pour évaluer les paramètres, la politique et l'ACL de chacun des compartiments S3 concernés par votre évaluation.

-

Le résultat de l’évaluation des ressources est enregistré et converti en éléments probants conviviaux pour l’auditeur. Audit Manager génère des preuves de contrôle de conformité pour les contrôles utilisés AWS Config comme type de source de données. Ces preuves contiennent le résultat du contrôle de conformité rapporté directement auprès de AWS Config.

-

Audit Manager joint les éléments probants enregistrés au contrôle nommé

CT-4.1.2: 4.1.2 - Disallow public write access to S3 bucketsdans votre évaluation.

Comment utiliser Audit Manager pour démontrer la conformité à ce contrôle

Une fois les éléments probants joints au contrôle, vous (ou un délégué de votre choix) pouvez les examiner pour déterminer si des mesures correctives sont nécessaires.

Dans cet exemple, Audit Manager peut afficher une décision AWS Config indiquant qu'un compartiment S3 n'est pas conforme. Cela peut se produire si l’un de vos compartiments S3 possède un paramètre de blocage de l’accès public qui ne restreint pas les politiques publiques, et si la politique utilisée autorise l’accès public en écriture. Pour remédier à ce problème, vous pouvez mettre à jour le paramètre de blocage de l’accès public afin de restreindre les politiques publiques. Vous pouvez également utiliser une autre politique de compartiment qui n’autorise pas l’accès public en écriture. Cette action corrective permet de mettre votre AWS environnement en conformité avec AWS Control Tower les exigences.

Lorsque vous êtes certain que les niveaux d’accès à votre compartiment S3 sont conformes au contrôle, vous pouvez l’indiquer comme examiné et ajouter les éléments probants à votre rapport d’évaluation. Vous pouvez ensuite partager ce rapport avec les auditeurs pour démontrer que le contrôle fonctionne comme prévu.

Contrôles automatisés utilisant les appels AWS d'API comme type de source de données

Cet exemple montre un contrôle personnalisé qui utilise des appels AWS d'API comme type de source de données. Audit Manager utilise ce contrôle pour générer des preuves qui peuvent aider à AWS adapter votre environnement à vos exigences spécifiques.

Exemple de détails de contrôle

-

Nom du contrôle :

Password Use -

Ensemble de contrôles : ce contrôle appartient à un ensemble de contrôles appelé

Access Control. Il s’agit d’un groupe de contrôles liés à la gestion des identités et des accès. -

Source de preuve — Source de données individuelle

-

Type de source de données : appels AWS d'API

-

Type d’éléments probants : données de configuration

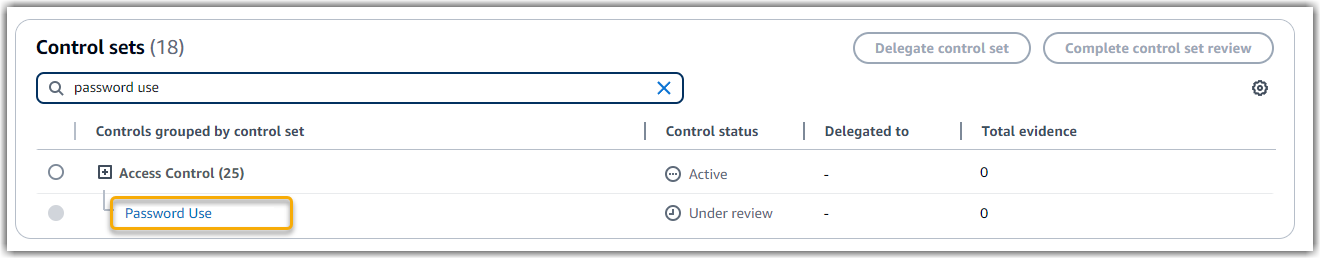

Dans l'exemple suivant, ce contrôle apparaît dans une évaluation Audit Manager créée à partir d'un framework personnalisé.

L’évaluation indique l’état du contrôle. Il montre également la quantité de preuves recueillies pour ce contrôle jusqu'à présent. À partir de là, vous pouvez déléguer l’ensemble de contrôles à des fins de révision ou l’effectuer vous-même. Le choix du nom du contrôle ouvre une page de détails contenant plus d’informations, y compris les éléments probants de ce contrôle.

Ce que réalise ce contrôle

Audit Manager peut utiliser ce contrôle personnalisé pour vous aider à garantir que vous avez mis en place des politiques de contrôle d’accès suffisantes. Il nécessite que vous suiviez les bonnes pratiques de sécurité lors de la sélection et de l’utilisation des mots de passe. Audit Manager peut vous aider à le valider en récupérant une liste de toutes les politiques de mot de passe pour les principaux IAM concernés par votre évaluation.

Fonctionnement de la collecte des éléments probants par Audit Manager pour ce contrôle

Audit Manager prend les mesures suivantes pour recueillir les éléments probants pour ce contrôle personnalisé :

-

Pour chaque contrôle, Audit Manager évalue vos ressources concernées à l’aide de la source de données spécifiée dans les paramètres du contrôle. Dans ce cas, vos principaux IAM sont les ressources, et les appels d' AWS API sont le type de source de données. Audit Manager recherche la réponse à un appel d'API IAM spécifique (GetAccountPasswordPolicy). Il renvoie ensuite les politiques relatives aux mots de passe pour les Comptes AWS qui entrent dans le cadre de votre évaluation.

-

Le résultat de l’évaluation des ressources est enregistré et converti en éléments probants conviviaux pour l’auditeur. Audit Manager génère des éléments probants de données de configuration pour les contrôles qui utilisent des appels d’API en tant que source de données. Ces éléments probants contiennent les données d’origine capturées à partir des réponses de l’API, ainsi que des métadonnées supplémentaires indiquant le contrôle pris en charge par les données.

-

Audit Manager joint les éléments probants enregistrés au contrôle personnalisé nommé

Password Usedans votre évaluation.

Comment utiliser Audit Manager pour démontrer la conformité à ce contrôle

Une fois les éléments probants joints au contrôle, vous (ou un délégué de votre choix) pouvez les examiner pour déterminer s’ils sont suffisants ou si des mesures correctives sont nécessaires.

Dans cet exemple, vous pouvez consulter les preuves pour voir la réponse de l'appel d'API. La GetAccountPasswordPolicyréponse décrit les exigences de complexité et les périodes de rotation obligatoires pour les mots de passe utilisateur de votre compte. Vous pouvez utiliser cette réponse de l'API comme preuve pour démontrer que vous avez mis en place des politiques de contrôle d'accès par mot de Comptes AWS passe suffisantes pour les objectifs visés par votre évaluation. Si vous le souhaitez, vous pouvez également fournir des commentaires supplémentaires sur ces politiques en ajoutant un commentaire au contrôle.

Lorsque vous êtes certain que les politiques de mots de passe de vos principaux IAM sont conformes au contrôle personnalisé, vous pouvez marquer le contrôle comme examiné et ajouter les éléments probants à votre rapport d’évaluation. Vous pouvez ensuite partager ce rapport avec les auditeurs pour démontrer que le contrôle fonctionne comme prévu.

Contrôles automatisés utilisés AWS CloudTrail comme type de source de données

Cet exemple montre un contrôle utilisé AWS CloudTrail comme type de source de données. Il s'agit d'un contrôle standard issu du framework HIPAA Security Rule 2003. Audit Manager utilise ce contrôle pour générer des éléments probants qui peuvent aider à mettre votre environnement AWS en conformité avec les exigences HIPAA.

Exemple de détails de contrôle

-

Nom du contrôle :

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C) -

Ensemble de contrôles : ce contrôle appartient à l’ensemble de contrôles appelé

Section 308. Il s'agit d'un regroupement spécifique au cadre de contrôles HIPAA relatifs aux garanties administratives. -

Source de preuves — source AWS gérée (contrôles de base)

-

Type de source de données sous-jacente : AWS CloudTrail

-

Type d’éléments probants : activité utilisateur

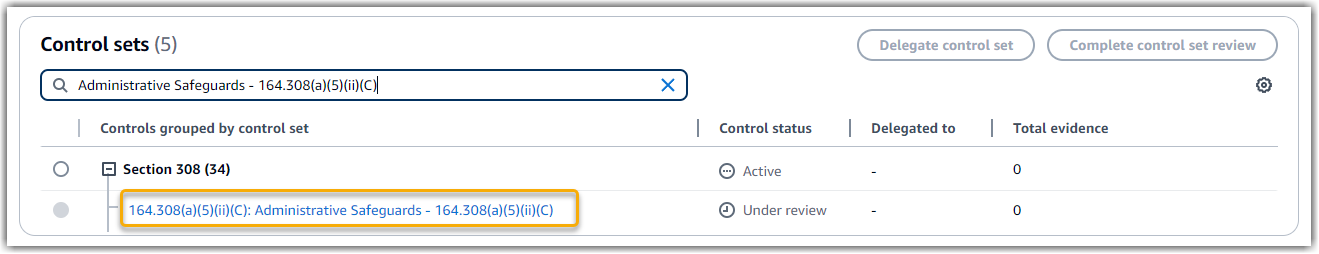

Voici ce contrôle présenté dans le cadre d’une évaluation d’Audit Manager créée à partir du framework HIPAA :

L’évaluation indique l’état du contrôle. Il montre également la quantité de preuves recueillies pour ce contrôle jusqu'à présent. À partir de là, vous pouvez déléguer l’ensemble de contrôles à des fins de révision ou l’effectuer vous-même. Le choix du nom du contrôle ouvre une page de détails contenant plus d’informations, y compris les éléments probants de ce contrôle.

Ce que réalise ce contrôle

Ce contrôle nécessite la mise en place de procédures de surveillance pour détecter les accès non autorisés. Un exemple d'accès non autorisé est celui où une personne se connecte à la console sans que l'authentification multifactorielle (MFA) soit activée. Audit Manager vous aide à valider ce contrôle en fournissant la preuve que vous avez configuré Amazon pour surveiller les demandes de connexion CloudWatch à la console de gestion lorsque le MFA n'est pas activé.

Fonctionnement de la collecte des éléments probants par Audit Manager pour ce contrôle

Audit Manager prend les mesures suivantes pour recueillir les éléments probants pour ce contrôle :

-

Pour chaque contrôle, Audit Manager évalue les ressources concernées à l'aide des sources de preuves spécifiées dans les paramètres de contrôle. Dans ce cas, le contrôle utilise plusieurs contrôles de base comme sources de preuves.

Chaque contrôle de base est un regroupement géré de sources de données individuelles. Dans notre exemple, l'un de ces contrôles principaux (

Configure Amazon CloudWatch alarms to detect management console sign-in requests without MFA enabled) utilise un CloudTrail événement (monitoring_EnableAlarmActions) comme source de données sous-jacente.Audit Manager examine vos CloudTrail journaux et utilise le

monitoring_EnableAlarmActionsmot clé pour trouver les actions activant les CloudWatch alarmes enregistrées par CloudTrail. Il renvoie ensuite un journal des événements pertinents entrant dans le cadre de votre évaluation. -

Le résultat de l’évaluation des ressources est enregistré et converti en éléments probants conviviaux pour l’auditeur. Audit Manager génère des preuves de l'activité des utilisateurs pour les contrôles utilisés CloudTrail comme type de source de données. Ces preuves contiennent les données d'origine capturées par Amazon CloudWatch, ainsi que des métadonnées supplémentaires indiquant le contrôle pris en charge par les données.

-

Audit Manager joint les éléments probants enregistrés au contrôle nommé

164.308(a)(5)(ii)(C): Administrative Safeguards - 164.308(a)(5)(ii)(C)dans votre évaluation.

Comment utiliser Audit Manager pour démontrer la conformité à ce contrôle

Une fois les éléments probants joints au contrôle, vous (ou un délégué de votre choix) pouvez les examiner pour déterminer si des mesures correctives sont nécessaires.

Dans cet exemple, vous pouvez examiner les preuves pour voir les événements d'activation des alarmes qui ont été enregistrés par CloudTrail. Vous pouvez utiliser ce journal pour prouver que vous avez mis en place des procédures de surveillance suffisantes pour détecter les connexions à la console sans que la MFA soit activée. Si vous le souhaitez, vous pouvez également fournir des commentaires supplémentaires en ajoutant un commentaire au contrôle. Par exemple, si le journal indique plusieurs connexions sans MFA, vous pouvez ajouter un commentaire décrivant comment vous avez résolu le problème. La surveillance régulière des connexions à la console vous aide à prévenir les problèmes de sécurité pouvant découler de divergences ou de tentatives de connexion inappropriées. À son tour, cette bonne pratique contribue à mettre votre AWS environnement en conformité avec les exigences de la loi HIPAA.

Lorsque vous êtes convaincu que votre procédure de surveillance est conforme au contrôle, vous pouvez indiquer le contrôle comme étant examiné et ajouter les éléments probants à votre rapport d’évaluation. Vous pouvez ensuite partager ce rapport avec les auditeurs pour démontrer que le contrôle fonctionne comme prévu.

Contrôles manuels

Certains contrôles ne prennent pas en charge la collecte automatisée d’éléments probants. Cela inclut les contrôles qui reposent sur la fourniture d’enregistrements physiques et de signatures, en plus des observations, des entretiens et d’autres événements qui ne sont pas générés dans le cloud. Dans ces cas, vous pouvez charger manuellement des éléments probants pour démontrer que vous répondez aux exigences du contrôle.

Cet exemple montre un contrôle manuel issu du framework NIST 800-53 (Rev. 5). Vous pouvez utiliser Audit Manager pour charger et stocker des éléments probants démontrant la conformité à ce contrôle.

Exemple de détails de contrôle

-

Nom du contrôle :

AT-4: Training Records -

Kit de commande —

(AT) Awareness and training. Il s'agit d'un regroupement spécifique au framework de contrôles NIST liés à la formation. -

Source de preuve — Source de données individuelle

-

Type de source de données : manuel

-

Type d’éléments probants : manuel

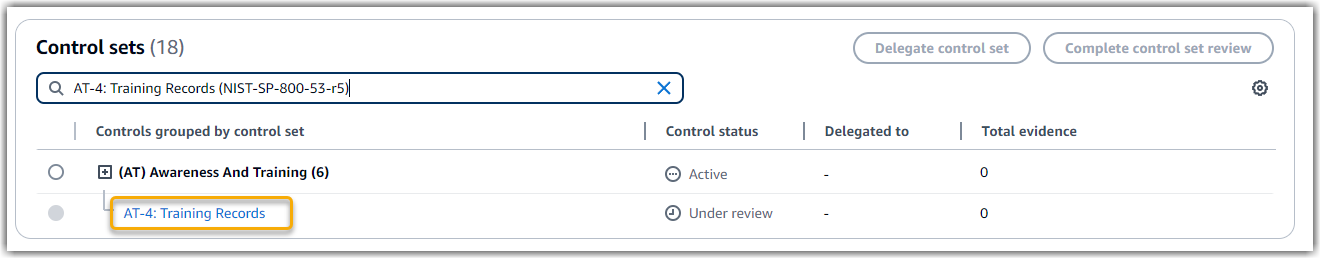

Voici ce contrôle présenté dans une évaluation Audit Manager créée à partir du framework NIST 800-53 (Rev. 5) : Low-Moderate-High

L’évaluation indique l’état du contrôle. Il montre également la quantité de preuves recueillies pour ce contrôle jusqu'à présent. À partir de là, vous pouvez déléguer l’ensemble de contrôles à des fins de révision ou l’effectuer vous-même. Le choix du nom du contrôle ouvre une page de détails contenant plus d’informations, y compris les éléments probants de ce contrôle.

Ce que réalise ce contrôle

Vous pouvez utiliser ce contrôle pour vous assurer que votre personnel reçoit le niveau approprié de formation en matière de sécurité et de confidentialité. Plus précisément, vous pouvez démontrer que vous avez mis en place des activités de formation documentées en matière de sécurité et de confidentialité pour tous les membres du personnel, en fonction de leur rôle. Vous pouvez également apporter la preuve que les dossiers de formation sont conservés pour chaque individu.

Comment charger manuellement des éléments probants pour ce contrôle

Pour télécharger des preuves manuelles qui complètent les preuves automatisées, voir Importer des preuves manuelles dans AWS Audit Manager. Audit Manager joint les éléments probants chargés au contrôle nommé AT-4: Training Records dans votre évaluation.

Comment utiliser Audit Manager pour démontrer la conformité à ce contrôle

Si vous disposez d’une documentation à l’appui de ce contrôle, vous pouvez la charger sous forme d’élément probant manuel. Par exemple, vous pouvez télécharger la dernière copie des supports de formation obligatoires basés sur les rôles que votre service des ressources humaines fournit aux employés.

Tout comme pour les contrôles automatisés, vous pouvez déléguer des contrôles manuels aux parties prenantes qui peuvent vous aider à examiner les éléments probants (ou, dans ce cas, à les fournir). Par exemple, lorsque vous passez en revue ce contrôle, vous constaterez peut-être que vous ne répondez que partiellement à ses exigences. Cela peut être le cas si vous n'avez aucune copie du suivi des présences pour les formations en personne. Vous pouvez déléguer le contrôle à une partie prenante des ressources humaines, qui peut ensuite télécharger une liste des membres du personnel ayant suivi la formation.

Lorsque vous êtes convaincu que vous êtes en conformité avec le contrôle, vous pouvez l’indiquer comme étant examiné et ajouter les éléments probants à votre rapport d’évaluation. Vous pouvez ensuite partager ce rapport avec les auditeurs pour démontrer que le contrôle fonctionne comme prévu.

Contrôles utilisant des types de sources de données mixtes (automatisées et manuelles)

Dans de nombreux cas, il est nécessaire d’avoir une combinaison d’éléments probants automatisés et manuels pour satisfaire à un contrôle. Bien qu’Audit Manager puisse fournir des éléments probants automatisés pertinents relativement au contrôle, vous devrez peut-être compléter ces données par des éléments probants manuels que vous identifierez et chargerez vous-même.

Cet exemple montre un contrôle qui utilise une combinaison de preuves manuelles et de preuves automatisées. Il s’agit d’un contrôle standard issu du framework NIST 800-53 (rév. 5). Audit Manager utilise ce contrôle pour générer des éléments probants qui peuvent aider à mettre votre environnement AWS en conformité avec les exigences NIST.

Exemple de détails de contrôle

-

Nom du contrôle :

Personnel Termination -

Kit de commande —

(PS) Personnel Security (10). Il s'agit d'un regroupement de contrôles NIST spécifiques au framework qui concernent les personnes chargées de la maintenance matérielle ou logicielle des systèmes organisationnels. -

Source de preuves : sources de données AWS gérées (contrôles de base) et sources de données individuelles (manuel)

-

Type de source de données sous-jacente : appels d' AWS API AWS CloudTrail,, AWS Config, manuel

-

Type de preuve : données de configuration, activité de l'utilisateur, contrôle de conformité, preuves manuelles)

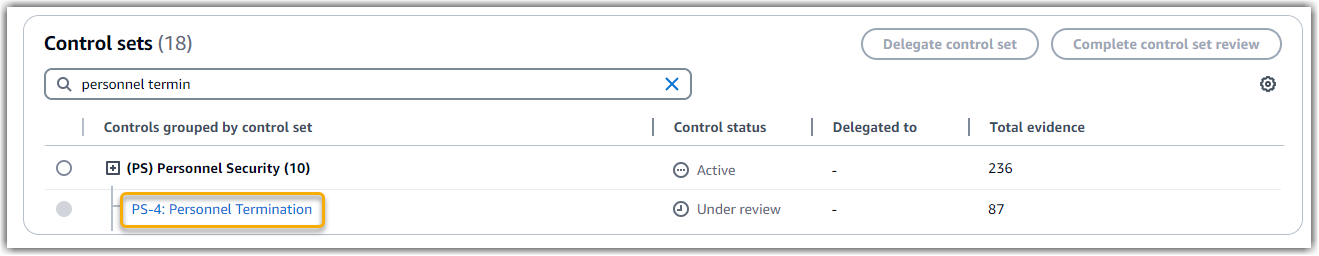

Voici ce contrôle présenté dans une évaluation d’Audit Manager créée à partir du framework NIST 800-53 (rév. 5) :

L’évaluation indique l’état du contrôle. Il montre également la quantité de preuves recueillies pour ce contrôle jusqu'à présent. À partir de là, vous pouvez déléguer l’ensemble de contrôles à des fins de révision ou l’effectuer vous-même. Le choix du nom du contrôle ouvre une page de détails contenant plus d’informations, y compris les éléments probants de ce contrôle.

Ce que réalise ce contrôle

Vous pouvez utiliser ce contrôle pour confirmer que vous protégez les informations de l'organisation en cas de licenciement d'un employé. Plus précisément, vous pouvez démontrer que vous avez désactivé l'accès au système et révoqué les informations d'identification de la personne. En outre, vous pouvez démontrer que toutes les personnes licenciées ont participé à un entretien de départ qui comprenait une discussion sur les protocoles de sécurité pertinents pour votre organisation.

Fonctionnement de la collecte des éléments probants par Audit Manager pour ce contrôle

Audit Manager prend les mesures suivantes pour recueillir les éléments probants pour ce contrôle :

-

Pour chaque contrôle, Audit Manager évalue les ressources concernées à l'aide des sources de preuves spécifiées dans les paramètres de contrôle.

Dans ce cas, le contrôle utilise plusieurs contrôles de base comme sources de preuves. À son tour, chacun de ces contrôles de base collecte des preuves pertinentes à partir de sources de données individuelles (appels d'AWS API AWS CloudTrail, et AWS Config). Audit Manager utilise ces types de sources de données pour évaluer vos ressources IAM (telles que les groupes, les clés et les politiques) par rapport aux appels d'API, aux CloudTrail événements et AWS Config aux règles pertinents.

-

Le résultat de l’évaluation des ressources est enregistré et converti en éléments probants conviviaux pour l’auditeur. Ces preuves contiennent les données d'origine capturées à partir de chaque source de données, ainsi que des métadonnées supplémentaires indiquant le contrôle pris en charge par les données.

-

Audit Manager joint les éléments probants enregistrés au contrôle nommé

Personnel Terminationdans votre évaluation.

Comment charger manuellement des éléments probants pour ce contrôle

Pour télécharger des preuves manuelles qui complètent les preuves automatisées, voir Importer des preuves manuelles dans AWS Audit Manager. Audit Manager joint les éléments probants chargés au contrôle nommé Personnel Termination dans votre évaluation.

Comment utiliser Audit Manager pour démontrer la conformité à ce contrôle

Une fois les éléments probants joints au contrôle, vous (ou un délégué de votre choix) pouvez les examiner pour déterminer s’ils sont suffisants ou si des mesures correctives sont nécessaires. Par exemple, lorsque vous passez en revue ce contrôle, vous constaterez peut-être que vous ne répondez que partiellement à ses exigences. Cela peut être le cas si vous avez la preuve que l'accès a été révoqué, mais que vous n'avez aucune copie des entretiens de sortie. Vous pouvez déléguer le contrôle à une partie prenante des ressources humaines, qui pourra ensuite télécharger une copie des documents relatifs à l'entretien de fin d'emploi. Ou, si aucun employé n'a été licencié pendant la période d'audit, vous pouvez laisser un commentaire expliquant pourquoi aucun document signé n'est joint au contrôle.

Lorsque vous êtes convaincu que vous êtes en conformité avec le contrôle, indiquez-le comme étant examiné et ajoutez les éléments probants à votre rapport d’évaluation. Vous pouvez ensuite partager ce rapport avec les auditeurs pour démontrer que le contrôle fonctionne comme prévu.