Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Flux d'authentification du fournisseur d'identité de groupe d'utilisateurs OIDC

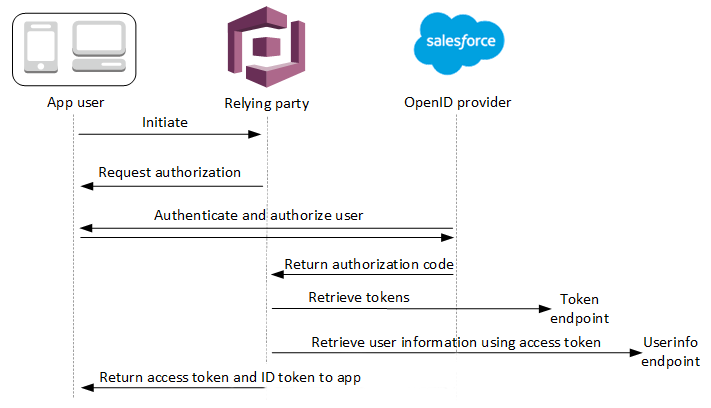

Avec la connexion OpenID Connect (OIDC), votre groupe d'utilisateurs automatise un flux de connexion par code d'autorisation avec votre fournisseur d'identité (IdP). Une fois que votre utilisateur s'est connecté avec son IdP, Amazon Cognito collecte son code sur le point de terminaison oauth2/idpresponse du fournisseur externe. Avec le jeton d'accès obtenu, votre groupe d'utilisateurs interroge le point de userInfo terminaison IdP pour récupérer les attributs utilisateur. Votre groupe d'utilisateurs compare ensuite les attributs reçus aux règles de mappage d'attributs que vous avez définies et remplit le profil de l'utilisateur et le jeton d'identification en conséquence.

Les étendues OAuth 2.0 que vous demandez dans la configuration de votre fournisseur OIDC définissent les attributs utilisateur que l'IdP fournit à Amazon Cognito. Pour des raisons de sécurité, demandez uniquement les étendues correspondant aux attributs que vous souhaitez associer à votre groupe d'utilisateurs. Par exemple, si votre groupe d'utilisateurs le demandeopenid profile, vous obtiendrez tous les attributs possibles, mais si vous le demandez, openid email

phone_number vous n'obtiendrez que l'adresse e-mail et le numéro de téléphone de l'utilisateur. Vous pouvez configurer les étendues que vous demandez à OIDC de manière IdPs à ce qu'elles soient différentes de celles que vous autorisez et demandez dans la demande d'authentification du client de l'application et du groupe d'utilisateurs.

Lorsque votre utilisateur se connecte à votre application à l'aide d'un IdP OIDC, votre groupe d'utilisateurs exécute le flux d'authentification suivant.

-

Un utilisateur accède à votre page de connexion gérée et choisit de se connecter avec son IdP OIDC.

-

Votre application dirige le navigateur de l'utilisateur vers le point de terminaison d'autorisation de votre groupe d'utilisateurs.

-

Votre groupe d'utilisateurs redirige la demande vers le point de terminaison d'autorisation de l'IdP OIDC.

-

Votre IdP affiche une invite de connexion.

-

Dans votre application, la session de votre utilisateur affiche une invite de connexion pour l'IdP OIDC.

-

L'utilisateur saisit ses informations d'identification pour l'IdP ou présente un cookie pour une session déjà authentifiée.

-

Une fois que votre utilisateur s'est authentifié, l'IdP OIDC est redirigé vers Amazon Cognito avec un code d'autorisation.

-

Votre groupe d'utilisateurs échange le code d'autorisation contre des identifiants et des jetons d'accès. Amazon Cognito reçoit des jetons d'accès lorsque vous configurez votre IdP avec les scopes.

openidLes revendications contenues dans le jeton d'identification et dans lauserInforéponse sont déterminées par des étendues supplémentaires issues de la configuration de votre IdP, par exempleprofileet.email -

Votre IdP émet les jetons demandés.

-

Votre groupe d'utilisateurs détermine le chemin d'accès au point de

jwks_uriterminaison IdP à partir de l'émetteur dans URLs votre configuration IdP et demande les clés de signature des jetons au point de terminaison du jeu de clés Web JSON (JWKS). -

L'IdP renvoie les clés de signature depuis le point de terminaison JWKS.

-

Votre groupe d'utilisateurs valide les jetons IdP à partir des données de signature et d'expiration contenues dans les jetons.

-

Votre groupe d'utilisateurs autorise une demande adressée au point de terminaison

userInfoIdP avec le jeton d'accès. L'IdP répond en fournissant des données utilisateur en fonction de l'étendue des jetons d'accès. -

Votre groupe d'utilisateurs compare le jeton d'identification et la

userInforéponse de l'IdP aux règles de mappage d'attributs de votre groupe d'utilisateurs. Il écrit les attributs IdP mappés dans les attributs de profil du groupe d'utilisateurs. -

Amazon Cognito émet les jetons de porteur à votre application, lesquels peuvent inclure des jetons d'identité, d'accès et d'actualisation.

-

Votre application traite les jetons du groupe d'utilisateurs et connecte l'utilisateur.

Note

Amazon Cognito annule les demandes d'authentification qui ne sont pas traitées dans les 5 minutes et redirige l'utilisateur vers une connexion gérée. La page affiche un message d'erreur Something

went wrong.

L'OIDC est une couche d'identité supérieure à la OAuth version 2.0, qui spécifie les jetons d'identité au format JSON (JWT) émis par les applications clientes OIDC ( IdPs parties utilisatrices). Consultez la documentation de votre IdP OIDC pour plus d'informations sur l'ajout d'Amazon Cognito en tant que partie utilisatrice d'OIDC.

Lorsqu'un utilisateur s'authentifie avec un octroi de code d'autorisation, le groupe d'utilisateurs retourne les jetons d'identification, d'accès et d'actualisation. Le jeton d'identification est un jeton OIDC

Comment un groupe d'utilisateurs traite les demandes d'un fournisseur OIDC

Lorsque votre utilisateur termine sa connexion auprès d'un fournisseur OIDC tiers, la connexion gérée récupère un code d'autorisation auprès de l'IdP. Votre groupe d'utilisateurs échange le code d'autorisation contre des jetons d'accès et d'identification avec le point de terminaison token de votre IdP. Votre groupe d'utilisateurs ne transmet pas ces jetons à votre utilisateur ou application, mais s'en sert pour créer un profil utilisateur avec les données qu'il présente dans les demandes de ses propres jetons.

Amazon Cognito ne valide pas le jeton d'accès de manière indépendante. En effet, il demande des informations d'attribut utilisateur au point de terminaison userInfo du fournisseur et s'attend à ce que la demande soit refusée si le jeton n'est pas valide.

Amazon Cognito valide le jeton d'identification du fournisseur en effectuant les vérifications suivantes :

-

Vérifie que le fournisseur a signé le jeton avec un algorithme issu de l'ensemble suivant : RSA, HMAC, Elliptic Curve.

-

Si le fournisseur a signé le jeton avec un algorithme de signature asymétrique, vérifie que l'ID de la clé de signature figurant dans la demande

kiddu jeton est répertorié sur le point de terminaisonjwks_uridu fournisseur. Amazon Cognito actualise la clé de signature depuis le point de terminaison JWKS dans votre configuration IdP pour chaque jeton d'identification IdP traité. -

Compare la signature du jeton d'identification à la signature qu'il attend en fonction des métadonnées du fournisseur.

-

Compare la demande

issà l'émetteur OIDC configuré pour l'IdP. -

Vérifie que la demande

audcorrespond à l'ID client configuré sur l'IdP ou qu'elle contient l'ID client configuré si la demandeaudcontient plusieurs valeurs. -

Vérifie que l'horodatage figurant dans la demande

expn'est pas antérieur à l'heure actuelle.

Votre groupe d'utilisateurs valide le jeton d'identification, puis tente d'envoyer une demande au point de terminaison userInfo du fournisseur avec le jeton d'accès du fournisseur. Il récupère les informations de profil utilisateur que les portées du jeton d'accès l'autorisent à lire. Votre groupe d'utilisateurs recherche ensuite les attributs utilisateur obligatoires que vous avez définis dans votre groupe d'utilisateurs. Vous devez créer des mappages d'attributs dans la configuration de votre fournisseur pour les attributs obligatoires. Votre groupe d'utilisateurs vérifie le jeton d'identification du fournisseur et la réponse userInfo. Votre groupe d'utilisateurs écrit toutes les demandes qui correspondent aux règles de mappage dans les attributs utilisateur du profil utilisateur du groupe d'utilisateurs. Votre groupe d'utilisateurs ignore les attributs qui correspondent à une règle de mappage, mais qui ne sont pas obligatoires et qui ne se trouvent pas dans les demandes du fournisseur.