Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Qu’est-ce qu’Amazon Cognito ?

Amazon Cognito est une plateforme d’identité pour les applications Web et mobiles. Il s'agit d'un annuaire d'utilisateurs, d'un serveur d'authentification et d'un service d'autorisation pour les jetons d'accès et les AWS informations d'identification OAuth 2.0. Avec Amazon Cognito, vous pouvez authentifier et autoriser les utilisateurs à partir de l’annuaire d’utilisateurs intégré, de votre annuaire d’entreprise et de fournisseurs d’identité grand public tels que Google et Facebook.

Rubriques

Les deux composants qui suivent constituent Amazon Cognito. Ils fonctionnent indépendamment ou en tandem, en fonction des besoins d’accès de vos utilisateurs.

Groupes d’utilisateurs

Créez un groupe d’utilisateurs lorsque vous souhaitez authentifier et autoriser les utilisateurs à accéder à votre application ou à votre API. Les groupes d’utilisateurs sont des annuaires d’utilisateurs permettant à la fois la création, la gestion et l’authentification des utilisateurs en libre-service et pilotées par l’administrateur. Votre groupe d’utilisateurs peut être un annuaire indépendant et un fournisseur d’identité (IdP) OIDC, ainsi qu’un fournisseur de services intermédiaire (SP) auprès de fournisseurs tiers d’identités du personnel et des clients. Vous pouvez fournir une authentification unique (SSO) dans votre application pour les identités du personnel de votre organisation dans SAML 2.0 et OIDC IdPs avec des groupes d'utilisateurs. Vous pouvez également fournir l'authentification unique dans votre application pour les identités des clients de votre entreprise dans les boutiques d'identité OAuth 2.0 publiques Amazon, Google, Apple et Facebook. Pour plus d’informations sur CIAM (gestion de l’identité et de l’accès des clients), consultez Qu’est-ce que CIAM ?

Les groupes d’utilisateurs ne nécessitent pas d’intégration à une réserve d’identités. À partir d'un groupe d'utilisateurs, vous pouvez émettre des jetons Web JSON authentifiés (JWTs) directement vers une application, un serveur Web ou une API.

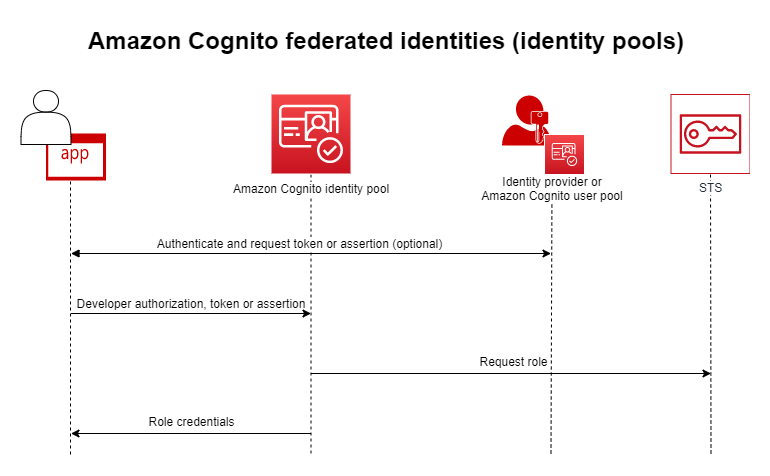

Réserves d’identités

Configurez un pool d'identités Amazon Cognito lorsque vous souhaitez autoriser des utilisateurs authentifiés ou anonymes à accéder à vos ressources. AWS Un pool d'identités émet des AWS informations d'identification permettant à votre application de fournir des ressources aux utilisateurs. Vous pouvez authentifier les utilisateurs auprès d’un fournisseur d’identité de confiance, tel qu’un groupe d’utilisateurs ou un service SAML 2.0. Il peut également éventuellement émettre des informations d’identification pour les utilisateurs invités. Les pools d'identités utilisent à la fois le contrôle d'accès basé sur les rôles et les attributs pour gérer l'autorisation d'accès de vos utilisateurs à vos ressources. AWS

Les réserves d’identités ne nécessitent pas d’intégration à un groupe d’utilisateurs. Une réserve d’identités peut accepter des champs standard authentifiés émanant directement des fournisseurs d’identité du personnel et des consommateurs.

Un groupe d’utilisateurs et une réserve d’identités Amazon Cognito utilisés conjointement

Dans le diagramme au début de cette rubrique, vous utilisez Amazon Cognito pour authentifier votre utilisateur, puis lui accorder l’accès à un Service AWS.

-

L'utilisateur de votre application se connecte via un groupe d'utilisateurs et reçoit OAuth 2 jetons.

-

Votre application échange un jeton de groupe d'utilisateurs avec un pool d'identités contre des AWS informations d'identification temporaires que vous pouvez utiliser avec AWS APIs et le AWS Command Line Interface (AWS CLI).

-

Votre application attribue la session d'identification à votre utilisateur et fournit un accès autorisé à Amazon S3 et Amazon Services AWS DynamoDB, par exemple.

Pour d’autres exemples utilisant des réserves d’identités et des groupes d’utilisateurs, consultez Scénarios Amazon Cognito courants.

Dans Amazon Cognito, l’obligation de sécurité du cloud dans le cadre du modèle de responsabilité partagée

Caractéristiques d’Amazon Cognito

Groupes d’utilisateurs

Un groupe d’utilisateurs Amazon Cognito est un annuaire d’utilisateurs. Avec un groupe d’utilisateurs, vos utilisateurs peuvent se connecter à votre application web ou mobile via Amazon Cognito, ou se fédérer via un fournisseur d’identité tiers. Les utilisateurs fédérés et locaux ont un profil utilisateur dans votre groupe d’utilisateurs.

Les utilisateurs locaux sont ceux qui se sont inscrits ou que vous avez créés directement dans votre groupe d’utilisateurs. Vous pouvez gérer et personnaliser ces profils utilisateur dans le AWS Management Console, un AWS SDK ou le AWS Command Line Interface (AWS CLI).

Les groupes d'utilisateurs Amazon Cognito acceptent les jetons et les assertions provenant de tiers IdPs, et collectent les attributs utilisateur dans un JWT qu'il envoie à votre application. Vous pouvez standardiser votre application sur un seul ensemble JWTs pendant qu'Amazon Cognito gère les interactions IdPs avec eux, en mappant leurs revendications à un format de jeton central.

Un groupe d’utilisateurs Amazon Cognito peut être un fournisseur d’identité autonome. Amazon Cognito s'appuie sur la norme OpenID Connect (OIDC) pour générer JWTs des données d'authentification et d'autorisation. Lorsque vous connectez des utilisateurs locaux, votre groupe d’utilisateurs fait autorité pour ces utilisateurs. Vous avez accès aux fonctionnalités suivantes quand vous authentifiez des utilisateurs locaux.

-

Implémentez votre propre interface Web qui appelle l’API des groupes d’utilisateurs Amazon Cognito pour authentifier, autoriser et gérer vos utilisateurs.

-

Configurez une authentification multifactorielle (MFA) pour vos utilisateurs. Amazon Cognito prend en charge la MFA avec un mot de passe unique à durée limitée (TOTP) et par SMS.

-

Sécurisez l’accès à partir de comptes utilisateurs contrôlés par des personnes malveillantes.

-

Créez vos propres flux d’authentification personnalisés en plusieurs étapes.

-

Recherchez des utilisateurs dans un autre annuaire et migrez-les vers Amazon Cognito.

Un groupe d'utilisateurs Amazon Cognito peut également jouer le double rôle de fournisseur de services (SP) pour votre IdPs application et d'IdP pour votre application. Les groupes d'utilisateurs d'Amazon Cognito peuvent se connecter à des clients IdPs tels que Facebook et Google, ou à des employés IdPs tels qu'Okta et Active Directory Federation Services (ADFS).

Avec les jetons OAuth 2.0 et OpenID Connect (OIDC) émis par un groupe d'utilisateurs Amazon Cognito, vous pouvez

-

Accepter un jeton d’identification dans votre application qui authentifie un utilisateur et fournit les informations nécessaires pour configurer le profil de l’utilisateur

-

Accepter un jeton d’accès dans votre API avec les étendues OIDC qui autorisent les appels d’API de vos utilisateurs.

-

Récupérez les AWS informations d'identification d'un pool d'identités Amazon Cognito.

| Fonctionnalité | Description |

|---|---|

| Fournisseur d'identité OIDC | Émettre des jetons d'identification pour authentifier les utilisateurs |

| Serveur d'autorisation | Émettez des jetons d'accès pour autoriser l'accès des utilisateurs à APIs |

| Fournisseur de services SAML 2.0 | Transformez les assertions SAML en identifiants et jetons d'accès |

| Partie utilisatrice de l'OIDC | Transformez les jetons OIDC en jetons d'identification et d'accès |

| Prestataire de services sociaux : partie utilisatrice | Transformez les jetons d'identification d'Apple, Facebook, Amazon ou Google en vos propres jetons d'identification et d'accès |

| Service frontal d'authentification | Inscrivez, gérez et authentifiez les utilisateurs à l'aide d'une connexion gérée |

| Support d'API pour votre propre interface utilisateur | Créez, gérez et authentifiez les utilisateurs par le biais de demandes d'API d'authentification prises en charge ¹ AWS SDKs |

| Authentification multifacteur | Utilisez les SMS ou TOTPs l'appareil de votre utilisateur comme facteur d'authentification supplémentaire¹ |

| Surveillance de la sécurité et réponse | Protégez-vous contre les activités malveillantes et les mots de passe peu sécurisés¹ |

| Personnaliser les flux d'authentification | Créez votre propre mécanisme d'authentification ou ajoutez des étapes personnalisées aux flux existants² |

| Groups | Créez des groupes logiques d'utilisateurs et une hiérarchie des revendications de rôles IAM lorsque vous transmettez des jetons à des pools d'identités |

| Personnalisez les jetons | Personnalisez votre identifiant et vos jetons d'accès avec les demandes nouvelles, modifiées et supprimées |

| Personnalisation des attributs utilisateur | Attribuez des valeurs aux attributs utilisateur et ajoutez vos propres attributs personnalisés |

¹ Cette fonctionnalité n'est pas disponible pour les utilisateurs fédérés.

² La fonctionnalité n'est pas disponible pour les utilisateurs à connexion fédérée et gérée.

Pour plus d’informations sur les groupes d’utilisateurs, consultez Démarrage avec les groupes d'utilisateurs et la référence d’API des groupes d’utilisateurs Amazon Cognito.

Réserves d’identités

Un pool d'identités est un ensemble d'identifiants uniques, ou identités, que vous attribuez à vos utilisateurs ou invités et que vous autorisez à recevoir des AWS informations d'identification temporaires. Lorsque vous présentez une preuve d'authentification à un pool d'identités sous la forme de demandes fiables émanant d'un fournisseur d'identité sociale (IdP) SAML 2.0 OAuth , OpenID Connect (OIDC) ou 2.0, vous associez votre utilisateur à une identité dans le pool d'identités. Le jeton créé par votre pool d'identités pour l'identité peut récupérer les informations d'identification de session temporaires auprès de AWS Security Token Service (AWS STS).

Pour compléter les identités authentifiées, vous pouvez également configurer un pool d'identités pour autoriser l' AWS accès sans authentification IdP. Vous pouvez proposer une preuve d'authentification personnalisée avecIdentités authentifiées par le développeur. Vous pouvez également accorder des AWS informations d'identification temporaires aux utilisateurs invités, avec des identités non authentifiées.

Avec les pools d'identités, vous disposez de deux méthodes pour intégrer les politiques IAM dans votre Compte AWS. Vous pouvez utiliser ces deux fonctionnalités ensemble ou individuellement.

Contrôle d’accès basé sur les rôles

Lorsque votre utilisateur transmet les champs standard à votre réserve d’identités, Amazon Cognito choisit le rôle IAM qu’il demande. Pour personnaliser les autorisations du rôle en fonction de vos besoins, vous devez appliquer des politiques IAM à chaque rôle. Par exemple, si votre utilisateur démontre qu’il fait partie du service marketing, il reçoit des informations d’identification pour un rôle avec des politiques adaptées aux besoins d’accès du service marketing. Amazon Cognito peut demander un rôle par défaut, un rôle basé sur des règles qui interrogent les champs standard de votre utilisateur ou un rôle basé sur l’appartenance de votre utilisateur à un groupe d’utilisateurs. Vous pouvez également configurer la politique de confiance du rôle afin qu’IAM ne fasse confiance qu’à votre réserve d’identités pour générer des sessions temporaires.

Attributs pour le contrôle d’accès

Votre réserve d’identités lit les attributs à partir des champs standard de votre utilisateur et les mappe sur les balises de principal dans le cadre de la session temporaire de votre utilisateur. Vous pouvez ensuite configurer vos politiques basées sur les ressources IAM pour autoriser ou refuser l’accès aux ressources en fonction des principaux IAM qui contiennent les balises de session de votre réserve d’identités. Par exemple, si votre utilisateur prouve qu'il fait partie du service marketing, AWS STS balisez sa sessionDepartment: marketing. Votre compartiment Amazon S3 autorise les opérations de lecture sur la base d'une PrincipalTag condition aws : qui nécessite une valeur de marketing pour la Department balise.

| Fonctionnalité | Description |

|---|---|

| Partie utilisatrice du pool d'utilisateurs Amazon Cognito | Échangez un jeton d'identification de votre groupe d'utilisateurs contre des informations d'identité Web provenant de AWS STS |

| Fournisseur de services SAML 2.0 | Échangez des assertions SAML pour des informations d'identification Web à partir de AWS STS |

| Partie utilisatrice de l'OIDC | Échangez des jetons OIDC contre des identifiants d'identité Web auprès de AWS STS |

| Prestataire de services sociaux : partie utilisatrice | Échangez OAuth des jetons d'Amazon, Facebook, Google, Apple et Twitter contre des identifiants d'identité Web provenant de AWS STS |

| Partie de confiance personnalisée | Avec les AWS informations d'identification, échangez des demandes dans n'importe quel format contre des informations d'identification Web auprès de AWS STS |

| Accès non authentifié | Émettre des informations d'identification Web à accès limité sans authentification AWS STS |

| Contrôle d’accès basé sur les rôles | Choisissez un rôle IAM pour votre utilisateur authentifié en fonction de ses revendications, et configurez vos rôles pour qu'ils ne soient assumés que dans le contexte de votre pool d'identités |

| Contrôle d’accès basé sur les attributs | Convertissez les demandes en balises principales pour votre session AWS STS temporaire et utilisez les politiques IAM pour filtrer l'accès aux ressources en fonction des balises principales |

Pour plus d’informations sur les groupes d’utilisateurs, consultez Commencer à utiliser les pools d'identités Amazon Cognito et la référence d’API des groupes d’identités Amazon Cognito.

Comparaison des groupes d’utilisateurs et des réserves d’identités Amazon Cognito

| Fonctionnalité | Description | Groupes d’utilisateurs | Réserves d’identités |

|---|---|---|---|

| Fournisseur d'identité OIDC | Émettez des jetons d'identification OIDC pour authentifier les utilisateurs de l'application | ✓ | |

| Annuaire des utilisateurs | Stocker les profils utilisateur à des fins d'authentification | ✓ | |

| Autoriser l'accès à l'API | Émettez des jetons d'accès pour autoriser l'accès des utilisateurs APIs (y compris les opérations d'API en libre-service du profil utilisateur) aux bases de données et aux autres ressources qui acceptent OAuth des étendues | ✓ | |

| Autorisation d'identité Web IAM | Générez des jetons que vous pouvez échanger contre des AWS STS AWS informations d'identification temporaires | ✓ | |

| Fournisseur de services SAML 2.0 et fournisseur d'identité OIDC | Émettez des jetons OIDC personnalisés sur la base des demandes d'un fournisseur d'identité SAML 2.0 | ✓ | |

| Partie utilisatrice OIDC et fournisseur d'identité OIDC | Émettez des jetons OIDC personnalisés sur la base des demandes d'un fournisseur d'identité OIDC | ✓ | |

| OAuth Partie utilisatrice 2.0 et fournisseur d'identité OIDC | Émettez des jetons OIDC personnalisés basés sur les champs d'application des fournisseurs sociaux OAuth 2.0 tels qu'Apple et Google | ✓ | |

| Fournisseur de services SAML 2.0 et courtier d'identifiants | Émettre des AWS informations d'identification temporaires sur la base des demandes d'un fournisseur d'identité SAML 2.0 | ✓ | |

| Partie utilisatrice OIDC et courtier en informations d'identification | Émettre des AWS informations d'identification temporaires sur la base des demandes d'un fournisseur d'identité OIDC | ✓ | |

| Fournisseur de services sociaux, partenaire de confiance et courtier en informations d'identification | Émettez des AWS informations d'identification temporaires basées sur des jetons Web JSON provenant d'applications de développement auprès de fournisseurs sociaux tels qu'Apple et Google | ✓ | |

| Groupe d'utilisateurs Amazon Cognito, partie utilisatrice et courtier d'informations d'identification | Émettez des AWS informations d'identification temporaires basées sur des jetons Web JSON provenant des groupes d'utilisateurs Amazon Cognito | ✓ | |

| Partie de confiance personnalisée et courtier d'informations d'identification | Délivrer des AWS informations d'identification temporaires à des identités arbitraires, autorisées par les informations d'identification IAM du développeur | ✓ | |

| Service frontal d'authentification | Inscrivez, gérez et authentifiez les utilisateurs à l'aide d'une connexion gérée | ✓ | |

| Support d'API pour votre propre interface utilisateur d'authentification | Créez, gérez et authentifiez les utilisateurs par le biais de requêtes d'API prises en charge ¹ AWS SDKs | ✓ | |

| MFA | Utilisez les SMS ou TOTPs l'appareil de votre utilisateur comme facteur d'authentification supplémentaire¹ | ✓ | |

| Surveillance de la sécurité et réponse | Protégez-vous contre les activités malveillantes et les mots de passe peu sécurisés¹ | ✓ | |

| Personnaliser les flux d'authentification | Créez votre propre mécanisme d'authentification ou ajoutez des étapes personnalisées aux flux existants¹ | ✓ | |

| Groupes d’utilisateurs | Créez des groupes logiques d'utilisateurs et une hiérarchie des revendications de rôles IAM lorsque vous transmettez des jetons à des pools d'identités | ✓ | |

| Personnalisez les jetons | Personnalisez votre identifiant et vos jetons d'accès avec des revendications et des champs d'application nouveaux, modifiés ou supprimés | ✓ | |

| AWS WAF web ACLs | Surveillez et contrôlez les demandes adressées à votre interface d'authentification avec AWS WAF | ✓ | |

| Personnalisation des attributs utilisateur | Attribuez des valeurs aux attributs utilisateur et ajoutez vos propres attributs personnalisés | ✓ | |

| Accès non authentifié | Émettre des informations d'identification Web à accès limité sans authentification AWS STS | ✓ | |

| Contrôle d’accès basé sur les rôles | Choisissez un rôle IAM pour votre utilisateur authentifié en fonction de ses revendications, et configurez la confiance de votre rôle pour limiter l'accès aux utilisateurs d'identité Web | ✓ | |

| Contrôle d’accès basé sur les attributs | Transformez les demandes des utilisateurs en balises principales pour votre session AWS STS temporaire et utilisez les politiques IAM pour filtrer l'accès aux ressources en fonction des balises principales | ✓ |

¹ Cette fonctionnalité n'est pas disponible pour les utilisateurs fédérés.

Démarrer avec Amazon Cognito

Par exemple, les applications de pool d'utilisateurs, voirDémarrage avec les groupes d'utilisateurs.

Pour une présentation des pools d'identités, consultezCommencer à utiliser les pools d'identités Amazon Cognito.

Pour des liens vers des expériences de configuration guidée avec des groupes d'utilisateurs et des groupes d'identités, consultezOptions de configuration guidée pour Amazon Cognito.

Pour commencer à utiliser un AWS SDK, consultez la section AWS Outils

Pour utiliser Amazon Cognito, vous devez avoir un Compte AWS. Pour de plus amples informations, veuillez consulter Commencer avec AWS.

Disponibilité par région

Amazon Cognito est disponible dans de nombreuses AWS régions du monde entier. Dans chaque région, Amazon Cognito est réparti sur plusieurs zones de disponibilité. Ces zones de disponibilité sont physiquement isolées mais sont reliées par des connexions réseau privées, à latence faible, à débit élevé et à forte redondance. Ces zones de disponibilité permettent AWS de fournir des services, notamment Amazon Cognito, avec des niveaux de disponibilité et de redondance très élevés, tout en minimisant le temps de latence.

Pour savoir si Amazon Cognito est actuellement disponible dans l'un d'entre eux Région AWS, consultez la section AWS Services par région

Pour en savoir plus sur les points de terminaison des services d'API régionaux, consultez la section AWS Régions et points de terminaison dans le. Référence générale d'Amazon Web Services

Pour plus d’informations sur le nombre de zones de disponibilité disponibles dans chaque région, consultez Infrastructure mondiale AWS

Tarification Amazon Cognito

Pour plus d’informations sur la tarification Amazon Cognito, consultez Tarification Amazon Cognito