Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Autoriser l'accès aux ressources du client ou du serveur avec les autorisations Amazon Verified

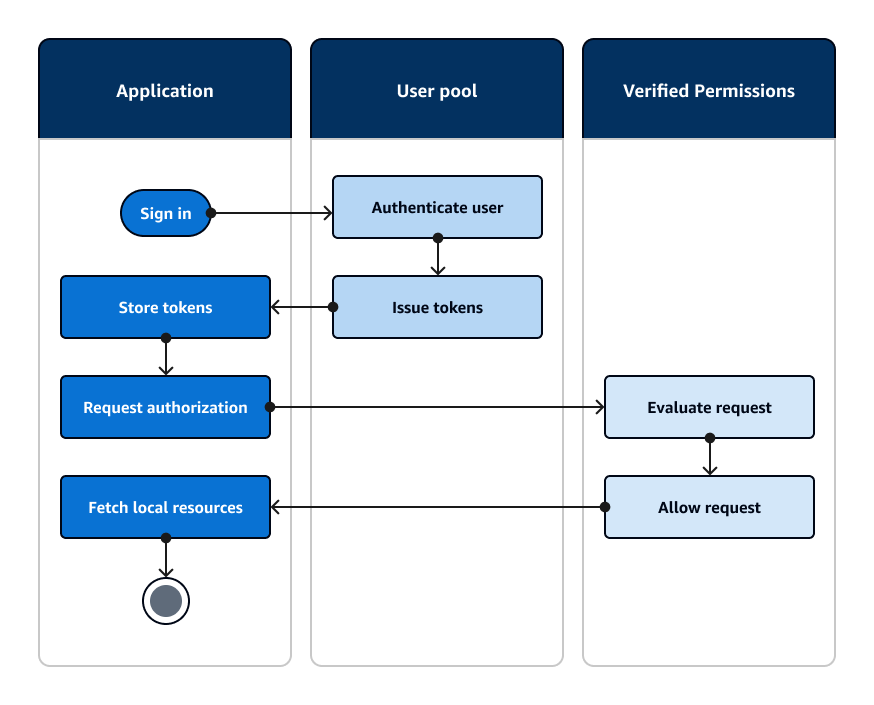

Votre application peut transmettre les jetons d'un utilisateur connecté à Amazon Verified Permissions. Verified Permissions est un service de gestion et d'autorisation des autorisations évolutif et précis pour les applications que vous avez créées. Un groupe d'utilisateurs Amazon Cognito peut être une source d'identité pour un magasin de politiques d'autorisations vérifiées. Verified Permissions prend les décisions d'autorisation pour les actions et les ressources demandéespremium_badge.png, par exemple GetPhoto pour le principal et ses attributs dans les jetons du pool d'utilisateurs.

Le schéma suivant montre comment votre application peut transmettre le jeton d'un utilisateur à Verified Permissions dans le cadre d'une demande d'autorisation.

Commencez avec les autorisations vérifiées d'Amazon

Après avoir intégré les autorisations vérifiées à votre groupe d'utilisateurs, vous bénéficiez d'une source centrale d'autorisations granulaires pour toutes vos applications Amazon Cognito. Vous n'avez donc plus besoin d'une logique de sécurité précise que vous auriez autrement à coder et à répliquer entre toutes vos applications. Pour plus d'informations sur l'autorisation avec autorisations vérifiées, consultezAutorisation avec Amazon Verified Permissions.

Les demandes d'autorisation d'autorisations vérifiées nécessitent des AWS informations d'identification. Vous pouvez mettre en œuvre certaines des techniques suivantes pour appliquer en toute sécurité des informations d'identification aux demandes d'autorisation.

-

Utilisez une application Web capable de stocker des secrets dans le backend du serveur.

-

Obtenez des informations d'identification authentifiées pour le pool d'identités.

-

Proxy les demandes des utilisateurs par le biais d'une access-token-authorized API et ajout AWS d'informations d'identification à la demande.