Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Raisons liées aux statuts de création d'une relation d'approbation

Lorsque la création de confiance échoue pour AWS Managed Microsoft AD, le message d'état contient des informations supplémentaires. Ce qui suit peut vous aider à comprendre le sens de ces messages.

L'accès est refusé

Accès refusé lorsque vous essayez de créer la relation d'approbation. Le mot de passe de confiance est incorrect ou les paramètres de sécurité du domaine distant ne permettent pas de configurer une approbation. Pour plus d'informations sur les fiducies, consultezAméliorer l'efficacité de la confiance grâce aux noms de sites et DCLocator. Pour résoudre ce problème, essayez ce qui suit :

-

Vérifiez que vous utilisez le même mot de passe de relation d'approbation que celui que vous avez utilisé lors de la création de la relation d'approbation correspondante sur le domaine distant.

-

Vérifiez que les paramètres de sécurité de votre domaine permettent la création de la relation d'approbation.

-

Vérifiez que votre stratégie de sécurité locale est définie correctement. En particulier, vérifiez

Local Security Policy > Local Policies > Security Options > Network access: Named Pipes that can be accessed anonymouslyet assurez-vous que ce paramètre contient au moins les trois canaux nommés suivants :-

netlogon

-

samr

-

lsarpc

-

-

Vérifiez que les canaux nommés ci-dessus existent en tant que valeur de la clé de NullSessionPipesregistre qui se trouve dans le chemin de registre HKLM \ SYSTEM \ \ services \ CurrentControlSet LanmanServer \ Parameters. Ces valeurs doivent être insérées sur des lignes séparées.

Note

Par défaut,

Network access: Named Pipes that can be accessed anonymouslyn'est pas défini et afficheNot Defined. Ceci est normal, car les paramètres par défaut effectifs du contrôleur de domaine pourNetwork access: Named Pipes that can be accessed anonymouslysontnetlogon,samr,lsarpc. -

Vérifiez le paramètre de signature SMB (Server Message Block) suivant dans la politique des contrôleurs de domaine par défaut. Ces paramètres se trouvent sous Configuration de l'ordinateur > Paramètres Windows > Paramètres de sécurité > Stratégies locales/Options de sécurité. Ils doivent correspondre aux paramètres suivants :

-

Microsoftclient réseau : communications signées numériquement (toujours) : Par défaut : Activé

-

Microsoftclient réseau : communications signées numériquement (si le serveur est d'accord) : Par défaut : Activé

-

Microsoftserveur réseau : communications signées numériquement (toujours) : Activé

-

Microsoftserveur réseau : Signer numériquement les communications (si le client est d'accord) : Par défaut : Activé

-

Améliorer l'efficacité de la confiance grâce aux noms de sites et DCLocator

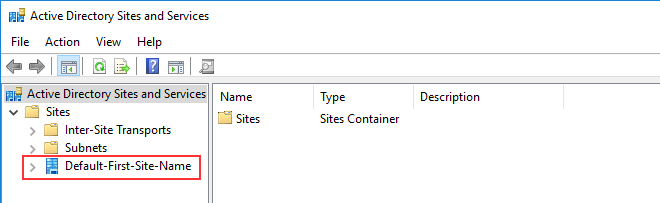

Le nom du premier site n' Default-First-Site-Nameest pas obligatoire pour établir des relations de confiance entre les domaines. Cependant, l'alignement des noms de sites entre les domaines peut améliorer de manière significative l'efficacité du processus Domain Controller Locator (DCLocator). Cet alignement améliore la prévision et le contrôle de la sélection des contrôleurs de domaine dans les forêts approuvées.

Le DCLocator processus est crucial pour trouver des contrôleurs de domaine dans différents domaines et forêts. Pour plus d'informations sur le DCLocator processus, consultez Microsoftla documentation

Pour plus d'informations sur la manière dont les noms de sites et les DCLocator processus interagissent, consultez les Microsoft articles suivants :

Le nom de domaine spécifié n'existe pas ou n'a pas pu être contacté

Pour résoudre ce problème, assurez-vous que les paramètres du groupe de sécurité de votre domaine et de la liste de contrôle d'accès (ACL) de votre VPC sont corrects et que vous avez correctement saisi les informations relatives à votre redirecteur conditionnel. AWS configure le groupe de sécurité pour ouvrir uniquement les ports requis pour les communications Active Directory. Dans la configuration par défaut, le groupe de sécurité accepte le trafic vers ces ports à partir de n'importe quelle adresse IP. Le trafic sortant est limité au groupe de sécurité. Vous devez mettre à jour la règle sortante du groupe de sécurité pour autoriser le trafic vers votre réseau sur site. Pour plus d'informations sur les exigences de sécurité, veuillez consulter Étape 2 : préparer votre AWS Managed Microsoft AD.

Si les serveurs DNS des réseaux des autres annuaires utilisent des adresses IP publiques (non conformes à la norme RFC 1918), vous devrez ajouter une route IP sur l'annuaire depuis la console Directory Services vers les serveurs DNS. Pour plus d'informations, veuillez consulter Création, vérification ou suppression d'une relation d'approbation et Prérequis.

L'Internet Assigned Numbers Authority (IANA) a réservé les trois blocs suivants de l'espace d'adresse IP aux Internets privés :

-

10.0.0.0 - 10.255.255.255 (préfixe 10/8)

-

172.16.0.0 - 172.31.255.255 (préfixe 172.16/12)

-

192.168.0.0 - 192.168.255.255 (préfixe 192.168/16)

Pour plus d'informations, consultez https://tools.ietf.org/html/rfc1918.

Vérifiez que le nom du site AD par défaut de votre Microsoft AD AWS géré correspond au nom du site AD par défaut de votre infrastructure locale. L'ordinateur détermine le nom du site en utilisant un domaine dont l'ordinateur est membre, et non le domaine de l'utilisateur. Le fait de renommer le site pour qu'il corresponde au site le plus proche garantit que le localisateur de contrôleurs de domaine utilisera un contrôleur de domaine du site le plus proche. Si le problème n'est pas résolu, il est possible que les informations fournies d'un redirecteur conditionnel créé précédemment soient mises en cache et empêchent la création d'une nouvelle approbation. Patientez plusieurs minutes et essayez à nouveau de créer la confiance et un redirecteur conditionnel.

Pour plus d'informations sur son fonctionnement, consultez Domain Locator Across a Forest Trust

L'opération n'a pas pu être effectuée sur ce domaine

Pour résoudre ce problème, assurez-vous que les noms NETBIOS des deux domaines/annuaires sont différents. Si les noms NETBIOS des domaines/annuaires sont identiques, créez à nouveau l'un d'entre eux avec un nom NETBIOS différent, puis réessayez.

La création d'une relation d'approbation échoue en raison de l'erreur « Required and valid domain name » (Nom de domaine obligatoire et valide)

Les noms DNS peuvent uniquement contenir des caractères alphabétiques (A à Z), des caractères numériques (0 à 9), le signe moins (-) et un point (.). Les points ne sont autorisés que lorsqu'ils sont utilisés pour délimiter les composants des noms de style de domaine. Éléments à prendre également en compte :

-

AWS Managed Microsoft AD ne prend pas en charge les approbations avec des domaines à étiquette unique. Pour plus d'informations, consultez la section Microsoftprise en charge des domaines à étiquette unique

. -

Selon la RFC 1123 (https://tools.ietf.org/html/rfc1123

), les seuls caractères pouvant être utilisés dans les étiquettes DNS sont « A » à « Z », « a » à « z », « 0 » à « 9 » et un trait d'union (« - »). Un point (.) est également utilisé dans les noms DNS, mais uniquement entre les étiquettes DNS et à la fin d'un FQDN. -

Selon la RFC 952 (https://tools.ietf.org/html/rfc952

), un « nom » (réseau, hôte, passerelle ou nom de domaine) est une chaîne de texte comportant jusqu'à 24 caractères tirés de l'alphabet (A-Z), des chiffres (0-9), du signe moins (-) et du point (.). Notez que les points ne sont autorisés que lorsqu'ils servent à délimiter les composants des « noms de style de domaine ».

Pour plus d'informations, consultez la section Respect des restrictions de noms pour les hôtes et les domaines

Outils généraux utilisés pour tester les approbations

Les outils suivants peuvent être utilisés pour résoudre divers problèmes liés aux approbations.

AWS Outil de dépannage de Systems Manager Automation

Support Automation Workflows (SAW) tire parti de AWS Systems Manager Automation pour vous fournir un runbook prédéfini pour AWS Directory Service. L'outil AWSSupport-TroubleshootDirectoryTrustRunbook vous aide à diagnostiquer les problèmes courants de création de confiance entre AWS Managed Microsoft AD et un site sur site. Microsoft Active Directory

DirectoryServicePortTest outil

L'outil de DirectoryServicePortTesttest peut être utile pour résoudre les problèmes de création de confiance entre AWS Managed Microsoft AD et Active Directory sur site. Pour obtenir un exemple de la manière dont l'outil peut être utilisé, veuillez consulter Test de votre connecteur AD Connector.

Outils NETDOM et NLTEST

Les administrateurs peuvent utiliser les outils de ligne de commande Netdom et Nltest pour rechercher, afficher, créer, supprimer et gérer les approbations. Ces outils communiquent directement avec l'autorité LSA d'un contrôleur de domaine. Pour un exemple d'utilisation de ces outils, consultez Netdom

Outil de capture de paquets

Vous pouvez utiliser l'utilitaire intégré de capture de paquets Windows pour étudier et résoudre un problème de réseau potentiel. Pour plus d'informations, veuillez consulter Capture a Network Trace without installing anything