Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation du protocole SSL avec AWS Database Migration Service

Vous pouvez chiffrer les connexions pour les points de terminaison source et cible grâce au protocole SSL (Secure Sockets Layer). Pour ce faire, vous pouvez utiliser la console de AWS DMS gestion ou l' AWS DMS API pour attribuer un certificat à un point de terminaison. Vous pouvez également utiliser la AWS DMS console pour gérer vos certificats.

Toutes les bases de données n’utilisent pas SSL de la même manière. Amazon Aurora MySQL-Compatible Edition utilise le nom du serveur, le point de terminaison de l’instance principale dans le cluster, en tant que point de terminaison pour SSL. Un point de terminaison Amazon Redshift utilise déjà une connexion SSL et ne requiert pas de connexion SSL configurée par AWS DMS. Un point de terminaison Oracle requiert des étapes supplémentaires ; pour plus d'informations, consultez Prise en charge de SSL pour un point de terminaison Oracle.

Rubriques

Pour établir une connexion sécurisée, vous devez fournir le certificat racine ou la chaîne de certificats CA intermédiaires menant à la racine (sous forme de bundle de certificats) qui a été utilisée pour signer le certificat SSL du serveur sur le point de terminaison. Les certificats sont acceptés uniquement sous la forme de fichiers X509 au format PEM. Lorsque vous importez un certificat, vous recevez un ARN (Amazon Resource Name), que vous pouvez utiliser pour spécifier ce certificat pour un point de terminaison. Si vous utilisez Amazon RDS, vous pouvez télécharger l’autorité de certification racine et l’ensemble de certificats fourni dans le fichier rds-combined-ca-bundle.pem hébergé par Amazon RDS. Pour plus d'informations sur le téléchargement de ce fichier, consultez la section Utilisation SSL/TLS pour chiffrer une connexion à une instance de base de données dans le guide de l'utilisateur Amazon RDS.

Vous avez le choix parmi plusieurs modes SSL à utiliser pour vérifier le certificat SSL.

-

none : la connexion n’est pas chiffrée. Cette option n'est pas sécurisée, mais elle nécessite moins de ressources.

-

require : la connexion est chiffrée à l’aide du protocole SSL (TLS), mais aucune vérification d’autorité de certification n’est effectuée. Cette option est plus sécurisée, mais elle nécessite plus de ressources.

-

verify-ca : la connexion est chiffrée. Cette option est plus sécurisée, mais elle nécessite plus de ressources. Cette option vérifie le certificat de serveur.

-

verify-full : la connexion est chiffrée. Cette option est plus sécurisée, mais elle nécessite plus de ressources. Cette option vérifie le certificat de serveur et vérifie que le nom d'hôte du serveur correspond à l'attribut de nom d'hôte pour le certificat.

Les modes SSL ne fonctionnent pas tous avec tous les points de terminaison de base de données. Le tableau suivant présente les modes SSL pris en charge pour chaque moteur de base de données.

|

Moteur de base de données |

Aucun(e) |

require |

verify-ca |

verify-full |

|---|---|---|---|---|

|

MySQL/MariaDB/AmazonAurora MySQL |

Par défaut | Non pris en charge | Pris en charge | Pris en charge |

|

Microsoft SQL Server |

Par défaut | Pris en charge | Non pris en charge | Pris en charge |

|

PostgreSQL |

Par défaut | Pris en charge | Pris en charge | Pris en charge |

|

Amazon Redshift |

Par défaut | SSL non activé | SSL non activé | SSL non activé |

|

Oracle |

Par défaut | Non pris en charge | Pris en charge | Non pris en charge |

|

SAP ASE |

Par défaut | SSL non activé | SSL non activé | Pris en charge |

|

MongoDB |

Par défaut | Pris en charge | Non pris en charge | Pris en charge |

|

Db2 LUW |

Par défaut | Non pris en charge | Pris en charge | Non pris en charge |

|

Db2 pour z/OS |

Par défaut | Non pris en charge | Pris en charge | Non pris en charge |

Note

L’option Mode SSL de la console DMS ou de l’API ne s’applique pas à certains services de streaming de données et NoSQL tels que Kinesis et DynamoDB. Ils sont sécurisés par défaut, si bien que DMS indique que le paramètre du mode SSL a pour valeur none (SSL Mode=None). Vous n’avez pas besoin de fournir de configuration supplémentaire pour que votre point de terminaison utilise le protocole SSL. Par exemple, lorsque Kinesis est utilisé comme point de terminaison cible, il est sécurisé par défaut. Tous les appels d’API à Kinesis utilisent le protocole SSL. Il n’est donc pas nécessaire d’ajouter une option SSL supplémentaire dans le point de terminaison DMS. Vous pouvez placer et récupérer des données en toute sécurité via des points de terminaison SSL à l’aide du protocole HTTPS, utilisé par DMS par défaut lors de la connexion à un flux de données Kinesis.

Limitations sur l'utilisation de SSL avec AWS DMS

Voici les limites relatives à l'utilisation du protocole SSL avec AWS DMS :

-

Les connexions SSL aux points de terminaison cibles Amazon Redshift ne sont pas prises en charge. AWS DMS utilise un compartiment Amazon S3 pour transférer des données vers la base de données Amazon Redshift. Cette transmission est chiffrée par Amazon Redshift par défaut.

-

Des délais d'attente SQL peuvent se produire lors de l'exécution de tâches de capture des changements de données (CDC) avec les points de terminaison Oracle compatibles SSL. Si vous rencontrez un problème, dans lequel les compteurs CDC ne reflètent pas les nombres attendus, affectez une valeur inférieure au paramètre

MinimumTransactionSizedans la sectionChangeProcessingTuningdes paramètres de tâche. La valeur la plus faible possible correspond à 100. Pour plus d’informations sur le paramètreMinimumTransactionSize, consultez Paramètres de réglage du traitement des modifications. -

Vous ne pouvez importer les certificats que dans les formats .pem et .sso (portefeuille Oracle).

-

Dans certains cas, le certificat SSL de votre serveur peut être signé par une autorité de certification intermédiaire. Si tel est le cas, assurez-vous que toute la chaîne de certificats allant de l'autorité de certification intermédiaire à l'autorité de certification racine est importée en tant que fichier .pem unique.

-

Si vous utilisez des certificats auto-signés sur votre serveur, sélectionnez require comme mode SSL. Le mode SSL require fait confiance implicitement au certificat SSL du serveur et ne tente pas de s'assurer que le certificat a été signé par une autorité de certification.

-

AWS DMS ne prend pas en charge la version 1.3 de TLS pour MySQL et les points de MariaDb terminaison.

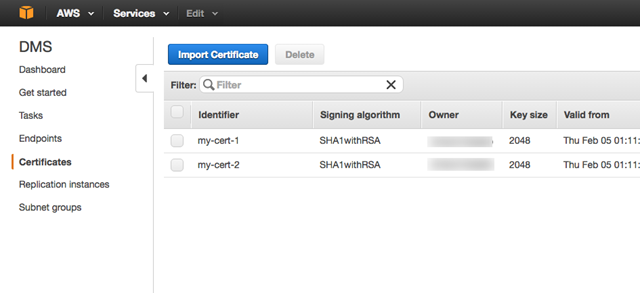

Gestion de certificats

Vous pouvez utiliser la console DMS pour afficher et gérer vos certificats SSL. Vous pouvez également importer vos certificats à l'aide de la console DMS.

Activation de SSL pour un point de terminaison compatible MySQL, PostgreSQL ou SQL Server

Vous pouvez ajouter une connexion SSL à un point de terminaison nouvellement créé ou à un point de terminaison existant.

Pour créer un AWS DMS point de terminaison avec SSL

-

Connectez-vous à la AWS DMS console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/dms/v2/

. Si vous êtes connecté en tant qu'utilisateur AWS Identity and Access Management (IAM), assurez-vous de disposer des autorisations d'accès AWS DMS appropriées. Pour plus d'informations sur les autorisations requises pour la migration de base de données, consultez Autorisations IAM nécessaires pour utiliser AWS DMS.

-

Dans le volet de navigation, choisissez Certificates.

-

Sélectionnez Import Certificate.

-

Téléchargez le certificat que vous voulez utiliser pour chiffrer la connexion à un point de terminaison.

Note

Vous pouvez également télécharger un certificat à l'aide de la AWS DMS console lorsque vous créez ou modifiez un point de terminaison en sélectionnant Ajouter un nouveau certificat CA sur la page Créer un point de terminaison de base de données.

Pour Aurora Serverless comme cible, obtenez le certificat mentionné dans Utilisation TLS/SSL avec Aurora Serverless.

-

Créez un point de terminaison comme décrit dans la page Étape 2 : Spécifier les points de terminaison sources et cibles

Pour modifier un point de AWS DMS terminaison existant afin d'utiliser le protocole SSL

-

Connectez-vous à la AWS DMS console AWS Management Console et ouvrez-la à l'adresse https://console.aws.amazon.com/dms/v2/

. Si vous êtes connecté en tant qu’utilisateur IAM, vous devez détenir les autorisations appropriées pour accéder à AWS DMS. Pour plus d'informations sur les autorisations requises pour la migration de base de données, consultez Autorisations IAM nécessaires pour utiliser AWS DMS.

-

Dans le volet de navigation, choisissez Certificates.

-

Sélectionnez Import Certificate.

-

Téléchargez le certificat que vous voulez utiliser pour chiffrer la connexion à un point de terminaison.

Note

Vous pouvez également télécharger un certificat à l'aide de la AWS DMS console lorsque vous créez ou modifiez un point de terminaison en sélectionnant Ajouter un nouveau certificat CA sur la page Créer un point de terminaison de base de données.

-

Dans le volet de navigation, sélectionnez Points de terminaison, sélectionnez le point de terminaison à modifier, puis Modifier.

-

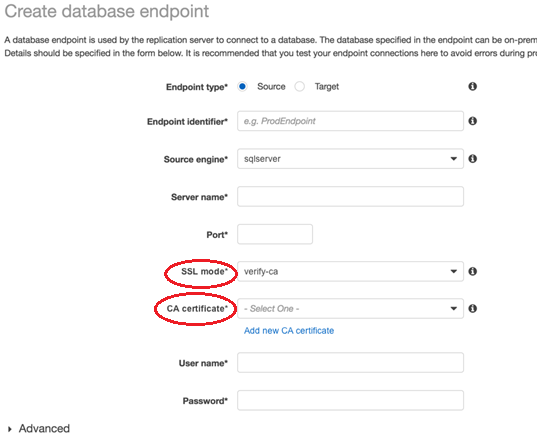

Choisissez une valeur pour le mode SSL.

Si vous choisissez le mode verify-ca ou verify-full, spécifiez le certificat que vous souhaitez utiliser pour le certificat d'autorité de certification, comme indiqué ci-dessous.

-

Sélectionnez Modifier.

-

Lorsque le point de terminaison a été modifié, sélectionnez-le et choisissez Tester la connexion pour déterminer si la connexion SSL fonctionne.

Lorsque vous avez créé vos points de terminaison source et cible, créez une tâche qui utilise ces points de terminaison. Pour plus d'informations sur la création d'une tâche, consultez Étape 3 : Créer une tâche et migrer les données.