AWS IoT Greengrass Version 1 est entré dans la phase de durée de vie prolongée le 30 juin 2023. Pour plus d'informations, consultez la politique de AWS IoT Greengrass V1 maintenance. Après cette date, AWS IoT Greengrass V1 ne publiera pas de mises à jour fournissant des fonctionnalités, des améliorations, des corrections de bogues ou des correctifs de sécurité. Les appareils qui fonctionnent AWS IoT Greengrass V1 sous tension ne seront pas perturbés et continueront à fonctionner et à se connecter au cloud. Nous vous recommandons vivement de migrer vers AWS IoT Greengrass Version 2, qui ajoute de nouvelles fonctionnalités importantes et prend en charge des plateformes supplémentaires.

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Déployez les secrets jusqu'au AWS IoT Greengrass cœur

Cette fonctionnalité est disponible pour AWS IoT Greengrass Core v1.7 et versions ultérieures.

AWS IoT Greengrass vous permet de vous authentifier auprès de services et d'applications à partir d'appareils Greengrass sans avoir à coder en dur des mots de passe, des jetons ou d'autres secrets.

AWS Secrets Manager est un service que vous pouvez utiliser pour stocker et gérer vos secrets en toute sécurité dans le cloud. AWS IoT Greengrass étend Secrets Manager aux appareils principaux de Greengrass, afin que vos connecteurs et fonctions Lambda puissent utiliser des secrets locaux pour interagir avec les services et les applications. Par exemple, le connecteur Twilio Notifications utilise un jeton d'authentification stocké localement.

Pour intégrer un secret dans un groupe Greengrass, vous devez créer une ressource de groupe qui référence le secret de Secrets Manager. Cette ressource de secret référence le secret du cloud par ARN. Pour découvrir comment créer, gérer et utiliser les ressources de secret, consultez Utilisation des ressources de secret.

AWS IoT Greengrass chiffre vos secrets pendant le transport et au repos. Lors du déploiement en groupe, AWS IoT Greengrass récupère le secret auprès de Secrets Manager et crée une copie cryptée locale sur le noyau de Greengrass. Après avoir fait pivoter vos secrets de cloud dans Secrets Manager, redéployez le groupe pour propager les valeurs mises à jour au cœur.

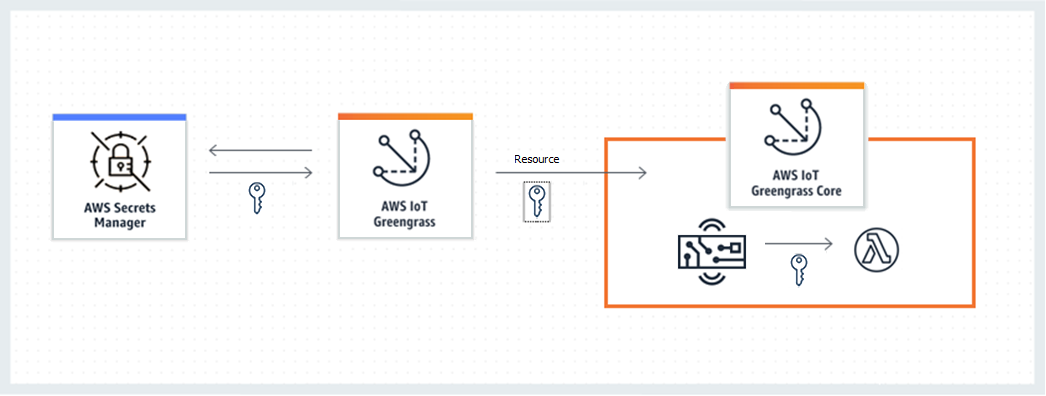

Le schéma suivant montre le processus de haut niveau consistant à déployer un secret sur le noyau. Les secrets sont chiffrés au repos et en transit.

L'utilisation AWS IoT Greengrass pour stocker vos secrets localement offre les avantages suivants :

-

Dissocié du code (pas codé en dur). Cela prend en charge les informations d'identification gérées de manière centralisée et permet de protéger les données sensibles du risque de divulgation.

-

Disponible pour les scénarios hors ligne. Les connecteurs et les fonctions peuvent accéder en toute sécurité aux logiciels et services locaux lorsqu'ils sont déconnectés d'Internet.

-

Accès contrôlé aux secrets. Seuls les connecteurs et fonctions autorisés dans le groupe peuvent accéder à vos secrets. AWS IoT Greengrass utilise le chiffrement de clé privée pour sécuriser vos secrets. Les secrets sont chiffrés au repos et en transit. Pour de plus amples informations, veuillez consulter Chiffrement des secrets.

-

Rotation contrôlée. Après avoir alterné vos secrets dans Secrets Manager, redéployez le groupe Greengrass pour mettre à jour les copies locales de vos secrets. Pour de plus amples informations, veuillez consulter Création et gestion des secrets.

Important

AWS IoT Greengrass ne met pas automatiquement à jour les valeurs des secrets locaux après la rotation des versions cloud. Pour mettre à jour les valeurs locales, vous devez redéployer le groupe.

Chiffrement des secrets

AWS IoT Greengrass chiffre les secrets en transit et au repos.

Important

Assurez-vous que vos fonctions Lambda définies par l'utilisateur gèrent les secrets de manière sécurisée et n'enregistrent aucune donnée sensible stockée dans le secret. Pour plus d'informations, consultez la section Atténuer les risques liés à la journalisation et au débogage de votre fonction Lambda dans AWS Secrets Manager le guide de l'utilisateur. Bien que cette documentation fasse spécifiquement référence aux fonctions de rotation, la recommandation s'applique également aux fonctions Greengrass Lambda.

- Chiffrement en transit

-

AWS IoT Greengrass utilise le protocole TLS (Transport Layer Security) pour chiffrer toutes les communications sur Internet et le réseau local. Cela protège les secrets pendant leur transit, ce qui se produit lorsque les secrets sont extraits de Secrets Manager et déployés vers le cœur. Pour les suites de chiffrement TLS prises en charge, consultez Prise en charge des suites de chiffrement TLS.

- Chiffrement au repos

-

AWS IoT Greengrass utilise la clé privée spécifiée dans config.jsonpour le chiffrement des secrets stockés sur le noyau. Par conséquent, le stockage sécurisé de la clé privée est essentiel pour protéger les secrets locaux. Dans le modèle de responsabilité AWS partagée

, il est de la responsabilité du client de garantir le stockage sécurisé de la clé privée sur l'appareil principal. AWS IoT Greengrass prend en charge deux modes de stockage de clés privées :

-

l'utilisation des modules de sécurité matérielle. Pour de plus amples informations, veuillez consulter Intégration de sécurité matérielle.

Note

Actuellement, ne AWS IoT Greengrass prend en charge que le mécanisme de remplissage PKCS #1 v1.5

pour le chiffrement et le déchiffrement des secrets locaux lors de l'utilisation de clés privées matérielles. Si vous suivez les instructions fournies par le fournisseur pour générer manuellement des clés privées matérielles, assurez-vous de choisir PKCS #1 v1.5. AWS IoT Greengrass ne prend pas en charge le rembourrage asymétrique optimal (OAEP). -

l'utilisation des autorisations de système de fichiers (par défaut).

La clé privée est utilisée pour sécuriser la clé de données, qui est utilisée pour chiffrer les secrets locaux. La clé de données effectue une rotation avec chaque déploiement de groupe.

Le AWS IoT Greengrass noyau est la seule entité ayant accès à la clé privée. Les connecteurs Greengrass ou les fonctions Lambda affiliés à une ressource secrète obtiennent la valeur du secret auprès du noyau.

-

Prérequis

Vous trouverez ci-dessous les exigences minimales requises pour la prise en charge des secrets locaux :

-

Vous devez utiliser AWS IoT Greengrass Core v1.7 ou version ultérieure.

-

Pour obtenir les valeurs des secrets locaux, vos fonctions Lambda définies par l'utilisateur doivent AWS IoT Greengrass utiliser le SDK Core v1.3.0 ou version ultérieure.

-

La clé privée utilisée pour le chiffrement des secrets locaux doit être spécifiée dans le fichier de configuration Greengrass. Par défaut, AWS IoT Greengrass utilise la clé privée principale stockée dans le système de fichiers. Pour fournir votre propre clé privée, consultez Spécifier la clé privée pour chiffrer un secret. Seul le type de clé RSA est pris en charge.

Note

Actuellement, ne AWS IoT Greengrass prend en charge que le mécanisme de remplissage PKCS #1 v1.5

pour le chiffrement et le déchiffrement des secrets locaux lors de l'utilisation de clés privées matérielles. Si vous suivez les instructions fournies par le fournisseur pour générer manuellement des clés privées matérielles, assurez-vous de choisir PKCS #1 v1.5. AWS IoT Greengrass ne prend pas en charge le rembourrage asymétrique optimal (OAEP). -

AWS IoT Greengrass doit être autorisé à obtenir vos valeurs secrètes. Cela permet AWS IoT Greengrass de récupérer les valeurs lors du déploiement en groupe. Si vous utilisez le rôle de service Greengrass par défaut, vous avez AWS IoT Greengrass déjà accès aux secrets dont le nom commence par greengrass -. Pour personnaliser l'accès, consultez AWS IoT Greengrass Autoriser l'obtention de valeurs secrètes.

Note

Nous vous recommandons d'utiliser cette convention de dénomination pour identifier les secrets auxquels l'accès AWS IoT Greengrass est autorisé, même si vous personnalisez les autorisations. La console utilise différentes autorisations pour lire vos secrets. Il est donc possible que vous puissiez sélectionner dans la console des secrets qui AWS IoT Greengrass ne sont pas autorisés à les récupérer. Utiliser une convention de dénomination peut vous aider à éviter un conflit d'autorisation, qui se traduit par une erreur de déploiement.

Spécifier la clé privée pour chiffrer un secret

Dans cette procédure, vous devez fournir le chemin d'accès à une clé privée utilisée pour le chiffrement secret local. Il doit s’agir d’une clé RSA avec une longueur minimale de 2 048 bits. Pour plus d'informations sur les clés privées utilisées sur le AWS IoT Greengrass noyau, consultezAWS IoT Greengrass principes de sécurité fondamentaux.

AWS IoT Greengrass prend en charge deux modes de stockage de clés privées : basé sur le matériel ou basé sur le système de fichiers (par défaut). Pour de plus amples informations, veuillez consulter Chiffrement des secrets.

Suivez cette procédure uniquement si vous souhaitez modifier la configuration par défaut, qui utilise la clé privée principale dans le système de fichiers. Ces étapes sont rédigées en supposant que vous avez créé votre groupe et noyau, comme indiqué dans le Module 2 du didacticiel Démarrez.

-

Ouvrez le fichier config.json situé dans le répertoire

/.greengrass-root/configNote

greengrass-rootreprésente le chemin d'installation du logiciel AWS IoT Greengrass Core sur votre appareil. Généralement, il s'agit du répertoire/greengrass. -

Dans l'objet

crypto.principals.SecretsManager, pour la propriétéprivateKeyPath, entrez le chemin d'accès de votre clé privée :-

Si votre clé privée est stockée dans le système de fichiers, indiquez le chemin d'accès absolu de la clé. Par exemple :

"SecretsManager" : { "privateKeyPath" : "file:///somepath/hash.private.key" } -

Si votre clé privée est stockée dans un module de sécurité matériel (HSM), spécifiez le chemin d'accès à l'aide du schéma d'URI RFC 7512 PKCS#11

. Par exemple : "SecretsManager" : { "privateKeyPath" : "pkcs11:object=private-key-label;type=private" }Pour de plus amples informations, veuillez consulter Configuration de sécurité matérielle pour un AWS IoT Greengrass cœur.

Note

Actuellement, ne AWS IoT Greengrass prend en charge que le mécanisme de remplissage PKCS #1 v1.5

pour le chiffrement et le déchiffrement des secrets locaux lors de l'utilisation de clés privées matérielles. Si vous suivez les instructions fournies par le fournisseur pour générer manuellement des clés privées matérielles, assurez-vous de choisir PKCS #1 v1.5. AWS IoT Greengrass ne prend pas en charge le rembourrage asymétrique optimal (OAEP).

-

AWS IoT Greengrass Autoriser l'obtention de valeurs secrètes

Dans cette procédure, vous ajoutez une politique intégrée au rôle de service Greengrass qui AWS IoT Greengrass permet d'obtenir les valeurs de vos secrets.

Suivez cette procédure uniquement si vous souhaitez accorder des autorisations AWS IoT Greengrass personnalisées à vos secrets ou si votre rôle de service Greengrass n'inclut pas la politique AWSGreengrassResourceAccessRolePolicy gérée. AWSGreengrassResourceAccessRolePolicydonne accès à des secrets dont le nom commence par greengrass-.

-

Exécutez la commande de l'interface en ligne de commande pour obtenir l'ARN du rôle de service Greengrass :

aws greengrass get-service-role-for-account --regionregionL'ARN renvoyé contient le nom du rôle.

{ "AssociatedAt": "time-stamp", "RoleArn": "arn:aws:iam::account-id:role/service-role/role-name" }Vous utilisez l'ARN ou le nom dans l'étape suivante.

-

Ajouter une stratégie en ligne qui autorise l'action

secretsmanager:GetSecretValue. Pour obtenir des instructions, consultez la section Ajout et suppression de politiques IAM dans le Guide de l'utilisateur IAM.Vous pouvez octroyer un accès précis en répertoriant explicitement des secrets ou en utilisant un schéma d'attribution de nom de caractère générique

*, ou vous pouvez accorder un accès conditionnel aux secrets balisés ou versionnés. Par exemple, la politique suivante permet AWS IoT Greengrass de lire uniquement les secrets spécifiés.{ "Version": "2012-10-17", "Statement": [ { "Effect": "Allow", "Action": [ "secretsmanager:GetSecretValue" ], "Resource": [ "arn:aws:secretsmanager:region:account-id:secret:greengrass-SecretA-abc", "arn:aws:secretsmanager:region:account-id:secret:greengrass-SecretB-xyz" ] } ] }Note

Si vous utilisez une AWS KMS clé gérée par le client pour chiffrer des secrets, votre rôle de service Greengrass doit également autoriser l'action.

kms:Decrypt

Pour plus d'informations sur les politiques IAM pour Secrets Manager, consultez les sections Authentification et contrôle d'accès AWS Secrets Manager et Actions, ressources et clés de contexte que vous pouvez utiliser dans une stratégie IAM ou une politique secrète AWS Secrets Manager dans le Guide de l'AWS Secrets Manager utilisateur.

Consultez aussi

-

Qu'est-ce que c'est AWS Secrets Manager ? dans le guide de AWS Secrets Manager l'utilisateur