AWS IoT Greengrass Version 1 est entré dans la phase de durée de vie prolongée le 30 juin 2023. Pour plus d'informations, consultez la politique de AWS IoT Greengrass V1 maintenance. Après cette date, AWS IoT Greengrass V1 ne publiera pas de mises à jour fournissant des fonctionnalités, des améliorations, des corrections de bogues ou des correctifs de sécurité. Les appareils qui fonctionnent AWS IoT Greengrass V1 sous tension ne seront pas perturbés et continueront à fonctionner et à se connecter au cloud. Nous vous recommandons vivement de migrer vers AWS IoT Greengrass Version 2, qui ajoute de nouvelles fonctionnalités importantes et prend en charge des plateformes supplémentaires.

Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Intégrer à des services et protocoles à l'aide de connecteurs Greengrass

Cette fonctionnalité est disponible pour AWS IoT Greengrass Core v1.7 et versions ultérieures.

Les connecteurs intégrés AWS IoT Greengrass sont des modules prédéfinis qui permettent d'interagir plus efficacement avec l'infrastructure locale, les protocoles des appareils et les autres services cloud. AWS En utilisant des connecteurs, vous pouvez passer moins de temps à apprendre de nouveaux protocoles APIs et plus de temps à vous concentrer sur la logique qui compte pour votre entreprise.

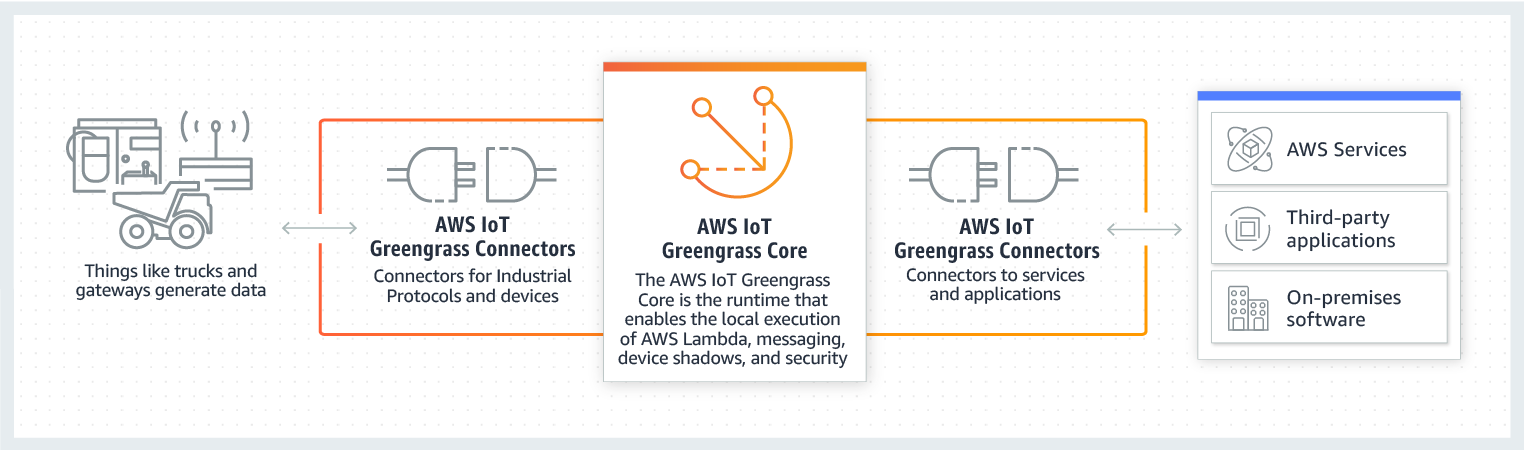

Le schéma suivant montre où les connecteurs peuvent s'intégrer dans le AWS IoT Greengrass paysage.

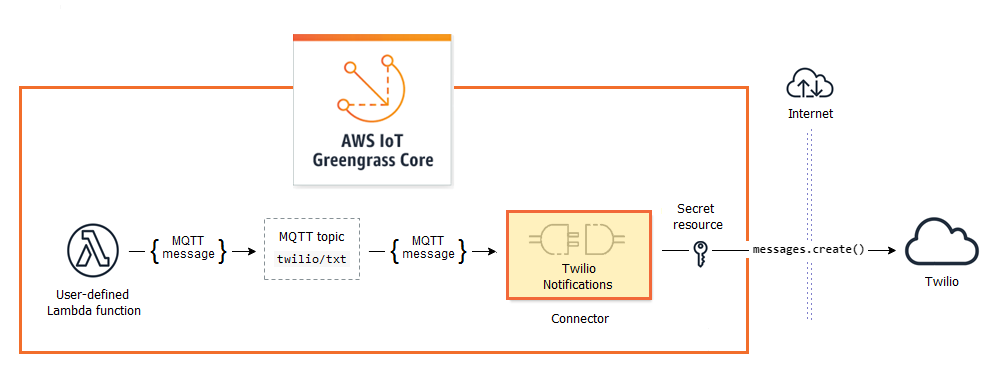

De nombreux connecteurs utilisent des messages MQTT pour communiquer avec les appareils clients et les fonctions Greengrass Lambda du groupe, AWS IoT ou avec le service fantôme local. Dans l'exemple suivant, le connecteur Twilio Notifications reçoit des messages MQTT d'une fonction Lambda définie par l'utilisateur, utilise une référence locale d'un secret AWS Secrets Manager de et appelle l'API Twilio.

Pour accéder aux didacticiel permettant de créer cette solution, consultez Mise en route avec les connecteurs Greengrass (console) et Démarrage avec les connecteurs Greengrass (CLI).

Les connecteurs Greengrass peuvent vous aider à étendre les capacités des appareils ou à créer des appareils à usage unique. À l'aide de connecteurs, vous pouvez :

-

Mettre en œuvre une logique métier réutilisable.

-

Interagissez avec le cloud et les services locaux, y compris AWS les services tiers.

-

Intégrer et traiter des données d'appareil.

-

Activez device-to-device les appels à l'aide d'abonnements à des rubriques MQTT et de fonctions Lambda définies par l'utilisateur.

AWS fournit un ensemble de connecteurs Greengrass qui simplifient les interactions avec les services et les sources de données courants. Ces modules réutilisables prédéfinis activent des scénarios pour la journalisation et les diagnostics, le réapprovisionnement, le traitement des données industrielles, l'alarme et la messagerie. Pour de plus amples informations, veuillez consulter AWS- connecteurs Greengrass fournis.

Prérequis

Pour utiliser des connecteurs, tenez compte des points suivants :

-

Chaque connecteur que vous utilisez comporte des exigences que vous devez respecter. Ces exigences peuvent inclure la version minimale du logiciel AWS IoT Greengrass Core, les exigences relatives à l'appareil, les autorisations requises et les limites. Pour de plus amples informations, veuillez consulter AWS- connecteurs Greengrass fournis.

-

Un groupe Greengrass ne peut contenir qu'une seule instance configurée d'un connecteur donné. Toutefois, vous pouvez utiliser l'instance dans plusieurs abonnements. Pour de plus amples informations, veuillez consulter Paramètres de configuration.

-

Lorsque la conteneurisation par défaut du groupe Greengrass est définie sur No container (Aucun conteneur), les connecteurs du groupe doivent s'exécuter sans conteneurisation. Pour rechercher des connecteurs prenant en charge le mode No container (Aucun conteneur) veuillez consulter AWS- connecteurs Greengrass fournis.

Utilisation des connecteurs Greengrass

Un connecteur est un type de composant de groupe. Comme les autres composants du groupe, tels que les appareils clients et les fonctions Lambda définies par l'utilisateur, vous ajoutez des connecteurs aux groupes, vous configurez leurs paramètres et vous les déployez sur le cœur. AWS IoT Greengrass Connecteurs utilisés dans l'environnement principal.

Vous pouvez déployer certains connecteurs sous forme de simples applications autonomes. Par exemple, le connecteur Device Defender lit les métriques du système depuis le périphérique principal et les envoie à des AWS IoT Device Defender fins d'analyse.

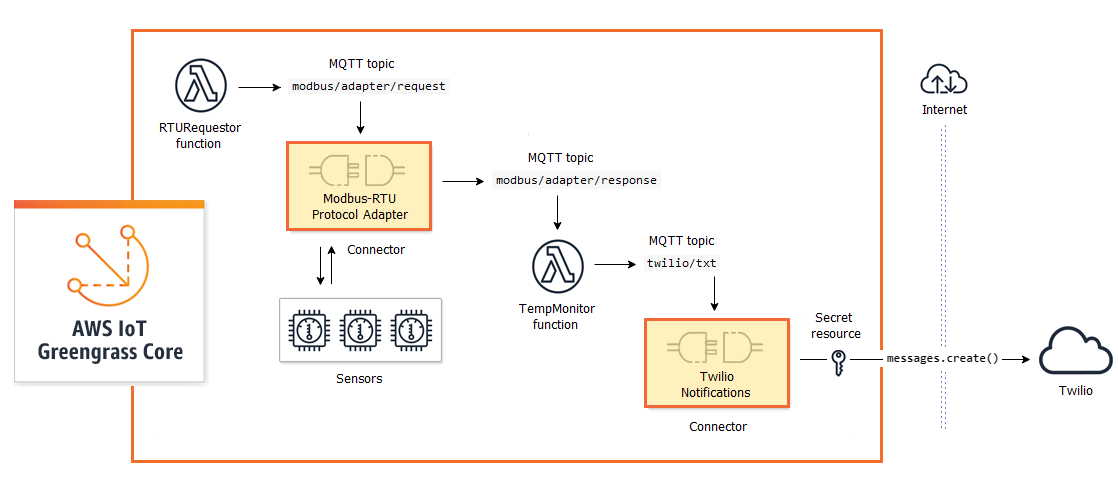

Vous pouvez ajouter d'autres connecteurs comme éléments de base dans des solutions de plus grande envergure. L'exemple de solution suivant utilise le connecteur de l'adaptateur de protocole Modbus-RTU pour traiter les messages des capteurs et le connecteur Twilio Notifications pour initier les messages Twilio.

Les solutions incluent souvent des fonctions Lambda définies par l'utilisateur qui se trouvent à côté des connecteurs et traitent les données que le connecteur envoie ou reçoit. Dans cet exemple, la TempMonitor fonction reçoit des données de l'adaptateur de protocole Modbus-RTU, exécute une certaine logique métier, puis envoie des données à Twilio Notifications.

Pour créer et déployer une solution, vous suivez cette procédure générale :

-

Mappez les flux de données de haut niveau. Identifiez les sources de données, les canaux de données, les services, les protocoles et les ressources dont vous avez besoin. Dans l'exemple de solution, cela inclut les données sur le protocole Modbus RTU, le port série physique Modbus et Twilio.

-

Identifiez les connecteurs à inclure dans la solution, et ajoutez-les à votre groupe. L'exemple de solution utilise l'adaptateur de protocole Modbus-RTU et les notifications Twilio. Pour vous aider à trouver les connecteurs qui s'appliquent à votre scénario, et pour en savoir plus sur leurs besoins individuels, consultez AWS- connecteurs Greengrass fournis.

-

Identifiez si des fonctions Lambda, des appareils clients ou des ressources définis par l'utilisateur sont nécessaires, puis créez-les et ajoutez-les au groupe. Cela peut inclure des fonctions qui contiennent une logique métier ou traitent des données dans un format requis par une autre entité dans la solution. L'exemple de solution utilise des fonctions pour envoyer des requêtes Modbus RTU et lancer des notifications Twilio. Il inclut également une ressource d'appareil local pour le port série Modbus RTU et une ressource de secret pour le jeton d'authentification de Twilio.

Note

Les ressources de secret référencent des mots de passe, des jetons et d'autres secrets de AWS Secrets Manager. Les secrets peuvent être utilisés par les connecteurs et les fonctions Lambda pour s'authentifier auprès des services et des applications. Par défaut, AWS IoT Greengrass vous pouvez accéder aux secrets dont le nom commence par « greengrass- ». Pour de plus amples informations, veuillez consulter Déployez les secrets jusqu'au AWS IoT Greengrass cœur.

-

Créez des abonnements qui autorisent les entités de la solution à échanger des messages MQTT. Si un connecteur est utilisé dans un abonnement, le connecteur et la source ou la cible du message doivent utiliser la syntaxe de rubriques prédéfinie prise en charge par le connecteur. Pour de plus amples informations, veuillez consulter Entrées et sorties.

-

Déployer le groupe vers le noyau Greengrass.

Pour plus d'informations sur la création et le déploiement d'un connecteur, consultez les didacticiels suivants :

Paramètres de configuration

Beaucoup de connecteurs fournissent des paramètres qui vous permettent de personnaliser le comportement ou la sortie. Ces paramètres sont utilisés lors de l'initialisation, de l'exécution, ou à d'autres moments dans le cycle de vie du connecteur.

Les types de paramètres et leur utilisation varient en fonction du connecteur. Par exemple, le connecteur SNS possède un paramètre qui configure la rubrique SNS par défaut, et Device Defender possède un paramètre qui configure le taux d'échantillonnage des données.

Une version de groupe peut contenir plusieurs connecteurs, mais une seule instance d'un connecteur donné à la fois. Cela signifie que chaque connecteur du groupe ne peut avoir qu'une seule configuration active. Cependant, l'instance de connecteur peut être utilisée dans plusieurs abonnements dans le groupe. Par exemple, vous pouvez créer des abonnements qui permettent à de nombreux appareils d'envoyer des données au connecteur Kinesis Firehose.

Paramètres utilisés pour accéder aux ressources d'un groupe

Les connecteurs Greengrass utilisent des ressources de groupe pour accéder au système de fichiers, aux ports, aux périphériques et aux autres ressources locales sur l'appareil principal. Si un connecteur nécessite l'accès à une ressource de groupe, il fournit alors des paramètres de configuration associés.

Les ressources de groupe comprennent :

-

Des ressources locales. Répertoires, fichiers, ports, connecteurs et périphériques qui sont présents sur l'appareil principal Greengrass.

-

Des ressources de Machine Learning. Modèles de machine Learning qui sont formés dans le cloud et déployés sur le noyau pour l'inférence locale.

-

Des ressources de secret. Copies locales cryptées de mots de passe, de clés, de jetons ou de texte arbitraire provenant de AWS Secrets Manager. Les connecteurs peuvent accéder en toute sécurité à ces secrets locaux et les utiliser pour s'authentifier auprès des services ou de l'infrastructure locale.

Par exemple, les paramètres de Device Defender permettent d'accéder aux métriques du système dans le /proc répertoire hôte, et les paramètres des notifications Twilio permettent d'accéder à un jeton d'authentification Twilio stocké localement.

Mise à jour des paramètres du connecteur

Les paramètres sont configurés lorsque le connecteur est ajouté à un groupe Greengrass. Vous pouvez modifier les valeurs des paramètres après l'ajout du connecteur.

-

Dans la console : à partir de la page de configuration de groupe, ouvrez Connecteurs et, dans le menu contextuel du connecteur, choisissez Modifier.

Note

Si le connecteur utilise une ressource de secret qui est ultérieurement modifiée pour référencer un autre secret, vous devez modifier les paramètres du connecteur et confirmer la modification.

-

Dans l'API : Créer une autre version du connecteur qui définit la nouvelle configuration.

L' AWS IoT Greengrass API utilise des versions pour gérer les groupes. Les versions étant immuables, pour ajouter ou modifier des composants de groupe (par exemple, les appareils clients, les fonctions et les ressources du groupe), vous devez créer des versions de composants nouveaux ou mis à jour. Ensuite, vous créez et déployez une version de groupe contenant la version cible de chaque composant.

Lorsque vous apportez des modifications à la configuration du connecteur, vous devez déployer le groupe pour propager les modifications au noyau.

Entrées et sorties

De nombreux connecteurs Greengrass peuvent communiquer avec d'autres entités par l'envoi et la réception de messages MQTT. La communication MQTT est contrôlée par des abonnements qui permettent à un connecteur d'échanger des données avec des fonctions Lambda, des appareils clients et d'autres connecteurs du groupe Greengrass, ou AWS IoT avec le service parallèle local. Pour autoriser cette communication, vous devez créer des abonnements dans le groupe auquel le connecteur appartient. Pour de plus amples informations, veuillez consulter Abonnements gérés dans le flux de travail de messagerie MQTT.

Les connecteurs peuvent être des abonnés aux messages, des éditeurs de messages ou les deux. Chaque connecteur définit les rubriques MQTT qu'il publie ou auquel il s'abonne. Ces rubriques prédéfinies doivent être utilisées dans les abonnements où le connecteur est une source ou une cible de message. Pour les didacticiels qui incluent des étapes pour la configuration d'abonnements d'un connecteur, consultez Mise en route avec les connecteurs Greengrass (console) et Démarrage avec les connecteurs Greengrass (CLI).

Note

De nombreux connecteurs intègrent également des modes de communication pour interagir avec les services de cloud ou locaux. Ils varient selon le connecteur et peuvent exiger que vous configuriez des paramètres ou que vous ajoutiez des autorisations au rôle de groupe. Pour plus d'informations sur les exigences de connecteur, consultez AWS- connecteurs Greengrass fournis.

Rubriques d'entrée

La plupart des connecteurs reçoivent des données en entrée sur les rubriques MQTT. Certains connecteurs s'abonnent à plusieurs rubriques pour les données d'entrée. Par exemple, le connecteur Serial Stream prend en charge deux sujets :

-

serial/+/read/# -

serial/+/write/#

Pour ce connecteur, les demandes de lecture et écriture sont envoyées à la rubrique correspondante. Lorsque vous créez des abonnements, assurez-vous d'utiliser la rubrique qui correspond à votre implémentation.

Les caractères + et # des exemples précédents sont des caractères génériques. Ces caractères génériques autorisent les abonnés à recevoir des messages sur plusieurs rubriques et les éditeurs à personnaliser les rubriques dans lesquelles ils publient.

-

Le caractère générique

+peut apparaître n'importe où dans la hiérarchie des rubriques. Il peut être remplacé par un élément de la hiérarchie.Par exemple, pour la rubrique

sensor/+/input, les messages peuvent être publiés dans les rubriquessensor/id-123/input, mais pas danssensor/group-a/id-123/input.

-

Le caractère générique

#peut apparaître uniquement à la fin de la hiérarchie des rubriques. Il peut être remplacé par un zéro ou plusieurs éléments de hiérarchie.Par exemple, pour une rubrique

sensor/#, les messages peuvent être publiés danssensor/,sensor/id-123etsensor/group-a/id-123mais pas danssensor.

Les caractères génériques sont valides uniquement lorsque vous vous abonnez à des rubriques. Les messages ne peuvent pas être publiés dans des rubriques qui contiennent des caractères génériques. Consultez la documentation du connecteur pour plus d'informations sur ses exigences en matière d'entrée ou de sortie. Pour de plus amples informations, veuillez consulter AWS- connecteurs Greengrass fournis.

Prise en charge de la conteneurisation

Par défaut, la plupart des connecteurs s'exécutent sur le noyau Greengrass dans un environnement d'exécution isolé géré par AWS IoT Greengrass. Ces environnements d'exécution, appelés conteneurs, assurent l'isolement entre les connecteurs et le système hôte, ce qui offre plus de sécurité pour l'hôte et le connecteur.

Cependant, cette conteneurisation Greengrass n'est pas prise en charge dans certains environnements, par exemple lorsque vous l'exécutez AWS IoT Greengrass dans un conteneur Docker ou sur d'anciens noyaux Linux sans cgroups. Dans ces environnements, les connecteurs doivent s'exécuter en mode Aucun conteneur. Pour rechercher des connecteurs prenant en charge le mode No container (Aucun conteneur) veuillez consulter AWS- connecteurs Greengrass fournis. Certains connecteurs s'exécutent en mode natif et certains connecteurs vous permettent de définir le mode d'isolement.

Vous pouvez également définir le mode d'isolement sur Aucun conteneur dans les environnements prenant en charge la conteneurisation Greengrass, mais nous vous recommandons d'utiliser le mode conteneur Greengrass lorsque cela est possible.

Note

Le paramètre de conteneurisation par défaut pour le groupe Greengrass ne s'applique pas aux connecteurs.

Mise à niveau des versions du connecteur

Les fournisseurs de connecteurs peuvent publier de nouvelles versions d'un connecteur qui ajoutent des fonctions, corrigent des problèmes ou améliorent les performances. Pour de plus amples informations sur les versions disponibles et les modifications associées, veuillez consulter la documentation de chaque connecteur.

Dans la AWS IoT console, vous pouvez vérifier les nouvelles versions des connecteurs de votre groupe Greengrass.

Dans le volet de navigation de la AWS IoT console, sous Gérer, développez les appareils Greengrass, puis choisissez Groups (V1).

-

Dans la section Groupes Greengrass, choisissez votre groupe.

-

Choisissez Connectors (Connecteurs) pour afficher les connecteurs du groupe.

Si une nouvelle version est disponible pour un connecteur, un bouton Available (Disponible) apparaît dans la colonne Upgrade (Mise à niveau).

-

Pour mettre à niveau la version du connecteur :

-

À partir de la page Connectors (Connecteurs), dans la colonne Upgrade (Mise à niveau), choisissez Available (Disponible). La page Upgrade connector (Mettre à niveau le connecteur) s'ouvre et affiche les paramètres actuels, le cas échéant.

Choisissez la nouvelle version du connecteur, définissez les paramètres selon vos besoins, puis choisissez Upgrade (Mettre à niveau).

-

Sur la page Subscriptions (Abonnements), ajoutez de nouveaux abonnements dans le groupe pour remplacer ceux qui utilisent le connecteur en tant que source ou cible. Ensuite, supprimez les anciens abonnements.

Les abonnements font référence aux connecteurs par version, de sorte qu'ils deviennent non valides si vous modifiez la version du connecteur dans le groupe.

-

Dans le menu Actions choisissez Deploy (Déployer) pour déployer vos modifications sur le noyau.

-

Pour mettre à niveau un connecteur depuis l' AWS IoT Greengrass API, créez et déployez une version de groupe incluant le connecteur et les abonnements mis à jour. Utilisez le même processus que lorsque vous ajoutez un connecteur à un groupe. Pour les étapes détaillées qui vous montrent comment utiliser le connecteur Twilio Notifications AWS CLI pour configurer et déployer un exemple, consultezDémarrage avec les connecteurs Greengrass (CLI).

Journalisation des connecteurs

Les connecteurs Greengrass contiennent des fonctions Lambda qui écrivent des événements et des erreurs dans les journaux Greengrass. Selon les paramètres de votre groupe, les journaux sont écrits dans CloudWatch Logs, dans le système de fichiers local, ou dans les deux. Les journaux des connecteurs incluent l'ARN de la fonction correspondante. L'exemple d'ARN suivant provient du connecteur Kinesis Firehose :

arn:aws:lambda:aws-region:account-id:function:KinesisFirehoseClient:1Par défaut, la configuration de la journalisation écrit des journaux de niveau information dans le système de fichiers à l'aide de la structure de répertoire suivante :

greengrass-root/ggc/var/log/user/region/aws/function-name.logPour plus d'informations sur la journalisation de Greengrass, consultez. Surveillance à l'aide de AWS IoT Greengrass journaux