Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Configuration du certificat de serveur pour l'agrafage OCSP

AWS IoT Core prend en charge l'agrafage OCSP (Online Certificate Status Protocol)

Vous pouvez activer l'agrafage OCSP du certificat de serveur AWS IoT Core pour vérifier la validité du certificat en interrogeant régulièrement le répondeur OCSP. Le paramètre d'agrafage OCSP fait partie du processus de création ou de mise à jour d'une configuration de domaine avec un domaine personnalisé. L'agrafage OCSP vérifie en permanence l'état de révocation du certificat du serveur. Cela permet de vérifier que les certificats révoqués par l'autorité de certification ne sont plus approuvés par les clients qui se connectent à vos domaines personnalisés. Pour de plus amples informations, veuillez consulter Activation du certificat de serveur OCSP dans AWS IoT Core.

L'agrafage OCSP des certificats de serveur permet de vérifier l'état de révocation en temps réel, de réduire la latence associée à la vérification de l'état de révocation et d'améliorer la confidentialité et la fiabilité des connexions sécurisées. Pour plus d'informations sur les avantages de l'agrafage OCSP, consultez. Avantages de l'agrafage OCSP par rapport aux contrôles OCSP côté client

Note

Cette fonctionnalité n'est pas disponible dans AWS GovCloud (US) Regions.

Dans cette rubrique :

Qu'est-ce que l'OCSP ?

Le protocole OCSP (Online Certificate Status Protocol) permet de fournir le statut de révocation d'un certificat de serveur pour une poignée de contact TLS (Transport Layer Security).

Concepts clés

Les concepts clés suivants fournissent des détails sur le protocole OCSP (Online Certificate Status Protocol).

OCSP

L'OCSP

Répondeur OCSP

Un répondeur OCSP (également appelé serveur OCSP) reçoit et répond aux demandes OCSP des clients qui cherchent à vérifier l'état de révocation des certificats.

OCSP côté client

Dans l'OCSP côté client, le client utilise l'OCSP pour contacter un répondeur OCSP afin de vérifier l'état de révocation du certificat lors de la prise de contact TLS.

OCSP côté serveur

Dans l'OCSP côté serveur (également connu sous le nom d'agrafage OCSP), le serveur est activé (plutôt que le client) pour envoyer la demande au répondeur OCSP. Le serveur agrafe la réponse OCSP au certificat et la renvoie au client lors de la prise de contact TLS.

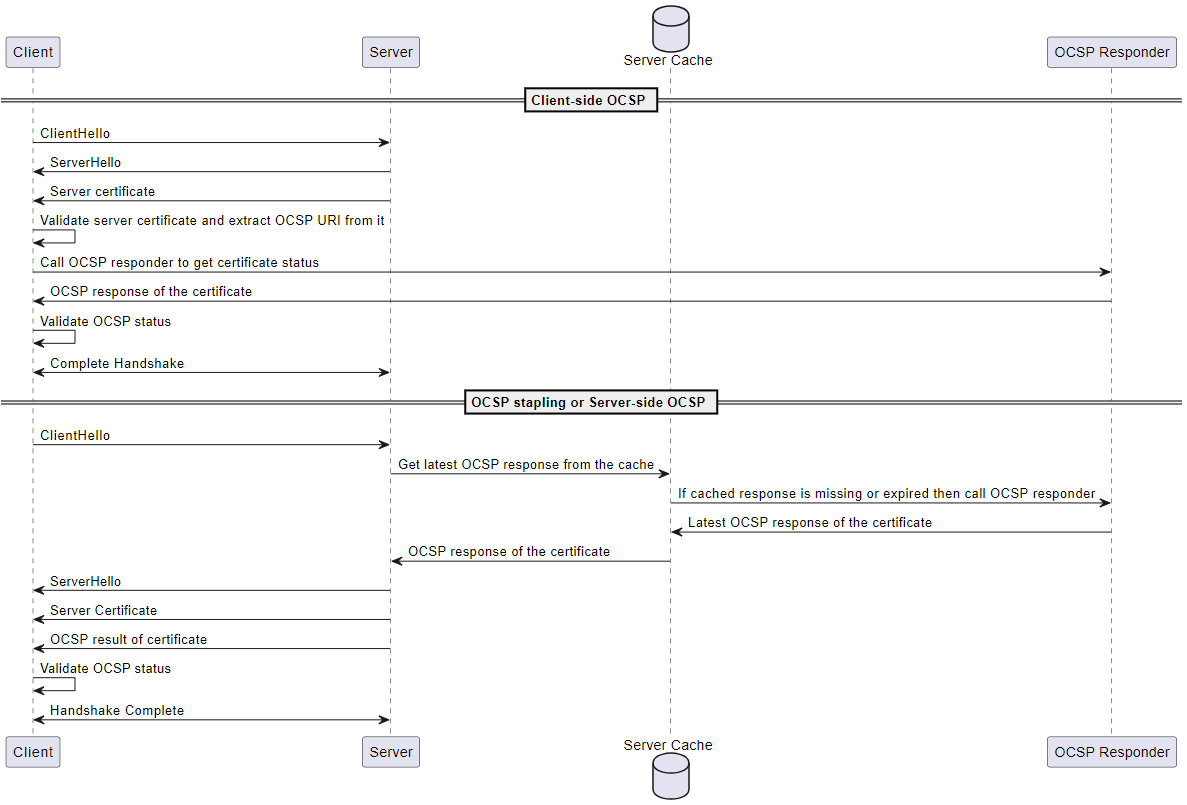

Diagrammes OCSP

Le schéma suivant illustre le fonctionnement de l'OCSP côté client et de l'OCSP côté serveur.

OCSP côté client

Le client envoie un

ClientHellomessage pour initier la prise de contact TLS avec le serveur.Le serveur reçoit le message et y répond par un

ServerHellomessage. Le serveur envoie également le certificat du serveur au client.Le client valide le certificat du serveur et en extrait un URI OCSP.

Le client envoie une demande de vérification de révocation de certificat au répondeur OCSP.

Le répondeur OCSP envoie une réponse OCSP.

Le client valide le statut du certificat à partir de la réponse OCSP.

La poignée de main TLS est terminée.

OCSP côté serveur

-

Le client envoie un

ClientHellomessage pour initier la prise de contact TLS avec le serveur. Le serveur reçoit le message et obtient la dernière réponse OCSP mise en cache. Si la réponse mise en cache est manquante ou a expiré, le serveur appellera le répondeur OCSP pour connaître l'état du certificat.

Le répondeur OCSP envoie une réponse OCSP au serveur.

Le serveur envoie un

ServerHellomessage. Le serveur envoie également le certificat du serveur et le statut du certificat au client.Le client valide le statut du certificat OCSP.

La poignée de main TLS est terminée.

Comment fonctionne l'agrafage OCSP

L'agrafage OCSP est utilisé lors de la prise de contact TLS entre le client et le serveur pour vérifier l'état de révocation du certificat du serveur. Le serveur envoie la demande OCSP au répondeur OCSP et agrafe les réponses OCSP aux certificats renvoyés au client. En demandant au serveur d'envoyer la demande au répondeur OCSP, les réponses peuvent être mises en cache puis utilisées plusieurs fois pour de nombreux clients.

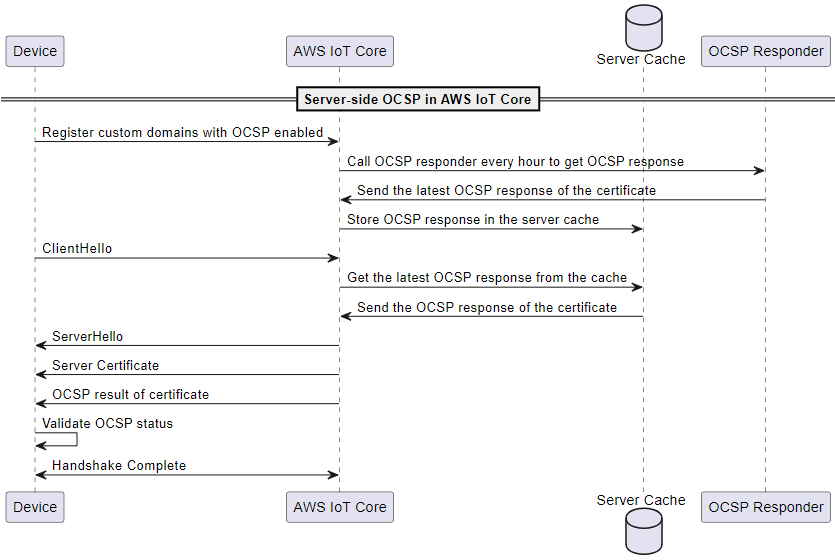

Comment fonctionne l'agrafage OCSP dans AWS IoT Core

Le schéma suivant montre le fonctionnement de l'agrafage OCSP côté serveur. AWS IoT Core

-

L'appareil doit être enregistré auprès de domaines personnalisés avec l'agrafage OCSP activé.

-

AWS IoT Core appelle le répondeur OCSP toutes les heures pour connaître l'état du certificat.

-

Le répondeur OCSP reçoit la demande, envoie la dernière réponse OCSP et stocke la réponse OCSP mise en cache.

-

L'appareil envoie un

ClientHellomessage pour initier la prise de contact TLS avec. AWS IoT Core -

AWS IoT Core obtient la dernière réponse OCSP du cache du serveur, qui répond par une réponse OCSP du certificat.

-

Le serveur envoie un

ServerHellomessage à l'appareil. Le serveur envoie également le certificat du serveur et le statut du certificat au client. -

L'appareil valide le statut du certificat OCSP.

-

La poignée de main TLS est terminée.

Avantages de l'agrafage OCSP par rapport aux contrôles OCSP côté client

Parmi les avantages de l'agrafage OCSP de certificats de serveur, citons les suivants :

Confidentialité améliorée

Sans agrafage OCSP, l'appareil du client peut exposer des informations à des répondeurs OCSP tiers, ce qui peut compromettre la confidentialité des utilisateurs. L'agrafage OCSP atténue ce problème en permettant au serveur d'obtenir la réponse OCSP et de la transmettre directement au client.

Fiabilité améliorée

L'agrafage OCSP peut améliorer la fiabilité des connexions sécurisées car il réduit le risque de panne des serveurs OCSP. Lorsque les réponses OCSP sont agrafées, le serveur inclut la réponse la plus récente avec le certificat. Cela permet aux clients d'accéder à l'état de révocation même si le répondeur OCSP est temporairement indisponible. L'agrafage OCSP permet d'atténuer ces problèmes car le serveur récupère régulièrement les réponses OCSP et inclut les réponses mises en cache dans le handshake TLS. Cela réduit la dépendance à l'égard de la disponibilité en temps réel des intervenants de l'OCSP.

Charge de serveur réduite

L'agrafage OCSP décharge le serveur de la charge de répondre aux demandes OCSP des répondeurs OCSP. Cela permet de répartir la charge de manière plus uniforme, ce qui rend le processus de validation des certificats plus efficace et évolutif.

Latence réduite

L'agrafage OCSP réduit la latence associée à la vérification de l'état de révocation d'un certificat lors de la prise de contact TLS. Au lieu que le client doive interroger un serveur OCSP séparément, le serveur envoie la demande et joint la réponse OCSP au certificat du serveur lors de la prise de contact.

Activation du certificat de serveur OCSP dans AWS IoT Core

Pour activer l'agrafage OCSP des certificats de serveur AWS IoT Core, créez une configuration de domaine pour un domaine personnalisé ou mettez à jour une configuration de domaine personnalisée existante. Pour obtenir des informations générales sur la création d'une configuration de domaine avec un domaine personnalisé, consultezCréation et configuration de domaines gérés par le client.

Suivez les instructions suivantes pour activer l'agrafage du serveur OCSP à l'aide de ou. AWS Management Console AWS CLI

Pour activer l'agrafage OCSP des certificats de serveur à l'aide de la console : AWS IoT

Dans le menu de navigation, choisissez Paramètres, puis choisissez Créer une configuration de domaine, ou choisissez une configuration de domaine existante pour un domaine personnalisé.

Si vous avez choisi de créer une nouvelle configuration de domaine à l'étape précédente, vous verrez la page Créer une configuration de domaine. Dans la section Propriétés de configuration du domaine, sélectionnez Domaine personnalisé. Entrez les informations pour créer une configuration de domaine.

Si vous choisissez de mettre à jour une configuration de domaine existante pour un domaine personnalisé, vous verrez la page des détails de configuration du domaine. Choisissez Modifier.

Pour activer l'agrafage du serveur OCSP, choisissez Activer l'agrafage du certificat du serveur OCSP dans la sous-section Configurations des certificats du serveur.

-

Choisissez Créer une configuration de domaine ou Mettre à jour la configuration de domaine.

Pour activer l'agrafage OCSP des certificats de serveur à l'aide de : AWS CLI

Si vous créez une nouvelle configuration de domaine pour un domaine personnalisé, la commande permettant d'activer l'agrafage du serveur OCSP peut se présenter comme suit :

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"Si vous mettez à jour une configuration de domaine existante pour un domaine personnalisé, la commande permettant d'activer l'agrafage du serveur OCSP peut se présenter comme suit :

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true|false"

Pour plus d'informations, consultez CreateDomainConfigurationet consultez le UpdateDomainConfigurationGuide de référence des AWS IoT API.

Configuration du certificat de serveur OCSP pour les points de terminaison privés dans AWS IoT Core

L'OCSP pour points de terminaison privés vous permet d'utiliser vos ressources OCSP privées au sein de votre Amazon Virtual Private Cloud (Amazon VPC) pour les opérations. AWS IoT Core Le processus implique la configuration d'une fonction Lambda qui agit comme un répondeur OCSP. La fonction Lambda peut utiliser vos ressources OCSP privées pour élaborer des réponses OCSP qui utiliseront. AWS IoT Core

fonction Lambda

Avant de configurer le serveur OCSP pour un point de terminaison privé, créez une fonction Lambda qui agit comme un répondeur OCSP (Online Certificate Status Protocol) conforme à la norme Request for Comments (RFC) 6960 et prenant en charge les réponses OCSP de base. La fonction Lambda accepte un codage base64 de la requête OCSP au format DER (Distinguished Encoding Rules). La réponse de la fonction Lambda est également une réponse OCSP codée en base64 au format DER. La taille de la réponse ne doit pas dépasser 4 kilo-octets (KiB). La fonction Lambda doit être identique à la Compte AWS configuration Région AWS du domaine. Voici des exemples de fonctions Lambda.

Exemples de fonctions Lambda

Autorisation d' AWS IoT invoquer votre fonction Lambda

Lors de la création de la configuration du domaine avec un répondeur Lambda OCSP, vous devez AWS IoT autoriser l'appel de la fonction Lambda après sa création. Pour accorder l'autorisation, vous pouvez utiliser la commande CLI add-permission.

Accordez l'autorisation à votre fonction Lambda à l'aide du AWS CLI

-

Après avoir inséré vos valeurs, entrez la commande suivante. Notez que la valeur

statement-iddoit être unique. RemplacezId-1234ResourceConflictExceptionerreur.aws lambda add-permission \ --function-name "ocsp-function" \ --principal "iot.amazonaws.com" \ --action "lambda:InvokeFunction" \ --statement-id "Id-1234" \ --source-arnarn:aws:iot:us-east-1:123456789012:domainconfiguration/<domain-config-name>/*--source-account123456789012La configuration du domaine IoT ARNs suivra le schéma suivant. Le suffixe généré par le service ne sera pas connu avant la création, vous devez donc le remplacer par un.

*Vous pouvez mettre à jour l'autorisation une fois que la configuration du domaine a été créée et que l'ARN exact est connu.arn:aws:iot:use-east-1:123456789012:domainconfiguration/domain-config-name/service-generated-suffix -

Si la commande aboutit, elle renvoie une instruction d'autorisation, comme dans cet exemple. Vous pouvez passer à la section suivante pour configurer l'agrafage OCSP pour les points de terminaison privés.

{ "Statement": "{\"Sid\":\"Id-1234\",\"Effect\":\"Allow\",\"Principal\":{\"Service\":\"iot.amazonaws.com\"},\"Action\":\"lambda:InvokeFunction\",\"Resource\":\"arn:aws:lambda:us-east-1:123456789012:function:ocsp-function\",\"Condition\":{\"ArnLike\":{\"AWS:SourceArn\":\"arn:aws:iot:us-east-1:123456789012:domainconfiguration/domain-config-name/*\"}}}" }Si la commande échoue, elle renvoie une erreur, comme dans cet exemple. Vous devez vérifier et corriger l'erreur avant de continuer.

An error occurred (AccessDeniedException) when calling the AddPermission operation: User: arn:aws:iam::57EXAMPLE833:user/EXAMPLE-1 is not authorized to perform: lambda:AddPer mission on resource: arn:aws:lambda:us-east-1:123456789012:function:ocsp-function

Configuration de l'agrafage OCSP du serveur pour les points de terminaison privés

Pour configurer l'agrafage OCSP des certificats de serveur à l'aide de la console : AWS IoT

Dans le menu de navigation, choisissez Paramètres, puis choisissez Créer une configuration de domaine, ou choisissez une configuration de domaine existante pour un domaine personnalisé.

Si vous avez choisi de créer une nouvelle configuration de domaine à l'étape précédente, vous verrez la page Créer une configuration de domaine. Dans la section Propriétés de configuration du domaine, sélectionnez Domaine personnalisé. Entrez les informations pour créer une configuration de domaine.

Si vous choisissez de mettre à jour une configuration de domaine existante pour un domaine personnalisé, vous verrez la page des détails de configuration du domaine. Choisissez Modifier.

Pour activer l'agrafage du serveur OCSP, choisissez Activer l'agrafage du certificat du serveur OCSP dans la sous-section Configurations des certificats du serveur.

-

Choisissez Créer une configuration de domaine ou Mettre à jour la configuration de domaine.

Pour configurer l'agrafage OCSP des certificats de serveur à l'aide de : AWS CLI

Si vous créez une nouvelle configuration de domaine pour un domaine personnalisé, la commande permettant de configurer le certificat de serveur OCSP pour les points de terminaison privés peut se présenter comme suit :

aws iot create-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"Si vous mettez à jour une configuration de domaine existante pour un domaine personnalisé, la commande permettant de configurer le certificat de serveur OCSP pour les points de terminaison privés peut se présenter comme suit :

aws iot update-domain-configuration --domain-configuration-name "myDomainConfigurationName" \ --server-certificate-arns arn:aws:iot:us-east-1:123456789012:cert/f8c1e5480266caef0fdb1bf97dc1c82d7ba2d3e2642c5f25f5ba364fc6b79ba3\ --server-certificate-config "enableOCSPCheck=true, ocspAuthorizedResponderArn=arn:aws:acm:us-east-1:123456789012:certificate/certificate_ID, ocspLambdaArn=arn:aws:lambda:us-east-1:123456789012:function:my-function"

- activer OCSPCheck

-

Il s'agit d'une valeur booléenne qui indique si le contrôle d'agrafage OCSP du serveur est activé ou non. Pour activer l'agrafage OCSP des certificats de serveur, cette valeur doit être vraie.

- ocspAuthorizedResponderArn

-

Il s'agit d'une valeur de chaîne de l'Amazon Resource Name (ARN) d'un certificat X.509 stocké dans AWS Certificate Manager (ACM). S'il est fourni, AWS IoT Core il utilisera ce certificat pour valider la signature de la réponse OCSP reçue. S'il n'est pas fourni, AWS IoT Core utilisera le certificat émetteur pour valider les réponses. Le certificat doit être identique Compte AWS à la configuration du domaine. Région AWS Pour plus d'informations sur l'enregistrement de votre certificat de répondeur autorisé, voir Importer des certificats dans AWS Certificate Manager.

- ocspLambdaArn

-

Il s'agit d'une valeur de chaîne de l'Amazon Resource Name (ARN) pour une fonction Lambda qui agit comme un répondeur OCSP (Request for Comments) conforme à la norme RFC 6960 et prend en charge les réponses OCSP de base. La fonction Lambda accepte un codage base64 de la requête OCSP qui est codé au format DER. La réponse de la fonction Lambda est également une réponse OCSP codée en base64 au format DER. La taille de la réponse ne doit pas dépasser 4 kilo-octets (KiB). La fonction Lambda doit être identique à la Compte AWS configuration Région AWS du domaine.

Pour plus d'informations, consultez CreateDomainConfigurationet consultez le UpdateDomainConfigurationGuide de référence des AWS IoT API.

Remarques importantes concernant l'utilisation de l'agrafage OCSP de certificats de serveur AWS IoT Core

Lorsque vous utilisez le certificat de serveur OCSP dans AWS IoT Core, gardez les points suivants à l'esprit :

-

AWS IoT Core ne prend en charge que les répondeurs OCSP accessibles via des adresses publiques IPv4 .

-

La fonction d'agrafage OCSP intégrée AWS IoT Core ne prend pas en charge le répondeur autorisé. Toutes les réponses OCSP doivent être signées par l'autorité de certification qui a signé le certificat, et l'autorité de certification doit faire partie de la chaîne de certificats du domaine personnalisé.

-

La fonctionnalité d'agrafage OCSP intégrée AWS IoT Core ne prend pas en charge les domaines personnalisés créés à l'aide de certificats auto-signés.

-

AWS IoT Core appelle un répondeur OCSP toutes les heures et met la réponse en cache. Si l'appel au répondeur échoue, AWS IoT Core agrafera la réponse valide la plus récente.

-

Si elle n'

nextUpdateTimeest plus valide, la réponse AWS IoT Core sera supprimée du cache et TLS Handshake n'inclura pas les données de réponse OCSP avant le prochain appel réussi au répondeur OCSP. Cela peut se produire lorsque la réponse mise en cache a expiré avant que le serveur n'obtienne une réponse valide du répondeur OCSP. La valeur denextUpdateTimesuggère que la réponse OCSP sera valide jusqu'à ce moment. Pour plus d’informations surnextUpdateTime, consultez Entrées du journal OCSP du certificat de serveur. -

Parfois, AWS IoT Core ne reçoit pas la réponse OCSP ou supprime la réponse OCSP existante car elle a expiré. Si de telles situations se produisent, AWS IoT Core continuera à utiliser le certificat de serveur fourni par le domaine personnalisé sans la réponse OCSP.

-

La taille de la réponse OCSP ne peut pas dépasser 4 KiB.

Résolution des problèmes liés à l'agrafage des certificats de serveur OCSP AWS IoT Core

AWS IoT Core envoie la RetrieveOCSPStapleData.Success métrique et les entrées du RetrieveOCSPStapleData journal à CloudWatch. La métrique et les entrées du journal peuvent aider à détecter les problèmes liés à la récupération des réponses OCSP. Pour plus d'informations, consultez Métriques d'agrafage OCSP du certificat de serveur et Entrées du journal OCSP du certificat de serveur.