Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Sécurisez votre instance Lightsail LAMP avec les certificats SSL Let's Encrypt

Amazon Lightsail facilite la sécurisation de vos sites Web et applications avec le protocole SSL/TLS à l'aide des équilibreurs de charge Lightsail. Cependant, l'utilisation d'un équilibreur de charge Lightsail n'est généralement pas le bon choix. Peut-être votre site n'a pas besoin de l'évolutivité ou de la tolérance aux pannes que les équilibreurs de charge fournissent, ou peut-être que vous optimisez les coûts.

Dans ce dernier cas, vous pouvez envisager l'utilisation de Let's Encrypt pour obtenir un certificat SSL gratuit. Si c'est le cas, aucun problème. Vous pouvez intégrer ces certificats aux instances de Lightsail. Ce didacticiel vous montre comment demander un certificat générique Let's Encrypt avec Certbot et comment l'intégrer à votre instance LAMP.

Important

-

La distribution Linux utilisée par les instances Bitnami a changé d'Ubuntu à Debian en juillet 2020. En raison de cette modification, certaines étapes de ce didacticiel diffèrent en fonction de la distribution Linux de votre instance. Toutes les instances du plan Bitnami créées après la modification utilisent la distribution Linux Debian. Les instances créées avant la modification continueront à utiliser la distribution Ubuntu Linux. Pour vérifier la distribution de votre instance, exécutez la commande

uname -a. La réponse affichera Ubuntu ou Debian comme distribution Linux de votre instance. -

Bitnami est en train de modifier la structure des fichiers pour bon nombre de leurs piles. Les chemins d'accès aux fichiers de ce tutoriel peuvent changer selon que votre pile Bitnami utilise des packages système Linux natifs (Approche A) ou s'il s'agit d'une installation autonome (Approche B). Pour identifier votre type d'installation Bitnami et l'approche à suivre, exécutez la commande suivante :

test ! -f "/opt/bitnami/common/bin/openssl" && echo "Approach A: Using system packages." || echo "Approach B: Self-contained installation."

Table des matières

-

Étape 3 : Demander un certificat générique SSL Let's Encrypt

-

Étape 4 : Ajouter des enregistrements TXT à la zone DNS de votre domaine

-

Étape 5 : Confirmer que les enregistrements TXT ont été propagés

-

Étape 6 : Terminer la demande de certificat SSL Let's Encrypt

-

Étape 8 : Configurer la redirection de HTTP vers HTTPS pour votre application Web

-

Étape 9 : Renouveler les certificats de Let's Encrypt tous les 90 jours

Étape 1 : Exécuter les prérequis

Remplissez les prérequis suivants, si vous ne l'avez pas déjà fait :

-

Créez une instance LAMP dans Lightsail. Pour en savoir plus, veuillez consulter Créer une instance.

-

Enregistrez un nom de domaine et obtenez un accès administratif pour modifier ses enregistrements DNS. Pour en savoir plus, consultez Amazon Lightsail DNS.

Note

Nous vous recommandons de gérer les enregistrements DNS de votre domaine à l'aide d'une zone DNS Lightsail. Pour en savoir plus, veuillez consulter Créer une zone DNS pour gérer les enregistrements DNS de votre domaine.

-

Utilisez le terminal SSH basé sur un navigateur dans la console Lightsail pour effectuer les étapes de ce didacticiel. Cependant, vous pouvez également utiliser votre propre client SSH, tel que PuTTY. Pour en savoir plus sur la configuration de PuTTY, veuillez consulter Télécharger et installer PuTTY pour vous connecter à l'aide de SSH.

Après avoir terminé les procédures des prérequis, passez à la section suivante.

Étape 2 : Installer Certbot sur votre instance

Certbot est un client utilisé pour demander un certificat à partir de Let's Encrypt et le déployer sur un serveur Web. Let's Encrypt utilise le protocole ACME pour émettre des certificats, et Certbot est un client activé pour ACME qui interagit avec Let's Encrypt.

Pour installer Certbot sur votre instance Lightsail

-

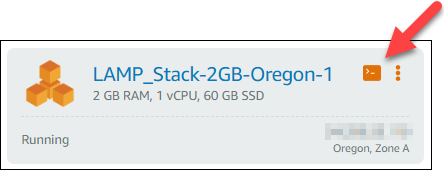

Connectez-vous à la console Lightsail

. -

Dans le volet de navigation de gauche, choisissez l'icône de connexion rapide SSH pour l'instance à laquelle vous souhaitez vous connecter.

-

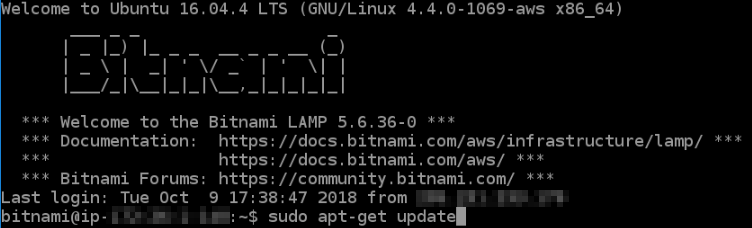

Une fois que votre session SSH basée sur le navigateur Lightsail est connectée, entrez la commande suivante pour mettre à jour les packages de votre instance :

sudo apt-get update

-

Saisissez la commande suivante pour installer le package de propriétés du logiciel. Les développeurs de Certbot utilisent des dépôts Personal Package Archive (PPA) pour diffuser Certbot. Le package de propriétés du logiciel rend son utilisation plus efficace PPAs.

sudo apt-get install software-properties-commonNote

Si vous rencontrez une erreur

Could not get locklors de l'exécution de la commandesudo apt-get install, patientez environ 15 minutes, puis réessayez. Cette erreur peut être provoquée par une tâche cron qui utilise l'outil gestionnaire de package APT afin d'installer des mises à niveau automatiques. -

Entrez la commande suivante pour ajouter Certbot au référentiel apt local :

Note

L'étape 5 s'applique uniquement aux instances qui utilisent la distribution Ubuntu Linux. Ignorez cette étape si votre instance utilise la distribution Debian Linux.

sudo apt-add-repository ppa:certbot/certbot -y -

Entrez la commande suivante pour mettre à jour apt pour inclure le nouveau référentiel :

sudo apt-get update -y -

Entrez la commande suivante pour installer Certbot :

sudo apt-get install certbot -yCertbot est désormais installé sur votre instance Lightsail.

-

Conservez le terminal SSH basé sur navigateur ouverte, vous y reviendrez ultérieurement dans ce didacticiel. Passez à la section suivante.

Étape 3 : Demander un certificat générique SSL Let's Encrypt

Commencez le processus de demande d'un certificat à partir de Let's Encrypt. A l'aide de Certbot, demandez un certificat générique, ce qui vous permet d'utiliser un seul certificat pour un domaine et ses sous-domaines. Par exemple, un seul certificat générique pour le domaine de premier niveau example.com et les sous-domaines blog.example.com et stuff.example.com.

Pour demander un certificat générique SSL Let's Encrypt

-

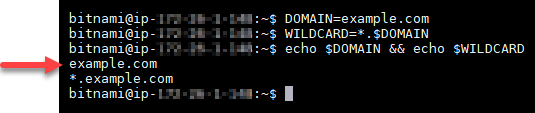

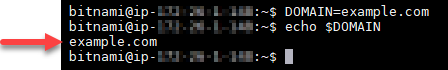

Dans la même fenêtre du terminal SSH basé sur navigateur que celle utilisée à l'étape 2, entrez les commandes suivantes pour définir une variable d'environnement pour votre domaine. Vous pouvez désormais copier et coller les commandes plus efficacement pour obtenir le certificat.

DOMAIN=DomainWILDCARD=*.$DOMAINDans la commande, remplacez par le nom

Domainde domaine que vous avez enregistré.Exemple :

DOMAIN=example.comWILDCARD=*.$DOMAIN -

Entrez la commande suivante pour confirmer que les variables renvoient les valeurs appropriées :

echo $DOMAIN && echo $WILDCARDLe résultat doit ressembler à ce qui suit :

-

Entrez la commande suivante pour démarrer Certbot en mode interactif. Cette commande indique à Certbot d'utiliser une méthode d'autorisation manuelle avec des défis DNS afin de vérifier la propriété du domaine. Elle demande un certificat générique pour votre domaine de premier niveau, ainsi que ses sous-domaines.

sudo certbot -d $DOMAIN -d $WILDCARD --manual --preferred-challenges dns certonly -

Entrez votre adresse e-mail lorsque vous y êtes invité, car elle est utilisée pour le renouvellement et les notes de sécurité.

-

Lisez les conditions de service Let's Encrypt. Lorsque vous avez terminé, appuyez sur A si vous acceptez. Si vous n'approuvez pas, vous ne pouvez pas obtenir de certificat Let's Encrypt.

-

Répondre en conséquence à l'invite pour partager votre adresse e-mail et à l'avertissement à propos de votre adresse IP en cours de journalisation.

-

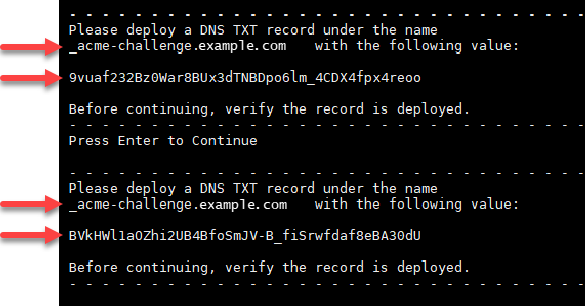

Let's Encrypt vous invite maintenant à vérifier que vous possédez le domaine spécifié. Pour ce faire, vous devez ajouter des enregistrements TXT aux enregistrements DNS pour votre domaine. Un ensemble de valeurs d'enregistrement TXT est fourni, comme illustré dans l'exemple suivant :

Note

Let's Encrypt peut fournir un ou plusieurs enregistrements TXT que vous devez utiliser pour la vérification. Dans cet exemple, nous avons reçu deux enregistrements TXT à utiliser pour la vérification.

-

Maintenez ouverte la session SSH basée sur le navigateur Lightsail. Vous y reviendrez plus tard dans ce didacticiel. Passez à la section suivante.

Étape 4 : Ajouter des enregistrements TXT à la zone DNS de votre domaine

Le fait d’ajouter un enregistrement TXT à la zone DNS de votre domaine permet de vérifier que le domaine vous appartient. À des fins de démonstration, nous utilisons la zone DNS Lightsail. Toutefois, les étapes peuvent être similaires pour d'autres zones DNS généralement hébergées par des bureaux d'enregistrement de domaine.

Note

Pour en savoir plus sur la création d'une zone DNS Lightsail pour votre domaine, consultez Création d'une zone DNS pour gérer les enregistrements DNS de votre domaine dans Lightsail.

Pour ajouter des enregistrements TXT à la zone DNS de votre domaine dans Lightsail

-

Dans le volet de navigation de gauche, choisissez Domains & DNS.

-

Sous la section DNS zones de la page, choisissez la zone DNS pour le domaine que vous avez spécifié dans la demande de certificat Certbot.

-

Dans l'éditeur de zone DNS, choisissez DNS records (Enregistrements DNS).

-

Choisissez Ajouter un enregistrement.

-

Dans le menu déroulant Record type (Type d'enregistrement), choisissez TXT record (Enregistrement TXT).

-

Entrez les valeurs spécifiées par la demande de certificat Let's Encrypt dans les champs Record (Nom de l'enregistrement) et Responds with (Répond par).

Note

La console Lightsail préremplit la partie apex de votre domaine. Par exemple, si vous souhaitez ajouter le sous-domaine

_acme-challenge.example.com_acme-challenge.example.compour vous lorsque vous enregistrez l'enregistrement. -

Choisissez Save (Enregistrer).

-

Répétez les étapes 4 à 7 pour ajouter le second ensemble d'enregistrements TXT spécifié par la demande de certificat Let's Encrypt.

-

Gardez la fenêtre du navigateur de la console Lightsail ouverte. Vous y reviendrez plus tard dans ce didacticiel. Passez à la section suivante.

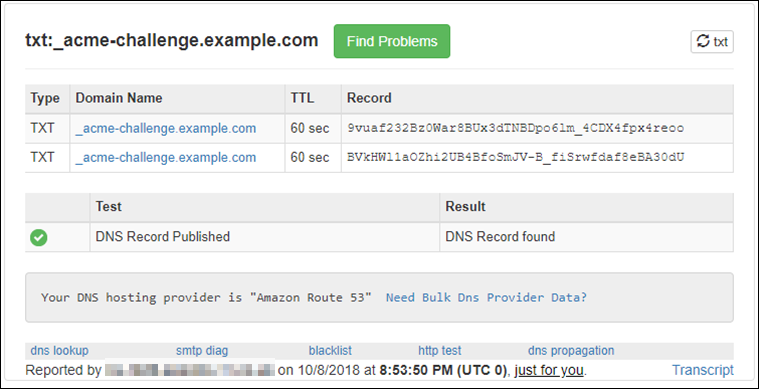

Étape 5 : Confirmer que les enregistrements TXT ont été propagés

Utilisez l' MxToolbox utilitaire pour vérifier que les enregistrements TXT se sont propagés au DNS d'Internet. La propagation d'un enregistrement DNS peut prendre un certain temps en fonction de votre fournisseur d'hébergement DNS et le time-to-live (TTL) configuré pour vos enregistrements DNS. Il est important de terminer cette étape et de confirmer que vos enregistrements TXT ont été propagés avant de poursuivre votre demande de certificat Certbot. Sinon, votre demande de certificat échoue.

Pour confirmer les enregistrements TXT ont été propagés au système DNS d'Internet

-

Ouvrez une nouvelle fenêtre de navigateur et accédez à https://mxtoolbox.com/TXTLookup.aspx.

-

Saisissez le texte suivant dans la zone de texte.

_acme-challenge.DomainDomainRemplacez-le par votre nom de domaine enregistré.Exemple :

_acme-challenge.example.com

-

Choisissez Recherche TXT pour exécuter la vérification.

-

L'une des réponses suivantes se produit :

-

Si vos enregistrements TXT ont été propagés au système DNS d'Internet, vous voyez une réponse similaire à celle indiquée dans la capture d'écran suivante. Fermez la fenêtre du navigateur et passez à la section suivante.

-

Si vos enregistrements TXT ne se sont pas propagés au système DNS d'Internet, vous voyez une réponse DNS Record not found (Enregistrement DNS introuvable). Vérifiez que vous avez ajouté les enregistrements DNS appropriés à la zone DNS de vos domaines. Si vous avez ajouté les bons enregistrements, attendez un peu plus longtemps pour laisser les enregistrements DNS de votre domaine se propager et exécutez la recherche TXT à nouveau.

-

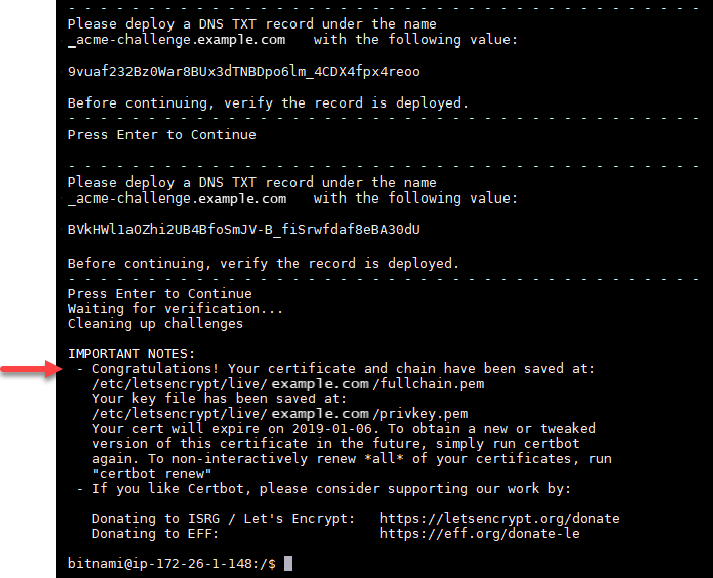

Étape 6 : Terminer la demande de certificat SSL Let's Encrypt

Revenez à la session SSH basée sur le navigateur Lightsail pour votre instance LAMP et complétez la demande de certificat Let's Encrypt. Certbot enregistre votre certificat SSL, la chaîne, et les fichiers clés dans un répertoire spécifique sur votre instance LAMP.

Pour terminer la demande de certificat SSL Let's Encrypt

-

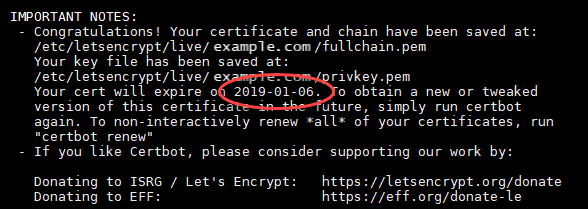

Dans la session SSH basée sur le navigateur Lightsail pour votre instance LAMP, appuyez sur Entrée pour poursuivre votre demande de certificat SSL Let's Encrypt. En cas de réussite, une réponse similaire à celle affichée dans la capture d'écran suivante apparait :

Le message confirme que vos fichiers de certificat, de chaîne et de clé sont stockés dans le

/etc/letsencrypt/live/répertoire.Domain/Domainsera votre nom de domaine enregistré, tel que/etc/letsencrypt/live/.example.com/ -

Notez la date d'expiration spécifiée dans le message. Vous l'utiliserez pour renouveler votre certificat avant cette date.

-

Maintenant que vous disposez du certificat SSL Let's Encrypt, passez à la section suivante.

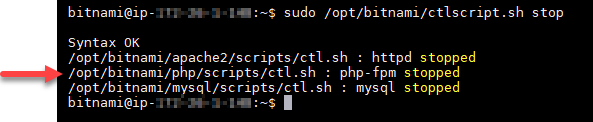

Étape 7 : Créer des liens vers les fichiers de certificat Let's Encrypt dans le répertoire de serveur Apache

Créez des liens vers les fichiers de certificat Let's Encrypt dans le répertoire de serveur Apache sur votre instance LAMP. En outre, sauvegardez vos certificats existants, au cas où vous en auriez besoin plus tard.

Pour créer des liens vers les fichiers de certificat Let's Encrypt dans le répertoire de serveur Apache

-

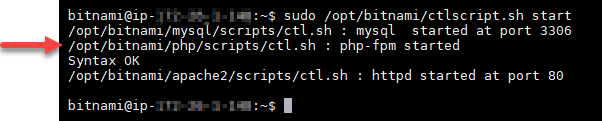

Dans la session SSH basée sur le navigateur Lightsail pour votre instance LAMP, entrez la commande suivante pour arrêter les services LAMP stack sous-jacents :

sudo /opt/bitnami/ctlscript.sh stopLa réponse devrait être similaire à ce qui suit :

-

Entrez la commande suivante pour définir une variable d'environnement pour votre domaine.

DOMAIN=DomainDans la commande, remplacez par le nom

Domainde domaine que vous avez enregistré.Exemple :

DOMAIN=example.com -

Entrez la commande suivante pour confirmer que les variables renvoient les valeurs appropriées :

echo $DOMAINLe résultat doit ressembler à ce qui suit :

-

Entrez les commandes suivantes individuellement pour renommer vos fichiers de certificat existants en tant que sauvegardes. Reportez-vous au bloc Important au début de ce tutoriel pour obtenir des informations sur les différentes distributions et structures de fichiers.

-

Pour les distributions Debian Linux

Approche A (installations Bitnami utilisant des packages système) :

sudo mv /opt/bitnami/apache2/conf/bitnami/certs/server.crt /opt/bitnami/apache2/conf/bitnami/certs/server.crt.oldsudo mv /opt/bitnami/apache2/conf/bitnami/certs/server.key /opt/bitnami/apache2/conf/bitnami/certs/server.key.oldApproche B (installations Bitnami autonomes) :

sudo mv /opt/bitnami/apache2/conf/server.crt /opt/bitnami/apache2/conf/server.crt.oldsudo mv /opt/bitnami/apache2/conf/server.key /opt/bitnami/apache2/conf/server.key.old -

Pour les instances plus anciennes qui utilisent la distribution Ubuntu Linux :

sudo mv /opt/bitnami/apache/conf/bitnami/certs/server.crt /opt/bitnami/apache/conf/bitnami/certs/server.crt.oldsudo mv /opt/bitnami/apache/conf/bitnami/certs/server.key /opt/bitnami/apache/conf/bitnami/certs/server.key.old

-

-

Saisissez les commandes suivantes individuellement pour créer des liens vers vos fichiers de certificat Let's Encrypt dans le répertoire de serveur apache2. Reportez-vous au bloc Important au début de ce tutoriel pour obtenir des informations sur les différentes distributions et structures de fichiers.

-

Pour les distributions Debian Linux

Approche A (installations Bitnami utilisant des packages système) :

sudo ln -sf /etc/letsencrypt/live/$DOMAIN/privkey.pem /opt/bitnami/apache2/conf/bitnami/certs/server.keysudo ln -sf /etc/letsencrypt/live/$DOMAIN/fullchain.pem /opt/bitnami/apache2/conf/bitnami/certs/server.crtApproche B (installations Bitnami autonomes) :

sudo ln -sf /etc/letsencrypt/live/$DOMAIN/privkey.pem /opt/bitnami/apache2/conf/server.keysudo ln -sf /etc/letsencrypt/live/$DOMAIN/fullchain.pem /opt/bitnami/apache2/conf/server.crt -

Pour les instances plus anciennes qui utilisent la distribution Ubuntu Linux :

sudo ln -s /etc/letsencrypt/live/$DOMAIN/privkey.pem /opt/bitnami/apache/conf/bitnami/certs/server.keysudo ln -s /etc/letsencrypt/live/$DOMAIN/fullchain.pem /opt/bitnami/apache/conf/bitnami/certs/server.crt

-

-

Entrez la commande suivante pour démarrer les services de pile LAMP sous-jacents que vous avez arrêtés précédemment :

sudo /opt/bitnami/ctlscript.sh startLe résultat doit ressembler à ce qui suit :

Votre instance LAMP est maintenant configurée pour utiliser le chiffrement SSL. Toutefois, le trafic n'est pas automatiquement redirigé de HTTP vers HTTPS.

-

Passez à la section suivante.

Étape 8 : Configurer la redirection de HTTP vers HTTPS pour votre application Web

Vous pouvez configurer une redirection de HTTP vers HTTPS pour votre instance LAMP. La redirection automatique de HTTP vers HTTPS rend votre site uniquement accessible par vos clients à l'aide de SSL, même lorsqu'ils se connectent à l'aide de HTTP.

Pour configurer la redirection de HTTP vers HTTPS pour votre application Web

-

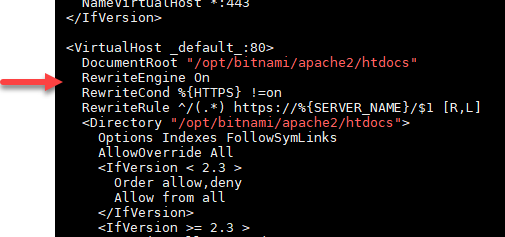

Dans la session SSH basée sur le navigateur Lightsail pour votre instance LAMP, entrez la commande suivante pour modifier le fichier de configuration du serveur Web Apache à l'aide de l'éditeur de texte Vim :

sudo vim /opt/bitnami/apache2/conf/bitnami/bitnami.confNote

Ce didacticiel utilise Vim à des fins de démonstration ; cependant, vous pouvez utiliser n'importe quel éditeur de texte de votre choix pour cette étape.

-

Appuyez sur

ipour entrer en mode insertion dans l'éditeur Vim. -

Dans le fichier, saisissez le texte suivant entre

DocumentRoot "/opt/bitnami/apache2/htdocs"et<Directory "/opt/bitnami/apache2/htdocs">:RewriteEngine On RewriteCond %{HTTPS} !=on RewriteRule ^/(.*) https://%{SERVER_NAME}/$1 [R,L]Le résultat doit avoir l’aspect suivant :

-

Appuyez sur la touche ÉCHAP, puis saisissez

:wqpour écrire (enregistrer) vos modifications et quitter Vim. -

Entrez la commande suivante pour redémarrer les services de pile LAMP sous-jacents et rendre vos modifications efficaces :

sudo /opt/bitnami/ctlscript.sh restartVotre instance LAMP est maintenant configurée pour rediriger automatiquement les connexions depuis HTTP vers HTTPS. Lorsqu'un visiteur se rend sur

http://www.example.com, il est automatiquement redirigé vers l'adresse chiffréehttps://www.example.com.

Étape 9 : Renouveler les certificats de Let's Encrypt tous les 90 jours

Les certificats Let's Encrypt sont valides pendant 90 jours. Ils peuvent être renouvelés 30 jours avant leur expiration. Pour renouveler les certificats Let's Encrypt, exécutez la commande initiale ayant permis de les obtenir. Effectuez à nouveau la procédure décrite à l'étape Demander un certificat générique SSL Let's Encrypt.