Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Extraction d'échantillons de données sensibles pour une découverte de Macie

En utilisant Amazon Macie, vous pouvez récupérer et révéler des échantillons de données sensibles que Macie rapporte dans ses conclusions individuelles relatives aux données sensibles. Cela inclut les données sensibles détectées par Macie à l'aide d'identifiants de données gérés et les données qui répondent aux critères des identifiants de données personnalisés. Les exemples peuvent vous aider à vérifier la nature des données sensibles découvertes par Macie. Ils peuvent également vous aider à personnaliser votre enquête sur un objet ou un bucket Amazon Simple Storage Service (Amazon S3) concernés. Vous pouvez récupérer et révéler des échantillons de données sensibles dans tous les Régions AWS endroits où Macie est actuellement disponible, à l'exception des régions Asie-Pacifique (Osaka) et Israël (Tel Aviv).

Si vous récupérez et révélez des échantillons de données sensibles pour une découverte, Macie utilise les données du résultat de découverte de données sensibles correspondant pour localiser les 1 à 10 premières occurrences de données sensibles signalées par la découverte. Macie extrait ensuite les 1 à 128 premiers caractères de chaque occurrence de l'objet S3 concerné. Si une découverte fait état de plusieurs types de données sensibles, Macie le fait pour un maximum de 100 types de données sensibles signalés par la découverte.

Lorsque Macie extrait des données sensibles d'un objet S3 concerné, Macie chiffre les données avec une clé AWS Key Management Service (AWS KMS) que vous spécifiez, stocke temporairement les données chiffrées dans un cache et renvoie les données dans vos résultats pour la recherche. Peu après l'extraction et le chiffrement, Macie supprime définitivement les données du cache, sauf si une conservation supplémentaire est temporairement requise pour résoudre un problème opérationnel.

Si vous choisissez de récupérer et de révéler des échantillons de données sensibles pour une nouvelle recherche, Macie répète le processus de localisation, d'extraction, de chiffrement, de stockage et finalement de suppression des échantillons.

Pour découvrir comment récupérer et révéler des échantillons de données sensibles à l'aide de la console Amazon Macie, regardez la vidéo suivante :

Avant de commencer

Avant de pouvoir récupérer et révéler des échantillons de données sensibles à des fins de recherche, vous devez configurer et activer les paramètres de votre compte Amazon Macie. Vous devez également travailler avec votre AWS administrateur pour vérifier que vous disposez des autorisations et des ressources dont vous avez besoin.

Lorsque vous récupérez et révélez des échantillons de données sensibles à des fins de recherche, Macie exécute une série de tâches pour localiser, récupérer, chiffrer et révéler les échantillons. Macie n'utilise pas le rôle lié au service Macie pour votre compte pour effectuer ces tâches. Au lieu de cela, vous utilisez votre identité AWS Identity and Access Management (IAM) ou vous autorisez Macie à assumer un rôle IAM dans votre compte.

Pour récupérer et révéler des échantillons de données sensibles pour une découverte, vous devez avoir accès à la découverte de données sensibles, au résultat de découverte de données sensibles correspondant et à celui AWS KMS key que vous avez configuré Macie pour chiffrer les échantillons de données sensibles. En outre, vous ou le rôle IAM devez être autorisé à accéder au compartiment S3 et à l'objet S3 concernés. Vous ou le rôle devez également être autorisé à utiliser celui AWS KMS key qui a été utilisé pour chiffrer l'objet concerné, le cas échéant. Si des politiques IAM, des politiques de ressources ou d'autres paramètres d'autorisation refusent l'accès requis, une erreur se produit et Macie ne renvoie aucun échantillon pour la recherche.

Vous devez également être autorisé à effectuer les actions Macie suivantes :

Les trois premières actions vous permettent d'accéder à votre compte Macie et de récupérer le détail des résultats. La dernière action vous permet de récupérer et de révéler des échantillons de données sensibles pour les résultats.

Pour utiliser la console Amazon Macie pour récupérer et révéler des échantillons de données sensibles, vous devez également être autorisé à effectuer l'action suivante :. macie2:GetSensitiveDataOccurrencesAvailability Cette action vous permet de déterminer si des échantillons sont disponibles pour des résultats individuels. Vous n'avez pas besoin d'autorisation pour effectuer cette action afin de récupérer et de révéler des échantillons par programmation. Toutefois, l'obtention de cette autorisation peut rationaliser la récupération des échantillons.

Si vous êtes l'administrateur Macie délégué d'une organisation et que vous avez configuré Macie pour assumer un rôle IAM afin de récupérer des échantillons de données sensibles, vous devez également être autorisé à effectuer l'action suivante :. macie2:GetMember Cette action vous permet de récupérer des informations sur l'association entre votre compte et un compte concerné. Cela permet à Macie de vérifier que vous êtes actuellement l'administrateur Macie du compte concerné.

Si vous n'êtes pas autorisé à effectuer les actions requises ou à accéder aux données et ressources requises, demandez de l'aide à votre AWS administrateur.

Déterminer si des échantillons de données sensibles sont disponibles pour une recherche

Pour récupérer et révéler des échantillons de données sensibles en vue d'une découverte, celle-ci doit répondre à certains critères. Il doit inclure des données de localisation pour des occurrences spécifiques de données sensibles. En outre, il doit spécifier l'emplacement d'un résultat de découverte de données sensibles valide correspondant. Le résultat de la découverte de données sensibles doit être stocké au même Région AWS endroit que le résultat. Si vous avez configuré Amazon Macie pour accéder aux objets S3 concernés en assumant un rôle AWS Identity and Access Management

(IAM), le résultat de la découverte de données sensibles doit également être stocké dans un objet S3 que Macie a signé avec un code d'authentification de message basé sur le hachage (HMAC). AWS KMS key

L'objet S3 concerné doit également répondre à certains critères. Le type MIME de l'objet doit être l'un des suivants :

-

application/avro, pour un fichier conteneur d'objets Apache Avro (.avro)

-

application/gzip, pour un fichier d'archive compressé GNU Zip (.gz ou .gzip)

-

application/json, pour un fichier JSON ou JSON Lines (.json ou .jsonl)

-

application/parquet, pour un fichier Apache Parquet (.parquet)

-

application/vnd.openxmlformats-officedocument.spreadsheetml.sheet, pour un classeur Microsoft Excel (.xlsx)

-

application/zip, pour un fichier d'archive compressé ZIP (.zip)

-

text/csv, pour un fichier CSV (.csv)

-

text/plain, pour un fichier texte non binaire autre qu'un fichier CSV, JSON, JSON Lines ou TSV

-

text/tab-separated-values, pour un fichier TSV (.tsv)

En outre, le contenu de l'objet S3 doit être le même que lors de la création de la recherche. Macie vérifie la balise d'entité (ETag) de l'objet pour déterminer si elle correspond à celle ETag spécifiée par le résultat. En outre, la taille de stockage de l'objet ne peut pas dépasser le quota de taille applicable pour récupérer et révéler des échantillons de données sensibles. Pour obtenir la liste des quotas applicables, voirQuotas pour Macie.

Si un résultat et l'objet S3 concerné répondent aux critères précédents, des échantillons de données sensibles sont disponibles pour le résultat. Vous pouvez éventuellement déterminer si tel est le cas pour une découverte particulière avant d'essayer de récupérer et de révéler des échantillons correspondants.

Pour déterminer si des échantillons de données sensibles sont disponibles pour une recherche

Vous pouvez utiliser la console Amazon Macie ou l'API Amazon Macie pour déterminer si des échantillons de données sensibles sont disponibles pour une recherche.

- Console

-

Suivez ces étapes sur la console Amazon Macie pour déterminer si des échantillons de données sensibles sont disponibles pour une recherche.

Pour déterminer si des échantillons sont disponibles pour une recherche

Ouvrez la console Amazon Macie à l'adresse. https://console.aws.amazon.com/macie/

-

Dans le volet de navigation, choisissez Conclusions.

-

Sur la page Résultats, sélectionnez le résultat. Le panneau des détails affiche des informations relatives au résultat.

-

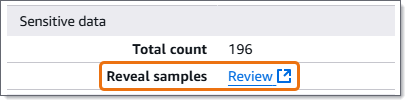

Dans le panneau de détails, accédez à la section Données sensibles. Reportez-vous ensuite au champ Reveal samples.

Si des échantillons de données sensibles sont disponibles pour la recherche, un lien de révision apparaît dans le champ, comme illustré dans l'image suivante.

Si des échantillons de données sensibles ne sont pas disponibles pour la recherche, le champ Afficher les échantillons affiche un texte indiquant pourquoi :

-

Le compte ne fait pas partie de l'organisation : vous n'êtes pas autorisé à accéder à l'objet S3 concerné à l'aide de Macie. Le compte concerné ne fait actuellement pas partie de votre organisation. Ou bien le compte fait partie de votre organisation, mais Macie n'est actuellement pas activé pour le compte. Région AWS

-

Résultat de classification non valide : il n'existe aucun résultat de découverte de données sensibles correspondant à la recherche. Ou le résultat de découverte de données sensibles correspondant n'est pas disponible actuellement Région AWS, est mal formé ou endommagé, ou utilise un format de stockage non pris en charge. Macie ne peut pas vérifier l'emplacement des données sensibles à récupérer.

-

Signature de résultat non valide — Le résultat de découverte de données sensibles correspondant est stocké dans un objet S3 qui n'a pas été signé par Macie. Macie ne peut pas vérifier l'intégrité et l'authenticité du résultat de la découverte de données sensibles. Macie ne peut donc pas vérifier l'emplacement des données sensibles à récupérer.

-

Rôle de membre trop permissif — La politique de confiance ou d'autorisation pour le rôle IAM dans le compte de membre concerné ne répond pas aux exigences de Macie en matière de restriction de l'accès au rôle. Ou bien, la politique de confiance du rôle ne spécifie pas l'identifiant externe approprié pour votre organisation. Macie ne peut pas assumer le rôle de récupérer les données sensibles.

-

GetMember Autorisation manquante — Vous n'êtes pas autorisé à récupérer les informations relatives à l'association entre votre compte et le compte concerné. Macie ne peut pas déterminer si vous êtes autorisé à accéder à l'objet S3 concerné en tant qu'administrateur Macie délégué pour le compte concerné.

-

L'objet dépasse le quota de taille : la taille de stockage de l'objet S3 concerné dépasse le quota de taille pour récupérer et révéler des échantillons de données sensibles à partir de ce type de fichier.

-

Objet non disponible : l'objet S3 concerné n'est pas disponible. L'objet a été renommé, déplacé ou supprimé, ou son contenu a été modifié après que Macie a créé la recherche. Ou bien l'objet est chiffré avec un AWS KMS key qui n'est pas disponible. Par exemple, la clé est désactivée, sa suppression est prévue ou a été supprimée.

-

Résultat non signé — Le résultat de découverte de données sensibles correspondant est stocké dans un objet S3 qui n'a pas été signé. Macie ne peut pas vérifier l'intégrité et l'authenticité du résultat de la découverte de données sensibles. Macie ne peut donc pas vérifier l'emplacement des données sensibles à récupérer.

-

Rôle trop permissif : votre compte est configuré pour récupérer des occurrences de données sensibles en utilisant un rôle IAM dont la politique de confiance ou d'autorisation ne répond pas aux exigences de Macie en matière de restriction de l'accès au rôle. Macie ne peut pas assumer le rôle de récupérer les données sensibles.

-

Type d'objet non pris en charge — L'objet S3 concerné utilise un format de fichier ou de stockage que Macie ne prend pas en charge pour récupérer et révéler des échantillons de données sensibles. Le type MIME de l'objet S3 concerné ne figure pas parmi les valeurs de la liste précédente.

En cas de problème lié au résultat de découverte de données sensibles pour la recherche, les informations contenues dans le champ Emplacement détaillé des résultats de la recherche peuvent vous aider à étudier le problème. Ce champ indique le chemin d'origine vers le résultat dans Amazon S3. Pour étudier un problème lié à un rôle IAM, assurez-vous que les politiques du rôle répondent à toutes les exigences permettant à Macie d'assumer ce rôle. Pour plus de détails, voirConfiguration d'un rôle IAM pour accéder aux objets S3 concernés.

- API

-

Pour déterminer par programmation si des échantillons de données sensibles sont disponibles pour une recherche, utilisez le GetSensitiveDataOccurrencesAvailabilityfonctionnement de l'API Amazon Macie. Lorsque vous soumettez votre demande, utilisez le findingId paramètre pour spécifier l'identifiant unique de la recherche. Pour obtenir cet identifiant, vous pouvez utiliser l'ListFindingsopération.

Si vous utilisez le AWS Command Line Interface (AWS CLI), exécutez la commande get-sensitive-data-occurrences-availability et utilisez le finding-id paramètre pour spécifier l'identifiant unique de la recherche. Pour obtenir cet identifiant, vous pouvez exécuter la commande list-findings.

Si votre demande aboutit et que des échantillons sont disponibles pour la recherche, vous recevez un résultat similaire à ce qui suit :

{

"code": "AVAILABLE",

"reasons": []

}

Si votre demande aboutit et qu'aucun échantillon n'est disponible pour la recherche, la valeur du code champ est UNAVAILABLE et le reasons tableau indique pourquoi. Par exemple :

{

"code": "UNAVAILABLE",

"reasons": [

"UNSUPPORTED_OBJECT_TYPE"

]

}

En cas de problème lié au résultat de découverte de données sensibles lié à la découverte, les informations contenues dans le classificationDetails.detailedResultsLocation champ de la recherche peuvent vous aider à étudier le problème. Ce champ indique le chemin d'origine vers le résultat dans Amazon S3. Pour étudier un problème lié à un rôle IAM, assurez-vous que les politiques du rôle répondent à toutes les exigences permettant à Macie d'assumer ce rôle. Pour plus de détails, voirConfiguration d'un rôle IAM pour accéder aux objets S3 concernés.

Extraction d'échantillons de données sensibles pour une découverte

Pour récupérer et révéler des échantillons de données sensibles à des fins de recherche, vous pouvez utiliser la console Amazon Macie ou l'API Amazon Macie.

- Console

-

Suivez ces étapes pour récupérer et révéler des échantillons de données sensibles à des fins de recherche à l'aide de la console Amazon Macie.

Pour récupérer et révéler des échantillons de données sensibles en vue d'une découverte

Ouvrez la console Amazon Macie à l'adresse. https://console.aws.amazon.com/macie/

-

Dans le volet de navigation, choisissez Conclusions.

-

Sur la page Résultats, sélectionnez le résultat. Le panneau des détails affiche des informations relatives au résultat.

-

Dans le panneau de détails, accédez à la section Données sensibles. Ensuite, dans le champ Reveal samples, sélectionnez Review :

Si le lien Révision n'apparaît pas dans le champ Afficher les échantillons, cela signifie que les échantillons de données sensibles ne sont pas disponibles pour la recherche. Pour savoir pourquoi c'est le cas, reportez-vous à la rubrique précédente.

Une fois que vous avez choisi Réviser, Macie affiche une page résumant les principaux détails du résultat. Les détails incluent les catégories, les types et le nombre d'occurrences de données sensibles que Macie a trouvées dans l'objet S3 concerné.

-

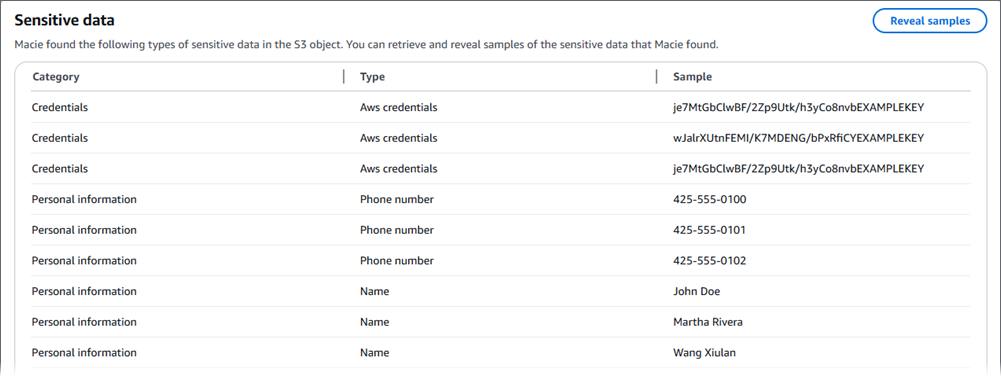

Dans la section Données sensibles de la page, sélectionnez Afficher les échantillons. Macie récupère et dévoile ensuite des échantillons des 1 à 10 premières occurrences de données sensibles signalées par la découverte. Chaque échantillon contient les 1 à 128 premiers caractères d'une occurrence de données sensibles. Plusieurs minutes peuvent être nécessaires pour récupérer et révéler les échantillons.

Si la découverte fait état de plusieurs types de données sensibles, Macie récupère et dévoile des échantillons pour un maximum de 100 types. Par exemple, l'image suivante montre des exemples qui couvrent plusieurs catégories et types de données sensibles : informations AWS d'identification, numéros de téléphone américains et noms de personnes.

Les échantillons sont d'abord organisés par catégorie de données sensibles, puis par type de données sensibles.

- API

-

Pour récupérer et révéler des échantillons de données sensibles à des fins de recherche par programmation, utilisez le GetSensitiveDataOccurrencesfonctionnement de l'API Amazon Macie. Lorsque vous soumettez votre demande, utilisez le findingId paramètre pour spécifier l'identifiant unique de la recherche. Pour obtenir cet identifiant, vous pouvez utiliser l'ListFindingsopération.

Pour récupérer et révéler des échantillons de données sensibles à l'aide de AWS Command Line Interface (AWS CLI), exécutez la get-sensitive-data-occurrencescommande et utilisez le finding-id paramètre pour spécifier l'identifiant unique de la recherche. Par exemple :

C:\> aws macie2 get-sensitive-data-occurrences --finding-id "1f1c2d74db5d8caa76859ec52example"

Où se 1f1c2d74db5d8caa76859ec52example trouve l'identifiant unique de la découverte. Pour obtenir cet identifiant à l'aide de AWS CLI, vous pouvez exécuter la commande list-findings.

Si votre demande aboutit, Macie commence à traiter votre demande et vous recevez un résultat similaire à ce qui suit :

{

"status": "PROCESSING"

}

Le traitement de votre demande peut prendre plusieurs minutes. Dans quelques minutes, soumettez à nouveau votre demande.

Si Macie peut localiser, récupérer et chiffrer les échantillons de données sensibles, Macie renvoie les échantillons sur une carte. sensitiveDataOccurrences La carte indique 1 à 100 types de données sensibles signalées par la découverte et 1 à 10 échantillons pour chaque type. Chaque échantillon contient les 1 à 128 premiers caractères d'une occurrence de données sensibles signalées par le résultat.

Sur la carte, chaque clé est l'ID de l'identifiant des données gérées qui a détecté les données sensibles, ou le nom et l'identifiant unique de l'identifiant de données personnalisé qui a détecté les données sensibles. Les valeurs sont des exemples pour l'identifiant de données gérées ou l'identifiant de données personnalisé spécifié. Par exemple, la réponse suivante fournit trois échantillons de noms de personnes et deux échantillons de clés d'accès AWS secrètes détectées par des identifiants de données gérés (NAMEetAWS_CREDENTIALS, respectivement).

{

"sensitiveDataOccurrences": {

"NAME": [

{

"value": "Akua Mansa"

},

{

"value": "John Doe"

},

{

"value": "Martha Rivera"

}

],

"AWS_CREDENTIALS": [

{

"value": "wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY"

},

{

"value": "je7MtGbClwBF/2Zp9Utk/h3yCo8nvbEXAMPLEKEY"

}

]

},

"status": "SUCCESS"

}

Si votre demande aboutit mais que les échantillons de données sensibles ne sont pas disponibles pour la recherche, vous recevez un UnprocessableEntityException message indiquant pourquoi les échantillons ne sont pas disponibles. Par exemple :

{

"message": "An error occurred (UnprocessableEntityException) when calling the GetSensitiveDataOccurrences operation: OBJECT_UNAVAILABLE"

}

Dans l'exemple précédent, Macie a tenté de récupérer des échantillons de l'objet S3 concerné, mais celui-ci n'est plus disponible. Le contenu de l'objet a changé après que Macie a créé la découverte.

Si votre demande aboutit mais qu'un autre type d'erreur a empêché Macie de récupérer et de révéler des échantillons de données sensibles pour la recherche, vous recevez un résultat similaire à ce qui suit :

{

"error": "Macie can't retrieve the samples. You're not allowed to access the affected S3 object or the object is encrypted with a key that you're not allowed to use.",

"status": "ERROR"

}

La valeur du status champ est ERROR et le error champ décrit l'erreur survenue. Les informations de la rubrique précédente peuvent vous aider à étudier l'erreur.