Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Didacticiel : Création et configuration d'une organisation

Dans ce didacticiel, vous allez créer votre organisation et la configurer avec deux comptes AWS membres. Vous créez l'un des comptes membres dans votre organisation et vous invitez l'autre compte à rejoindre celle-ci. Ensuite, vous utilisez la technique de liste d'autorisations pour spécifier que les administrateurs de ce compte peuvent déléguer uniquement les services et actions répertoriés explicitement. Cela permet aux administrateurs de valider tout nouveau service AWS introduit avant d'autoriser son utilisation par un autre membre de votre entreprise. Ainsi, si un nouveau service est AWS introduit, il reste interdit jusqu'à ce qu'un administrateur ajoute le service à la liste des services autorisés dans la politique appropriée. Le didacticiel explique également comment utiliser une liste de refus pour garantir qu'aucun utilisateur d'un compte membre ne puisse modifier la configuration des journaux d'audit AWS CloudTrail créés.

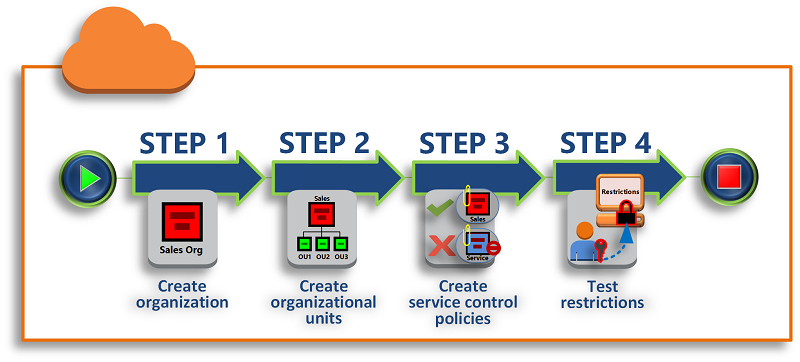

L'illustration suivante montre les principales étapes du didacticiel.

Aucune des étapes de ce didacticiel n'entraîne de frais pour votre AWS facture. AWS Organizations est un service gratuit.

Prérequis

Ce didacticiel part du principe que vous avez accès à deux sites existants Comptes AWS (vous en créez un troisième dans le cadre de ce didacticiel) et que vous pouvez vous connecter à chacun d'eux en tant qu'administrateur.

Le didacticiel fait référence aux comptes comme suit :

-

111111111111 : compte que vous utilisez pour créer l'organisation. Ce compte devient le compte de gestion. Le propriétaire de ce compte dispose de l'adresse e-mail OrgAccount111@example.com.

-

222222222222 : compte que vous invitez à rejoindre l'organisation en tant que compte membre. Le propriétaire de ce compte dispose de l'adresse e-mail member222@example.com.

-

333333333333 : compte que vous créez en tant que membre de l'organisation. Le propriétaire de ce compte dispose de l'adresse e-mail member333@example.com.

Remplacez les valeurs ci-dessus par celles qui sont associées à vos comptes de test. Nous vous recommandons de ne pas utiliser des comptes de production pour ce didacticiel.

Étape 1 : Créer votre organisation

Au cours de cette étape, vous vous connectez au compte 111111111111 en tant qu'administrateur, créez une organisation avec ce compte comme compte de gestion et invitez un compte existant, 222222222222, à rejoindre l'organisation en tant que compte membre.

- AWS Management Console

-

Vous disposez à présent d'une organisation avec votre compte comme seul membre. Il s'agit du compte de gestion de l'organisation.

Inviter un compte existant à rejoindre votre organisation

Maintenant que vous disposez d'une organisation, vous pouvez commencer à la remplir avec des comptes. Dans les étapes de cette section, vous invitez un compte existant à rejoindre votre organisation en tant que membre.

- AWS Management Console

-

Pour inviter un compte existant à rejoindre votre organisation

-

Accédez à la page Comptes AWS, puis choisissez Ajouter un Compte AWS.

-

Sur la Compte AWS page Ajouter un objet, choisissez Inviter un existant Compte AWS.

-

Dans la zone Adresse e-mail ou ID de compte d'un Compte AWS à inviter, saisissez l'adresse e-mail du propriétaire du compte que vous souhaitez inviter, sous une forme similaire à ceci : member222@example.com. Sinon, si vous connaissez le numéro Compte AWS d'identification, vous pouvez le saisir à la place.

-

Saisissez le texte de votre choix dans la zone Message à inclure dans l'e-mail d'invitation. Ce texte est inclus dans l'e-mail qui est envoyé au propriétaire du compte.

-

Choisissez Envoyer une invitation. AWS Organizations envoie l'invitation au propriétaire du compte.

Développez le message d'erreur si possible. Si l'erreur indique que vous avez dépassé vos limites de compte pour l'organisation ou que vous ne pouvez pas ajouter un compte parce que votre organisation est toujours en cours d'initialisation, attendez une heure après avoir créé l'organisation, puis réessayez. Si vous obtenez toujours la même erreur, contactez le Support AWS.

-

Dans le cadre de ce didacticiel, vous devez maintenant accepter votre propre invitation. Effectuez l'une des actions suivantes pour accéder à la page Invitations dans la console :

-

Ouvrez l'e-mail AWS envoyé depuis le compte de gestion et cliquez sur le lien pour accepter l'invitation. Lorsque vous êtes invité à vous connecter, connectez-vous en tant qu'administrateur du compte membre invité.

-

Ouvrez la console AWS Organizations et accédez à la page Invitations.

-

Dans la page Comptes AWS, choisissez Accepter, puis Confirmer.

L'invitation peut arriver avec du retard et vous devrez peut-être attendre avant de pouvoir l'accepter.

-

Déconnectez-vous de votre compte membre, puis reconnectez-vous en tant qu'administrateur de votre compte de gestion.

Création d'un compte membre

Au cours des étapes décrites dans cette section, vous créez un Compte AWS membre automatiquement membre de l'organisation. Dans le didacticiel, ce compte identifié 333333333333.

- AWS Management Console

-

Pour créer un compte membre

-

Sur la AWS Organizations console, sur la Comptes AWSpage, choisissez Ajouter Compte AWS.

-

Dans la page Ajouter un Compte AWS, choisissez Créer un Compte AWS.

-

Dans le champ Nom du Compte AWS , saisissez un nom pour le compte, tel que MainApp

Account.

-

Pour Adresse e-mail de l'utilisateur racine du compte, saisissez l'adresse e-mail de la personne qui doit recevoir les communications au nom du compte. Cette valeur doit être unique globalement. Deux comptes ne peuvent pas avoir la même adresse e-mail. Par exemple, vous pouvez utiliser quelque chose comme mainapp@example.com.

-

Pour Nom du rôle IAM, vous pouvez laisser ce champ vide afin d'utiliser automatiquement le nom de rôle par défaut OrganizationAccountAccessRole ou vous pouvez fournir votre propre nom. Ce rôle vous permet d'accéder au nouveau compte membre lorsque celui-ci est connecté en tant qu'utilisateur IAM dans le compte de gestion. Dans le cadre de ce didacticiel, laissez ce champ vide pour demander à AWS Organizations

de créer le rôle avec le nom par défaut.

-

Choisissez Créer Compte AWS. Vous devrez peut-être patienter quelques instants et actualiser la page pour que le nouveau compte apparaisse sur la page Comptes AWS.

Si vous obtenez une erreur indiquant que vous avez dépassé vos limites de compte pour l'organisation ou que vous ne pouvez pas ajouter un compte parce que votre organisation est toujours en cours d'initialisation, patientez jusqu'à une heure après avoir créé l'organisation et réessayez. Si vous obtenez toujours la même erreur, contactez le Support AWS.

Étape 2 : Créer les unités d'organisation

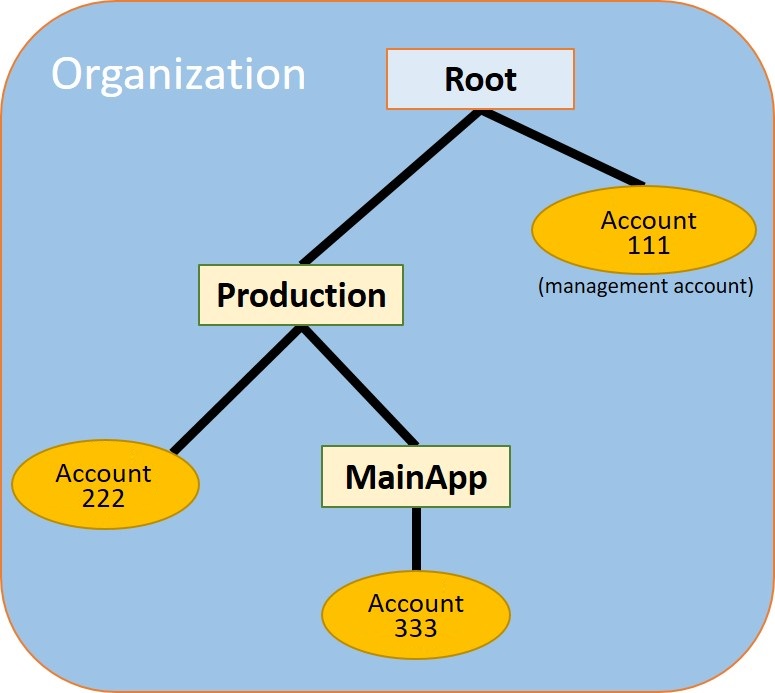

Au cours des étapes décrites dans cette section, vous allez créer des unités organisationnelles (OUs) et y placer vos comptes de membres. À la fin, votre hiérarchie ressemble à l'illustration suivante. Le compte de gestion reste dans la racine. Un compte membre est transféré vers l'unité d'organisation de production, et l'autre compte de membre est transféré vers l' MainApp unité d'organisation, qui est un enfant de Production.

- AWS Management Console

-

Pour créer et remplir le OUs

Dans les étapes suivantes, vous interagissez avec des objets pour lesquels vous pouvez choisir soit le nom de l'objet lui-même, soit la case d'option en regard de l'objet.

-

Si vous choisissez le nom de l'objet, vous ouvrez une nouvelle page qui affiche les détails des objets.

-

Si vous choisissez le bouton d'option en regard de l'objet, vous identifiez l'objet sur lequel agira une autre action, par exemple le choix d'une option de menu.

Dans les étapes qui suivent, vous choisirez la case d'option afin de pouvoir agir ensuite sur l'objet associé en faisant des choix dans les menus.

-

Dans la console AWS Organizations, accédez à la page Comptes AWS.

-

Cochez la case

en regard du conteneur Racine.

en regard du conteneur Racine.

-

Choisissez le menu déroulant Actions, puis sous Unité organisationnelle, choisissez Créer un nouveau.

-

Dans la page Créer une unité d'organisation dans la racine, pour Nom de l'unité d'organisation, saisissez Production, puis choisissez Créer une unité d'organisation.

-

Cochez la case

en regard de votre nouvelle UO Production.

en regard de votre nouvelle UO Production.

-

Choisissez Actions, puis, sous Unité d'organisation, choisissez Créer.

-

Dans la page Créer une unité d'organisation dans Production, pour MainAppNom de l'unité d'organisation, saisissez , puis choisissez Créer une unité d'organisation.

Vous pouvez désormais y transférer vos comptes de membres OUs.

-

Revenez à la page Comptes AWS, puis développez l'arborescence sous votre UO Production en choisissant le triangle

en regard de cette UO. Cela affiche l'MainAppUO en tant qu'enfant de Production.

en regard de cette UO. Cela affiche l'MainAppUO en tant qu'enfant de Production.

-

À côté de 333333333333, cochez la case

(et non le nom), choisissez Actions, puis, sous Compte AWS, choisissez Déplacer.

(et non le nom), choisissez Actions, puis, sous Compte AWS, choisissez Déplacer.

-

Sur la page Déplacer Compte AWS « 333333333333 », choisissez le triangle situé à côté de Production pour le développer. À côté de MainApp, choisissez le bouton radio

(pas son nom), puis sélectionnez Déplacer Compte AWS.

(pas son nom), puis sélectionnez Déplacer Compte AWS.

-

À côté de 222222222222, cochez la case

(et non le nom), choisissez Actions, puis, sous Compte AWS, choisissez Déplacer.

(et non le nom), choisissez Actions, puis, sous Compte AWS, choisissez Déplacer.

-

Sur la page Déplacer Compte AWS « 222222222222 », à côté de Production, choisissez le bouton radio (pas son nom), puis choisissez Déplacer. Compte AWS

Étape 3 : Créer les politiques de contrôle des services

Dans les étapes décrites dans cette section, vous créez trois politiques de contrôle des services (SCPs) et vous les associez à la racine et OUs à la afin de limiter les actions des utilisateurs des comptes de l'organisation. Le premier SCP empêche toute personne appartenant à l'un des comptes membres de créer ou de modifier AWS CloudTrail les journaux que vous configurez. Le compte de gestion n'est affecté par aucun SCP. Par conséquent, après avoir appliqué le CloudTrail SCP, vous devez créer des journaux à partir du compte de gestion.

Activation du type de politique de contrôle des services pour l'organisation

Pour pouvoir attacher une politique de tout type à une racine ou à n'importe quelle unité d'organisation au sein d'une racine, vous devez activer le type de politique pour l'organisation. Les types de politiques ne sont pas activés par défaut. Les étapes de cette section vous montrent comment activer le type de politique de contrôle des services (SCP) pour la racine de votre organisation.

- AWS Management Console

-

À activer SCPs pour votre organisation

-

Accédez à la page Politiques, puis choisissez Politiques de contrôle des services.

-

Dans la page Politiques de contrôle des services, choisissez Activer les politiques de contrôle des services.

Une bannière verte apparaît pour vous informer que vous pouvez désormais créer SCPs dans votre organisation.

Créez votre SCPs

Maintenant que les politiques de contrôle des services sont activées dans votre organisation, vous pouvez créer les trois politiques dont vous avez besoin pour ce didacticiel.

- AWS Management Console

-

Pour créer le premier SCP qui bloque les actions CloudTrail de configuration

-

Accédez à la page Politiques, puis choisissez Politiques de contrôle des services.

-

Sur la page Politiques de contrôle des services, choisissez Créer une politique.

-

Pour Policy name (Nom de la politique), saisissez Block

CloudTrail Configuration Actions.

-

Dans la section Politique, dans la liste des services de droite, sélectionnez CloudTrail le service. Choisissez ensuite les actions suivantes : AddTagsCreateTrail, DeleteTrail, RemoveTags, StartLogging, StopLogging, et UpdateTrail.

-

Toujours dans le volet droit, choisissez Ajouter une ressource CloudTrailet spécifiez toutes les ressources. Choisissez ensuite Ajouter une ressource.

L'instruction de politique sur la gauche devrait ressembler à ce qui suit.

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1234567890123",

"Effect": "Deny",

"Action": [

"cloudtrail:AddTags",

"cloudtrail:CreateTrail",

"cloudtrail:DeleteTrail",

"cloudtrail:RemoveTags",

"cloudtrail:StartLogging",

"cloudtrail:StopLogging",

"cloudtrail:UpdateTrail"

],

"Resource": [

"*"

]

}

]

}

-

Choisissez Create Policy (Créer une politique).

La deuxième politique définit une liste d'autorisations de tous les services et opérations que vous souhaitez activer pour les utilisateurs et rôles dans l'unité d'organisation Production. Lorsque vous avez terminé, les utilisateurs de l'UO Production peuvent accéder uniquement aux services et actions répertoriés.

- AWS Management Console

-

Pour créer la deuxième politique, qui autorise les services approuvés pour l'UO Production,

-

Sur la page Politiques de contrôle des services, choisissez Créer une politique.

-

Pour Nom de la politique, saisissez Allow

List for All Approved Services.

-

Placez votre curseur dans le panneau droit de la section Politique et collez-y une politique similaire à celle-ci.

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Sid": "Stmt1111111111111",

"Effect": "Allow",

"Action": [

"ec2:*",

"elasticloadbalancing:*",

"codecommit:*",

"cloudtrail:*",

"codedeploy:*"

],

"Resource": [ "*" ]

}

]

}

-

Choisissez Create Policy (Créer une politique).

La politique finale fournit une liste de refus des services dont l'utilisation est bloquée dans l'unité d' MainApp organisation. Dans le cadre de ce didacticiel, vous bloquez l'accès à Amazon DynamoDB pour tous les comptes figurant dans l'unité d'organisation. MainApp

- AWS Management Console

-

Pour créer la troisième politique qui refuse l'accès aux services qui ne peuvent pas être utilisés dans l'unité d' MainApp organisation

-

Sur la page Politiques de contrôle des services, choisissez Créer une politique.

-

Pour Nom de la politique, saisissez Deny

List for MainApp Prohibited Services.

-

Dans la section Politique sur la gauche, choisissez Amazon DynamoDB pour le service. Pour l'action, choisissez Toutes les actions.

-

Toujours dans le panneau de gauche, choisissez Ajouter une ressource et spécifiez DynamoDB et Toutes les ressources. Choisissez ensuite Ajouter une ressource.

L'instruction de politique sur la droite se met à jour et ressemble à ce qui suit.

JSON

- JSON

-

{

"Version": "2012-10-17",

"Statement": [

{

"Effect": "Deny",

"Action": [ "dynamodb:*" ],

"Resource": [ "*" ]

}

]

}

-

Choisissez Créer une politique pour enregistrer la SCP.

Attachez-le SCPs à votre OUs

Maintenant qu'ils SCPs existent et sont activés pour votre racine, vous pouvez les attacher à la racine et OUs.

- AWS Management Console

-

Pour associer les politiques à la racine et au OUs

-

Accédez à la page Comptes AWS.

-

Sur la page Comptes AWS, choisissez Root (Racine) (le nom, pas la case d'option) pour accéder à sa page de détails.

-

Dans la page de détails Racine, choisissez l'onglet Politiques, puis, sous Politiques de contrôle des services, choisissez Attacher.

-

Dans la page Attacher une politique de contrôle des services, choisissez la case d'option en regard de la politique de contrôle des services nommée Block

CloudTrail Configuration Actions, puis choisissez Attacher. Dans ce didacticiel, vous l'attachez à la racine afin qu'il affecte tous les comptes membres afin d'empêcher quiconque de modifier la façon dont vous l'avez configuré CloudTrail.

La page de détails de la racine, onglet Politiques, indique désormais que deux SCPs sont attachés à la racine : celui que vous venez d'attacher et le FullAWSAccess SCP par défaut.

-

Retournez à la page Comptes AWS, puis choisissez l'UO Production (le nom, pas la case d'option) pour accéder à sa page de détails.

-

Dans la page de détails de l'UO Production, choisissez l'onglet Politiques.

-

Sous Politiques de contrôle des services, choisissez Attacher.

-

Dans la page Attacher une politique de contrôle des services, choisissez la case d'option en regard de Allow List for All

Approved Services, puis choisissez Attacher. Cela permet aux utilisateurs ou rôles des comptes membres de l'UO Production d'accéder aux services approuvés.

-

Cliquez à nouveau sur l'onglet Politiques pour voir que deux SCPs sont attachés à l'unité d'organisation : celui que vous venez de joindre et le FullAWSAccess SCP par défaut. Cependant, comme la politique de contrôle des services FullAWSAccess est également une liste d'autorisations qui autorise tous les services et actions, vous devez maintenant détacher cette politique pour vous assurer que seuls vos services approuvés sont autorisés.

-

Pour supprimer la politique par défaut de l'unité d'organisation de production, cliquez sur le bouton radio Complet AWSAccess, choisissez Détacher, puis dans la boîte de dialogue de confirmation, choisissez Détacher la politique.

Une fois que vous avez supprimé cette politique par défaut, tous les comptes membres sous l'UO Production perdent immédiatement l'accès aux actions et services qui ne sont pas dans la SCP de liste d'autorisations que vous avez attachée lors des étapes précédentes. Toutes les demandes d'utilisation d'actions qui ne sont pas incluses dans la SCP Liste d'autorisations pour tous les services approuvés sont refusées. Cela est vrai même si un administrateur d'un compte accorde l'accès à un autre service en attachant une politique d'autorisations IAM à un utilisateur dans l'un des comptes membres.

-

Vous pouvez désormais joindre le SCP nommé Deny List for MainApp

Prohibited services pour empêcher toute personne figurant dans les comptes de l'unité d'organisation MainApp d'utiliser l'un des services restreints.

Pour ce faire, accédez à la Comptes AWSpage, choisissez l'icône en forme de triangle pour développer la branche de l'unité d'organisation de production, puis MainAppchoisissez l'unité d'organisation (son nom, pas le bouton radio) pour accéder à son contenu.

-

Sur la page de MainAppdétails, choisissez l'onglet Politiques.

-

Sous Politiques de contrôle des services, choisissez Joindre, puis dans la liste des politiques disponibles, cliquez sur le bouton radio à côté de Liste de refus pour les services MainApp interdits, puis choisissez Attacher une politique.

Étape 4 : Tester les politiques de votre organisation

Vous pouvez maintenant vous connecter en tant qu'utilisateur de l'un des comptes membres et essayer d'effectuer différentes actions AWS :

-

Si vous vous connectez en tant qu'utilisateur du compte de gestion, vous pouvez effectuer toutes les opérations qui sont autorisées par les politiques d'autorisation IAM. Ils SCPs n'affectent aucun utilisateur ou rôle dans le compte de gestion, quelle que soit la racine ou l'unité d'organisation dans laquelle se trouve le compte.

-

Si vous vous connectez en tant qu'utilisateur sur le compte 222222222222, vous pouvez effectuer toutes les actions autorisées par la liste des autorisations. AWS Organizations refuse toute tentative d'exécution d'une action dans un service ne figurant pas dans la liste des services autorisés. AWS Organizations Refuse également toute tentative d'exécution de l'une des actions de CloudTrail configuration.

-

Si vous vous connectez en tant qu'utilisateur du compte 333333333333, vous pouvez effectuer toutes les actions permises par la liste d'autorisations et qui ne sont pas bloquées par la liste de refus. AWS Organizations refuse toute tentative d'exécuter une action qui n'est pas dans la politique de liste d'autorisations et d'exécuter une action qui est dans la politique de liste de refus. AWS Organizations Refuse également toute tentative d'exécution de l'une des actions de CloudTrail configuration.