Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Clés d'importation

Important

Les exemples nécessitent la dernière version de l'AWS CLI V2. Avant de commencer, assurez-vous d'avoir effectué la mise à niveau vers la dernière version.

Table des matières

Importation de clés symétriques

Importation de clés à l'aide de techniques asymétriques (TR-34)

Le TR-34 utilise le chiffrement asymétrique RSA pour chiffrer et signer des clés symétriques à des fins d'échange. Cela garantit à la fois la confidentialité (chiffrement) et l'intégrité (signature) de la clé encapsulée.

Pour importer vos propres clés, consultez l'exemple de projet AWS de cryptographie des paiements sur GitHub

-

Appelez la commande Initialiser l'importation

Appelez

get-parameters-for-importpour initialiser le processus d'importation. Cette API génère une paire de clés pour les importations de clés, signe la clé et renvoie le certificat et la racine du certificat. Chiffrez la clé à exporter à l'aide de cette clé. Dans la terminologie du TR-34, cela s'appelle le certificat KRD. Ces certificats sont codés en base64, ont une durée de vie courte et ne sont destinés qu'à cette fin. Enregistrez laImportTokenvaleur.$aws payment-cryptography get-parameters-for-import \--key-material-typeTR34_KEY_BLOCK \--wrapping-key-algorithmRSA_2048{ "ImportToken": "import-token-bwxli6ocftypneu5", "ParametersValidUntilTimestamp": 1698245002.065, "WrappingKeyCertificateChain": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0....", "WrappingKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0....", "WrappingKeyAlgorithm": "RSA_2048" } -

Installer le certificat public sur le système source de clés

Dans la plupart des cas HSMs, vous devez installer, charger ou approuver le certificat public généré à l'étape 1 pour exporter les clés à l'aide de celui-ci. Cela peut inclure l'ensemble de la chaîne de certificats ou uniquement le certificat racine de l'étape 1, selon le HSM.

-

Générez une paire de clés sur le système source et fournissez une chaîne de certificats à AWS Payment Cryptography

Pour garantir l'intégrité de la charge utile transmise, l'expéditeur (Key Distribution Host ou KDH) la signe. Générez une clé publique à cette fin et créez un certificat de clé publique (X509) à renvoyer à AWS Payment Cryptography.

Lorsque vous transférez des clés depuis un HSM, créez une paire de clés sur ce HSM. Le HSM, un tiers ou un service tel que celui-ci AWS Private CA peut générer le certificat.

Chargez le certificat racine dans AWS Payment Cryptography à l'aide de la

importKeycommande avec KeyMaterialType ofRootCertificatePublicKeyet KeyUsageType ofTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE.Pour les certificats intermédiaires, utilisez la

importKeycommande avec KeyMaterialType ofTrustedCertificatePublicKeyet KeyUsageType ofTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE. Répétez cette procédure pour plusieurs certificats intermédiaires. Utilisez le dernier certificat importéKeyArnde la chaîne comme entrée pour les commandes d'importation suivantes.Note

N'importez pas le certificat Leaf. Fournissez-le directement lors de la commande d'importation.

-

Exporter la clé depuis le système source

De nombreux HSMs systèmes connexes prennent en charge l'exportation de clés selon la norme TR-34. Spécifiez la clé publique de l'étape 1 en tant que certificat KRD (chiffrement) et la clé de l'étape 3 en tant que certificat KDH (signature). Pour importer vers AWS Payment Cryptography, spécifiez le format TR-34.2012 en deux passes, autre que le format CMS, également appelé format TR-34 Diebold.

-

Clé d'importation d'appels

Appelez l'API ImportKey avec un KeyMaterialType de.

TR34_KEY_BLOCKUtilisez le KeyARN de la dernière autorité de certification importée à l'étape 3 pourcertificate-authority-public-key-identifier, le matériel clé encapsulé de l'étape 4 pourkey-materialet le certificat feuille de l'étape 3 poursigning-key-certificate. Incluez le jeton d'importation de l'étape 1.$aws payment-cryptography import-key \--key-material='{"Tr34KeyBlock": { \ "CertificateAuthorityPublicKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/zabouwe3574jysdl", \ "ImportToken": "import-token-bwxli6ocftypneu5", \ "KeyBlockFormat": "X9_TR34_2012", \ "SigningKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUV2RENDQXFTZ0F3SUJ...", \ "WrappedKeyBlock": "308205A106092A864886F70D010702A08205923082058E020101310D300B0609608648016503040201308203..."} \ }'{ "Key": { "CreateTimestamp": "2023-06-13T16:52:52.859000-04:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", "KeyAttributes": { "KeyAlgorithm": "TDES_3KEY", "KeyClass": "SYMMETRIC_KEY", "KeyModesOfUse": { "Decrypt": true, "DeriveKey": false, "Encrypt": true, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": true, "Verify": false, "Wrap": true }, "KeyUsage": "TR31_K1_KEY_ENCRYPTION_KEY" }, "KeyCheckValue": "CB94A2", "KeyCheckValueAlgorithm": "ANSI_X9_24", "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2023-06-13T16:52:52.859000-04:00" } } -

Utiliser la clé importée pour les opérations cryptographiques ou les importations ultérieures

Si la clé importée KeyUsage était TR31 _K0_KEY_ENCRYPTION_KEY, vous pouvez utiliser cette clé pour les importations de clés suivantes à l'aide de la TR-31. Pour les autres types de clés (tels que TR31 _D0_SYMMETRIC_DATA_ENCRYPTION_KEY), vous pouvez utiliser la clé directement pour les opérations cryptographiques.

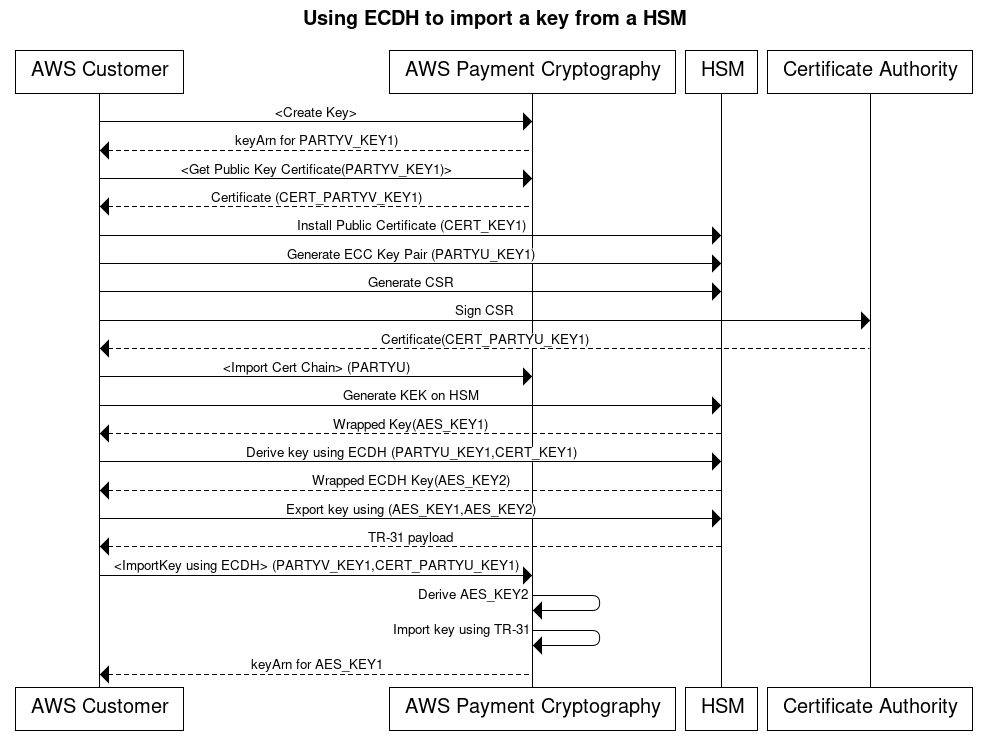

Importation de clés à l'aide de techniques asymétriques (ECDH)

Elliptic Curve Diffie-Hellman (ECDH) utilise la cryptographie asymétrique ECC pour établir une clé partagée entre deux parties sans nécessiter de clés pré-échangées. Les clés ECDH étant éphémères, AWS Payment Cryptography ne les stocke pas. Dans ce processus, un KBPK/KEK à usage unique est dérivé à l'aide de l'ECDH. Cette clé dérivée est immédiatement utilisée pour encapsuler la clé que vous souhaitez transférer, qui peut être un autre KBPK, une clé IPEK ou d'autres types de clés.

Lors de l'importation, le système d'envoi est communément appelé Partie U (Initiateur) et la cryptographie des AWS paiements est connue sous le nom de Partie V (Répondeur).

Note

Bien que l'ECDH puisse être utilisé pour échanger n'importe quel type de clé symétrique, il s'agit de la seule approche permettant de transférer en toute sécurité des clés AES-256.

-

Générer une paire de clés ECC

Appelez

create-keypour créer une paire de clés ECC pour ce processus. Cette API génère une paire de clés pour les importations ou les exportations de clés. Lors de la création, spécifiez le type de clés pouvant être dérivées à l'aide de cette clé ECC. Lorsque vous utilisez l'ECDH pour échanger (encapsuler) d'autres clés, utilisez une valeur deTR31_K1_KEY_BLOCK_PROTECTION_KEY.Note

Bien que l'ECDH de bas niveau génère une clé dérivée qui peut être utilisée à n'importe quelle fin, la cryptographie des AWS paiements limite la réutilisation accidentelle d'une clé à des fins multiples en autorisant l'utilisation d'une clé uniquement pour un seul type de clé dérivée.

$aws payment-cryptography create-key --exportable --key-attributes KeyAlgorithm=ECC_NIST_P256,KeyUsage=TR31_K3_ASYMMETRIC_KEY_FOR_KEY_AGREEMENT,KeyClass=ASYMMETRIC_KEY_PAIR,KeyModesOfUse='{DeriveKey=true}' --derive-key-usage "TR31_K1_KEY_BLOCK_PROTECTION_KEY"{ "Key": { "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/wc3rjsssguhxtilv", "KeyAttributes": { "KeyUsage": "TR31_K3_ASYMMETRIC_KEY_FOR_KEY_AGREEMENT", "KeyClass": "ASYMMETRIC_KEY_PAIR", "KeyAlgorithm": "ECC_NIST_P256", "KeyModesOfUse": { "Encrypt": false, "Decrypt": false, "Wrap": false, "Unwrap": false, "Generate": false, "Sign": false, "Verify": false, "DeriveKey": true, "NoRestrictions": false } }, "KeyCheckValue": "2432827F", "KeyCheckValueAlgorithm": "CMAC", "Enabled": true, "Exportable": true, "KeyState": "CREATE_COMPLETE", "KeyOrigin": "AWS_PAYMENT_CRYPTOGRAPHY", "CreateTimestamp": "2025-03-28T22:03:41.087000-07:00", "UsageStartTimestamp": "2025-03-28T22:03:41.068000-07:00" } } -

Obtenir un certificat de clé publique

Appelez

get-public-key-certificatepour recevoir la clé publique sous forme de certificat X.509 signé par l'autorité de certification de votre compte, spécifique à la cryptographie des AWS paiements dans une région spécifique.$aws payment-cryptography get-public-key-certificate \--key-identifierarn:aws:payment-cryptography:us-east-2::key/wc3rjsssguhxtilv{ "KeyCertificate": "LS0tLS1CRUdJTi...", "KeyCertificateChain": "LS0tLS1CRUdJT..." } -

Installer un certificat public sur le système de contrepartie (Partie U)

Dans de nombreux HSMs cas, vous devez installer, charger ou approuver le certificat public généré à l'étape 1 pour exporter les clés à l'aide de celui-ci. Cela peut inclure l'ensemble de la chaîne de certificats ou uniquement le certificat racine de l'étape 1, selon le HSM. Consultez la documentation de votre HSM pour plus d'informations.

-

Générez une paire de clés ECC sur le système source et fournissez une chaîne de certificats à AWS Payment Cryptography

Dans l'ECDH, chaque partie génère une paire de clés et s'accorde sur une clé commune. Pour que AWS Payment Cryptography puisse dériver la clé, elle a besoin de la clé publique de la contrepartie au format de clé publique X.509.

Lorsque vous transférez des clés depuis un HSM, créez une paire de clés sur ce HSM. Pour HSMs ces blocs de touches de support, l'en-tête de clé ressemblera à

D0144K3EX00E0000. Lors de la création du certificat, vous générez généralement un CSR sur le HSM, puis le HSM, un tiers ou un service tel que celui-ci AWS Private CA peut générer le certificat.Chargez le certificat racine dans AWS Payment Cryptography à l'aide de la

importKeycommande avec KeyMaterialType ofRootCertificatePublicKeyet KeyUsageType ofTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE.Pour les certificats intermédiaires, utilisez la

importKeycommande avec KeyMaterialType ofTrustedCertificatePublicKeyet KeyUsageType ofTR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE. Répétez cette procédure pour plusieurs certificats intermédiaires. Utilisez le dernier certificat importéKeyArnde la chaîne comme entrée pour les commandes d'importation suivantes.Note

N'importez pas le certificat Leaf. Fournissez-le directement lors de la commande d'importation.

-

Dérivez une clé unique à l'aide de l'ECDH sur le HSM Party U

De nombreux HSMs systèmes connexes prennent en charge l'établissement de clés à l'aide de l'ECDH. Spécifiez la clé publique de l'étape 1 comme clé publique et la clé de l'étape 3 comme clé privée. Pour les options autorisées, telles que les méthodes de dérivation, consultez le guide de l'API.

Note

Les paramètres de dérivation tels que le type de hachage doivent correspondre exactement des deux côtés. Dans le cas contraire, vous allez générer une clé différente.

-

Exporter la clé depuis le système source

Enfin, exportez la clé que vous souhaitez transférer vers AWS Payment Cryptography à l'aide des commandes TR-31 standard. Spécifiez la clé dérivée de l'ECDH en tant que KBPK. La clé à exporter peut être n'importe quelle clé TDES ou AES soumise à des combinaisons valides TR-31, à condition que la clé d'encapsulation soit au moins aussi forte que la clé à exporter.

-

Clé d'importation d'appels

Appelez l'

import-keyAPI avec un KeyMaterialType deDiffieHellmanTr31KeyBlock. Utilisez le KEYarn de la dernière autorité de certification importée à l'étape 3 pourcertificate-authority-public-key-identifier, le matériel clé encapsulé de l'étape 4 pourkey-materialet le certificat feuille de l'étape 3 pour.public-key-certificateIncluez l'ARN de la clé privée indiqué à l'étape 1.$aws payment-cryptography import-key \--key-material='{ "DiffieHellmanTr31KeyBlock": { "CertificateAuthorityPublicKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/swseahwtq2oj6zi5", "DerivationData": { "SharedInformation": "1234567890" }, "DeriveKeyAlgorithm": "AES_256", "KeyDerivationFunction": "NIST_SP800", "KeyDerivationHashAlgorithm": "SHA_256", "PrivateKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/wc3rjsssguhxtilv", "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUN....", "WrappedKeyBlock": "D0112K1TB00E0000D603CCA8ACB71517906600FF8F0F195A38776A7190A0EF0024F088A5342DB98E2735084A7841CB00E16D373A70857E9A" } }'{ "Key": { "CreateTimestamp": "2025-03-13T16:52:52.859000-04:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", "KeyAttributes": { "KeyAlgorithm": "TDES_3KEY", "KeyClass": "SYMMETRIC_KEY", "KeyModesOfUse": { "Decrypt": true, "DeriveKey": false, "Encrypt": true, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": true, "Verify": false, "Wrap": true }, "KeyUsage": "TR31_K1_KEY_ENCRYPTION_KEY" }, "KeyCheckValue": "CB94A2", "KeyCheckValueAlgorithm": "ANSI_X9_24", "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2025-03-13T16:52:52.859000-04:00" } } -

Utiliser la clé importée pour les opérations cryptographiques ou les importations ultérieures

Si la clé importée KeyUsage était TR31 _K0_KEY_ENCRYPTION_KEY, vous pouvez utiliser cette clé pour les importations de clés suivantes à l'aide de la TR-31. Pour les autres types de clés (tels que TR31 _D0_SYMMETRIC_DATA_ENCRYPTION_KEY), vous pouvez utiliser la clé directement pour les opérations cryptographiques.

Importation de clés à l'aide de techniques asymétriques (RSA Unwrap)

Vue d'ensemble : La cryptographie des AWS paiements prend en charge le RSA wrap/unwrap pour l'échange de clés lorsque le TR-34 n'est pas faisable. Comme le TR-34, cette technique utilise la cryptographie asymétrique RSA pour chiffrer les clés symétriques à des fins d'échange. Cependant, contrairement à la TR-34, cette méthode ne demande pas à l'expéditeur de signer la charge utile. De plus, cette technique d'encapsulation RSA ne préserve pas l'intégrité des métadonnées clés pendant le transfert car elle n'inclut pas les blocs clés.

Note

Vous pouvez utiliser RSA Wrap pour importer ou exporter des clés TDES et AES-128.

-

Appelez la commande Initialiser l'importation

Appelez get-parameters-for-import pour initialiser le processus d'importation avec un

KeyMaterialTypedeKEY_CRYPTOGRAM.RSA_2048À utiliserWrappingKeyAlgorithmlors de l'échange de clés TDES. UtilisezRSA_3072ouRSA_4096lors de l'échange de clés TDES ou AES-128. Cette API génère une paire de clés pour les importations de clés, signe la clé à l'aide d'une racine de certificat et renvoie à la fois le certificat et la racine du certificat. Chiffrez la clé à exporter à l'aide de cette clé. Ces certificats sont de courte durée et ne sont destinés qu'à cette fin.$aws payment-cryptography get-parameters-for-import \--key-material-typeKEY_CRYPTOGRAM \--wrapping-key-algorithmRSA_4096{ "ImportToken": "import-token-bwxli6ocftypneu5", "ParametersValidUntilTimestamp": 1698245002.065, "WrappingKeyCertificateChain": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0....", "WrappingKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0....", "WrappingKeyAlgorithm": "RSA_4096" } -

Installer le certificat public sur le système source de clés

Dans de nombreux HSMs cas, vous devez installer, charger ou faire confiance au certificat public (et/ou à sa racine) généré à l'étape 1 pour exporter les clés à l'aide de celui-ci.

-

Exporter la clé depuis le système source

De nombreux HSMs systèmes connexes prennent en charge l'exportation de clés à l'aide de RSA Wrap. Spécifiez la clé publique de l'étape 1 en tant que certificat de chiffrement (

WrappingKeyCertificate). Si vous avez besoin de la chaîne de confiance, utilisezWrappingKeyCertificateChainl'étape 1. Lorsque vous exportez la clé depuis votre HSM, spécifiez le format RSA, avec le mode de remplissage = PKCS #1 v2.2 OAEP (avec SHA 256 ou SHA 512). -

Appel import-key

Appelez l'import-keyAPI avec un

KeyMaterialTypedeKeyMaterial. Vous avez besoin duImportTokenformulaire de l'étape 1 et dukey-material(matériel clé emballé) de l'étape 3. Fournissez les paramètres clés (tels que l'utilisation des clés) car RSA Wrap n'utilise pas de blocs clés.$cat import-key-cryptogram.json{ "KeyMaterial": { "KeyCryptogram": { "Exportable": true, "ImportToken": "import-token-bwxli6ocftypneu5", "KeyAttributes": { "KeyAlgorithm": "AES_128", "KeyClass": "SYMMETRIC_KEY", "KeyModesOfUse": { "Decrypt": true, "DeriveKey": false, "Encrypt": true, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": true, "Verify": false, "Wrap": true }, "KeyUsage": "TR31_K0_KEY_ENCRYPTION_KEY" }, "WrappedKeyCryptogram": "18874746731....", "WrappingSpec": "RSA_OAEP_SHA_256" } } }$aws payment-cryptography import-key--cli-input-jsonfile://import-key-cryptogram.json{ "Key": { "KeyOrigin": "EXTERNAL", "Exportable": true, "KeyCheckValue": "DA1ACF", "UsageStartTimestamp": 1697643478.92, "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2:111122223333:key/kwapwa6qaifllw2h", "CreateTimestamp": 1697643478.92, "KeyState": "CREATE_COMPLETE", "KeyAttributes": { "KeyAlgorithm": "AES_128", "KeyModesOfUse": { "Encrypt": true, "Unwrap": true, "Verify": false, "DeriveKey": false, "Decrypt": true, "NoRestrictions": false, "Sign": false, "Wrap": true, "Generate": false }, "KeyUsage": "TR31_K0_KEY_ENCRYPTION_KEY", "KeyClass": "SYMMETRIC_KEY" }, "KeyCheckValueAlgorithm": "CMAC" } } -

Utiliser la clé importée pour les opérations cryptographiques ou les importations ultérieures

Si l'importation

KeyUsageétaitTR31_K0_KEY_ENCRYPTION_KEYouTR31_K1_KEY_BLOCK_PROTECTION_KEY, vous pouvez utiliser cette clé pour les importations de clés suivantes à l'aide de la TR-31. Si le type de clé était un autre type (tel queTR31_D0_SYMMETRIC_DATA_ENCRYPTION_KEY), vous pouvez utiliser la clé directement pour les opérations cryptographiques.

Importation de clés symétriques à l'aide d'une clé d'échange de clés préétablie (TR-31)

Lorsqu'ils échangent plusieurs clés ou prennent en charge la rotation des clés, les partenaires échangent généralement d'abord une clé de chiffrement initiale (KEK). Vous pouvez le faire en utilisant des techniques telles que les composants de clé en papier ou, pour la cryptographie des AWS paiements, en utilisant le TR-34.

Après avoir créé un KEK, vous pouvez l'utiliser pour transporter les clés suivantes (y compris d'autres KEKs). AWS La cryptographie des paiements prend en charge cet échange de clés à l'aide de la norme ANSI TR-31, largement utilisée et prise en charge par les fournisseurs de HSM.

-

Clé d'importation Clé de chiffrement (KEK)

Vérifiez que vous avez déjà importé votre KEK et que le KeyArn (ou KeyAlias) est disponible.

-

Créer une clé sur la plateforme source

Si la clé n'existe pas, créez-la sur la plateforme source. Vous pouvez également créer la clé sur AWS Payment Cryptography et utiliser la export commande.

-

Exporter la clé depuis la plateforme source

Lors de l'exportation, spécifiez le format d'exportation TR-31. La plateforme source vous demandera la clé à exporter et la clé de chiffrement à utiliser.

-

Importation dans la cryptographie des AWS paiements

Lorsque vous appelez la import-key commande, utilisez le KeyArn (ou alias) de votre clé de chiffrement pour

WrappingKeyIdentifier. Utilisez le résultat de la plate-forme source pourWrappedKeyBlock.$aws payment-cryptography import-key \--key-material='{"Tr31KeyBlock": { \ "WrappingKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", \ "WrappedKeyBlock": "D0112B0AX00E00002E0A3D58252CB67564853373D1EBCC1E23B2ADE7B15E967CC27B85D5999EF58E11662991FF5EB1381E987D744334B99D"} \ }'{ "Key": { "KeyArn": "arn:aws:payment-cryptography:us-east-2:111122223333:key/kwapwa6qaifllw2h", "KeyAttributes": { "KeyUsage": "TR31_D0_SYMMETRIC_DATA_ENCRYPTION_KEY", "KeyClass": "SYMMETRIC_KEY", "KeyAlgorithm": "AES_128", "KeyModesOfUse": { "Encrypt": true, "Decrypt": true, "Wrap": true, "Unwrap": true, "Generate": false, "Sign": false, "Verify": false, "DeriveKey": false, "NoRestrictions": false } }, "KeyCheckValue": "0A3674", "KeyCheckValueAlgorithm": "CMAC", "Enabled": true, "Exportable": true, "KeyState": "CREATE_COMPLETE", "KeyOrigin": "EXTERNAL", "CreateTimestamp": "2023-06-02T07:38:14.913000-07:00", "UsageStartTimestamp": "2023-06-02T07:38:14.857000-07:00" } }

Importation de clés publiques asymétriques (RSA, ECC)

Tous les certificats importés doivent être au moins aussi solides que le certificat émetteur (prédécesseur) de la chaîne. Cela signifie qu'une autorité de certification RSA_2048 ne peut être utilisée que pour protéger un certificat feuille RSA_2048 et qu'un certificat ECC doit être protégé par un autre certificat ECC de force équivalente. Un certificat ECC P384 ne peut être délivré que par une autorité de certification P384 ou P521. Tous les certificats doivent être valides au moment de l'importation.

Importation de clés publiques RSA

AWS La cryptographie des paiements prend en charge l'importation de clés RSA publiques sous forme de certificats X.509. Pour importer un certificat, importez d'abord son certificat racine. Tous les certificats doivent être valides au moment de l'importation. Le certificat doit être au format PEM et encodé en base64.

-

Importer le certificat racine dans la cryptographie des AWS paiements

Utilisez la commande suivante pour importer le certificat racine :

$aws payment-cryptography import-key \--key-material='{"RootCertificatePublicKey": { \ "KeyAttributes": { \ "KeyAlgorithm": "RSA_2048", \ "KeyClass": "PUBLIC_KEY", \ "KeyModesOfUse": { \ "Verify": true}, \ "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE"}, \ "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSURKVENDQWcyZ0F3SUJBZ0lCWkRBTkJna3Foa2lHOXcwQkFR..."} \ }'{ "Key": { "CreateTimestamp": "2023-08-08T18:52:01.023000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/zabouwe3574jysdl", "KeyAttributes": { "KeyAlgorithm": "RSA_2048", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2023-08-08T18:52:01.023000+00:00" } } -

Importer un certificat à clé publique dans la cryptographie des AWS paiements

Vous pouvez désormais importer une clé publique. Comme le TR-34 et l'ECDH reposent sur la transmission du certificat Leaf au moment de l'exécution, cette option n'est utilisée que lors du chiffrement de données à l'aide d'une clé publique provenant d'un autre système. KeyUsage sera défini sur TR31 _D1_ASYMMETRIC_KEY_FOR_DATA_ENCRYPTION.

$aws payment-cryptography import-key \--key-material='{"Tr31KeyBlock": { \ "WrappingKeyIdentifier": "arn:aws:payment-cryptography:us-east-2::key/ov6icy4ryas4zcza", \ "WrappedKeyBlock": "D0112B0AX00E00002E0A3D58252CB67564853373D1EBCC1E23B2ADE7B15E967CC27B85D5999EF58E11662991FF5EB1381E987D744334B99D"} \ }'{ "Key": { "CreateTimestamp": "2023-08-08T18:55:46.815000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/4kd6xud22e64wcbk", "KeyAttributes": { "KeyAlgorithm": "RSA_4096", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2023-08-08T18:55:46.815000+00:00" } }

Importation de clés publiques ECC

AWS La cryptographie des paiements prend en charge l'importation de clés ECC publiques sous forme de certificats X.509. Pour importer un certificat, importez d'abord son certificat CA racine et tous les certificats intermédiaires. Tous les certificats doivent être valides au moment de l'importation. Le certificat doit être au format PEM et encodé en base64.

-

Importer le certificat racine ECC dans la cryptographie des AWS paiements

Utilisez la commande suivante pour importer le certificat racine :

$aws payment-cryptography import-key \--key-material='{"RootCertificatePublicKey": { \ "KeyAttributes": { \ "KeyAlgorithm": "ECC_NIST_P521", \ "KeyClass": "PUBLIC_KEY", \ "KeyModesOfUse": { \ "Verify": true}, \ "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE"}, \ "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUNQekNDQWFDZ0F3SUJBZ0lDSjNVd0NnWUlLb1pJemowRUF3UXdNakVlTUJ3R0ExVUVDd3dWVTJWc1psTnAKWjI1bFpFTmxjblJwWm1sallYUmxNUkF3RGdZRFZRUUREQWRMUkVnZ1EwRXhNQjRYRFRJMU1ETXlPREF3TURBdwpNRm9YRFRJMk1ETXlPREF3TURBd01Gb3dNakVlTUJ3R0ExVUVDd3dWVTJWc1psTnBaMjVsWkVObGNuUnBabWxqCllYUmxNUkF3RGdZRFZRUUREQWRMUkVnZ1EwRXhNSUdiTUJBR0J5cUdTTTQ5QWdFR0JTdUJCQUFqQTRHR0FBUUEKRDVEUXc5RW1Tb1lJVkRnbUpmRm1wL1pzMXp1M0ZobThrdUdkYlA4NWgwNTdydkhHZ3VISW03V3N1aTlpdXNvNApFWEZnV3ZUdy85amhZcVJrMi9yY1RHb0JrS2NpV3Q2UHMxVmpSUVZhVEZmbmxPdjRNTURQUEFEUWthVU45cVNNCkF5MTF0RklKNlFGWDR0aGx3RzBaZkFwd0NMV1ZyMzFrRU45RDJhVUh6Mjg5WlM2all6QmhNQjhHQTFVZEl3UVkKTUJhQUZFMjhnay9QZnZ3NklsNm9yQzNwRmJtK280emxNQjBHQTFVZERnUVdCQlJOdklKUHozNzhPaUplcUt3dAo2Ulc1dnFPTTVUQVBCZ05WSFJNQkFmOEVCVEFEQVFIL01BNEdBMVVkRHdFQi93UUVBd0lDeERBS0JnZ3Foa2pPClBRUURCQU9CakFBd2dZZ0NRZ0ZRRit5VUVSYTZoQ0RwSDVHeVhlaVFYYU0wc25Fd3o2TmlmOHlSTlF1dzJ5MUoKdTNoKzZYa2N6Y3lVT01NSzhaRnhBVDhFOERMVUtpdjM1VmdzSkFDN09RSkNBSWMzdEVNV01tZTVCV3ZXTFVxSQpnV3h5U3UxWDdRSTJrR2dUK1FqRGlhQ2E4b091NVlJTmZscW4reUswR29yNGJzMTBZaUh4SHhpV2t0UVRSdVp4CkhIU3UKLS0tLS1FTkQgQ0VSVElGSUNBVEUtLS0tLQo="} \ }'{ "Key": { "CreateTimestamp": "2023-08-08T18:52:01.023000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/wv4gb6h3xcqjk6sm", "KeyAttributes": { "KeyAlgorithm": "ECC_NIST_P521", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2025-03-08T18:52:01.023000+00:00" } } -

Importer un certificat intermédiaire dans la cryptographie des AWS paiements

Utilisez la commande suivante pour importer un certificat intermédiaire :

$aws payment-cryptography import-key \--key-material='{"TrustedCertificatePublicKey": { \--certificate-authority-public-key-identifier='"arn:aws:payment-cryptography:us-east-2::key/wv4gb6h3xcqjk6sm" \ "KeyAttributes": { \ "KeyAlgorithm": "ECC_NIST_P521", \ "KeyClass": "PUBLIC_KEY", \ "KeyModesOfUse": { \ "Verify": true}, \ "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE"}, \ "PublicKeyCertificate": "LS0tLS1CRUdJTiBDRVJUSUZJQ0FURS0tLS0tCk1JSUNLekNDQVkyZ0F3SUJBZ0lDVDAwd0NnWUlLb1pJemowRUF3UXdNakVlTUJ3R0ExVUVDd3dWVTJWc1psTnAKWjI1bFpFTmxjblJwWm1sallYUmxNUkF3RGdZRFZRUUREQWRMUkVnZ1EwRXhNQjRYRFRJMU1ETXlPREF3TURBdwpNRm9YRFRJMk1ETXlPREF3TURBd01Gb3dNREVlTUJ3R0ExVUVBd3dWUzBSSUlFbHVkR1Z5YldWa2FXRjBaU0JEClFTQXhNUTR3REFZRFZRUUZFd1V4TURJd01UQ0JtekFRQmdjcWhrak9QUUlCQmdVcmdRUUFJd09CaGdBRUFPOGwKZFM4c09YQlNWQlVINWxmRWZkNTZxYVVIenExZVN3VGZKdnI5eEFmb2hRNTNWZ2hLUlZoNzhNR2tJTjVCNTBJTAozbmhaU1JnUnRoS20xNkxwc084NEFGa1Z0ZEpOaEJpYUlQZlRlYXltOHh6OU44KzFWZ3RMTDZBcTBtNkwwMUFwCkUvUmxzUUJ3NWxoakM4VHVOWU1QaUpMYUNPbjJrZVh6SU5SSm01SjJtR3Q1bzFJd1VEQWZCZ05WSFNNRUdEQVcKZ0JSbklBNi9Vc3RMYUpzTzlpYjg1Zm9DWEcwRk96QWRCZ05WSFE0RUZnUVVaeUFPdjFMTFMyaWJEdlltL09YNgpBbHh0QlRzd0RnWURWUjBQQVFIL0JBUURBZ2JBTUFvR0NDcUdTTTQ5QkFNRUE0R0xBRENCaHdKQ0FmTnJjdXBkClpQd3ZqTGdVeFZiN1NtSXNhY2Z6MVZrNWZFYXZHNlVzdU95Y1lGbHlQQTlJZGgyK0lOcW5jSVg4VEo2cDFJRWkKN3RCTHpPb1l0ZWd2Q1dsL0FrRkRzWHFsWkI5bU93WnNEQy9HZEpEcm5uQ0ZkR29hM1NwZytqbGdhOGdQTmxLbAo1dE9IU0lVZnZxcFhEcWYrdXV6SEc1Z3FjdUhnQU8wOUhuMloyNUc4eVE9PQotLS0tLUVORCBDRVJUSUZJQ0FURS0tLS0tCg=="} \ }'{ "Key": { "CreateTimestamp": "2025-03-20T18:52:01.023000+00:00", "Enabled": true, "KeyArn": "arn:aws:payment-cryptography:us-east-2::key/swseahwtq2oj6zi5", "KeyAttributes": { "KeyAlgorithm": "ECC", "KeyClass": "PUBLIC_KEY", "KeyModesOfUse": { "Decrypt": false, "DeriveKey": false, "Encrypt": false, "Generate": false, "NoRestrictions": false, "Sign": false, "Unwrap": false, "Verify": true, "Wrap": false }, "KeyUsage": "TR31_S0_ASYMMETRIC_KEY_FOR_DIGITAL_SIGNATURE" }, "KeyOrigin": "EXTERNAL", "KeyState": "CREATE_COMPLETE", "UsageStartTimestamp": "2025-03-25T18:52:01.023000+00:00" } } -

Importer un certificat à clé publique (Leaf) dans la cryptographie des AWS paiements

Bien que vous puissiez importer un certificat ECC en feuille, il n'existe actuellement aucune fonction définie dans AWS Payment Cryptography en dehors du stockage. En effet, lors de l'utilisation des fonctions ECDH, le certificat feuille est transmis au moment de l'exécution.