Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Activez le chiffrement transparent des données dans Amazon RDS for SQL Server

Ranga Cherukuri, Amazon Web Services

Récapitulatif

Ce modèle décrit comment implémenter le chiffrement transparent des données (TDE) dans Amazon Relational Database Service (Amazon RDS) pour SQL Server afin de chiffrer les données au repos.

Conditions préalables et limitations

Prérequis

Un compte AWS actif

Une instance de base de données Amazon RDS pour SQL Server

Versions du produit

Amazon RDS prend actuellement en charge le TDE pour les versions et éditions de SQL Server suivantes :

SQL Server 2016 Enterprise Edition

SQL Server 2017 Enterprise Edition

SQL Server 2019 Standard Edition et Enterprise Edition

Éditions Standard et Enterprise de SQL Server 2022

Pour obtenir les dernières informations sur les versions et éditions prises en charge, consultez Support for Transparent Data Encryption in SQL Server dans la documentation Amazon RDS.

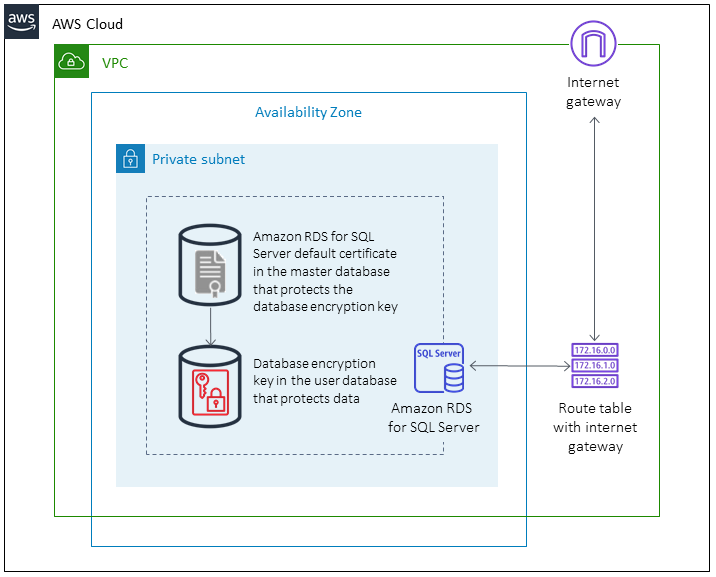

Architecture

Pile technologique

Amazon RDS for SQL Server

Architecture

Outils

Microsoft SQL Server Management Studio (SSMS) est un environnement intégré permettant de gérer une infrastructure SQL Server. Il fournit une interface utilisateur et un groupe d'outils dotés d'éditeurs de script riches qui interagissent avec SQL Server.

Épopées

| Tâche | Description | Compétences requises |

|---|---|---|

Ouvrez la console Amazon RDS. | Connectez-vous à l'AWS Management Console et ouvrez la console Amazon RDS. | Développeur, DBA |

Créez un groupe d'options. | Dans le volet de navigation, choisissez Groupes d'options, puis Créer un groupe. Choisissez sqlserver-ee comme moteur de base de données, puis sélectionnez la version du moteur. | Développeur, DBA |

Ajoutez l'option TRANSPARENT_DATA_ENCRYPTION. | Modifiez le groupe d'options que vous avez créé et ajoutez l'option appelée | Développeur, DBA |

| Tâche | Description | Compétences requises |

|---|---|---|

Choisissez l'instance de base de données. | Dans la console Amazon RDS, dans le volet de navigation, choisissez Databases, puis choisissez l'instance de base de données que vous souhaitez associer au groupe d'options. | Développeur, DBA |

Associez l'instance de base de données au groupe d'options. | Choisissez Modifier, puis utilisez le paramètre du groupe d'options pour associer l'instance de base de données SQL Server au groupe d'options que vous avez créé précédemment. | Développeur, DBA |

Appliquez les modifications. | Appliquez les modifications immédiatement ou lors de la fenêtre de maintenance suivante, selon vos besoins. | Développeur, DBA |

Obtenez le nom du certificat. | Obtenez le nom du certificat par défaut à l'aide de la requête suivante.

| Développeur, DBA |

| Tâche | Description | Compétences requises |

|---|---|---|

Connectez-vous à l'instance de base de données Amazon RDS for SQL Server à l'aide de SSMS. | Pour obtenir des instructions, consultez la section Utilisation de SSMS | Développeur, DBA |

Créez la clé de chiffrement de base de données à l'aide du certificat par défaut. | Créez une clé de chiffrement de base de données en utilisant le nom de certificat par défaut que vous avez obtenu précédemment. Utilisez la requête T-SQL suivante pour créer une clé de chiffrement de base de données. Vous pouvez spécifier l'algorithme AES_256 au lieu de l'algorithme AES_128.

| Développeur, DBA |

Activez le chiffrement sur la base de données. | Utilisez la requête T-SQL suivante pour activer le chiffrement de base de données.

| Développeur, DBA |

Vérifiez l'état du chiffrement. | Utilisez la requête T-SQL suivante pour vérifier l'état du chiffrement.

| Développeur, DBA |

Ressources connexes

Support du chiffrement transparent des données dans SQL Server (documentation Amazon RDS)

Utilisation de groupes d'options (documentation Amazon RDS)

Modification d'une instance de base de données Amazon RDS (documentation Amazon RDS)

Chiffrement transparent des données pour SQL Server

(documentation Microsoft) Utilisation de SSMS

(documentation Microsoft)