Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Accès et gestion des secrets pour Amazon EKS

Amazon Elastic Kubernetes Service (Amazon EKS) vous permet d'exécuter AWS Kubernetes sans avoir à installer ou à gérer votre propre plan de contrôle ou vos propres nœuds Kubernetes. Amazon EKS utilise le codage Base64

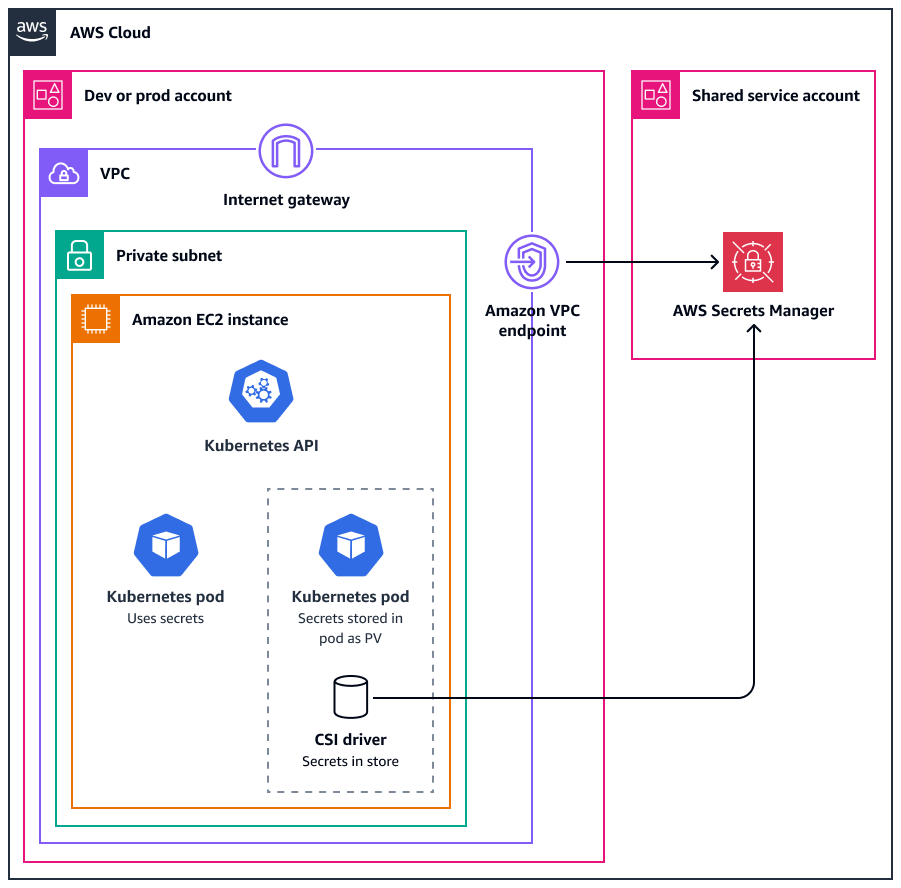

L'image suivante montre Amazon EKS déployé sur une instance Amazon Elastic Compute Cloud (Amazon EC2), qui agit comme un nœud de travail Kubernetes. Vous pouvez utiliser un pilote CSI (Container Storage Interface) pour récupérer des secrets depuis Secrets Manager. Pour plus d'informations, consultez Comment utiliser le fournisseur de AWS secrets et de configuration avec votre pilote Kubernetes Secrets Store CSI

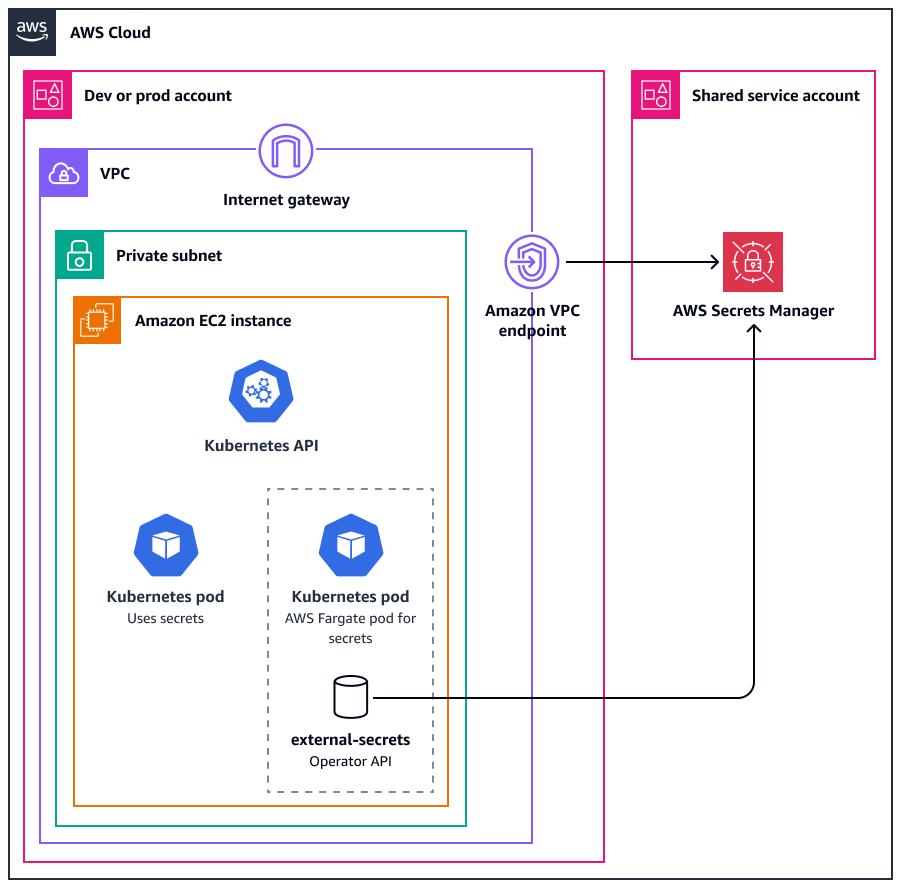

L'image suivante montre Amazon EKS déployé sur AWS Fargate. Vous pouvez utiliser l'API open source External Secrets Operator