Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation AWS Lambda pour faire pivoter les secrets

Le AWS Well-Architected Framework vous recommande de stocker et d'utiliser les secrets en toute sécurité. Cette bonne pratique recommande d'automatiser la rotation des informations d'identification à intervalles réguliers. La rotation est un processus où vous mettez à jour le secret périodiquement pour rendre l'accès au informations d'identification plus difficile pour un pirate informatique. De nombreux cadres et réglementations de conformité exigent également que vous changiez les secrets.

Pour Terraform IaC, vous pouvez utiliser AWS Secrets Manager et AWS Lambdaétablir une rotation automatique. Dans Secrets Manager, vous pouvez définir la rotation automatique de vos secrets. Lorsque Secrets Manager effectue une rotation de secret, il met à jour les informations d'identification dans le secret et dans la base de données ou le service.

Pour les bases de données, nous vous recommandons de gérer les informations d'identification principales dans Secrets Manager et de faire alterner les secrets à intervalles réguliers. Secrets Manager fournit des modèles de fonctions de rotation pour Lambda pour plusieurs types d'informations d'identification de base de données. Pour plus d'informations, consultez les modèles de fonctions de AWS Secrets Manager

rotation dans la documentation de Secrets Manager et consultez les exemples de code

resource "aws_secretsmanager_secret_rotation" "createrotation" { count = var.needrotation == true ? 1 : 0 secret_id = aws_secretsmanager_secret.initiatesecret.id rotation_lambda_arn = aws_lambda_function.rotationlambda.arn rotation_rules { automatically_after_days = 1 } }

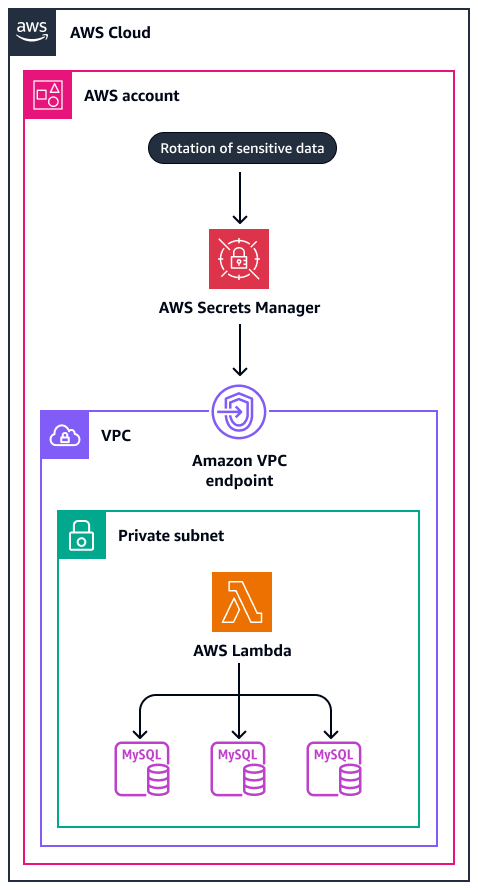

Le schéma d'architecture suivant montre comment utiliser Secrets Manager, un point de terminaison Amazon VPC et une fonction Lambda pour faire pivoter des données sensibles dans un. Compte AWS