Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Centre d'identité AWS IAM

AWS IAM Identity Center

Les services gérés par AWS, notamment Amazon Q, Amazon Q Developer, Amazon SageMaker Studio et Amazon QuickSight, intègrent et utilisent IAM Identity Center pour l'authentification et l'autorisation. Vous connectez votre source d'identité une seule fois à IAM Identity Center et vous gérez l'accès du personnel à toutes les applications intégrées gérées par AWS. Les identités issues de vos annuaires d'entreprise existants, tels que Microsoft Entra ID, Okta, Google Workspace et Microsoft Active Directory, doivent être fournies dans IAM Identity Center avant que vous puissiez rechercher des utilisateurs ou des groupes afin de leur accorder un accès par authentification unique aux services gérés AWS. IAM Identity Center propose également des expériences centrées sur l'utilisateur et spécifiques aux applications. Par exemple, les utilisateurs d'Amazon Q font l'expérience de la continuité lorsqu'ils passent d'un service intégré à Amazon Q à un autre.

Note

Vous pouvez utiliser les fonctionnalités d'IAM Identity Center de manière individuelle. Par exemple, vous pouvez choisir d'utiliser Identity Center uniquement pour gérer l'accès aux services gérés par AWS tels qu'Amazon Q, tout en utilisant la fédération directe de comptes et les rôles IAM pour gérer l'accès à vos comptes AWS.

La propagation fiable des identités fournit une expérience d'authentification unique rationalisée aux utilisateurs d'outils de requête et d'applications de business intelligence (BI) qui ont besoin d'accéder aux données des services AWS. La gestion de l'accès aux données est basée sur l'identité de l'utilisateur, de sorte que les administrateurs peuvent accorder l'accès en fonction de l'appartenance à un utilisateur ou à un groupe existant. La propagation fiable des identités repose sur le cadre d'autorisation OAuth 2.0

Les services gérés AWS qui s'intègrent à une propagation d'identité fiable, tels que l'éditeur de requêtes Amazon Redshift v2, Amazon EMR et Amazon QuickSight, obtiennent des jetons directement auprès d'IAM Identity Center. IAM Identity Center permet également aux applications d'échanger des jetons d'identité et des jetons d'accès à partir d'un serveur d'autorisation OAuth 2.0 externe. L'accès des utilisateurs aux services AWS et à d'autres événements est enregistré dans des journaux et des CloudTrail événements spécifiques aux services, afin que les auditeurs sachent quelles actions les utilisateurs ont entreprises et à quelles ressources ils ont accédé.

Pour utiliser la propagation d'identité sécurisée, vous devez activer IAM Identity Center et configurer les utilisateurs et les groupes. Nous vous recommandons d'utiliser une instance d'organisation d'IAM Identity Center.

Note

La propagation fiable des identités ne vous oblige pas à configurer des autorisations multi-comptes (ensembles d'autorisations). Vous pouvez activer IAM Identity Center et l'utiliser uniquement pour une propagation d'identité fiable.

Pour plus d'informations, consultez les conditions préalables et les considérations relatives à l'utilisation de la propagation d'identité sécurisée et consultez les cas d'utilisation spécifiques pris en charge par les applications qui peuvent initier la propagation des identités.

Le portail d'accès AWS fournit aux utilisateurs authentifiés un accès par authentification unique à leurs comptes AWS et à leurs applications cloud. Vous pouvez également utiliser les informations d'identification générées depuis le portail d'accès AWS pour configurer l'accès aux ressources de vos comptes AWS via l'interface de ligne de commande AWS ou le kit SDK AWS. Cela vous permet d'éliminer l'utilisation d'informations d'identification à long terme pour l'accès programmatique, ce qui réduit considérablement les risques de compromission des informations d'identification et améliore votre niveau de sécurité.

Vous pouvez également automatiser la gestion de l'accès aux comptes et aux applications à l'aide d'IAM Identity Center APIs.

IAM Identity Center est intégré à AWS CloudTrail, qui fournit un enregistrement des actions entreprises par un utilisateur dans IAM Identity Center. CloudTrail enregistre les événements d'API tels qu'un appel d'CreateUserAPI, qui est enregistré lorsqu'un utilisateur est créé manuellement, provisionné ou synchronisé avec IAM Identity Center à partir d'un IdP externe à l'aide du protocole SCIM (System for Cross-Domain Identity Management). Chaque événement ou entrée de journal enregistré CloudTrail contient des informations sur l'auteur de la demande. Cette fonctionnalité vous aide à identifier les modifications ou les activités inattendues susceptibles de nécessiter une enquête plus approfondie. Pour obtenir la liste complète des opérations IAM Identity Center prises en charge dans CloudTrail, consultez la documentation d'IAM Identity Center.

Connexion de votre source d'identité existante à IAM Identity Center

La fédération d'identité est une approche courante pour créer des systèmes de contrôle d'accès, qui gèrent l'authentification des utilisateurs à l'aide d'un IdP central et régissent leur accès à de multiples applications et services agissant en tant que fournisseurs de services ()SPs. IAM Identity Center vous donne la flexibilité d'importer des identités à partir de votre source d'identité d'entreprise existante, notamment Okta, Microsoft Entra ID, Ping, Google Workspace JumpCloud OneLogin, Active Directory sur site et toute autre source d'identité compatible SAML 2.0.

La connexion de votre source d'identité existante à IAM Identity Center est l'approche recommandée, car elle permet à votre personnel d'accéder à l'authentification unique et de bénéficier d'une expérience cohérente sur l'ensemble des services AWS. Il est également recommandé de gérer les identités à partir d'un seul emplacement au lieu de gérer plusieurs sources. IAM Identity Center prend en charge la fédération d'identité avec SAML 2.0, une norme d'identité ouverte qui permet à IAM Identity Center d'authentifier les utilisateurs depuis des sources externes. IdPs IAM Identity Center prend également en charge la norme SCIM v2.0. Cette norme permet le provisionnement, la mise à jour et le déprovisionnement automatiques des utilisateurs et des groupes entre tous les sites externes pris en charge IdPs et IAM Identity Center, à l'exception de Google Workspace PingOne, qui prend actuellement en charge le provisionnement des utilisateurs uniquement via SCIM.

Vous pouvez également connecter d'autres appareils externes basés sur SAML 2.0 IdPs à IAM Identity Center, s'ils sont conformes à des normes et à des considérations spécifiques.

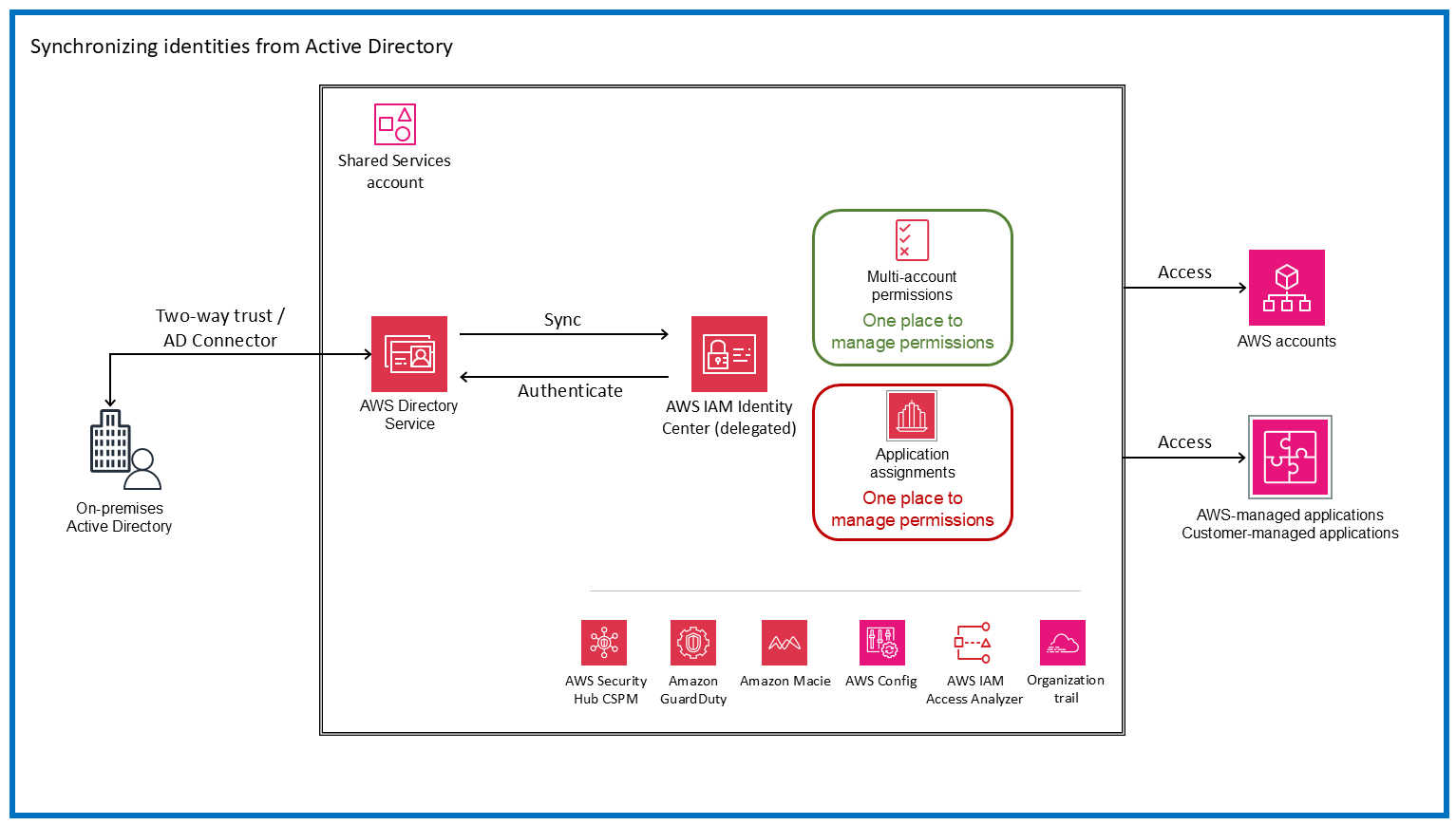

Vous pouvez également connecter votre Microsoft Active Directory existant à IAM Identity Center. Cette option vous permet de synchroniser les utilisateurs, les groupes et les appartenances à des groupes à partir d'un Microsoft Active Directory existant à l'aide d'AWS Directory Service. Cette option convient aux grandes entreprises qui gèrent déjà des identités, soit dans un Active Directory autogéré situé sur site, soit dans un répertoire dans AWS Managed Microsoft AD. Vous pouvez connecter un répertoire dans AWS Managed Microsoft AD à IAM Identity Center. Vous pouvez également connecter votre annuaire autogéré dans Active Directory à IAM Identity Center en établissant une relation de confiance bidirectionnelle qui permet à IAM Identity Center de faire confiance à votre domaine pour l'authentification. Une autre méthode consiste à utiliser AD Connector, une passerelle d'annuaire capable de rediriger les demandes d'annuaire vers votre Active Directory autogéré sans mettre en cache aucune information dans le cloud. Le schéma suivant illustre cette option.

Avantages

-

Connectez votre source d'identité existante à IAM Identity Center pour rationaliser l'accès et offrir une expérience cohérente à votre personnel sur l'ensemble des services AWS.

-

Gérez efficacement l'accès du personnel aux applications AWS. Vous pouvez gérer et auditer l'accès des utilisateurs aux services AWS plus facilement en mettant à disposition les informations relatives aux utilisateurs et aux groupes issues de votre source d'identité via IAM Identity Center.

-

Améliorez le contrôle et la visibilité de l'accès des utilisateurs aux données dans les services AWS. Vous pouvez activer le transfert du contexte d'identité utilisateur de votre outil de business intelligence vers les services de données AWS que vous utilisez tout en continuant à utiliser la source d'identité que vous avez choisie et les autres configurations de gestion des accès AWS.

-

Gérez l'accès du personnel à un environnement AWS multi-comptes. Vous pouvez utiliser IAM Identity Center avec votre source d'identité existante ou créer un nouveau répertoire, et gérer l'accès du personnel à une partie ou à la totalité de votre environnement AWS.

-

Fournissez un niveau de protection supplémentaire en cas d'interruption de service dans la région AWS où vous avez activé IAM Identity Center en configurant un accès d'urgence à l'AWS Management Console.

Considération relative au service

-

IAM Identity Center ne prend actuellement pas en charge l'utilisation du délai d'inactivité, lorsque la session de l'utilisateur expire ou est prolongée en fonction de son activité. Il prend en charge la durée de session pour le portail d'accès AWS et les applications intégrées d'IAM Identity Center. Vous pouvez configurer une durée de session comprise entre 15 minutes et 90 jours. Vous pouvez consulter et supprimer les sessions actives du portail d'accès AWS pour les utilisateurs d'IAM Identity Center. Cependant, la modification et la fin des sessions du portail d'accès AWS n'ont aucun effet sur la durée de session de l'AWS Management Console, qui est définie dans les ensembles d'autorisations.

Considérations relatives à la conception

-

Vous pouvez activer une instance d'IAM Identity Center dans une seule région AWS à la fois. Lorsque vous activez IAM Identity Center, il contrôle l'accès à ses ensembles d'autorisations et à ses applications intégrées depuis la région principale. Cela signifie que dans le cas peu probable d'une interruption du service IAM Identity Center dans cette région, les utilisateurs ne pourront pas se connecter pour accéder aux comptes et aux applications. Pour fournir une protection supplémentaire, nous vous recommandons de configurer un accès d'urgence à l'AWS Management Console à l'aide de la fédération basée sur SAML 2.0.

Note

Cette recommandation d'accès d'urgence s'applique si vous utilisez un IdP externe tiers comme source d'identité et fonctionne lorsque le plan de données du service IAM et votre IdP externe sont disponibles.

-

Si vous utilisez Active Directory ou si vous créez des utilisateurs dans IAM Identity Center, suivez les instructions standard d'AWS relatives aux bris de verre.

-

Si vous envisagez d'utiliser AD Connector pour connecter votre Active Directory local à IAM Identity Center, considérez qu'AD Connector entretient une relation d' one-on-oneapprobation avec votre domaine Active Directory et ne prend pas en charge les approbations transitives. Cela signifie qu'IAM Identity Center ne peut accéder qu'aux utilisateurs et aux groupes du domaine unique associé à l'AD Connector que vous avez créé. Si vous devez prendre en charge plusieurs domaines ou forêts, utilisez AWS Managed Microsoft AD.

-

Si vous utilisez un IdP externe, l'authentification multifactorielle (MFA) est gérée à partir de l'IdP externe et non dans IAM Identity Center. IAM Identity Center prend en charge les fonctionnalités MFA uniquement lorsque votre source d'identité est configurée avec le magasin d'identités d'IAM Identity Center, AWS Managed Microsoft AD ou AD Connector.

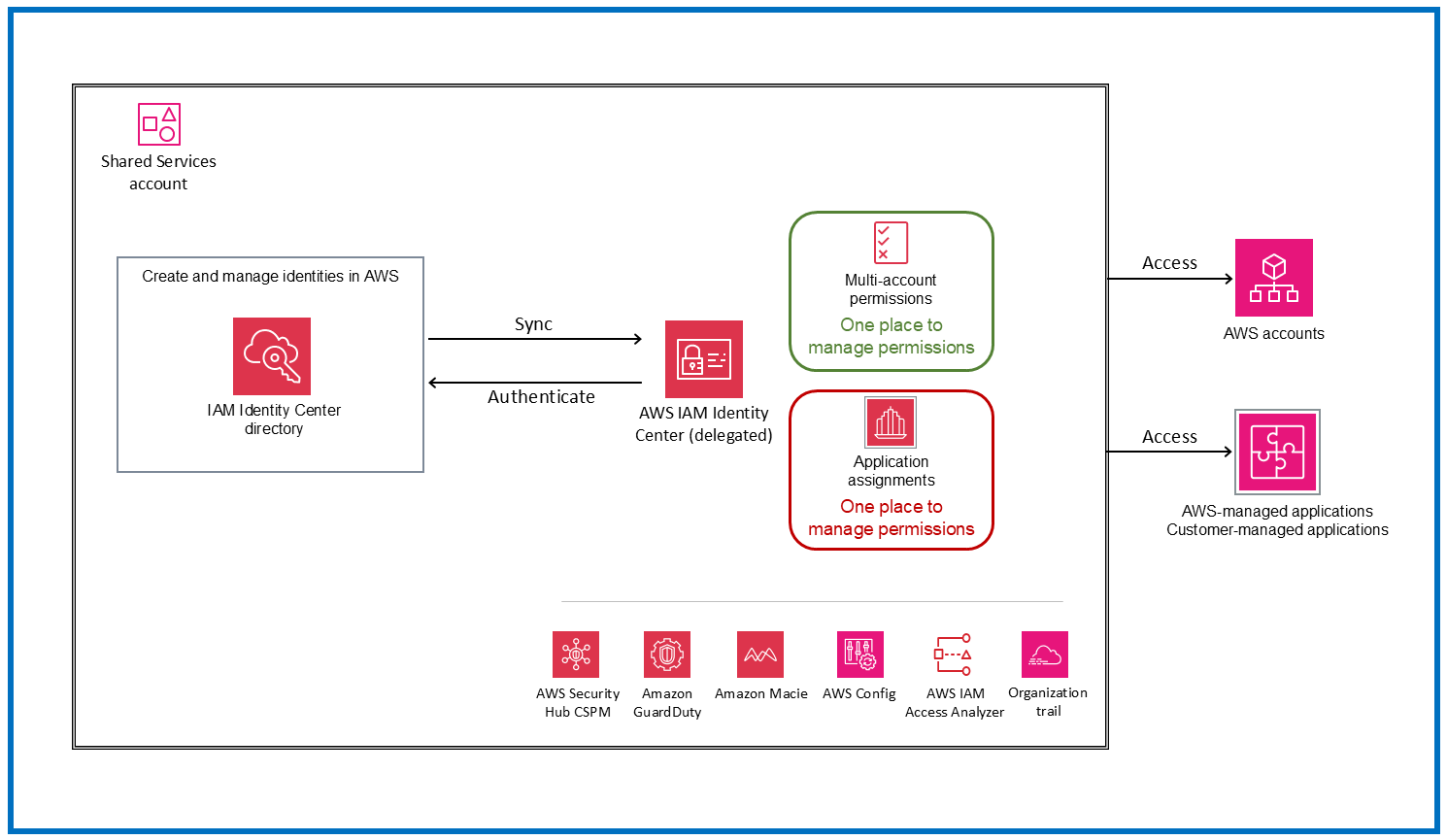

Création et gestion des identités dans AWS

Nous vous recommandons d'utiliser IAM Identity Center avec un IdP externe. Toutefois, si vous n'avez pas d'IdP existant, vous pouvez créer et gérer des utilisateurs et des groupes dans le répertoire IAM Identity Center, qui est la source d'identité par défaut pour le service. Cette option est illustrée dans le schéma suivant. Il est préférable de créer des utilisateurs ou des rôles IAM dans chaque compte AWS pour les utilisateurs du personnel. Pour plus d'informations, consultez la documentation d'IAM Identity Center.

Considérations relatives au service

-

Lorsque vous créez et gérez des identités dans IAM Identity Center, vos utilisateurs doivent respecter la politique de mot de passe par défaut, qui ne peut pas être modifiée. Si vous souhaitez définir et utiliser votre propre politique de mot de passe pour vos identités, remplacez votre source d'identité par Active Directory ou par un IdP externe.

-

Lorsque vous créez et gérez des identités dans IAM Identity Center, pensez à planifier la reprise après sinistre. IAM Identity Center est un service régional conçu pour fonctionner dans plusieurs zones de disponibilité afin de résister à la défaillance d'une zone de disponibilité. Toutefois, dans le cas peu probable d'une interruption dans la région où votre centre d'identité IAM est activé, vous ne serez pas en mesure de mettre en œuvre et d'utiliser la configuration d'accès d'urgence recommandée par AWS, car le répertoire du centre d'identité IAM qui contient vos utilisateurs et groupes sera également concerné par toute interruption dans cette région. Pour mettre en œuvre la reprise après sinistre, vous devez remplacer votre source d'identité par un IdP SAML 2.0 externe ou par Active Directory.

Considérations relatives à la conception

-

IAM Identity Center prend en charge l'utilisation d'une seule source d'identité à la fois. Toutefois, vous pouvez remplacer votre source d'identité actuelle par l'une des deux autres options de source d'identité. Avant de procéder à cette modification, évaluez son impact en examinant les considérations relatives à la modification de votre source d'identité.

-

Lorsque vous utilisez le répertoire IAM Identity Center comme source d'identité, le MFA est activé par

défaut pour les instances créées après le 15 novembre 2023. Les nouveaux utilisateurs sont invités à enregistrer un dispositif MFA lorsqu'ils se connectent à IAM Identity Center pour la première fois. Les administrateurs peuvent mettre à jour les paramètres MFA de leurs utilisateurs en fonction de leurs exigences de sécurité.

Considérations générales relatives à la conception d'IAM Identity Center

-

IAM Identity Center prend en charge le contrôle d'accès basé sur les attributs (ABAC), une stratégie d'autorisation qui vous permet de créer des autorisations détaillées à l'aide d'attributs. Il existe deux méthodes pour transmettre des attributs de contrôle d'accès à IAM Identity Center :

-

Si vous utilisez un IdP externe, vous pouvez transmettre des attributs directement dans l'assertion SAML en utilisant le préfixe.

https://aws.amazon.com/SAML/Attributes/AccessControl -

Si vous utilisez IAM Identity Center comme source d'identité, vous pouvez ajouter et utiliser des attributs qui se trouvent dans le magasin d'identités IAM Identity Center.

-

Pour utiliser ABAC dans tous les cas, vous devez d'abord sélectionner l'attribut de contrôle d'accès sur la page Attributs pour le contrôle d'accès de la console IAM Identity Center. Pour le transmettre à l'aide d'une assertion SAML, vous devez définir le nom de l'attribut dans l'

https://aws.amazon.com/SAML/Attributes/AccessControl:<AttributeName>IdP sur. -

Les attributs définis sur la page Attributs pour le contrôle d'accès de la console IAM Identity Center ont priorité sur les attributs transmis via les assertions SAML de votre IdP. Si vous souhaitez utiliser uniquement les attributs transmis par une assertion SAML, ne définissez aucun attribut manuellement dans IAM Identity Center. Après avoir défini les attributs dans l'IdP ou dans IAM Identity Center, vous pouvez créer des politiques d'autorisation personnalisées dans votre ensemble d'autorisations à l'aide de la clé de condition PrincipalTag globale aws :. Cela garantit que seuls les utilisateurs dont les attributs correspondent aux balises de vos ressources ont accès à ces ressources dans vos comptes AWS.

-

-

IAM Identity Center est un service de gestion des identités du personnel. Il nécessite donc une interaction humaine pour terminer le processus d'authentification pour l'accès programmatique. Si vous avez besoin d'informations d'identification à court terme pour machine-to-machine l'authentification, explorez les profils d'EC2 instance Amazon pour les charges de travail dans AWS ou IAM Roles Anywhere pour les charges de travail en dehors d'AWS.

-

IAM Identity Center permet d'accéder aux ressources des comptes AWS au sein de vos organisations. Toutefois, si vous souhaitez fournir un accès par authentification unique à des comptes externes (c'est-à-dire des comptes AWS extérieurs à votre organisation) en utilisant IAM Identity Center sans inviter ces comptes dans vos organisations, vous pouvez configurer les comptes externes en tant qu'applications SAML dans IAM

Identity Center. -

IAM Identity Center prend en charge l'intégration avec les solutions de gestion temporaire des accès élevés (TEAM) (également appelées just-in-time accès). Cette intégration fournit un accès élevé limité dans le temps à votre environnement AWS multi-comptes à grande échelle. L'accès élevé temporaire permet aux utilisateurs de demander l'accès pour effectuer une tâche spécifique pendant une période donnée. Un approbateur examine chaque demande et décide de l'approuver ou de la rejeter. IAM Identity Center prend en charge à la fois les solutions TEAM gérées par les fournisseurs et proposées par les partenaires de sécurité AWS pris en charge ou les solutions autogérées

, que vous gérez et adaptez pour répondre à vos exigences d'accès limitées dans le temps.