Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Technique et confinement des accès

Empêchez l'utilisation non autorisée d'une ressource en limitant les fonctions et les principaux IAM ayant accès à la ressource. Cela inclut la restriction des autorisations des principaux IAM qui ont accès à la ressource ; cela inclut également la révocation des informations d'identification de sécurité temporaires. Des exemples de techniques et de limitation d'accès à l'aide de AWS services sont présentés ici :

-

Restreindre les autorisations : les autorisations attribuées à un directeur IAM doivent respecter le principe du moindre privilège. Toutefois, lors d'un événement de sécurité actif, il se peut que vous deviez restreindre davantage l'accès à une ressource ciblée à partir d'un principal IAM spécifique. Dans ce cas, il est possible de limiter l'accès à une ressource en supprimant les autorisations du principal IAM à contenir. Cela se fait avec le service IAM et peut être appliqué à l'aide du AWS Management Console AWS CLI, du ou d'un AWS SDK.

-

Révoquer les clés : les clés d'accès IAM sont utilisées par les responsables IAM pour accéder aux ressources ou les gérer. Il s'agit d'informations d'identification statiques à long terme permettant de signer les demandes programmatiques adressées à l' AWS API AWS CLI or et commençant par le préfixe AKIA (pour plus d'informations, reportez-vous à la section Comprendre les préfixes d'identification uniques dans les identifiants IAM). Pour limiter l'accès d'un principal IAM lorsqu'une clé d'accès IAM a été compromise, la clé d'accès peut être désactivée ou supprimée. Il est important de noter ce qui suit :

-

Une clé d'accès peut être réactivée après avoir été désactivée.

-

Une clé d'accès n'est pas récupérable une fois qu'elle a été supprimée.

-

Un principal IAM peut avoir jusqu'à deux clés d'accès à la fois.

-

Les utilisateurs ou les applications utilisant la clé d'accès perdront l'accès une fois la clé désactivée ou supprimée.

-

-

Révoquer les identifiants de sécurité temporaires — Les identifiants de sécurité temporaires peuvent être utilisés par une organisation pour contrôler l'accès aux AWS ressources, en commençant par le préfixe ASIA (pour plus d'informations, consultez la section Comprendre les préfixes d'identification uniques dans Identifiants IAM). Les informations d'identification temporaires sont généralement utilisées par les rôles IAM et il n'est pas nécessaire de les modifier ou de les révoquer explicitement car leur durée de vie est limitée. Dans les cas où un événement de sécurité implique un identifiant de sécurité temporaire avant son expiration, vous devrez peut-être modifier les autorisations effectives des identifiants de sécurité temporaires existants. Cela peut être effectué à l'aide du service IAM fourni. AWS Management Console Des informations d'identification de sécurité temporaires peuvent également être délivrées aux utilisateurs IAM (par opposition aux rôles IAM) ; toutefois, au moment de la rédaction de cet article, il n'existe aucune option permettant de révoquer les informations d'identification de sécurité temporaires pour un utilisateur IAM au sein du. AWS Management Console Pour les événements de sécurité dans lesquels la clé d'accès IAM d'un utilisateur est compromise par un utilisateur non autorisé qui a créé des informations d'identification de sécurité temporaires, les informations d'identification de sécurité temporaires peuvent être révoquées de deux manières :

-

Attachez une politique intégrée à l'utilisateur IAM qui empêche l'accès en fonction de l'heure d'émission du jeton de sécurité (reportez-vous à la section Refus d'accès aux informations d'identification de sécurité temporaires émises avant une heure précise dans Désactivation des autorisations pour les informations d'identification de sécurité temporaires pour plus de détails).

-

Supprimez l'utilisateur IAM propriétaire des clés d'accès compromises. Recréez l'utilisateur si nécessaire.

-

-

AWS WAF- Certaines techniques utilisées par des utilisateurs non autorisés incluent des modèles de trafic malveillants courants, tels que les requêtes contenant une injection de code SQL et des scripts intersites (XSS). AWS WAF peut être configuré pour faire correspondre et refuser le trafic en utilisant ces techniques à l'aide des instructions de règles AWS WAF intégrées.

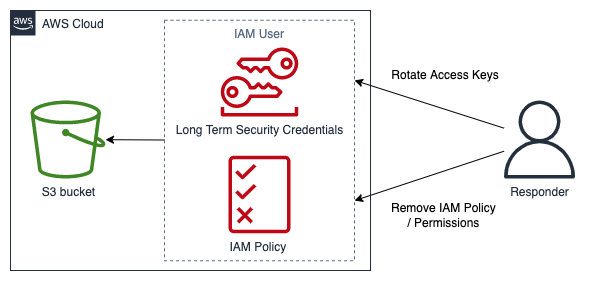

Le schéma suivant illustre un exemple de technique et de limitation des accès : un intervenant en cas d'incident fait pivoter les clés d'accès ou supprime une politique IAM pour empêcher un utilisateur IAM d'accéder à un compartiment Amazon S3.

Exemple de technique et de confinement des accès