Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Étape 7 : Configuration d'un serveur d'automatisation de la migration

Le serveur d'automatisation de la migration est utilisé pour exécuter l'automatisation de la migration.

Création d'un serveur Windows Server 2019 ou version ultérieure

Nous vous recommandons de créer le serveur dans votre compte AWS, mais il peut également être créé dans votre environnement sur site. S'il est intégré à un compte AWS, il doit se trouver dans le même compte AWS et dans la même région que Cloud Migration Factory. Pour connaître les exigences du serveur, reportez-vous à la section Serveur d'automatisation de la migration.

Quel que soit l'endroit où vous déployez l'instance Windows, celle-ci doit être déployée en tant qu'installation standard de Windows 2019 ou version ultérieure répondant à vos exigences opérationnelles et de sécurité.

Installation du logiciel requis pour prendre en charge les automatisations

-

Téléchargez Python v3.12.1.

-

Connectez-vous en tant qu'administrateur et installez Python v3.12.1, puis choisissez Personnaliser l'installation.

-

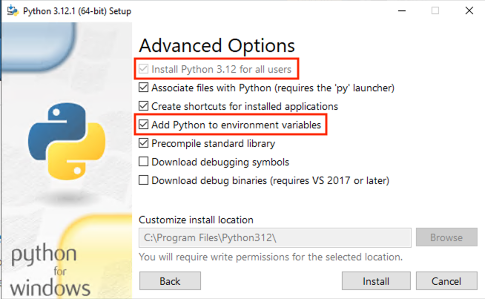

Choisissez Next, puis sélectionnez Installer pour tous les utilisateurs et Ajouter Python aux variables d'environnement. Choisissez Installer.

onglet Détails des attributs de l'interface Web de Migration Factory

-

Vérifiez que vous disposez des privilèges d'administrateur

cmd.exe, ouvrez et exécutez les commandes suivantes pour installer les packages Python un par un :python -m pip install requests python -m pip install paramiko python -m pip install boto3Si l'une de ces commandes échoue, mettez à niveau pip en exécutant la commande suivante :

python -m pip install --upgrade pip -

Installez AWS CLI (interface de ligne de commande)

. -

Effectuez l'installation PowerShell à l'aide du module for AWS, en vous assurant que le paramètre *-Scope AllUsers * est inclus dans la commande.

Install-Module -Name AWSPowerShell -Scope AllUsers -

Ouvrez l'exécution du PowerShell script en ouvrant la PowerShell CLI en tant qu'administrateur et en exécutant la commande suivante :

Set-ExecutionPolicy RemoteSigned

Configuration des autorisations AWS pour le serveur d'automatisation de la migration et installation de l'agent AWS Systems Manager (agent SSM)

Selon l'endroit où vous déployez le serveur d'exécution de la migration, choisissez l'une des options ci-dessous pour configurer les autorisations AWS pour le serveur d'automatisation de la migration. Le rôle ou la politique IAM donne l'autorisation au serveur d'automatisation et l'accès à AWS Secrets Manager pour obtenir les clés d'installation des agents et les informations d'identification des comptes de service d'usine. Vous pouvez déployer le serveur d'automatisation de la migration sur AWS en tant qu' EC2 instance ou sur site.

Option 1 : utilisez la procédure suivante pour configurer les autorisations pour le serveur d'automatisation de la migration sur Amazon EC2 et dans le même compte AWS et dans la même région que l'usine.

-

Accédez à la CloudFormation console AWS

et sélectionnez la pile de la solution. -

Sélectionnez l'onglet Sorties, sous la colonne Clé, localisez

AutomationServerIAMRoleet enregistrez la valeur à utiliser ultérieurement dans le déploiement.Onglet Sorties

-

Accédez à la console Amazon Elastic Compute Cloud

. -

Dans le volet de navigation de gauche, sélectionnez Instances.

-

Sur la page Instances, utilisez le champ Filtrer les instances et entrez le nom du serveur d'exécution de la migration pour rechercher l'instance.

-

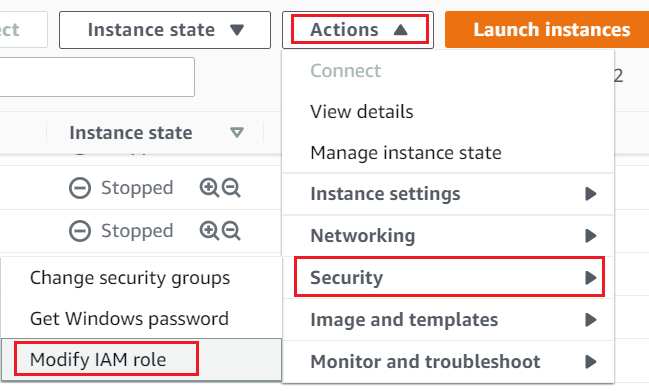

Sélectionnez l'instance, puis sélectionnez Actions dans le menu.

-

Sélectionnez Sécurité dans la liste déroulante, puis sélectionnez Modifier le rôle IAM.

EC2 Console Amazon

-

Dans la liste des rôles IAM, recherchez et sélectionnez le rôle IAM contenant la valeur

AutomationServerIAMRoleque vous avez enregistrée à l'étape 2, puis choisissez Enregistrer. -

Utilisez votre protocole RDP (Remote Desktop Protocol) pour vous connecter au serveur d'automatisation de la migration.

-

Téléchargez et installez l'agent SSM

sur le serveur d'automatisation de la migration. Note

Par défaut, l'agent AWS Systems Manager est préinstallé sur le serveur Windows 2016 Amazon Machine Images. Effectuez cette étape uniquement si l'agent SSM n'est pas installé.

-

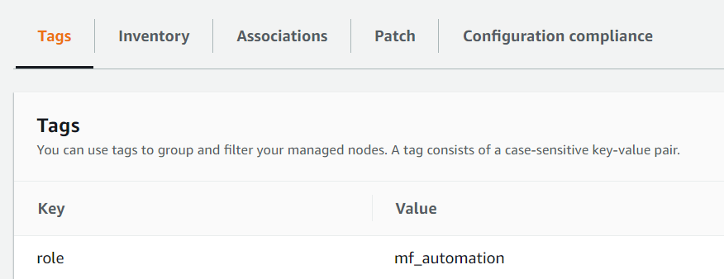

Ajoutez la balise suivante à l' EC2 instance du serveur d'automatisation de la migration : Key =

roleet Value =mf_automation.EC2 Console Amazon

-

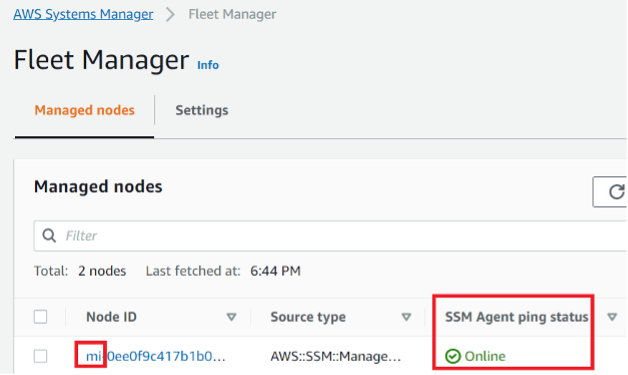

Ouvrez la console AWS Systems Manager et choisissez Fleet Manager. Vérifiez l'état du serveur d'automatisation et assurez-vous que l'état du ping de l'agent SSM est en ligne.

Option 2 : utilisez la procédure suivante pour configurer les autorisations pour le serveur d'automatisation de la migration sur site.

-

Accédez à la CloudFormation console AWS

et sélectionnez la pile de la solution. -

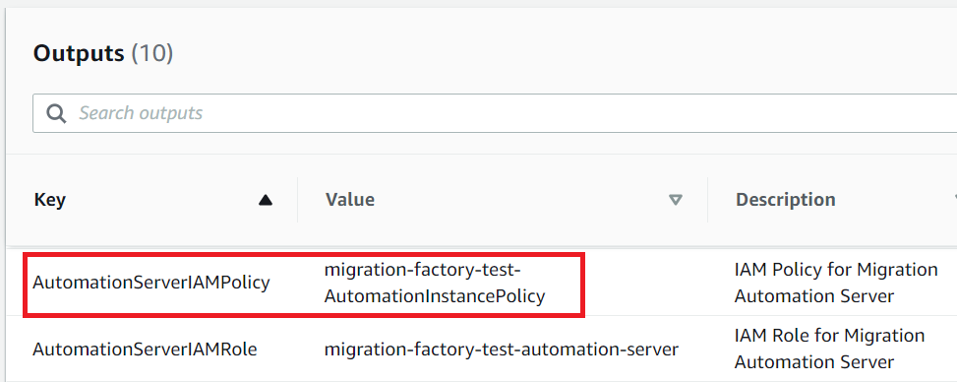

Sélectionnez l'onglet Sorties, sous la colonne Clé, localisez

AutomationServerIAMPolicyet enregistrez la valeur à utiliser ultérieurement dans le déploiement.Onglet Sorties

-

Accédez à la console Identity and Access Management

. -

Dans le volet de navigation de gauche, sélectionnez Utilisateurs, puis Ajouter des utilisateurs.

-

Dans le champ Nom d'utilisateur, créez un nouvel utilisateur.

-

Choisissez Suivant.

-

Sur la page Définir les autorisations, sous Options d'autorisations, sélectionnez Joindre directement les politiques. La liste des politiques s'affiche.

-

Dans la liste des politiques, recherchez et sélectionnez la politique contenant la valeur

AutomationServerIAMPolicyque vous avez enregistrée à l'étape 2. -

Choisissez Next, puis vérifiez que la bonne politique est sélectionnée.

-

Choisissez Create user (Créer un utilisateur).

-

Après avoir été redirigé vers la page Utilisateurs, choisissez l'utilisateur que vous avez créé à l'étape précédente, puis cliquez sur l'onglet Informations d'identification de sécurité.

-

Dans la section Clés d'accès, choisissez Créer une clé d'accès.

Note

Les clés d'accès se composent d'un ID de clé d'accès et d'une clé d'accès secrète, qui servent à signer les demandes par programme auprès des services AWS. Si vous n'avez pas de clés d'accès, vous pouvez les créer à partir de l'AWS Management Console. Il est recommandé de ne pas utiliser les clés d'accès de l'utilisateur root pour les tâches qui ne sont pas nécessaires. Au lieu de cela, créez un utilisateur IAM administrateur avec des clés d'accès pour vous-même.

La seule fois où vous pouvez voir ou télécharger la clé d'accès secrète est lors de sa création. Vous pouvez pas la récupérer par la suite. En revanche, vous pouvez créer des clés d'accès à tout moment. Vous devez également disposer d'autorisations pour effectuer les actions IAM requises. Pour plus d'informations, consultez Autorisations requises pour accéder aux ressources IAM dans le Guide de l'utilisateur IAM.

-

Pour afficher la nouvelle clé d'accès, choisissez Show (Afficher). Vous ne pourrez pas accéder à la clé d’accès secrète à nouveau une fois que cette boîte de dialogue se sera fermée. Vos informations d'identification s'afficheront comme suit :

-

Access key ID: AKIAIOSFODNN7EXAMPLE -

Secret access key: wJalrXUtnFEMI/K7MDENG/bPxRfiCYEXAMPLEKEY

-

-

Pour télécharger la paire de clés, choisissez Télécharger le fichier .csv. Stockez les clés dans un emplacement sûr. Vous ne pourrez pas accéder à la clé d’accès secrète à nouveau une fois que cette boîte de dialogue se sera fermée.

Important

Gardez les clés confidentielles pour protéger votre compte AWS et ne les envoyez jamais par e-mail. Ne les partagez pas en dehors de votre organisation, même si une demande semble provenir d'AWS ou d'Amazon.com. Aucun véritable représentant d'Amazon ne vous demandera jamais de lui fournir votre clé secrète.

-

Après avoir téléchargé le fichier

–0—csv, choisissez Close (Fermer). Lorsque vous créez une clé d'accès, la paire de clés est activée par défaut et vous pouvez utiliser la paire immédiatement. -

Utilisez votre protocole RDP (Remote Desktop Protocol) pour vous connecter au serveur d'exécution de la migration.

-

Connectez-vous en tant qu'administrateur, ouvrez une invite de commande (

CMD.exe). -

Exécutez la commande suivante pour configurer les informations d'identification AWS sur le serveur. Remplacez

<your_access_key_id><your_secret_access key>, et<your_region>par vos valeurs :SETX /m AWS_ACCESS_KEY_ID <your_access_key_id> SETX /m AWS_SECRET_ACCESS_KEY <your_secret_access key> SETX /m AWS_DEFAULT_REGION <your_region> -

Redémarrez le serveur d'automatisation.

-

Installez l'agent AWS Systems Manager en mode hybride (serveurs sur site).

-

Créez une activation hybride ; consultez la section Créer une activation (console) dans le guide de l'utilisateur d'AWS Systems Manager. Au cours de ce processus, lorsqu'on vous demande de fournir un rôle IAM, sélectionnez un rôle IAM existant et choisissez le rôle avec le suffixe -automation-server qui a été automatiquement créé lors du déploiement de la stack Cloud Migration Factory.

-

Connectez-vous au serveur d'automatisation de la migration en tant qu'administrateur.

-

Installez l'agent AWS Systems Manager (agent SSM) ; consultez la section Installation de l'agent SSM pour un environnement hybride et multicloud dans le guide de l'utilisateur d'AWS Systems Manager. Utilisez l'activation hybride créée à l'étape 20.a.

-

Une fois l'agent installé avec succès, dans la console AWS Systems Manager, sélectionnez Fleet Manager. Identifiez l'ID du nœud avec le préfixe mi- avec le statut en ligne.

Directeur de flotte

-

Sélectionnez l'ID du nœud et assurez-vous que le rôle IAM est celui que vous avez sélectionné avec le suffixe du serveur d'automatisation.

-

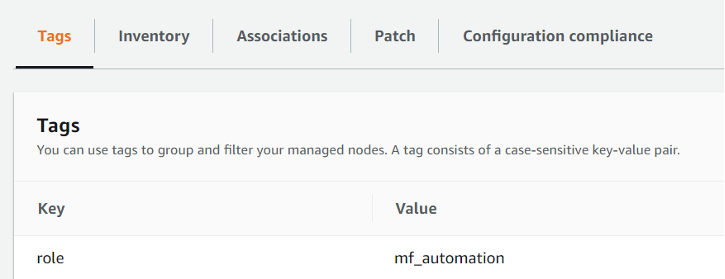

Ajoutez la balise suivante pour ce nœud hybride : Key =

roleet Value =mf_automation. Tout en minuscules.Tag - nœud hybride

-