Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Activez Exécuter en tant que support pour Linux and macOS nœuds gérés

Par défaut, Session Manager authentifie les connexions à l'aide des informations d'identification du ssm-user compte généré par le système créé sur un nœud géré. (Sur Linux et macOS machines, ce compte est ajouté/etc/sudoers/.) Si vous préférez, vous pouvez authentifier les sessions à l’aide des informations d’identification d’un compte utilisateur de système d’exploitation (OS) ou d’un utilisateur de domaine pour les instances jointes à un Active Directory. Dans ce cas, le Gestionnaire de session vérifie que le compte de système d’exploitation (OS) que vous avez spécifié existe sur le nœud, ou dans le domaine, avant de démarrer la session. Si vous essayez de démarrer une session à l’aide d’un compte OS qui n’existe pas sur le nœud ou dans le domaine, la connexion échoue.

Note

Le gestionnaire de session ne prend pas en charge l'utilisation d'un compte utilisateur root de système d'exploitation pour authentifier les connexions. Pour les sessions authentifiées à l'aide d'un compte utilisateur de système d'exploitation, les politiques au niveau du système d'exploitation et de répertoire du nœud, telles que les restrictions de connexion ou les restrictions d'utilisation des ressources système, peuvent ne pas s'appliquer.

Comment ça marche

Si vous activez la prise en charge de Run As pour les sessions, le système vérifie les autorisations d'accès comme suit :

-

Pour l'utilisateur qui démarre la session, son entité IAM (utilisateur ou rôle) a-t-elle été balisée avec

SSMSessionRunAs =?os user account nameSi oui, le nom d'utilisateur de système d'exploitation (SE) existe-t-il sur le nœud géré ? Si c'est le cas, démarrer la session. Si ce n'est pas le cas, ne pas autoriser une session à démarrer.

Si l'entité IAM n'a pas été balisée avec

SSMSessionRunAs =, passez à l'étape 2.os user account name -

Si l'entité IAM n'a pas été étiquetée avec

SSMSessionRunAs =, un nom d'utilisateur du système d'exploitation a-t-il été spécifié dans le Compte AWSSession Manager préférences ?os user account nameSi oui, le nom d'utilisateur de système d'exploitation (SE) existe-t-il sur le nœud géré ? Si c'est le cas, démarrer la session. Si ce n'est pas le cas, ne pas autoriser une session à démarrer.

Note

Lorsque vous activez la prise en charge de l'exécution en tant que, cela empêche le Gestionnaire de session de démarrer des sessions à l'aide du compte ssm-user sur un nœud géré. Cela signifie que si Session Manager ne parvient pas à se connecter à l'aide du compte utilisateur du système d'exploitation spécifié, il n'est pas possible de se connecter en utilisant la méthode par défaut.

Si vous activez l'exécution en tant que sans spécifier de compte de système d'exploitation (SE) ni baliser une entité IAM et que vous n'avez pas spécifié de compte de système d'exploitation (SE) dans les préférences du Gestionnaire de session, les tentatives de connexion à la session échoueront.

Pour activer le support Run As pour Linux and macOS nœuds gérés

Ouvrez la AWS Systems Manager console à l'adresse https://console.aws.amazon.com/systems-manager/

. -

Dans le volet de navigation, choisissez Session Manager.

-

Sélectionnez l'onglet Préférences, puis Modifier.

-

Cochez la case à côté de Activer l'exécution en tant que support pour Linux instances.

-

Effectuez l’une des actions suivantes :

-

Option 1 : dans le champ Nom d'utilisateur de système d'exploitation, saisissez le nom du compte utilisateur de système d'exploitation (SE) que vous souhaitez utiliser pour démarrer les sessions. Avec cette option, toutes les sessions sont exécutées par le même utilisateur du système d'exploitation pour tous les utilisateurs de votre système Compte AWS qui se connectent en utilisant Session Manager.

-

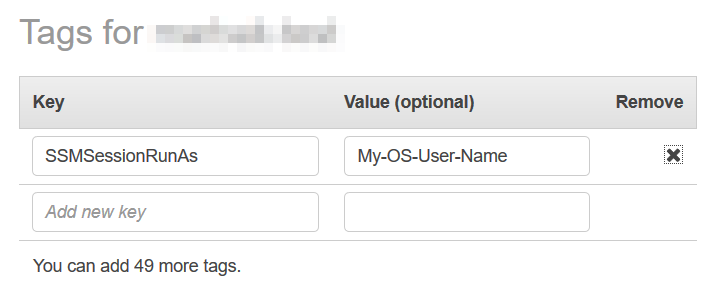

Option 2 (recommandée) : Choisissez le lien Ouvrir la console IAM. Dans le panneau de navigation, sélectionnez Users (Utilisateurs) ou Roles (Rôles). Sélectionnez l'entité (utilisateur ou rôle) à laquelle ajouter des balises, puis sélectionnez l'onglet Tags (Balises). Entrez

SSMSessionRunAspour le nom de la clé. Saisissez le nom d'un compte utilisateur de système d'exploitation (SE) pour la valeur de la clé. Sélectionnez Enregistrer les modifications.Avec cette option, vous pouvez spécifier des utilisateurs de système d'exploitation (SE) uniques pour différentes entités IAM si vous le souhaitez. Pour plus d'informations sur le balisage des entités IAM (utilisateurs ou rôles), consultez la section Marquage des ressources IAM dans le guide de l'utilisateur IAM.

Voici un exemple.

-

-

Choisissez Enregistrer.