Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Contrôlez le trafic vers vos AWS ressources à l'aide de groupes de sécurité

Un groupe de sécurité contrôle le trafic autorisé à atteindre et à quitter les ressources auxquelles il est associé. Par exemple, une fois que vous avez associé un groupe de sécurité à une EC2 instance, celui-ci contrôle le trafic entrant et sortant de l'instance.

Lorsque vous créez un VPC, celui-ci est fourni avec un groupe de sécurité par défaut. Vous pouvez créer des groupes de sécurité supplémentaires pour un VPC, chacun avec ses propres règles entrantes et sortantes. Vous pouvez spécifier la source, la plage de ports et le protocole pour chaque règle entrante. Vous pouvez spécifier la destination, la plage de ports et le protocole pour chaque règle sortante.

Le schéma suivant illustre un VPC avec un sous-réseau, une passerelle Internet et un groupe de sécurité. Le sous-réseau contient une EC2 instance. Le groupe de sécurité est attribué à l'instance. Le groupe de sécurité fonctionne comme un pare-feu virtuel. Le seul trafic qui atteint l'instance est le trafic autorisé par les règles du groupe de sécurité. Par exemple, si le groupe de sécurité contient une règle qui autorise le trafic ICMP vers l'instance depuis votre réseau, vous pouvez envoyer une commande ping à l'instance depuis votre ordinateur. Si le groupe de sécurité ne contient pas de règle autorisant le trafic SSH, vous ne pourrez pas vous connecter à votre instance via SSH.

Table des matières

Tarification

L’utilisation de groupes de sécurité n’entraîne aucuns frais supplémentaires.

Principes de base des groupes de sécurité

-

Vous pouvez attribuer un groupe de sécurité à des ressources créées dans le même VPC que le groupe de sécurité ou à des ressources d'un autre groupe VPCs si vous utilisez la fonctionnalité d'association VPC du groupe de sécurité pour associer le groupe de sécurité à d'autres VPCs dans la même région. Vous pouvez également attribuer plusieurs groupes de sécurité à une seule ressource.

-

Quand vous créez un groupe de sécurité, vous devez lui attribuer un nom et une description. Les règles suivantes s’appliquent :

-

Un nom de groupe de sécurité doit être unique dans le VPC.

-

Les noms des groupes de sécurité ne distinguent pas les majuscules et minuscules.

-

Les noms et les descriptions peuvent inclure jusqu'à 255 caractères.

-

Les noms et les descriptions peuvent comporter uniquement les caractères suivants : a à z, A à Z, 0 à 9, les espaces et ._-:/()#,@[]+=&;{}!$*.

-

Lorsque le nom contient des espaces de fin, nous supprimons l'espace situé à la fin du nom. Par exemple, si vous entrez « Test Security Group » pour le nom, nous le stockons comme « Test Security Group ».

-

Le nom d'un groupe de sécurité ne peut pas commencer par

sg-.

-

-

Les groupes de sécurité sont avec état. Par exemple, si vous envoyez une demande à partir d'une instance, le trafic de réponse pour cette demande est autorisé à atteindre l'instance, quelles que soient les règles du groupe de sécurité entrant. Les réponses au trafic entrant autorisé sont autorisées à quitter l'instance, quelles que soient les règles de trafic sortant.

-

Les groupes de sécurité ne filtrent pas le trafic vers et depuis les services suivants :

-

Amazon Domain Name Services (DNS)

-

Amazon Dynamic Host Configuration Protocol (DHCP)

-

Métadonnées de EC2 l'instance Amazon

-

Points de terminaison des métadonnées de tâches Amazon ECS

-

Activation de licence pour les instances Windows

-

Service de synchronisation temporelle d’Amazon

-

Adresses IP réservées utilisées par le routeur VPC par défaut

-

-

Des quotas s'appliquent au nombre de groupes de sécurité que vous pouvez créer par VPC, au nombre de règles que vous pouvez ajouter à chaque groupe de sécurité, et au nombre de groupes de sécurité que vous pouvez associer à une interface réseau. Pour de plus amples informations, veuillez consulter Quotas Amazon VPC.

Bonnes pratiques

-

Autorisez uniquement certains principaux IAM à créer et à modifier les groupes de sécurité.

-

Créez le nombre minimum de groupes de sécurité dont vous avez besoin afin de réduire le risque d'erreur. Utilisez chaque groupe de sécurité pour gérer l'accès aux ressources possédant des fonctions et des exigences de sécurité similaires.

-

Lorsque vous ajoutez des règles entrantes pour les ports 22 (SSH) ou 3389 (RDP) afin de pouvoir accéder à vos EC2 instances, autorisez uniquement des plages d'adresses IP spécifiques. Si vous spécifiez 0.0.0.0/0 (IPv4) et : :/ (IPv6), cela permet à quiconque d'accéder à vos instances depuis n'importe quelle adresse IP en utilisant le protocole spécifié.

-

N'ouvrez pas des plages de ports trop vastes. Assurez-vous que l'accès via chaque port est limité aux sources ou aux destinations qui en ont besoin.

-

Envisagez de créer ACLs un réseau avec des règles similaires à celles de vos groupes de sécurité, afin d'ajouter une couche de sécurité supplémentaire à votre VPC. Pour plus d'informations sur les différences entre les groupes de sécurité et le réseau ACLs, consultezComparez les groupes de sécurité et le réseau ACLs.

Exemple de groupe de sécurité

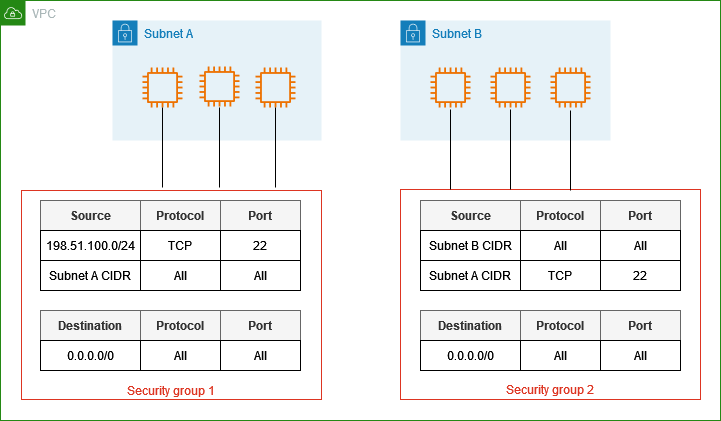

Le schéma suivant illustre un VPC avec deux groupes de sécurité et deux sous-réseaux. Les instances du sous-réseau A ont les mêmes exigences de connectivité et sont donc associées au groupe de sécurité 1. Les instances du sous-réseau B ont les mêmes exigences de connectivité et sont donc associées au groupe de sécurité 2. Les règles du groupe de sécurité autorisent le trafic comme suit :

-

La première règle entrante du groupe de sécurité 1 autorise le trafic SSH vers les instances du sous-réseau A à partir de la plage d'adresses spécifiée (par exemple, une plage de votre propre réseau).

-

La deuxième règle entrante du groupe de sécurité 1 permet aux instances du sous-réseau A de communiquer entre elles en utilisant n'importe quel protocole et port.

-

La première règle entrante du groupe de sécurité 2 permet aux instances du sous-réseau B de communiquer entre elles en utilisant n'importe quel protocole et port.

-

La deuxième règle entrante du groupe de sécurité 2 permet aux instances du sous-réseau A de communiquer avec les instances du sous-réseau B à l'aide du protocole SSH.

-

Les deux groupes de sécurité utilisent la règle sortante par défaut, qui autorise tout le trafic.