Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Fichiers de configuration de routage statique téléchargeables pour un dispositif de passerelle AWS Site-to-Site VPN client

Pour télécharger un exemple de fichier de configuration avec des valeurs spécifiques à la configuration de votre connexion Site-to-Site VPN, utilisez la console Amazon VPC, la ligne de AWS commande ou l'API Amazon EC2 . Pour de plus amples informations, veuillez consulter Étape 6 : Téléchargement du fichier de configuration.

Vous pouvez également télécharger des exemples de fichiers de configuration génériques pour le routage statique qui n'incluent pas de valeurs spécifiques à la configuration de votre connexion Site-to-Site VPN : static-routing-examples.zip

Les fichiers utilisent des valeurs d'espace réservé pour certains composants. Par exemple, ils utilisent :

-

Des exemples de valeurs pour l'ID de connexion VPN, l'ID de passerelle client et l'ID de passerelle réseau privé virtuel

-

Espaces réservés aux AWS points de terminaison d'adresses IP distants (

AWS_ENDPOINT_1et)AWS_ENDPOINT_2 -

Un espace réservé pour l'adresse IP de l'interface externe routable par Internet sur le dispositif de passerelle client ()

your-cgw-ip-address -

Un espace réservé pour la valeur clé pré-partagée () pre-shared-key

-

Des exemples de valeurs pour le tunnel à l'intérieur des adresses IP.

-

Exemples de valeurs pour le paramètre MTU.

Note

Les paramètres MTU fournis dans les exemples de fichiers de configuration ne sont que des exemples. Veuillez vous référer à Bonnes pratiques pour un dispositif de passerelle AWS Site-to-Site VPN client pour obtenir des informations sur la définition de la valeur MTU optimale pour votre situation.

En plus de fournir des valeurs d'espace réservé, les fichiers spécifient les exigences minimales pour une connexion Site-to-Site VPN de AES128, SHA1, et du groupe Diffie-Hellman 2 dans la plupart des AWS régions, et AES128 SHA2, et du groupe Diffie-Hellman 14 dans les régions. AWS GovCloud Ils spécifient également des clés prépartagées pour l'authentification. Vous devez modifier l'exemple de fichier de configuration pour tirer parti des algorithmes de sécurité supplémentaires, des groupes Diffie-Hellman, des certificats privés et du trafic. IPv6

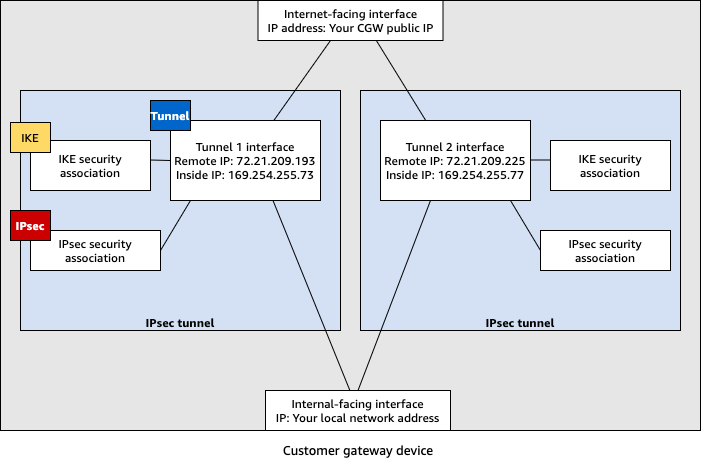

Le diagramme suivant fournit une vue d'ensemble des différents composants configurés sur le périphérique de passerelle client. Il inclut des exemples de valeurs pour les adresses IP de l'interface tunnel.

Appareils Cisco : informations supplémentaires

Certains modes Cisco ASAs ne prennent en charge que Active/Standby le mode. Lorsque vous utilisez ces Cisco ASAs, vous ne pouvez avoir qu'un seul tunnel actif à la fois. L'autre tunnel en veille devient actif si le premier tunnel devient inaccessible. Avec cette redondance, l'un des tunnels devrait toujours assurer la connexion à votre VPC.

Cisco ASAs à partir de la version 9.7.1 et du Active/Active mode de support ultérieur. Lorsque vous utilisez ces Cisco ASAs, les deux tunnels peuvent être actifs en même temps. Avec cette redondance, l'un des tunnels devrait toujours assurer la connexion à votre VPC.

Pour les périphériques Cisco, vous devez effectuer les opérations suivantes :

-

Configurer l'interface externe.

-

Vous assurer que le numéro de séquence de la stratégie ISAKMP du Crypto est unique.

-

Vous assurer que le numéro de séquence de la stratégie de la liste Crypto est unique.

-

Assurez-vous que le Crypto IPsec Transform Set et la Crypto ISAKMP Policy Sequence sont en harmonie avec tous IPsec les autres tunnels configurés sur l'appareil.

-

Vous assurer que le numéro de supervision du SLA est unique.

-

Configurer tous les routages internes qui acheminent le trafic entre le périphérique de passerelle client et votre réseau local.