Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Techniques d'atténuation

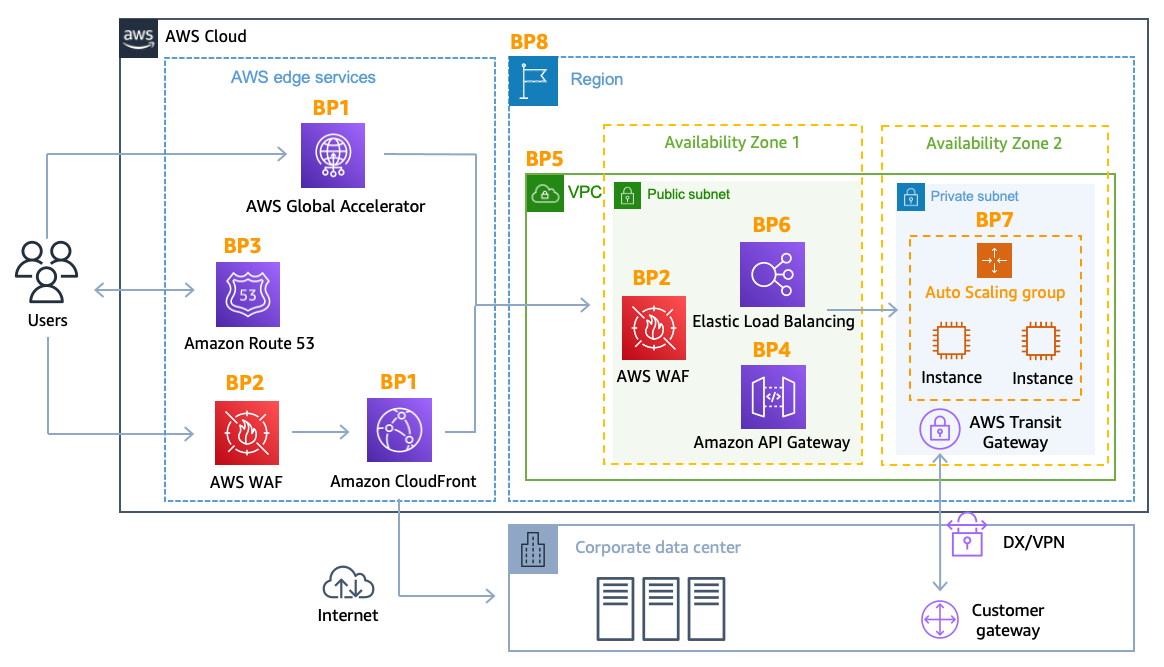

Certaines formes d'DDoSatténuation sont incluses automatiquement dans les AWS services. DDoSla résilience peut être encore améliorée en utilisant une AWS architecture avec des services spécifiques, décrits dans les sections suivantes, et en mettant en œuvre des meilleures pratiques supplémentaires pour chaque partie du flux réseau entre les utilisateurs et votre application.

Vous pouvez utiliser AWS des services qui opèrent depuis des sites périphériques, tels qu'Amazon CloudFront, AWS Global Accelerator et Amazon Route 53, pour créer une protection complète de la disponibilité contre toutes les attaques connues au niveau de l'infrastructure. Ces services font partie du réseau AWS global Edge

Les avantages liés à l'utilisation d'Amazon CloudFront, de Global Accelerator et d'Amazon Route 53 incluent :

-

Accès à Internet et capacité DDoS d'atténuation sur le réseau AWS Global Edge. Cela est utile pour atténuer les attaques volumétriques de plus grande envergure, qui peuvent atteindre l'échelle du térabit.

-

AWS Shield DDoSles systèmes d'atténuation sont intégrés aux services de AWS pointe, ce qui permet time-to-mitigate de passer de quelques minutes à moins d'une seconde.

-

Stateless SYN Flood mitigation vérifie les connexions entrantes à l'aide de SYN cookies avant de les transmettre au service protégé. Cela garantit que seules les connexions valides atteignent votre application tout en protégeant vos utilisateurs finaux légitimes contre les pertes de faux positifs.

-

Systèmes d'ingénierie automatique du trafic qui dispersent ou isolent l'impact des attaques volumétriques DDoS de grande envergure. Tous ces services isolent les attaques à la source avant qu'elles n'atteignent votre source, ce qui réduit l'impact sur les systèmes protégés par ces services.

-

La défense de la couche applicative, CloudFront lorsqu'elle AWS WAF

est combinée à cela, ne nécessite pas de modification de l'architecture applicative actuelle (par exemple, dans un centre de données Région AWS ou sur site).

Le transfert de données entrantes est gratuit AWS et vous ne payez pas pour le trafic DDoS d'attaque atténué par. AWS Shield Le schéma d'architecture suivant inclut les services du réseau AWS Global Edge.

DDoS-architecture de référence résiliente

Cette architecture inclut plusieurs AWS services qui peuvent vous aider à améliorer la résilience de votre application Web face aux DDoS attaques. Le tableau suivant fournit un résumé de ces services et des fonctionnalités qu'ils peuvent fournir. AWS a associé à chaque service un indicateur des meilleures pratiques (BP1,BP2) pour faciliter la consultation dans ce document. Par exemple, une prochaine section traite des fonctionnalités fournies par Amazon CloudFront et Global Accelerator, y compris l'indicateur des meilleures pratiquesBP1.

Tableau 2 - Résumé des meilleures pratiques

| AWS Edge | Région AWS | |||||

|---|---|---|---|---|---|---|

| Utiliser Amazon CloudFront (BP1) avec AWS WAF (BP2) | Utilisation de Global Accelerator (BP1) |

Utilisation d'Amazon Route 53 (BP3) |

Utiliser Elastic Load Balancing (BP6) avec AWS WAF (BP2) |

Utilisation des groupes de sécurité et du réseau ACLs dans Amazon VPC (BP5) |

Utilisation d'Amazon Elastic Compute Cloud (AmazonEC2) Auto Scaling |

|

|

Atténuation des attaques de couche 3 (par exemple, UDP réflexion) |

✔ | ✔ |

✔ |

✔ |

✔ |

✔ |

| Atténuation des attaques de niveau 4 (par exemple, SYN inondation) | ✔ | ✔ |

✔ |

✔ |

||

| Atténuation des attaques de couche 6 (par exempleTLS) | ✔ | ✔ |

✔ |

✔ |

||

| Réduire la surface d'attaque | ✔ | ✔ |

✔ |

✔ |

✔ |

|

| Évoluez pour absorber le trafic de la couche applicative | ✔ | ✔ |

✔ |

✔ |

✔ |

✔ |

| Atténuation des attaques de couche 7 (couche d'application) | ✔ | ✔(*) |

✔ |

✔ |

✔(*) |

✔(*) |

|

Isolement géographique et dispersion du trafic excédentaire et des DDoS attaques de plus grande envergure |

✔ | ✔ |

✔ |

|||

✔ (*) : Si utilisé AWS WAF avec Application Load Balancer

Vous pouvez également vous préparer à répondre aux DDoS attaques et à les atténuer en vous abonnant à AWS Shield Advanced. Les avantages de l'utilisation AWS Shield Advanced incluent :

-

Accès à un support spécialisé 24 h/24 et 7 j/7 de la part de l'équipe d'AWS Shield intervention (AWS SRT) pour vous aider à atténuer les DDoS attaques qui ont un impact sur la disponibilité des applications, y compris une fonctionnalité d'engagement proactif en option

-

Seuils de détection sensibles qui acheminent le trafic vers le système DDoS d'atténuation plus tôt et peuvent améliorer time-to-mitigate les attaques contre Amazon EC2 (y compris Elastic Load Balancer) ou Network Load Balancer, lorsqu'ils sont utilisés avec une adresse IP élastique

-

Détection personnalisée de couche 7 basée sur les modèles de trafic de référence de votre application lorsqu'elle est utilisée avec AWS WAF

-

DDoSAtténuation automatique de la couche applicative grâce à laquelle Shield Advanced répond aux DDoS attaques détectées en créant, en évaluant et en déployant des AWS WAF règles personnalisées

-

Accès sans AWS WAF frais supplémentaires pour atténuer les DDoS attaques de la couche application (en cas d'utilisation avec Amazon CloudFront ou Application Load Balancer)

-

Gestion centralisée des politiques de AWS Firewall Manager

sécurité sans frais supplémentaires. -

Protection des coûts qui vous permet de demander un remboursement limité des coûts liés à la mise à l'échelle résultant d'une DDoS attaque.

-

Contrat de niveau de service amélioré spécifique aux AWS Shield Advanced clients.

-

Des groupes de protection qui vous permettent de regrouper des ressources, offrant ainsi un moyen en libre-service de personnaliser l'étendue de la détection et de l'atténuation pour votre application en traitant plusieurs ressources comme une seule unité. Pour plus d'informations sur les groupes de protection, reportez-vous à la section Groupes de protection Shield Advanced.

-

DDoSvisibilité des attaques en utilisant les CloudWatch métriques et les alarmes AWS Management Console

API,, et Amazon.

Ce service DDoS d'atténuation optionnel permet de protéger les applications hébergées sur n'importe quel site Région AWS. Le service est disponible dans le monde entier pour CloudFront Route 53 et Global Accelerator. Au niveau régional, vous pouvez protéger les adresses IP Application Load Balancer, Classic Load Balancer et Elastic, ce qui vous permet de protéger les instances Network Load Balancer () ou NLBs Amazon. EC2

Pour une liste complète des AWS Shield Advanced fonctionnalités et pour plus d'informations à ce sujet AWS Shield, reportez-vous à la section AWS Shield Fonctionnement.