Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Scénario 4 : AWS Microsoft AD et une confiance transitive bidirectionnelle vers les environnements locaux

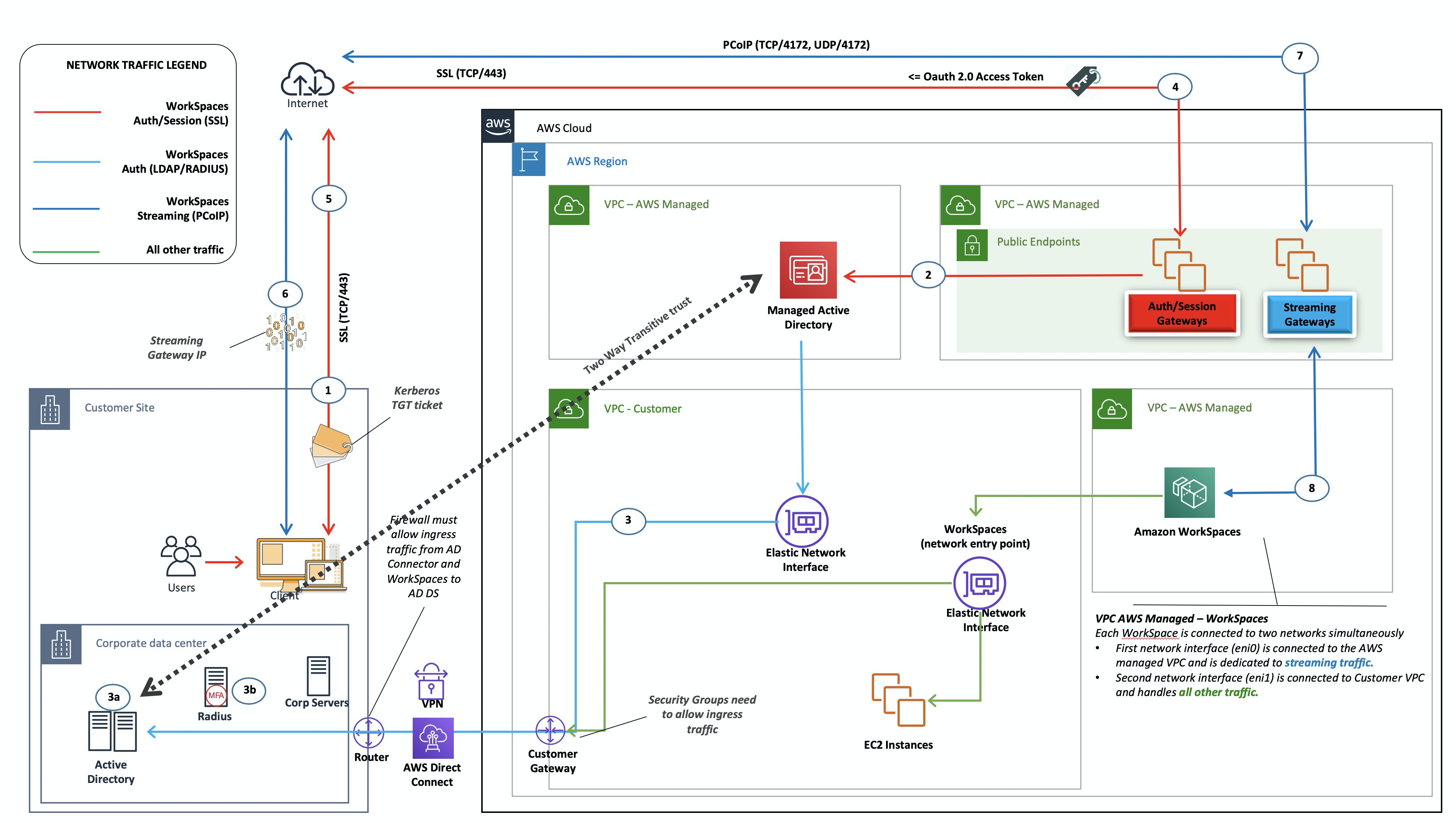

Dans ce scénario, illustré dans la figure suivante, AWS Managed AD est déployé dans le AWS cloud, avec une confiance transitive bidirectionnelle envers l'AD sur site du client. Les utilisateurs WorkSpaces sont créés dans Managed AD, l'AD Trust permettant d'accéder aux ressources dans l'environnement local.

Figure 9 : AWS Microsoft AD et une confiance transitive bidirectionnelle vers les environnements locaux

Comme dans le scénario 3, l'AD DS (Microsoft AD) est déployé dans des sous-réseaux dédiés qui s'étendent sur deux AZ, ce qui rend AD DS hautement disponible dans le AWS cloud.

Ce scénario convient parfaitement aux clients qui souhaitent disposer d'un AWS Directory Service entièrement géré, y compris le déploiement, l'application de correctifs, la haute disponibilité et la surveillance de leur AWS cloud. Ce scénario permet également aux WorkSpaces utilisateurs d'accéder à des ressources associées à AD sur leurs réseaux existants. Ce scénario nécessite la mise en place d'une approbation de domaine. Les groupes de sécurité et les règles de pare-feu doivent autoriser la communication entre les deux annuaires actifs.

Outre le placement de AWS Directory Service, la figure précédente décrit le flux de trafic d'un utilisateur vers un espace de travail, ainsi que la manière dont l'espace de travail interagit avec le serveur AD et le serveur MFA.

Cette architecture utilise les composants ou constructions suivants.

AWS

-

Amazon VPC — Création d'un Amazon VPC avec au moins quatre sous-réseaux privés répartis sur deux AZ : deux pour AD DS, Microsoft AD, deux pour AD Connector ou. WorkSpaces

-

Ensemble d'options DHCP : création d'un ensemble d'options DHCP Amazon VPC. Cela permet au client de définir un nom de domaine et un DNS (Microsoft AD) spécifiques. Pour plus d'informations, reportez-vous aux ensembles d'options DHCP.

-

Facultatif : passerelle privée virtuelle Amazon — Activez la communication avec un réseau appartenant au client via un tunnel VPN (VPN) ou une connexion IPSec. AWS Direct Connect À utiliser pour accéder aux systèmes principaux sur site.

-

AWS Directory Service : Microsoft AD est déployé dans une paire dédiée de sous-réseaux VPC (service géré AD DS).

-

Amazon EC2 — Serveurs RADIUS optionnels pour le client pour le MFA.

-

Amazon WorkSpaces : WorkSpaces sont déployés dans les mêmes sous-réseaux privés que l'AD Connector. Pour plus d'informations, reportez-vous à la section Active Directory : Sites et services de ce document.

Client

-

Connectivité réseau : VPN ou AWS Direct Connect terminaux d'entreprise.

-

Appareils utilisateur final : appareils destinés aux utilisateurs finaux professionnels ou BYOL (tels que Windows, Mac, iPad, tablettes Android, clients zéro et Chromebooks) utilisés pour accéder au service Amazon. WorkSpaces Consultez la liste des applications clientes pour les appareils et navigateurs Web pris en charge.

Cette solution nécessite une connectivité au centre de données sur site du client pour permettre au processus de confiance de fonctionner. Si WorkSpaces les utilisateurs utilisent des ressources sur le réseau local, les coûts de latence et de transfert des données sortantes doivent être pris en compte.