Les traductions sont fournies par des outils de traduction automatique. En cas de conflit entre le contenu d'une traduction et celui de la version originale en anglais, la version anglaise prévaudra.

Utilisation de la passerelle NAT AWS Network Firewall pour une IPv4 sortie centralisée

Si vous souhaitez inspecter et filtrer votre trafic sortant, vous pouvez intégrer AWS Network Firewall à une passerelle NAT dans votre architecture de sortie centralisée. AWS Network Firewall est un service géré qui facilite le déploiement des protections réseau essentielles pour tous VPCs. Il fournit le contrôle et la visibilité du trafic réseau des couches 3 à 7 pour l'ensemble de votre VPC. Vous pouvez effectuer un filtrage du trafic sortant basé sur l'URL/le nom de domaine, l'adresse IP et le contenu afin d'empêcher toute perte de données, de répondre aux exigences de conformité et de bloquer les communications liées à des logiciels malveillants connus. AWS Network Firewall prend en charge des milliers de règles qui peuvent filtrer le trafic réseau destiné à de mauvaises adresses IP ou à de mauvais noms de domaine connus. Vous pouvez également utiliser les règles IPS de Suricata dans le cadre du AWS Network Firewall service en important des ensembles de règles open source ou en créant vos propres règles du système de prévention des intrusions (IPS) à l'aide de la syntaxe des règles de Suricata. AWS Network Firewall vous permet également d'importer des règles compatibles provenant de partenaires AWS.

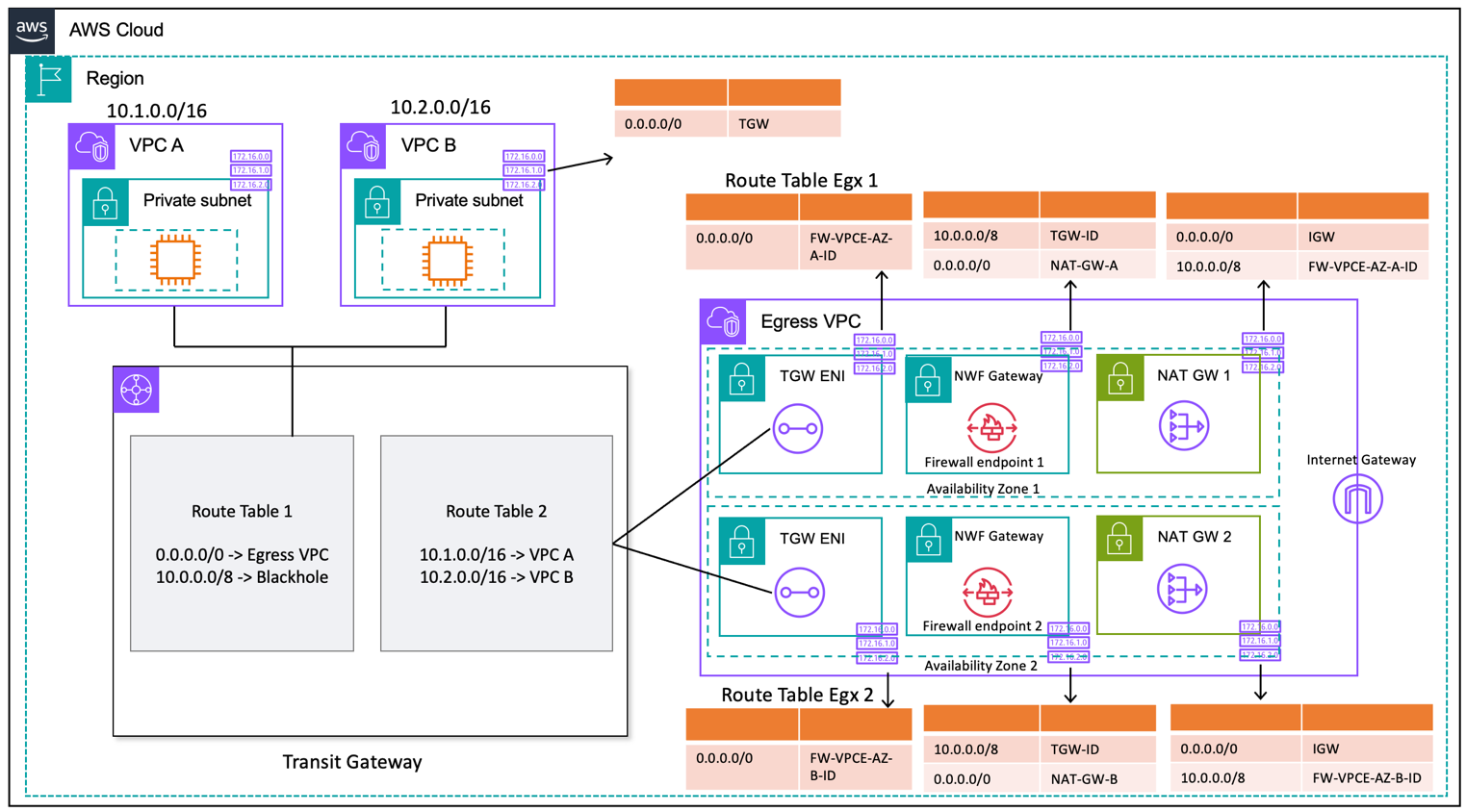

Dans l'architecture de sortie centralisée avec inspection, le AWS Network Firewall point de terminaison est une cible de table de routage par défaut dans la table de routage du sous-réseau des pièces jointes à la passerelle de transit pour le VPC de sortie. Le trafic entre Spoke VPCs et Internet est inspecté AWS Network Firewall comme indiqué dans le schéma suivant.

Sortie centralisée avec AWS Network Firewall passerelle NAT (conception de table de routage)

Pour un modèle de déploiement centralisé avec Transit Gateway, AWS recommande de déployer des AWS Network Firewall points de terminaison dans plusieurs zones de disponibilité. Il doit y avoir un point de terminaison de pare-feu dans chaque zone de disponibilité dans laquelle le client exécute des charges de travail, comme indiqué dans le schéma précédent. Il est recommandé que le sous-réseau du pare-feu ne contienne aucun autre trafic car il n' AWS Network Firewall est pas en mesure d'inspecter le trafic provenant de sources ou de destinations au sein d'un sous-réseau de pare-feu.

Comme dans le cas de la configuration précédente, les pièces jointes VPC à rayons sont associées à la table de routage 1 (RT1) et sont propagées à la table de routage 2 (). RT2 Un itinéraire Blackhole est explicitement ajouté pour empêcher les deux VPCs de communiquer entre eux.

Continuez à utiliser un itinéraire par défaut pour diriger tout RT1 le trafic vers le VPC de sortie. Transit Gateway transmettra tous les flux de trafic vers l'une des deux zones de disponibilité du VPC de sortie. Une fois que le trafic atteint l'un des terminaux Transit Gateway ENIs dans le VPC de sortie, vous choisissez un itinéraire par défaut qui acheminera le trafic vers l'un des points de terminaison AWS Network Firewall de leur zone de disponibilité respective. AWS Network Firewall inspectera ensuite le trafic en fonction des règles que vous avez définies avant de transférer le trafic vers la passerelle NAT en utilisant une route par défaut.

Ce cas ne nécessite pas le mode appareil Transit Gateway, car vous n'envoyez pas de trafic entre les pièces jointes.

Note

AWS Network Firewall n'effectue pas de traduction d'adresses réseau pour vous, cette fonction sera gérée par la passerelle NAT après inspection du trafic via le AWS Network Firewall. Le routage d'entrée n'est pas requis dans ce cas car le trafic de retour sera transféré au NATGW IPs par défaut.

Comme vous utilisez une passerelle Transit Gateway, nous pouvons ici placer le pare-feu avant la passerelle NAT. Dans ce modèle, le pare-feu peut voir l'adresse IP source derrière le Transit Gateway.

Si vous le faisiez dans un seul VPC, nous pouvons utiliser les améliorations de routage VPC qui vous permettent d'inspecter le trafic entre les sous-réseaux d'un même VPC. Pour plus de détails, consultez le billet de blog sur les modèles AWS Network Firewall de déploiement pour les améliorations du routage VPC

Evolutivité

AWS Network Firewall peut automatiquement augmenter ou diminuer la capacité du pare-feu en fonction de la charge de trafic afin de maintenir des performances stables et prévisibles afin de minimiser les coûts. AWS Network Firewall est conçu pour prendre en charge des dizaines de milliers de règles de pare-feu et peut augmenter le débit jusqu'à 100 Gbit/s par zone de disponibilité.

Considérations clés

-

Chaque point de terminaison du pare-feu peut gérer environ 100 Gbit/s de trafic. Si vous avez besoin d'un débit plus élevé ou soutenu, contactez le support AWS.

-

Si vous choisissez de créer une passerelle NAT dans votre compte AWS en même temps que Network Firewall, le traitement standard de la passerelle NAT et les frais

d'utilisation par heure sont annulés, le traitement par Go et les heures d'utilisation étant facturés pour votre pare-feu. one-to-one -

Vous pouvez également envisager des points de terminaison de pare-feu distribués AWS Firewall Manager sans Transit Gateway.

-

Testez les règles de pare-feu avant de les mettre en production, comme dans le cas d'une liste de contrôle d'accès réseau, selon l'ordre.

-

Des règles avancées de Suricata sont nécessaires pour une inspection plus approfondie. Le pare-feu réseau prend en charge l'inspection cryptée du trafic entrant et sortant.

-

La variable de groupe de

HOME_NETrègles définissait la plage d'adresses IP source pouvant être traitée dans le moteur Stateful. En utilisant une approche centralisée, vous devez ajouter tous les VPC supplémentaires CIDRs attachés au Transit Gateway pour les rendre éligibles au traitement. Reportez-vous à la documentation de Network Firewall pour plus de détails sur la variable de groupe deHOME_NETrègles. -

Envisagez de déployer Transit Gateway et un VPC de sortie dans un compte Network Services distinct afin de séparer l'accès en fonction de la délégation de tâches ; par exemple, seuls les administrateurs réseau peuvent accéder au compte Network Services.

-

Pour simplifier le déploiement et la gestion AWS Network Firewall de ce modèle, il AWS Firewall Manager peut être utilisé. Firewall Manager vous permet d'administrer de manière centralisée vos différents pare-feux en appliquant automatiquement à plusieurs comptes la protection que vous créez dans un emplacement centralisé. Firewall Manager prend en charge les modèles de déploiement distribués et centralisés pour Network Firewall. Pour en savoir plus, consultez le billet de blog Comment déployer à AWS Network Firewall l'aide

de AWS Firewall Manager.