Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggunakan SSL/TLS untuk mengenkripsi koneksi ke

Anda dapat menggunakan Lapisan Soket Aman (SSL) atau Keamanan Lapisan Pengangkutan (TLS) dari aplikasi Anda untuk mengenkripsi koneksi ke klaster DB yang menjalankan Aurora MySQL atau Aurora PostgreSQL.

Secara opsional, SSL/TLS koneksi Anda dapat melakukan verifikasi identitas server dengan memvalidasi sertifikat server yang diinstal pada database Anda. Untuk meminta verifikasi identitas server, ikuti proses umum ini:

-

Pilih Otoritas Sertifikat (CA) yang menandatangani sertifikat server DB, untuk basis data Anda. Untuk informasi selengkapnya tentang otoritas sertifikat, lihatOtoritas sertifikat.

-

Unduh paket sertifikat yang akan digunakan saat Anda terhubung ke basis data. Untuk mengunduh bundel sertifikat, lihat Bundel sertifikat oleh Wilayah AWS.

catatan

Semua sertifikat hanya tersedia untuk diunduh menggunakan koneksi SSL/TLS.

-

Connect ke database menggunakan proses mesin DB Anda untuk mengimplementasikan SSL/TLS koneksi. Setiap mesin DB memiliki proses sendiri SSL/TLS. To learn how to implement SSL/TLS untuk mengimplementasikan database Anda, ikuti tautan yang sesuai dengan mesin DB Anda:

Otoritas sertifikat

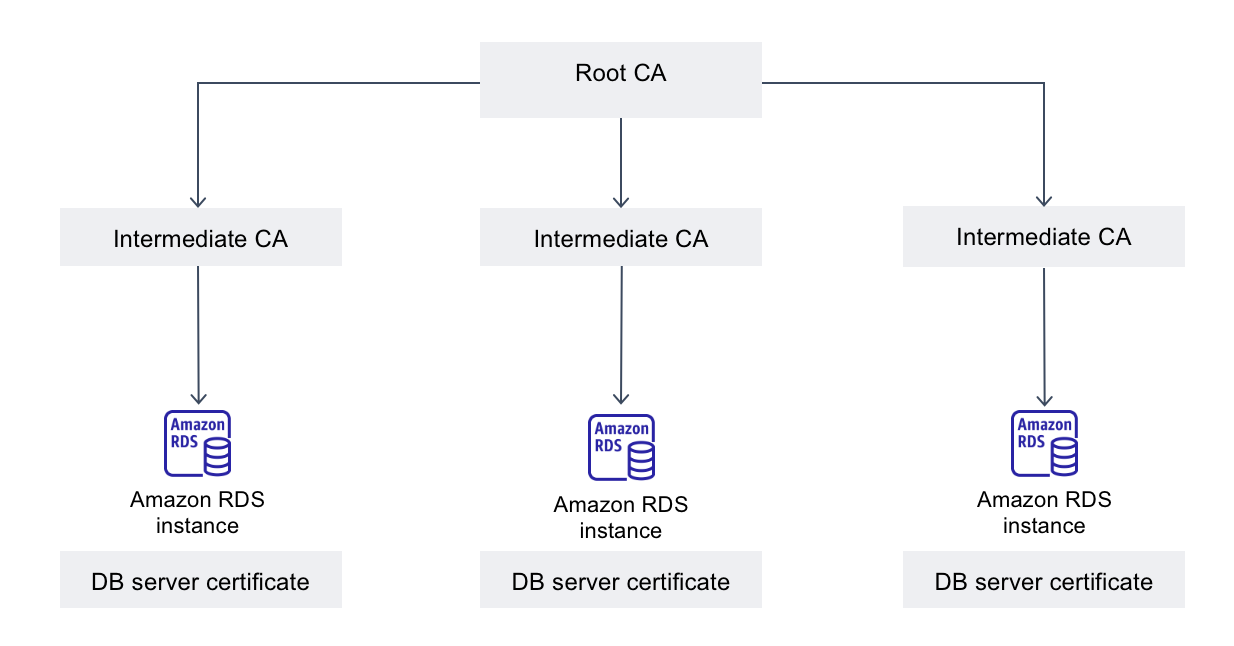

Otoritas Sertifikat (CA) adalah sertifikat yang mengidentifikasi CA root di bagian atas rantai sertifikat. CA menandatangani sertifikat server DB, yang diinstal pada setiap instans DB. Sertifikat server DB mengidentifikasi instans DB sebagai server tepercaya.

Amazon RDS menyediakan yang berikut ini CAs untuk menandatangani sertifikat server DB untuk database.

| Otoritas sertifikat (CA) | Deskripsi | Nama umum (CN) |

|---|---|---|

|

rds-ca-rsa2048-g1 |

Menggunakan otoritas sertifikat dengan algoritma kunci pribadi RSA 2048 dan algoritma SHA256 penandatanganan di sebagian besar. Wilayah AWS Dalam AWS GovCloud (US) Regions, CA ini menggunakan otoritas sertifikat dengan algoritma kunci pribadi RSA 2048 dan algoritma SHA384 penandatanganan. CA ini mendukung rotasi sertifikat server otomatis. |

Amazon RDS region-identifier Root CA RSA2 048 G1 |

|

rds-ca-rsa4096-g1 |

Menggunakan otoritas sertifikat dengan algoritma kunci pribadi RSA 4096 dan algoritma SHA384 penandatanganan. CA ini mendukung rotasi sertifikat server otomatis. |

Amazon RDS region-identifier Root CA RSA4 096 G1 |

|

rds-ca-ecc384-g1 |

Menggunakan otoritas sertifikat dengan algoritma kunci pribadi ECC 384 dan algoritma SHA384 penandatanganan. CA ini mendukung rotasi sertifikat server otomatis. |

Amazon RDS region-identifier Root CA ECC384 G1 |

Sertifikat CA ini termasuk dalam paket sertifikat regional dan global. Bila Anda menggunakan rds-ca-rsa 2048-g1, rds-ca-rsa 4096-g1, atau rds-ca-ecc 384-g1 CA dengan database, RDS mengelola sertifikat server DB pada database. RDS merotasi sertifikat server DB secara otomatis sebelum sertifikat ini kedaluwarsa.

Mengatur CA untuk basis data Anda

Anda dapat mengatur CA untuk basis data saat Anda melakukan tugas berikut:

-

Buat cluster Aurora DB — Anda dapat mengatur CA untuk instans DB di cluster Aurora saat Anda membuat instans DB pertama di cluster DB menggunakan atau RDS API. AWS CLI Saat ini, Anda tidak dapat mengatur CA untuk instans DB di klaster DB saat Anda membuat klaster DB menggunakan konsol RDS. Untuk instruksi, lihatMembuat klaster DB Amazon Aurora.

-

Memodifikasi instans DB – Anda dapat mengatur CA untuk instans DB di klaster DB dengan memodifikasinya. Untuk instruksi, lihatMemodifikasi instans DB dalam klaster DB.

catatan

CA default diatur ke rds-ca-rsa 2048-g1. Anda dapat mengganti CA default untuk Anda Akun AWS dengan menggunakan perintah modify-certificate.

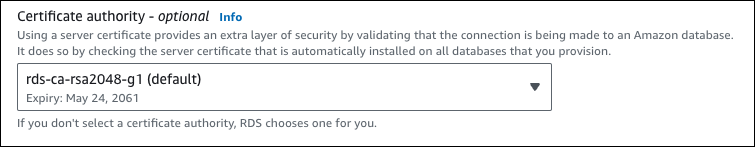

Yang tersedia CAs tergantung pada mesin DB dan versi mesin DB. Bila Anda menggunakan Konsol Manajemen AWS, Anda dapat memilih CA menggunakan pengaturan otoritas Sertifikat, seperti yang ditunjukkan pada gambar berikut.

Konsol hanya menampilkan CAs yang tersedia untuk mesin DB dan versi mesin DB. Jika Anda menggunakan AWS CLI, Anda dapat mengatur CA untuk instans DB menggunakan modify-db-instanceperintah create-db-instanceor.

Jika Anda menggunakan AWS CLI, Anda dapat melihat yang tersedia CAs untuk akun Anda dengan menggunakan perintah describe-certificate. Perintah ini juga menunjukkan tanggal kedaluwarsa untuk setiap CA di ValidTill dalam output. Anda dapat menemukan CAs yang tersedia untuk mesin DB tertentu dan versi mesin DB menggunakan describe-db-engine-versionsperintah.

Contoh berikut menunjukkan CAs tersedia untuk RDS default untuk versi mesin PostgreSQL DB.

aws rds describe-db-engine-versions --default-only --engine postgres

Output Anda akan seperti yang berikut ini. Yang CAs tersedia tercantum dalamSupportedCACertificateIdentifiers. Output ini juga menunjukkan apakah versi mesin DB mendukung rotasi sertifikat tanpa pengaktifan ulang di SupportsCertificateRotationWithoutRestart.

{

"DBEngineVersions": [

{

"Engine": "postgres",

"MajorEngineVersion": "13",

"EngineVersion": "13.4",

"DBParameterGroupFamily": "postgres13",

"DBEngineDescription": "PostgreSQL",

"DBEngineVersionDescription": "PostgreSQL 13.4-R1",

"ValidUpgradeTarget": [],

"SupportsLogExportsToCloudwatchLogs": false,

"SupportsReadReplica": true,

"SupportedFeatureNames": [

"Lambda"

],

"Status": "available",

"SupportsParallelQuery": false,

"SupportsGlobalDatabases": false,

"SupportsBabelfish": false,

"SupportsCertificateRotationWithoutRestart": true,

"SupportedCACertificateIdentifiers": [

"rds-ca-rsa2048-g1",

"rds-ca-ecc384-g1",

"rds-ca-rsa4096-g1"

]

}

]

}Validitas sertifikat server DB

Validitas sertifikat server DB bergantung pada mesin DB dan versi mesin DB. Jika versi mesin DB mendukung rotasi sertifikat tanpa pengaktifan ulang, validitas sertifikat server DB adalah 1 tahun. Jika tidak, validitasnya adalah 3 tahun.

Untuk informasi selengkapnya tentang rotasi sertifikat server DB, lihatRotasi sertifikat server otomatis.

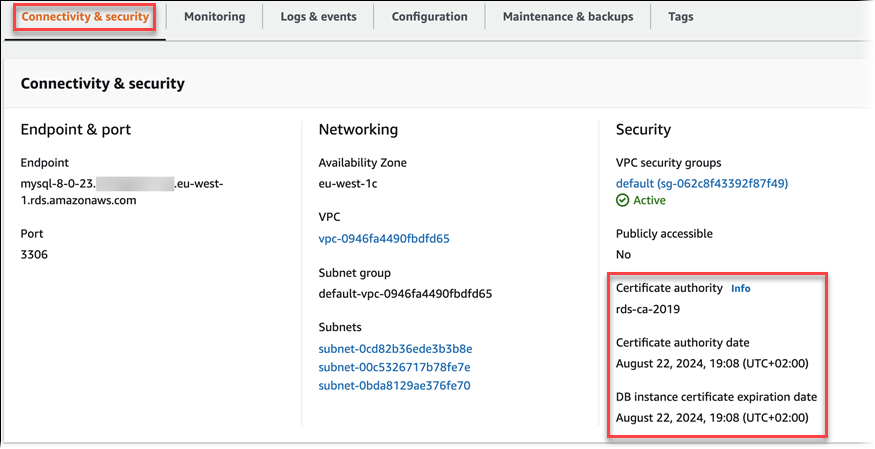

Melihat CA untuk instans DB Anda

Anda dapat melihat detail tentang CA untuk database dengan melihat tab Konektivitas & keamanan di konsol, seperti pada gambar berikut.

Jika Anda menggunakan AWS CLI, Anda dapat melihat detail tentang CA untuk instans DB dengan menggunakan describe-db-instancesperintah.

Unduh bundel sertifikat untuk Aurora

Saat Anda terhubung ke database dengan SSL atau TLS, instance database memerlukan sertifikat kepercayaan dari Amazon RDS. Pilih tautan yang sesuai di tabel berikut untuk mengunduh bundel yang sesuai dengan Wilayah AWS tempat Anda meng-host database Anda.

Bundel sertifikat oleh Wilayah AWS

Bundel sertifikat untuk semua Wilayah AWS dan Wilayah GovCloud (AS) berisi sertifikat CA root berikut:

-

rds-ca-rsa2048-g1 -

rds-ca-rsa4096-g1 -

rds-ca-ecc384-g1

rds-ca-ecc384-g1Sertifikat rds-ca-rsa4096-g1 dan sertifikat tidak tersedia di Wilayah berikut:

-

Asia Pasifik (Mumbai)

-

Asia Pacific (Melbourne)

-

Kanada Barat (Calgary)

-

Europe (Zurich)

-

Eropa (Spanyol)

-

Israel (Tel Aviv)

Toko kepercayaan aplikasi Anda hanya perlu mendaftarkan sertifikat CA root. Jangan mendaftarkan sertifikat CA perantara ke toko kepercayaan Anda karena hal ini dapat menyebabkan masalah koneksi ketika RDS secara otomatis memutar sertifikat server DB Anda.

catatan

Amazon RDS Proxy dan Aurora Serverless v1 penggunaan sertifikat dari AWS Certificate Manager (ACM). Jika Anda menggunakan RDS Proxy, Anda tidak perlu mengunduh sertifikat Amazon RDS atau memperbarui aplikasi yang menggunakan koneksi Proxy RDS. Untuk informasi selengkapnya, lihat Menggunakan TLS/SSL dengan RDS Proxy.

Jika Anda menggunakanAurora Serverless v1, mengunduh sertifikat Amazon RDS tidak diperlukan. Untuk informasi selengkapnya, lihat Menggunakan TLS/SSL dengan Aurora Serverless v1.

Untuk mengunduh bundel sertifikat Wilayah AWS, pilih tautan untuk Wilayah AWS yang menghosting database Anda di tabel berikut.

Melihat isi sertifikat CA Anda

Untuk memeriksa konten paket sertifikat CA Anda, gunakan perintah berikut:

keytool -printcert -v -file global-bundle.pem