Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Mengontrol akses dengan grup keamanan

Secara default, akses jaringan dimatikan untuk instans DB. Anda dapat menentukan aturan dalam grup keamanan yang mengizinkan akses dari rentang alamat IP, port, atau grup keamanan. Setelah aturan ingress dikonfigurasi, aturan yang sama berlaku untuk semua instans DB yang terkait dengan grup keamanan tersebut. Anda dapat menentukan hingga 20 aturan dalam satu grup keamanan.

Ikhtisar grup keamanan VPC

Setiap aturan grup keamanan VPC memungkinkan sumber tertentu untuk mengakses instans DB di VPC yang terkait dengan grup keamanan VPC tersebut. Sumbernya dapat berupa rentang alamat (misalnya, 203.0.113.0/24), atau grup keamanan VPC lain. Dengan menentukan grup keamanan VPC sebagai sumber, Anda mengizinkan lalu lintas masuk dari semua instans (biasanya server aplikasi) yang menggunakan grup keamanan VPC sumber. Grup keamanan VPC dapat memiliki aturan yang mengatur lalu lintas masuk dan keluar. Aturan lalu lintas keluar hanya berlaku jika instans DB bertindak sebagai klien. Misalnya, aturan lalu lintas keluar berlaku untuk instans DB Oracle dengan tautan basis data keluar. Anda harus menggunakan EC2API Amazon atau opsi Grup Keamanan di konsol VPC untuk membuat grup keamanan VPC.

Saat Anda membuat aturan untuk grup keamanan VPC yang mengizinkan akses ke VPC Anda, Anda harus menentukan port untuk setiap rentang alamat yang diizinkan oleh aturan tersebut. Misalnya, jika Anda ingin mengaktifkan akses Secure Shell (SSH) untuk instans di VPC, buat aturan yang mengizinkan akses ke port 22 TCP untuk rentang alamat tertentu.

Anda dapat mengonfigurasi beberapa grup keamanan VPC yang mengizinkan akses ke port yang berbeda untuk instans yang berbeda di VPC Anda. Misalnya, Anda dapat membuat grup keamanan VPC yang memungkinkan akses ke port 80 TCP untuk server web di VPC Anda.

Untuk informasi selengkapnya tentang grup keamanan VPC, lihat Grup keamanan di Panduan Pengguna Amazon Virtual Private Cloud.

catatan

Jika instans DB Anda berada dalam VPC tetapi tidak dapat diakses publik, Anda juga dapat menggunakan koneksi AWS Site-to-Site VPN atau Direct Connect koneksi untuk mengaksesnya dari jaringan pribadi. Untuk informasi selengkapnya, lihat Privasi lalu lintas antarjaringan.

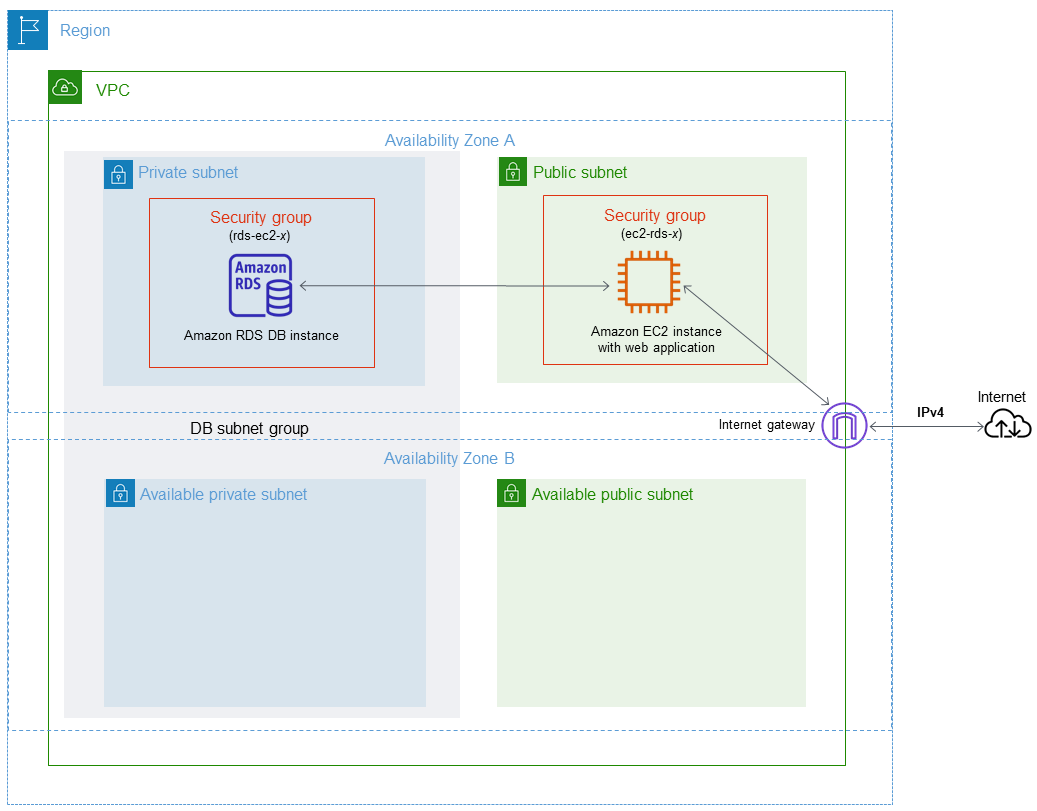

Skenario grup keamanan

Penggunaan umum instance DB di VPC adalah untuk berbagi data dengan server aplikasi yang berjalan di EC2 instance Amazon di VPC yang sama, yang diakses oleh aplikasi klien di luar VPC. Untuk skenario ini, Anda menggunakan halaman RDS dan VPC pada Konsol Manajemen AWS atau operasi RDS EC2 dan API untuk membuat instance dan grup keamanan yang diperlukan:

-

Buat grup keamanan VPC (misalnya,

sg-0123ec2example) dan tentukan aturan masuk yang menggunakan alamat IP aplikasi klien sebagai sumber. Grup keamanan ini memungkinkan aplikasi klien Anda terhubung ke EC2 instance di VPC yang menggunakan grup keamanan ini. -

Buat EC2 instance untuk aplikasi dan tambahkan EC2 instance ke grup keamanan VPC (

sg-0123ec2example) yang Anda buat di langkah sebelumnya. -

Buat grup keamanan VPC kedua (misalnya,

sg-6789rdsexample) dan buat aturan baru dengan menentukan grup keamanan VPC yang Anda buat di langkah 1 (sg-0123ec2example) sebagai sumbernya. -

Buat instans DB baru dan tambahkan instans DB ke grup keamanan VPC (

sg-6789rdsexample) yang Anda buat di langkah sebelumnya. Saat Anda membuat instans DB, gunakan nomor port yang sama dengan yang ditentukan untuk aturan grup keamanan VPC (sg-6789rdsexample) yang Anda buat di langkah 3.

Diagram berikut menunjukkan skenario ini.

Untuk petunjuk terperinci tentang mengonfigurasi VPC untuk skenario ini, lihat. Tutorial: Buat VPC untuk digunakan dengan ) IPv4 Untuk informasi selengkapnya tentang menggunakan VPC, lihat. Amazon VPC dan RDSAmazon

Membuat grup keamanan VPC

Anda dapat membuat grup keamanan VPC untuk instans DB menggunakan konsol VPC. Untuk informasi tentang pembuatan grup keamanan, lihat Memberikan akses ke instans DB di VPC Anda dengan membuat grup keamanan dan Grup Keamanan dalam Panduan Pengguna Amazon Virtual Private Cloud.

Mengaitkan grup keamanan dengan instans DB

Anda dapat mengaitkan grup keamanan dengan instans DB menggunakan Modify di konsol RDS, ModifyDBInstance Amazon RDS API, atau perintah. modify-db-instance AWS CLI

Contoh CLI berikut mengaitkan grup keamanan VPC tertentu dan menghapus grup keamanan DB dari instans DB

aws rds modify-db-instance --db-instance-identifierdbName--vpc-security-group-idssg-ID

Untuk informasi tentang memodifikasi instans DB, lihatMemodifikasi instans DB Amazon RDS. Untuk pertimbangan grup keamanan saat memulihkan instans DB dari snapshot DB, lihat. Pertimbangan grup keamanan

catatan

Konsol RDS menampilkan nama aturan grup keamanan yang berbeda untuk basis data Anda jika nilai Port dikonfigurasi ke nilai non-default.

Untuk RDS untuk instans Oracle DB, grup keamanan tambahan dapat dikaitkan dengan mengisi pengaturan opsi grup keamanan untuk Oracle Enterprise Manager Database Express (OEM), Oracle Management Agent for Enterprise Manager Cloud Control (Agen OEM) dan opsi Oracle Secure Sockets Layer. Dalam hal ini, kedua grup keamanan yang terkait dengan instans DB dan pengaturan opsi berlaku untuk instans DB. Untuk informasi selengkapnya tentang grup opsi ini, lihatOracle Enterprise Manager,Oracle Management Agent untuk Kontrol Cloud Enterprise Manager, danLapisan Soket Aman Oracle.