Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Masalah confused deputy

Masalah "confused deputy" adalah masalah keamanan saat entitas yang tidak memiliki izin untuk melakukan suatu tindakan dapat memaksa entitas yang memilik hak akses lebih tinggi untuk melakukan tindakan tersebut. Untuk mencegah hal ini, AWS sediakan alat yang membantu Anda melindungi akun Anda jika Anda memberi pihak ketiga (dikenal sebagai lintas akun) atau AWS layanan lain (dikenal sebagai lintas layanan) akses ke sumber daya di akun Anda.

Terkadang, Anda mungkin perlu memberi pihak ketiga akses ke AWS sumber daya Anda (akses delegasi). Misalnya, Anda memutuskan untuk menyewa perusahaan pihak ketiga bernama Example Corp untuk memantau Akun AWS dan membantu mengoptimalkan biaya. Untuk melacak pengeluaran harian Anda, Example Corp perlu mengakses AWS sumber daya Anda. Contoh Corp juga memantau banyak lainnya Akun AWS untuk pelanggan lain. Anda dapat menggunakan peran IAM untuk membangun hubungan tepercaya antara akun Anda Akun AWS dan akun Example Corp. Salah satu aspek penting dari skenario ini adalah ID eksternal, pengidentifikasi opsional yang dapat Anda gunakan dalam kebijakan kepercayaan peran IAM untuk menentukan siapa yang dapat mengambil peran tersebut. Fungsi utama dari ID eksternal adalah mengatasi dan mencegah masalah deputi yang membingungkan.

Beberapa AWS layanan (layanan panggilan) menggunakan prinsip AWS layanan mereka untuk mengakses AWS

sumber daya dari AWS layanan lain (disebut layanan). Dalam beberapa interaksi layanan ini, Anda dapat mengonfigurasi layanan panggilan untuk berkomunikasi dengan sumber daya dari layanan yang disebut secara berbeda Akun AWS. Contohnya adalah mengonfigurasi AWS CloudTrail untuk menulis ke bucket Amazon S3 pusat yang terletak di bucket berbeda. Akun AWS Layanan panggilan, CloudTrail diberikan akses ke bucket S3 Anda menggunakan kebijakan bucket S3 dengan menambahkan pernyataan allow untuk. cloudtrail.amazonaws.com

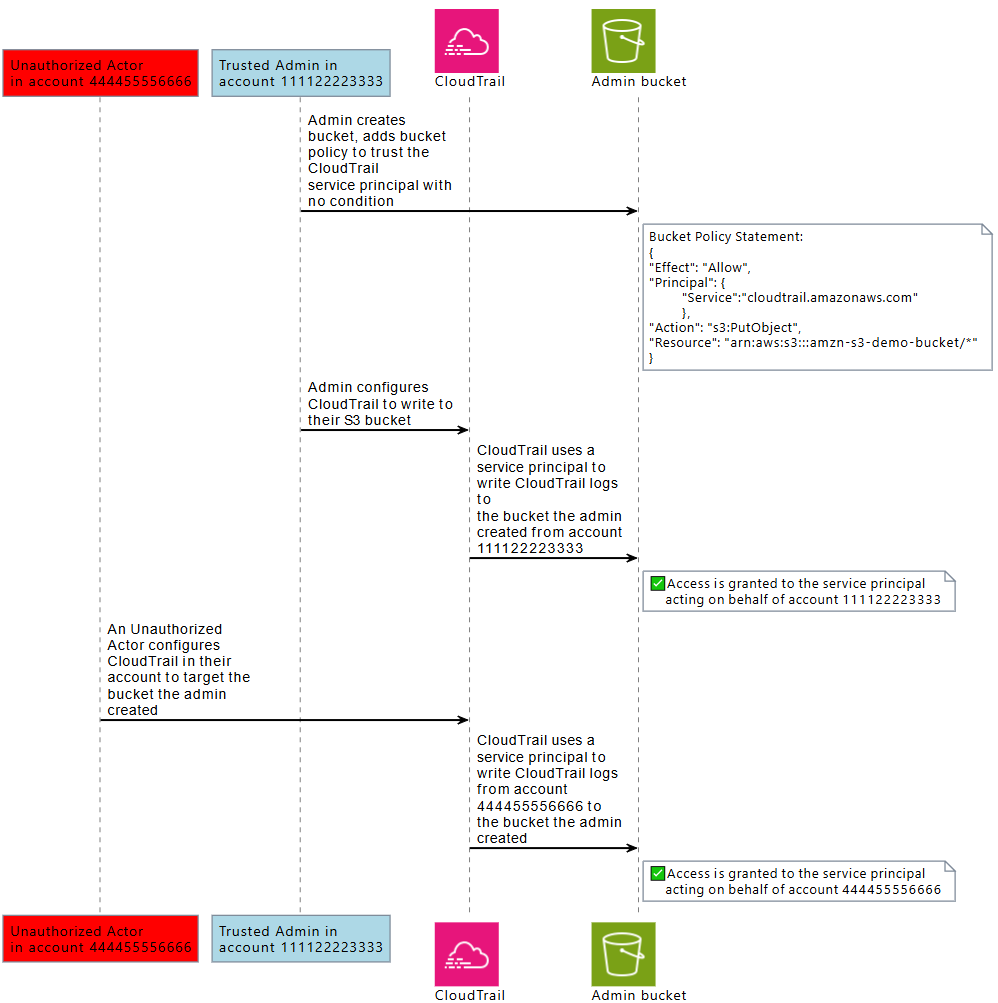

Ketika kepala AWS layanan dari layanan panggilan mengakses sumber daya dari layanan yang disebut, kebijakan sumber daya dari layanan yang disebut hanya mengotorisasi kepala AWS layanan, dan bukan aktor yang mengkonfigurasi layanan panggilan. Misalnya, bucket S3 yang mempercayai prinsip CloudTrail layanan tanpa kondisi dapat menerima CloudTrail log dari Akun AWS yang dikonfigurasi oleh admin tepercaya, tetapi juga CloudTrail log dari aktor yang tidak sah di dalamnya Akun AWS, jika mereka mengetahui nama bucket S3.

Masalah wakil yang membingungkan muncul ketika seorang aktor menggunakan kepercayaan dari kepala layanan untuk mendapatkan akses ke sumber daya yang tidak dimaksudkan untuk mereka akses. AWS

Pencegahan wakil kebingungan lintas akun

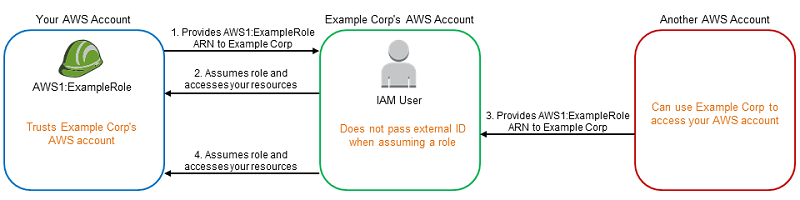

Diagram berikut menggambarkan masalah wakil kebingungan lintas akun.

Skenario ini mengasumsikan hal berikut:

-

AWS 1 adalah Anda Akun AWS.

-

AWS 1: ExampleRole adalah peran dalam akun Anda. Kebijakan kepercayaan peran ini mempercayai Example Corp dengan menentukan akun AWS Example Corp sebagai akun yang dapat mengambil peran tersebut.

Inilah yang terjadi:

-

Saat Anda mulai menggunakan layanan Example Corp, Anda memberikan ARN 1ExampleRole: ke AWS Example Corp.

-

Contoh Corp menggunakan peran ARN itu untuk mendapatkan kredensyal keamanan sementara untuk mengakses sumber daya di Anda. Akun AWS Dengan cara ini, Anda mempercayai Example Corp sebagai “deputi” yang dapat bertindak atas nama Anda.

-

AWS Pelanggan lain juga mulai menggunakan layanan Example Corp, dan pelanggan ini juga menyediakan ARN 1ExampleRole: untuk AWS Example Corp untuk digunakan. Agaknya pelanggan lain belajar atau menebak AWS 1: ExampleRole, yang bukan rahasia.

-

Ketika pelanggan lain meminta Example Corp untuk mengakses AWS sumber daya di (apa yang diklaimnya) akunnya, Example Corp menggunakan AWS 1: ExampleRole untuk mengakses sumber daya di akun Anda.

Inilah cara pelanggan lain bisa mendapatkan akses tanpa izin ke sumber daya Anda. Karena pelanggan lain mampu mengelabui Example Corp untuk melakukan tindakan di luar kesadaran pada sumber daya Anda, Example Corp kini adalah “confused deputy.”

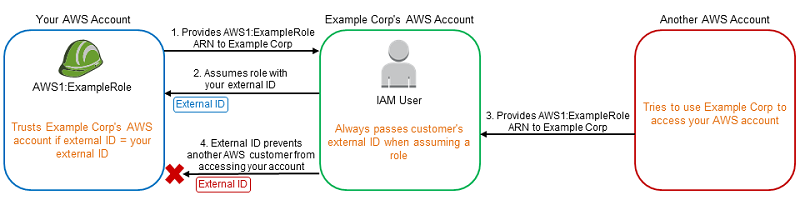

Contoh Corp dapat mengatasi masalah wakil yang membingungkan dengan mengharuskan Anda memasukkan pemeriksaan ExternalId kondisi dalam kebijakan kepercayaan peran. Contoh Corp menghasilkan ExternalId nilai unik untuk setiap pelanggan dan menggunakan nilai itu dalam permintaannya untuk mengambil peran. ExternalIdNilai harus unik di antara pelanggan Example Corp dan dikendalikan oleh Example Corp, bukan pelanggannya. Inilah mengapa Anda mendapatkannya dari Example Corp dan Anda tidak membuatnya sendiri. Ini mencegah Example Corp menjadi wakil yang bingung dan memberikan akses ke sumber daya akun lain. AWS

Dalam skenario kami, bayangkan pengenal unik Example Corp untuk Anda adalah 12345, dan pengenalnya untuk pelanggan lain adalah 67890. Pengidentifikasi ini disederhanakan untuk skenario ini. Umumnya, pengidentifikasi ini adalah GUIDs. Dengan asumsi pengidentifikasi ini bersifat unik di antara pelanggan Example Corp, mereka adalah nilai yang masuk akal untuk digunakan bagi ID eksternal.

Contoh Corp memberikan nilai ID eksternal 12345 kepada Anda. Anda kemudian harus menambahkan elemen Condition ke kebijakan kepercayaan peran yang memerlukan nilai sts:ExternalId 12345, seperti ini:

Elemen Kondisi dalam kebijakan ini memungkinkan Example Corp untuk mengambil peran hanya jika panggilan AssumeRole API menyertakan nilai ID eksternal 12345. Contoh Corp memastikan bahwa setiap kali mengambil peran atas nama pelanggan, selalu menyertakan nilai ID eksternal pelanggan dalam panggilan. AssumeRole Bahkan jika pelanggan lain memasok Example Corp dengan ARN Anda, ia tidak dapat mengontrol ID eksternal yang disertakan Example Corp dalam permintaannya. AWS Hal ini membantu mencegah pelanggan yang tidak berwenang untuk mendapatkan akses ke sumber daya Anda.

Diagram berikut menggambarkannya.

-

Seperti sebelumnya, ketika Anda mulai menggunakan layanan Example Corp, Anda memberikan ARN 1ExampleRole: ke AWS Example Corp.

-

Saat Example Corp menggunakan ARN peran itu untuk mengambil AWS peran 1 ExampleRole:, Example Corp menyertakan ID eksternal Anda (12345) dalam panggilan API. AssumeRole ID eksternal cocok dengan kebijakan kepercayaan peran, sehingga panggilan AssumeRole API berhasil dan Example Corp memperoleh kredensyal keamanan sementara untuk mengakses sumber daya di file Anda. Akun AWS

-

AWS Pelanggan lain juga mulai menggunakan layanan Example Corp, dan seperti sebelumnya, pelanggan ini juga menyediakan ARN 1ExampleRole: untuk AWS Example Corp untuk digunakan.

-

Tapi kali ini, ketika Example Corp mencoba untuk mengambil peran AWS 1: ExampleRole, ia memberikan ID eksternal yang terkait dengan pelanggan lain (67890). Pelanggan lain tidak bisa mengubah ini. Contoh Corp melakukan ini karena permintaan untuk menggunakan peran berasal dari pelanggan lain, jadi 67890 menunjukkan keadaan di mana Example Corp bertindak. Karena Anda menambahkan kondisi dengan ID eksternal Anda sendiri (12345) ke kebijakan kepercayaan AWS 1: ExampleRole, panggilan AssumeRole API gagal. Pelanggan lain tidak bisa mendapatkan akses tanpa izin ke sumber daya dalam akun Anda (ditunjukkan oleh “X” merah di diagram).

ID eksternal membantu mencegah pelanggan lain menipu Example Corp agar tanpa disadari mengakses sumber daya Anda.

Pencegahan "confused deputy" lintas layanan

Diagram berikut menunjukkan masalah wakil kebingungan lintas layanan menggunakan contoh interaksi Amazon S3 CloudTrail dan Amazon, di mana aktor yang tidak sah CloudTrail menulis log ke ember Amazon S3 yang tidak diizinkan untuk mereka akses.

Untuk membantu melindungi dari aktor yang tidak berwenang dari menggunakan kepercayaan AWS kepala sekolah untuk mendapatkan akses ke sumber daya Anda, kepala AWS layanan menyertakan informasi tentang AWS sumber daya Akun AWS, dan AWS organisasi tempat mereka bertindak atas nama.

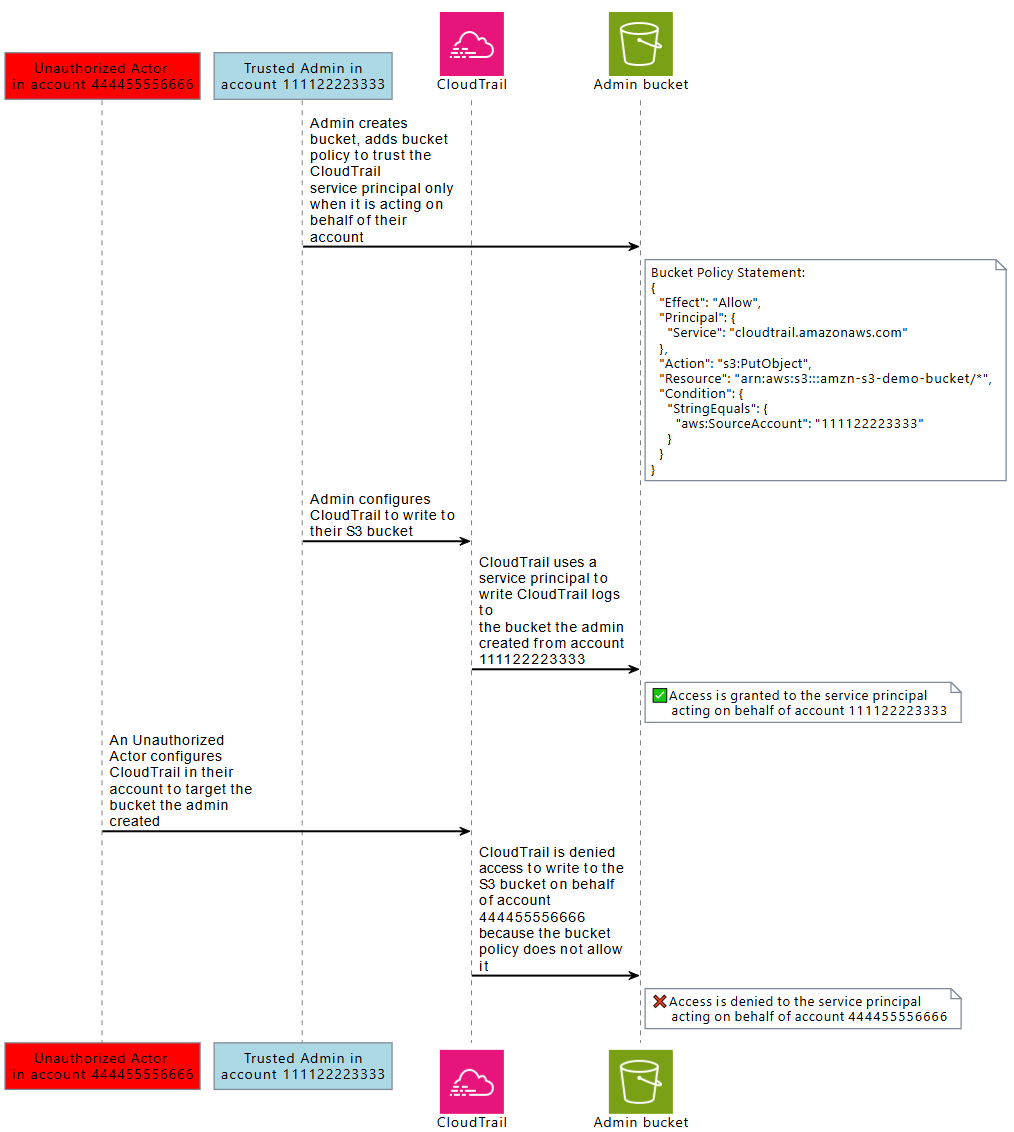

Informasi ini tersedia dalam nilai kunci kondisi global yang dapat digunakan dalam kebijakan sumber daya, atau kebijakan kontrol sumber daya untuk permintaan yang dibuat oleh prinsipal AWS layanan. Sebaiknya gunakanaws:SourceArn, aws:SourceAccountaws:SourceOrgID, atau aws:SourceOrgPaths dalam kebijakan sumber daya Anda di mana pun kepala AWS layanan diberikan izin untuk mengakses salah satu sumber daya Anda. Kunci kondisi ini memungkinkan Anda untuk menguji kebijakan sumber daya Anda, atau kebijakan kontrol sumber daya yang dilakukan oleh prinsipal AWS layanan yang mengakses sumber daya Anda atas nama sumber AWS daya Akun AWS, atau yang Anda harapkan. AWS Organizations

-

Gunakan

aws:SourceArnuntuk memungkinkan kepala AWS layanan mengakses sumber daya Anda atas nama sumber daya tertentu, seperti AWS CloudTrail jalur atau AppStream armada tertentu. -

Gunakan

aws:SourceAccountuntuk memungkinkan kepala AWS layanan mengakses sumber daya Anda atas nama tertentu Akun AWS. -

Gunakan

aws:SourceOrgIDuntuk memungkinkan kepala AWS layanan mengakses sumber daya Anda atas nama tertentu AWS Organizations. -

Gunakan

aws:SourceOrgPathsuntuk memungkinkan kepala AWS layanan mengakses sumber daya Anda atas nama AWS Organizations jalur tertentu.

Diagram berikut menunjukkan skenario wakil kebingungan lintas layanan ketika sumber daya dikonfigurasi dengan kunci konteks kondisi aws:SourceAccount global, dan aktor yang tidak sah dari akun lain mencoba mengakses AWS sumber daya yang tidak dimaksudkan untuk mereka akses.

Menggunakanaws:SourceArn, aws:SourceAccountaws:SourceOrgID, dan kunci kondisi aws:SourceOrgPaths global dalam kebijakan membantu Anda memastikan prinsip layanan mengakses sumber daya Anda atas nama Anda. Sebaiknya gunakan kunci kondisi ini setiap kali akses ke salah satu sumber daya Anda diberikan kepada prinsipal AWS layanan.

catatan

Beberapa Layanan AWS interaksi memiliki kontrol tambahan untuk membantu melindungi dari masalah wakil lintas layanan yang membingungkan yang menguji akses pengguna ke sumber daya. Misalnya, ketika hibah kunci KMS dikeluarkan untuk Layanan AWS, AWS KMS menggunakan konteks enkripsi yang terkait dengan sumber daya, dan hibah kunci untuk membantu melindungi dari masalah wakil lintas layanan yang membingungkan.

Silakan lihat dokumentasi layanan yang Anda gunakan untuk informasi lebih lanjut tentang mekanisme khusus layanan yang dapat membantu menghindari risiko wakil lintas layanan yang membingungkan, dan apakah,aws:SourceArn, aws:SourceAccountaws:SourceOrgID, dan aws:SourceOrgPaths didukung.

Perlindungan wakil lintas layanan membingungkan dengan kebijakan berbasis sumber daya

Contoh kebijakan berikut memberikan cloudtrail.amazonaws.com akses utama layanan ke bucket Amazon S3, arn:aws:s3: ::amzn-s3-demo-bucket1, hanya jika kepala layanan bertindak atas nama 111122223333. Akun AWS

Contoh kebijakan bucket ini memberikan appstream.amazonaws.com akses utama layanan ke skrip PowerShell examplefile.psh dalam s3://amzn-s3-demo-bucket2 hanya jika bertindak atas nama AppStream armada Amazon yang ditentukan, dengan menentukan armada arn dengan. aws:SourceArn

Perlindungan wakil lintas layanan membingungkan dengan kebijakan kontrol sumber daya

Anda dapat menggunakan kebijakan kontrol sumber daya (RCP) untuk menerapkan kontrol deputi lintas layanan yang membingungkan ke sumber daya yang didukung. Layanan AWS RCPs memungkinkan Anda untuk secara terpusat menerapkan kontrol wakil bingung lintas layanan pada sumber daya Anda. Anda dapat menggunakan kunci kondisi seperti aws:SourceOrgId dan aws:SourceOrgPaths dengan RCPs dilampirkan ke AWS Organizations, unit organisasi (OU) atau Akun AWS di organisasi Anda tanpa menambahkan pernyataan ke kebijakan berbasis sumber daya tertentu. Untuk informasi selengkapnya tentang RCPs dan layanan yang didukung, lihat Kebijakan kontrol sumber daya (RCPs) di Panduan AWS Organizations Pengguna.

Contoh berikut RCP menolak akses prinsipal AWS layanan ke bucket Amazon S3 di akun anggota Anda saat tidak sama dengan o-. aws:SourceOrgID ExampleOrg Izin yang sesuai harus ada dalam kebijakan berbasis sumber daya dari bucket S3 untuk mengizinkan Layanan AWS prinsipal yang sama dengan o-. SourceOrgID ExampleOrg

Kebijakan ini menerapkan kontrol hanya pada permintaan oleh service principals ("Bool":

{"aws:PrincipalIsAWSService": "true"}) yang memiliki aws:SourceAccount key present ("Null": {"aws:SourceAccount":

"false"}), sehingga integrasi layanan yang tidak memerlukan penggunaan kunci kondisi dan panggilan oleh prinsipal Anda tidak terpengaruh. Jika kunci aws:SourceAccount kondisi hadir dalam konteks permintaan, kondisi Null akan mengevaluasi ke true, aws:SourceOrgID menyebabkan diberlakukan. Kami menggunakan aws:SourceAccount bukan aws:SourceOrgID di operator kondisi Null sehingga kontrol masih berlaku jika permintaan berasal dari akun yang bukan milik organisasi.