Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Masuk kumpulan pengguna dengan penyedia identitas pihak ketiga

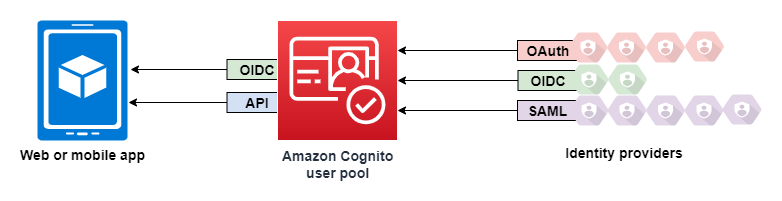

Pengguna aplikasi Anda dapat masuk langsung melalui kumpulan pengguna, atau mereka dapat melakukan federasi melalui penyedia identitas pihak ketiga (iDP). Kumpulan pengguna mengelola overhead penanganan token yang dikembalikan dari login sosial melalui Facebook, Google, Amazon, dan Apple, dan dari OpenID Connect (OIDC) dan SAMP. IdPs Dengan UI web host bawaan, Amazon Cognito menyediakan penanganan dan manajemen token untuk pengguna yang diautentikasi dari semua. IdPs Dengan cara ini, sistem backend Anda dapat melakukan standarisasi pada satu set token kumpulan pengguna.

Cara kerja masuk federasi di kumpulan pengguna Amazon Cognito

Masuk melalui pihak ketiga (federasi) tersedia di kolam pengguna Amazon Cognito. Fitur ini independen dari federasi melalui kolam identitas Amazon Cognito (identitas federasi).

Amazon Cognito adalah direktori pengguna dan penyedia identitas OAuth 2.0 (iDP). Saat Anda memasukkan pengguna lokal ke direktori Amazon Cognito, kumpulan pengguna Anda adalah iDP ke aplikasi Anda. Pengguna lokal ada secara eksklusif di direktori kumpulan pengguna Anda tanpa federasi melalui iDP eksternal.

Saat Anda menghubungkan Amazon Cognito ke social, SAMP, atau OpenID Connect (OIDC IdPs), kumpulan pengguna akan berfungsi sebagai jembatan antara beberapa penyedia layanan dan aplikasi Anda. Untuk IDP Anda, Amazon Cognito adalah penyedia layanan (SP). Anda IdPs meneruskan token ID OIDC atau pernyataan SAMP ke Amazon Cognito. Amazon Cognito membaca klaim tentang pengguna Anda di token atau pernyataan dan memetakan klaim tersebut ke profil pengguna baru di direktori kumpulan pengguna Anda.

Amazon Cognito kemudian membuat profil pengguna untuk pengguna federasi Anda di direktorinya sendiri. Amazon Cognito menambahkan atribut ke pengguna Anda berdasarkan klaim dari IDP Anda dan, dalam kasus OIDC dan penyedia identitas sosial, titik akhir publik yang dioperasikan IDP. userinfo Atribut pengguna Anda berubah di kumpulan pengguna Anda saat atribut iDP yang dipetakan berubah. Anda juga dapat menambahkan lebih banyak atribut independen dari atribut dari iDP.

Setelah Amazon Cognito membuat profil untuk pengguna federasi Anda, ia mengubah fungsinya dan menampilkan dirinya sebagai iDP ke aplikasi Anda, yang sekarang menjadi SP. Amazon Cognito adalah kombinasi OIDC dan 2.0 iDP. OAuth Ini menghasilkan token akses, token ID, dan token penyegaran. Untuk informasi selengkapnya tentang token, lihatMemahami kumpulan pengguna token web JSON () JWTs.

Anda harus mendesain aplikasi yang terintegrasi dengan Amazon Cognito untuk mengautentikasi dan mengotorisasi pengguna Anda, baik federasi maupun lokal.

Tanggung jawab aplikasi sebagai penyedia layanan dengan Amazon Cognito

- Verifikasi dan proses informasi dalam token

-

Dalam sebagian besar skenario, Amazon Cognito mengalihkan pengguna yang diautentikasi ke URL aplikasi yang ditambahkan dengan kode otorisasi. Aplikasi Anda menukar kode untuk token akses, ID, dan penyegaran. Kemudian, ia harus memeriksa validitas token dan menyajikan informasi kepada pengguna Anda berdasarkan klaim dalam token.

- Menanggapi peristiwa otentikasi dengan permintaan Amazon Cognito API

-

Aplikasi Anda harus terintegrasi dengan API kumpulan pengguna Amazon Cognito dan titik akhir API autentikasi. API otentikasi menandatangani pengguna Anda masuk dan keluar, dan mengelola token. API kumpulan pengguna memiliki berbagai operasi yang mengelola kumpulan pengguna, pengguna, dan keamanan lingkungan otentikasi Anda. Aplikasi Anda harus tahu apa yang harus dilakukan selanjutnya ketika menerima respons dari Amazon Cognito.

Hal-hal yang perlu diketahui tentang kumpulan pengguna Amazon Cognito login pihak ketiga

-

Jika Anda ingin pengguna Anda masuk dengan penyedia federasi, Anda harus memilih domain. Ini mengatur halaman untuk login terkelola. Untuk informasi selengkapnya, lihat Menggunakan domain Anda sendiri untuk login terkelola.

-

Anda tidak dapat memasukkan pengguna federasi dengan operasi API seperti InitiateAuthdan AdminInitiateAuth. Pengguna federasi hanya dapat masuk dengan Titik akhir masuk atau. Otorisasi titik akhir

-

Otorisasi titik akhirIni adalah titik akhir pengalihan. Jika Anda memberikan

idp_identifieratauidentity_providerparameter dalam permintaan Anda, itu mengalihkan secara diam-diam ke IDP Anda, melewati login terkelola. Jika tidak, itu mengalihkan ke login terkelola. Titik akhir masuk -

Saat login terkelola mengalihkan sesi ke iDP federasi, Amazon Cognito menyertakan header dalam permintaan

user-agent.Amazon/Cognito -

Amazon Cognito memperoleh

usernameatribut untuk profil pengguna federasi dari kombinasi pengenal tetap dan nama iDP Anda. Untuk menghasilkan nama pengguna yang sesuai dengan persyaratan kustom Anda, buat pemetaan kepreferred_usernameatribut. Untuk informasi selengkapnya, lihat Hal yang perlu diketahui tentang pemetaan.Contoh:

MyIDP_bob@example.com -

Amazon Cognito membuat grup pengguna untuk setiap OIDC, SAMl dan iDP sosial yang Anda tambahkan ke kumpulan pengguna. Nama grup ada dalam format

[user pool ID]_[IdP name], misalnyaus-east-1_EXAMPLE_MYSSOatauus-east-1_EXAMPLE_Google. Setiap profil pengguna iDP unik yang dihasilkan secara otomatis ditambahkan ke grup ini. Pengguna tertaut tidak secara otomatis ditambahkan ke grup ini, tetapi Anda dapat menambahkan profil mereka ke grup dalam proses terpisah. -

Amazon Cognito mencatat informasi tentang identitas pengguna federasi Anda ke atribut, dan klaim dalam token ID, yang dipanggil.

identitiesKlaim ini berisi penyedia pengguna Anda dan ID unik mereka dari penyedia. Anda tidak dapat mengubahidentitiesatribut di profil pengguna secara langsung. Untuk informasi selengkapnya tentang cara menautkan pengguna federasi, lihatMenautkan pengguna gabungan ke profil pengguna yang ada. -

Ketika Anda memperbarui IDP Anda dalam permintaan UpdateIdentityProviderAPI, perubahan Anda dapat memakan waktu hingga satu menit untuk muncul di login terkelola.

-

Amazon Cognito mendukung hingga 20 pengalihan HTTP antara dirinya dan IDP Anda.

-

Saat pengguna Anda masuk dengan login terkelola, browser mereka menyimpan cookie sesi masuk terenkripsi yang mencatat klien dan penyedia tempat mereka masuk. Jika mereka mencoba masuk lagi dengan parameter yang sama, login terkelola menggunakan kembali sesi yang ada yang belum kedaluwarsa, dan pengguna mengautentikasi tanpa memberikan kredensyal lagi. Jika pengguna Anda masuk lagi dengan IDP yang berbeda, termasuk peralihan ke atau dari login kumpulan pengguna lokal, mereka harus memberikan kredensyal dan membuat sesi login baru.

Anda dapat menetapkan kumpulan pengguna apa pun IdPs ke klien aplikasi apa pun, dan pengguna hanya dapat masuk dengan iDP yang Anda tetapkan ke klien aplikasi mereka.