Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Konfigurasikan SAMP dengan IAM untuk Amazon Connect

Amazon Connect mendukung federasi identitas dengan mengonfigurasi Security Assertion Markup Language (SAMP) 2.0 dengan AWS IAM untuk mengaktifkan sistem masuk tunggal (SSO) berbasis web dari organisasi Anda ke instans Amazon Connect Anda. Hal ini memungkinkan pengguna Anda untuk masuk ke portal di organisasi Anda yang dihosting oleh penyedia identitas (iDP) yang kompatibel dengan SAMP 2.0 dan masuk ke instans Amazon Connect dengan satu pengalaman masuk tanpa harus memberikan kredensyal terpisah untuk Amazon Connect.

Catatan penting

Sebelum Anda mulai, perhatikan hal berikut:

-

Petunjuk ini tidak berlaku untuk penerapan Amazon Connect Global Resiliency. Untuk informasi yang berlaku untuk Ketahanan Global Amazon Connect, lihat. Integrasikan penyedia identitas (idP) Anda dengan titik akhir masuk Amazon Connect Global Resiliency SAMP

-

Nama pengguna di Amazon Connect harus cocok dengan atribut RoleSessionName SAMP yang ditentukan dalam respons SAMP yang ditampilkan oleh penyedia identitas.

-

Amazon Connect tidak mendukung federasi terbalik. Artinya, Anda tidak bisa login langsung ke Amazon Connect. Jika Anda mencoba, Anda akan mendapatkan pesan Session Expired. Otentikasi harus dilakukan dari Penyedia Identitas (IDP) dan bukan Penyedia Layanan (SP) ()Amazon Connect.

-

Sebagian besar penyedia identitas secara default menggunakan titik akhir AWS masuk global sebagai Application Consumer Service (ACS), yang di-host di US East (Virginia N.). Sebaiknya ganti nilai ini untuk menggunakan titik akhir regional yang cocok dengan Wilayah AWS tempat instance Anda dibuat.

-

Semua Amazon Connect nama pengguna peka huruf besar/kecil, bahkan saat menggunakan SAMP.

-

Jika Anda memiliki instans Amazon Connect lama yang disiapkan dengan SAMP dan Anda perlu memperbarui domain Amazon Connect, lihat. Pengaturan pribadi

Ikhtisar penggunaan SAMP dengan Amazon Connect

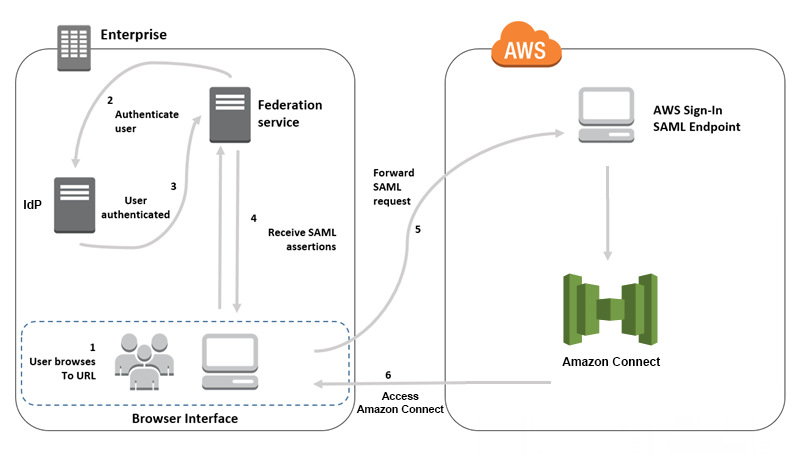

Diagram berikut menunjukkan urutan langkah-langkah yang dilakukan untuk permintaan SAMP untuk mengautentikasi pengguna dan federasi dengan Amazon Connect. Ini bukan diagram alir untuk model ancaman.

Permintaan SAMP melalui langkah-langkah berikut:

-

Pengguna menelusuri portal internal yang menyertakan tautan untuk masuk ke Amazon Connect. Tautan didefinisikan dalam penyedia identitas.

-

Layanan federasi meminta otentikasi dari toko identitas organisasi.

-

Toko identitas mengautentikasi pengguna dan mengembalikan respons otentikasi ke layanan federasi.

-

Ketika otentikasi berhasil, layanan federasi memposting pernyataan SAMP ke browser pengguna.

-

Browser pengguna memposting pernyataan SAMP ke titik akhir SAMP ( AWS /saml). https://signin.aws.amazon.com AWS login menerima permintaan SAMP, memproses permintaan, mengautentikasi pengguna, dan memulai pengalihan browser ke titik akhir Amazon Connect dengan token otentikasi.

-

Menggunakan token otentikasi dari AWS, Amazon Connect mengotorisasi pengguna dan membuka Amazon Connect di browser mereka.

Mengaktifkan otentikasi berbasis SAML untuk Amazon Connect

Langkah-langkah berikut diperlukan untuk mengaktifkan dan mengonfigurasi otentikasi SAMP untuk digunakan dengan instans Amazon Connect Anda:

-

Buat instans Amazon Connect dan pilih autentikasi berbasis SAMP 2.0 untuk manajemen identitas.

-

Aktifkan federasi SAMP antara penyedia identitas Anda dan AWS.

-

Tambahkan pengguna Amazon Connect ke instans Amazon Connect Anda. Masuk ke instans Anda menggunakan akun administrator yang dibuat saat Anda membuat instance. Buka halaman Manajemen Pengguna dan tambahkan pengguna.

penting

-

Untuk daftar karakter yang diizinkan dalam nama pengguna, lihat dokumentasi untuk

Usernameproperti dalam CreateUsertindakan. -

Karena asosiasi pengguna Amazon Connect dan Peran AWS IAM, nama pengguna harus sama persis RoleSessionName seperti yang dikonfigurasi dengan integrasi federasi AWS IAM Anda, yang biasanya berakhir menjadi nama pengguna di direktori Anda. Format nama pengguna harus sesuai dengan persimpangan kondisi format pengguna RoleSessionNamedan Amazon Connect, seperti yang ditunjukkan pada diagram berikut:

-

-

Konfigurasikan penyedia identitas Anda untuk pernyataan SAMP, respons otentikasi, dan status relai. Pengguna masuk ke penyedia identitas Anda. Jika berhasil, mereka dialihkan ke instans Amazon Connect Anda. Peran IAM digunakan untuk berfederasi AWS, yang memungkinkan akses ke Amazon Connect.

Pilih otentikasi berbasis SAMP 2.0 selama pembuatan instans

Saat membuat instans Amazon Connect, pilih opsi autentikasi berbasis SAMP 2.0 untuk manajemen identitas. Pada langkah kedua, saat Anda membuat administrator untuk instance, nama pengguna yang Anda tentukan harus sama persis dengan nama pengguna di direktori jaringan yang ada. Tidak ada opsi untuk menentukan kata sandi untuk administrator karena kata sandi dikelola melalui direktori Anda yang ada. Administrator dibuat di Amazon Connect dan menetapkan profil keamanan Admin.

Anda dapat masuk ke instans Amazon Connect, melalui IDP Anda, menggunakan akun administrator untuk menambahkan pengguna tambahan.

Aktifkan federasi SAMP antara penyedia identitas Anda dan AWS

Untuk mengaktifkan otentikasi berbasis SAML untuk Amazon Connect, Anda harus membuat penyedia identitas di konsol IAM. Untuk informasi selengkapnya, lihat Mengaktifkan Pengguna Federasi SAMP 2.0 untuk Mengakses AWS Konsol Manajemen.

Proses untuk membuat penyedia identitas AWS adalah sama untuk Amazon Connect. Langkah 6 pada diagram alir di atas menunjukkan klien dikirim ke instans Amazon Connect Anda, bukan AWS Management Console.

Langkah-langkah yang diperlukan untuk mengaktifkan federasi SAMP dengan AWS meliputi:

-

Buat penyedia SAMP di AWS. Untuk informasi selengkapnya, lihat Membuat Penyedia Identitas SAMP.

-

Buat peran IAM untuk federasi SAMP 2.0 dengan. AWS Management Console Buat hanya satu peran untuk federasi (hanya satu peran yang diperlukan dan digunakan untuk federasi). Peran IAM menentukan izin yang dimiliki pengguna yang masuk melalui penyedia identitas Anda. AWS Dalam hal ini, izinnya adalah untuk mengakses Amazon Connect. Anda dapat mengontrol izin ke fitur Amazon Connect dengan menggunakan profil keamanan di Amazon Connect. Untuk informasi selengkapnya, lihat Membuat Peran untuk Federasi SAMP 2.0 (Konsol).

Pada langkah 5, pilih Izinkan akses Konsol Terprogram dan AWS Manajemen. Buat kebijakan kepercayaan yang dijelaskan dalam topik dalam prosedur Untuk mempersiapkan diri untuk membuat peran untuk federasi SAMP 2.0. Kemudian buat kebijakan untuk menetapkan izin ke instans Amazon Connect Anda. Izin dimulai pada langkah 9 dari Untuk membuat peran untuk prosedur federasi berbasis SAMP.

Untuk membuat kebijakan untuk menetapkan izin ke peran IAM untuk federasi SAMP

-

Pada halaman Lampirkan kebijakan izin, pilih Buat kebijakan.

-

Di halaman Buat kebijakan, pilih JSON.

-

Salin salah satu contoh kebijakan berikut dan tempelkan ke editor kebijakan JSON, menggantikan teks yang ada. Anda dapat menggunakan salah satu kebijakan untuk mengaktifkan federasi SAMP, atau menyesuaikannya untuk kebutuhan spesifik Anda.

Gunakan kebijakan ini untuk mengaktifkan federasi bagi semua pengguna dalam instans Amazon Connect tertentu. Untuk otentikasi berbasis SAMP, ganti nilai untuk ARN untuk instance yang Anda buat:

ResourceGunakan kebijakan ini untuk mengaktifkan federasi ke instans Amazon Connect tertentu. Ganti nilai untuk ID instance untuk instance Anda.

connect:InstanceIdGunakan kebijakan ini untuk mengaktifkan federasi untuk beberapa instance. Perhatikan tanda kurung di sekitar instance IDs yang terdaftar.

-

Setelah membuat kebijakan, pilih Berikutnya: Tinjau. Kemudian kembali ke langkah 10 di Untuk membuat peran untuk prosedur federasi berbasis SAMP dalam topik Membuat Peran untuk Federasi SAMP 2.0 (Konsol).

-

-

Konfigurasikan jaringan Anda sebagai penyedia SAMP untuk AWS. Untuk informasi selengkapnya, lihat Mengaktifkan Pengguna Federasi SAMP 2.0 untuk Mengakses AWS Konsol Manajemen.

-

Konfigurasikan Pernyataan SAMP untuk Respons Otentikasi. Untuk informasi selengkapnya, Mengonfigurasi Pernyataan SAMP untuk Respons Otentikasi.

-

Untuk Amazon Connect, biarkan URL Mulai Aplikasi kosong.

-

Ganti URL Application Consumer Service (ACS) di penyedia identitas Anda untuk menggunakan titik akhir regional yang bertepatan dengan instans Amazon Connect Anda. Wilayah AWS Untuk informasi selengkapnya, lihat Konfigurasikan penyedia identitas untuk menggunakan titik akhir SAMP regional.

-

Konfigurasikan status relai penyedia identitas Anda untuk menunjuk ke instans Amazon Connect Anda. URL yang digunakan untuk status relai terdiri sebagai berikut:

https://region-id.console.aws.amazon.com/connect/federate/instance-idGanti

region-iddengan nama Wilayah tempat Anda membuat instans Amazon Connect, seperti us-east-1 untuk US East (Virginia Utara). Gantiinstance-iddengan ID instance untuk instance Anda.GovCloud Misalnya, URL adalah https://console.amazonaws-us-gov.com/:

-

https://console.amazonaws-us-gov.com/connect/federasi/instance-id

catatan

Anda dapat menemukan ID instans untuk instans Anda dengan memilih alias instance di konsol Amazon Connect. ID instance adalah kumpulan angka dan huruf setelah '/instance' di ARN Instance yang ditampilkan di halaman Ikhtisar. Misalnya, ID instance dalam ARN Instance berikut adalah 178c75e4-b3de-4839-a6aa-e321ab3f3770.

arn:aws:hubungkan: us-timur- 1:450725743157: instance/178c75e4-b3de-4839-a6aa-e321ab3f3770

-

Konfigurasikan penyedia identitas untuk menggunakan titik akhir SAMP regional

Untuk memberikan ketersediaan terbaik, sebaiknya gunakan endpoint SAMP regional yang bertepatan dengan instans Amazon Connect, bukan titik akhir global default.

Langkah-langkah berikut adalah iDP agnostik; mereka bekerja untuk setiap IDP SAMP (misalnya, Okta, Ping,, OneLogin Shibboleth, ADFS, AzuRead, dan banyak lagi).

-

Perbarui (atau ganti) URL Assertion Consumer Service (ACS). Ada dua cara Anda dapat melakukan ini:

-

Opsi 1: Unduh metadata AWS SAMP dan perbarui

Locationatribut ke Wilayah pilihan Anda. Muat versi baru metadata AWS SAMP ini ke dalam IDP Anda.Berikut ini adalah contoh revisi:

<AssertionConsumerService index="1" isDefault="true" Binding="urn:oasis:names:tc:SAML:2.0:bindings:HTTP-POST" Location="https://region-id.signin.aws.amazon.com/saml"/> -

Opsi 2: Ganti URL AssertionConsumerService (ACS) di IDP Anda. Untuk IdPs seperti Okta yang menyediakan AWS integrasi pra-panggang, Anda dapat mengganti URL ACS di konsol admin. AWS Gunakan format yang sama untuk mengganti ke Wilayah pilihan Anda (misalnya, https://

region-id.signin.aws.amazon.com/saml).

-

-

Perbarui kebijakan kepercayaan peran terkait:

-

Langkah ini perlu dilakukan untuk setiap peran di setiap akun yang mempercayai penyedia identitas yang diberikan.

-

Edit hubungan kepercayaan, dan ganti

SAML:audkondisi tunggal dengan kondisi multivalued. Misalnya:-

Default: "

SAML:aud“:" https://signin.aws.amazon.com /saml”. -

Dengan modifikasi: "

SAML:aud“: ["https://signin.aws.amazon.com/saml", "https://region-id.signin.aws.amazon.com/saml”]

-

-

Buat perubahan ini pada hubungan kepercayaan sebelumnya. Mereka tidak boleh dilakukan sebagai bagian dari rencana selama insiden.

-

-

Konfigurasikan status relai untuk halaman konsol khusus Wilayah.

-

Jika Anda tidak melakukan langkah terakhir ini, tidak ada jaminan bahwa proses masuk SAMP khusus Wilayah akan meneruskan pengguna ke halaman masuk konsol dalam Wilayah yang sama. Langkah ini paling bervariasi per penyedia identitas, tetapi ada blog (misalnya, Cara Menggunakan SAMP untuk Mengarahkan Pengguna Federasi Secara Otomatis ke Halaman Konsol Manajemen AWS

Tertentu) yang menunjukkan penggunaan status relai untuk mencapai deep linking. -

Menggunakan yang technique/parameters sesuai untuk IDP Anda, setel status relai ke titik akhir konsol yang cocok (misalnya, https://.console.aws.amazon.

region-idcom/connect/federate/instance-id).

-

catatan

-

Pastikan STS tidak dinonaktifkan di Wilayah tambahan Anda.

-

Pastikan tidak SCPs ada yang mencegah tindakan STS di Wilayah tambahan Anda.

Gunakan tujuan di URL status relai Anda

Saat mengonfigurasi status relai untuk penyedia identitas, Anda dapat menggunakan argumen tujuan di URL untuk menavigasi pengguna ke halaman tertentu di instans Amazon Connect. Misalnya, gunakan tautan untuk membuka PKC secara langsung saat agen masuk. Pengguna harus diberi profil keamanan yang memberikan akses ke halaman tersebut dalam instance. Misalnya, untuk mengirim agen ke PKC, gunakan URL yang mirip dengan yang berikut ini untuk status relai. Anda harus menggunakan pengkodean URL

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Contoh lain dari URL yang valid adalah:

-

https://us-east-1.console.aws.amazon.com/connect/federate/instance-id?destination=%2Fagent-app-v2

GovCloud Misalnya, URL adalah https://console.amazonaws-us-gov.com/. Jadi alamatnya adalah:

-

https://console.amazonaws-us-gov.com/connect/federate/instance-id?destination=%2Fccp-v2%2Fchat&new_domain=true

Jika Anda ingin mengonfigurasi argumen tujuan ke URL di luar instans Amazon Connect, seperti situs web kustom Anda sendiri, pertama-tama tambahkan domain eksternal tersebut ke asal akun yang disetujui. Misalnya, lakukan langkah-langkah dalam urutan berikut:

-

Di konsol Amazon Connect tambahkan https://

your-custom-website.com ke asal Anda yang disetujui. Untuk petunjuk, lihat Menggunakan allowlist untuk aplikasi terintegrasi di Amazon Connect. -

Di penyedia identitas Anda, konfigurasikan status relai Anda ke

https://your-region.console.aws.amazon.com/connect/federate/instance-id?destination=https%3A%2F%2Fyour-custom-website.com -

Ketika agen Anda masuk, mereka dibawa langsung ke https://

your-custom-website.com.

Menambahkan pengguna ke instans Amazon Connect

Tambahkan pengguna ke instance connect Anda, pastikan nama pengguna sama persis dengan nama pengguna di direktori yang ada. Jika nama tidak cocok, pengguna dapat masuk ke penyedia identitas, tetapi tidak ke Amazon Connect karena tidak ada akun pengguna dengan nama pengguna tersebut di Amazon Connect. Anda dapat menambahkan pengguna secara manual di halaman Manajemen pengguna, atau Anda dapat mengunggah pengguna secara massal dengan templat CSV. Setelah menambahkan pengguna ke Amazon Connect, Anda dapat menetapkan profil keamanan dan pengaturan pengguna lainnya.

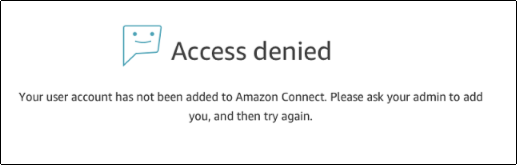

Saat pengguna masuk ke penyedia identitas, tetapi tidak ada akun dengan nama pengguna yang sama yang ditemukan di Amazon Connect, pesan Access ditolak berikut akan ditampilkan.

Upload massal pengguna dengan template

Anda dapat mengimpor pengguna Anda dengan menambahkannya ke file CSV. Anda kemudian dapat mengimpor file CSV ke instance Anda, yang menambahkan semua pengguna dalam file. Jika Anda menambahkan pengguna dengan mengunggah file CSV, pastikan Anda menggunakan template untuk pengguna SAMP. Anda dapat menemukannya di halaman Manajemen pengguna di Amazon Connect. Template yang berbeda digunakan untuk otentikasi berbasis SAMP. Jika sebelumnya Anda mengunduh templat, Anda harus mengunduh versi yang tersedia di halaman Manajemen pengguna setelah menyiapkan instance Anda dengan otentikasi berbasis SAMP. Template tidak boleh menyertakan kolom untuk email atau kata sandi.

Masuk pengguna SAMP dan durasi sesi

Saat Anda menggunakan SAMP di Amazon Connect, pengguna harus masuk ke Amazon Connect melalui penyedia identitas (iDP) Anda. IDP Anda dikonfigurasi untuk diintegrasikan dengan. AWS Setelah otentikasi, token untuk sesi mereka dibuat. Pengguna kemudian diarahkan ke instans Amazon Connect Anda dan secara otomatis masuk ke Amazon Connect menggunakan sistem masuk tunggal.

Sebagai praktik terbaik, Anda juga harus menentukan proses bagi pengguna Amazon Connect Anda untuk keluar ketika mereka selesai menggunakan Amazon Connect. Mereka harus keluar dari Amazon Connect dan penyedia identitas Anda. Jika tidak, orang berikutnya yang masuk ke komputer yang sama dapat masuk ke Amazon Connect tanpa kata sandi karena token untuk sesi sebelumnya masih berlaku selama sesi berlangsung. Ini berlaku selama 12 jam.

Tentang kedaluwarsa sesi

Sesi Amazon Connect kedaluwarsa 12 jam setelah pengguna masuk. Setelah 12 jam, pengguna secara otomatis keluar, bahkan jika mereka sedang melakukan panggilan. Jika agen Anda tetap login selama lebih dari 12 jam, mereka perlu menyegarkan token sesi sebelum kedaluwarsa. Untuk membuat sesi baru, agen harus keluar dari Amazon Connect dan IDP Anda dan kemudian masuk lagi. Ini mengatur ulang timer sesi yang disetel pada token sehingga agen tidak keluar selama kontak aktif dengan pelanggan. Ketika sesi berakhir saat pengguna masuk, pesan berikut akan ditampilkan. Untuk menggunakan Amazon Connect lagi, pengguna harus masuk ke penyedia identitas Anda.

catatan

Jika Anda melihat pesan kedaluwarsa Sesi saat masuk, Anda mungkin hanya perlu menyegarkan token sesi. Buka penyedia identitas Anda dan masuk. Segarkan halaman Amazon Connect. Jika Anda masih mendapatkan pesan ini, hubungi tim TI Anda.