Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Klasik

Pilih Klasik jika Anda memiliki koneksi yang ada.

Prosedur berikut menunjukkan skenario umum untuk menyiapkan dengan koneksi AWS Direct Connect .

Daftar Isi

Prasyarat

Untuk koneksi AWS Direct Connect dengan kecepatan port 1 Gbps atau lebih tinggi, pastikan jaringan Anda memenuhi persyaratan berikut:

-

Jaringan Anda harus menggunakan serat mode tunggal dengan transceiver 1000BASE-LX (1310 nm) untuk 1 gigabit Ethernet, transceiver 10GBASE-LR (1310 nm) untuk 10 gigabit, 100GBASE-LR4 untuk 100 gigabit Ethernet, atau 400GBASE-LR4 untuk 400 Gbps Ethernet.

-

Negosiasi otomatis untuk port harus dinonaktifkan untuk koneksi dengan kecepatan port lebih dari 1 Gbps. Namun, tergantung pada titik akhir AWS Direct Connect yang melayani koneksi Anda, negosiasi otomatis mungkin perlu diaktifkan atau dinonaktifkan untuk koneksi 1 Gbps. Jika antarmuka virtual Anda tetap down, lihatPemecahan masalah lapisan 2 (tautan data).

-

Enkapsulasi VLAN 802.1Q harus didukung di seluruh koneksi, termasuk perangkat perantara.

-

Perangkat Anda harus mendukung autentikasi Border Gateway Protocol (BGP) dan BGP MD5.

-

(Opsional) Anda dapat mengonfigurasi Deteksi Penerusan Dua Arah (BFD) pada jaringan Anda. BFD asinkron secara otomatis diaktifkan untuk setiap antarmuka virtual. AWS Direct Connect Ini secara otomatis diaktifkan untuk antarmuka virtual Direct Connect, tetapi tidak berlaku sampai Anda mengkonfigurasinya di router Anda. Untuk informasi selengkapnya, lihat Mengaktifkan BFD untuk koneksi Direct Connect

.

Langkah 1: Mendaftar AWS

Untuk menggunakannya AWS Direct Connect, Anda memerlukan akun jika Anda belum memilikinya.

Mendaftar untuk Akun AWS

Jika Anda tidak memiliki Akun AWS, selesaikan langkah-langkah berikut untuk membuatnya.

Untuk mendaftar untuk Akun AWS

Ikuti petunjuk online.

Bagian dari prosedur pendaftaran melibatkan tindakan menerima panggilan telepon dan memasukkan kode verifikasi di keypad telepon.

Saat Anda mendaftar untuk sebuah Akun AWS, sebuah Pengguna root akun AWSdibuat. Pengguna root memiliki akses ke semua Layanan AWS dan sumber daya di akun. Sebagai praktik keamanan terbaik, tetapkan akses administratif ke pengguna, dan gunakan hanya pengguna root untuk melakukan tugas yang memerlukan akses pengguna root.

AWS mengirimi Anda email konfirmasi setelah proses pendaftaran selesai. Anda dapat melihat aktivitas akun Anda saat ini dan mengelola akun Anda dengan mengunjungi https://aws.amazon.com/

Buat pengguna dengan akses administratif

Setelah Anda mendaftar Akun AWS, amankan Pengguna root akun AWS, aktifkan AWS IAM Identity Center, dan buat pengguna administratif sehingga Anda tidak menggunakan pengguna root untuk tugas sehari-hari.

Amankan Anda Pengguna root akun AWS

-

Masuk ke AWS Management Console

sebagai pemilik akun dengan memilih pengguna Root dan memasukkan alamat Akun AWS email Anda. Di laman berikutnya, masukkan kata sandi. Untuk bantuan masuk dengan menggunakan pengguna root, lihat Masuk sebagai pengguna root di AWS Sign-In Panduan Pengguna.

-

Mengaktifkan autentikasi multi-faktor (MFA) untuk pengguna root Anda.

Untuk petunjuk, lihat Mengaktifkan perangkat MFA virtual untuk pengguna Akun AWS root (konsol) Anda di Panduan Pengguna IAM.

Buat pengguna dengan akses administratif

-

Aktifkan Pusat Identitas IAM.

Untuk mendapatkan petunjuk, silakan lihat Mengaktifkan AWS IAM Identity Center di Panduan Pengguna AWS IAM Identity Center .

-

Di Pusat Identitas IAM, berikan akses administratif ke pengguna.

Untuk tutorial tentang menggunakan Direktori Pusat Identitas IAM sebagai sumber identitas Anda, lihat Mengkonfigurasi akses pengguna dengan default Direktori Pusat Identitas IAM di Panduan AWS IAM Identity Center Pengguna.

Masuk sebagai pengguna dengan akses administratif

-

Untuk masuk dengan pengguna Pusat Identitas IAM, gunakan URL masuk yang dikirim ke alamat email saat Anda membuat pengguna Pusat Identitas IAM.

Untuk bantuan masuk menggunakan pengguna Pusat Identitas IAM, lihat Masuk ke portal AWS akses di Panduan AWS Sign-In Pengguna.

Tetapkan akses ke pengguna tambahan

-

Di Pusat Identitas IAM, buat set izin yang mengikuti praktik terbaik menerapkan izin hak istimewa paling sedikit.

Untuk petunjuknya, lihat Membuat set izin di Panduan AWS IAM Identity Center Pengguna.

-

Tetapkan pengguna ke grup, lalu tetapkan akses masuk tunggal ke grup.

Untuk petunjuk, lihat Menambahkan grup di Panduan AWS IAM Identity Center Pengguna.

Langkah 2: Minta koneksi AWS Direct Connect khusus

Untuk koneksi khusus, Anda dapat mengirimkan permintaan koneksi menggunakan AWS Direct Connect konsol. Untuk koneksi yang dihosting, bekerja sama dengan AWS Direct Connect Mitra untuk meminta koneksi yang dihosting. Pastikan bahwa Anda memiliki informasi berikut:

-

Kecepatan port yang Anda butuhkan. Anda tidak dapat mengubah kecepatan port setelah Anda membuat permintaan koneksi.

-

AWS Direct Connect Lokasi di mana koneksi akan diakhiri.

catatan

Anda tidak dapat menggunakan AWS Direct Connect konsol untuk meminta koneksi yang dihosting. Sebagai gantinya, hubungi AWS Direct Connect Mitra, yang dapat membuat koneksi yang dihosting untuk Anda, yang kemudian Anda terima. Lewati prosedur berikut dan pergi ke Terima koneksi yang di-host.

Untuk membuat AWS Direct Connect koneksi baru

Buka konsol AWS Direct Connect di https://console.aws.amazon.com/directconnect/v2/home

. -

Di panel navigasi pilih Koneksi, lalu pilih Buat koneksi.

-

PilihKlasik.

-

Pada panel Buat Koneksi, di bawahPengaturan koneksi, lakukan hal berikut:

-

Untuk Nama, masukkan nama untuk koneksi.

-

Untuk Lokasi, pilih lokasi AWS Direct Connect yang sesuai.

-

Jika berlaku, untuk Sub-lokasi, pilih lantai yang paling dekat dengan Anda atau penyedia jaringan Anda. Opsi ini hanya tersedia jika lokasi memiliki ruang pertemuan (MMR) di beberapa lantai gedung.

-

Untuk Kecepatan Port, pilih bandwidth koneksi.

-

Untuk Lokal, pilih Connect through an AWS Direct Connect partner saat Anda menggunakan koneksi ini untuk menyambung ke pusat data Anda.

-

Untuk penyedia layanan, pilih AWS Direct Connect Partner. Jika Anda menggunakan partner yang tidak ada dalam daftar, pilih Lainnya.

-

Jika Anda memilih Lainnya untuk Penyedia layanan, untuk Nama penyedia lain, masukkan nama partner yang Anda gunakan.

-

(Opsional) Tambahkan atau hapus tanda.

[Tambahkan tag] Pilih Tambah tag dan lakukan hal berikut:

Untuk Kunci, masukkan nama kunci.

Untuk Nilai, masukkan nilai kunci.

[Hapus tanda] Di samping tanda, pilih Hapus tanda.

-

-

Pilih Buat Koneksi.

Diperlukan waktu hingga 72 jam AWS untuk meninjau permintaan Anda dan menyediakan port untuk koneksi Anda. Selama waktu ini, Anda mungkin menerima email berisi permintaan untuk informasi lebih lanjut tentang kasus penggunaan atau lokasi yang ditentukan. Email dikirim ke alamat email yang Anda gunakan saat mendaftar AWS. Anda harus merespons dalam waktu 7 hari atau koneksi akan dihapus.

Untuk informasi selengkapnya, lihat AWS Direct Connect koneksi.

Terima koneksi yang di-host

Anda harus menerima koneksi yang dihosting di AWS Direct Connect konsol sebelum Anda dapat membuat antarmuka virtual. Langkah ini hanya berlaku untuk koneksi yang di-host.

Untuk menerima antarmuka virtual yang di-host

Buka konsol AWS Direct Connect di https://console.aws.amazon.com/directconnect/v2/home

. -

Di panel navigasi, pilih Koneksi.

-

Pilih koneksi yang di-host, lalu pilih Terima.

Pilih Terima.

(Koneksi khusus) Langkah 3: Unduh LOA-CFA

Setelah Anda meminta koneksi, kami membuat Letter of Authorization and Connecting Facility Assignment (LOA-CFA) tersedia bagi Anda untuk diunduh, atau mengirimi Anda email dengan permintaan untuk informasi selengkapnya. LOA-CFA adalah otorisasi untuk terhubung AWS, dan diperlukan oleh penyedia colocation atau penyedia jaringan Anda untuk membuat koneksi lintas-jaringan (cross-connect).

Untuk mengunduh LOA-CFA

Buka konsol AWS Direct Connect di https://console.aws.amazon.com/ec2spot/home/fleet

. -

Di panel navigasi, pilih Koneksi.

-

Pilih koneksi dan pilih Lihat Detail.

-

Pilih Unduh LOA-CFA.

LOA-CFA diunduh ke komputer anda sebagai file PDF.

catatan

Jika tautan tidak diaktifkan, LOA-CFA belum tersedia bagi Anda untuk diunduh. Periksa email Anda untuk permintaan untuk informasi selengkapnya. Jika masih tidak tersedia, atau Anda belum menerima email setelah 72 jam, hubungi AWS Support

. -

Setelah Anda mengunduh LOA-CFA, lakukan salah satu hal berikut:

-

Jika Anda bekerja dengan AWS Direct Connect Mitra atau penyedia jaringan, kirimkan LOA-CFA kepada mereka sehingga mereka dapat memesan koneksi silang untuk Anda di lokasi. AWS Direct Connect Jika mereka tidak dapat memesan koneksi silang untuk Anda, Anda dapat menghubungi penyedia kolokasi secara langsung.

-

Jika Anda memiliki peralatan di AWS Direct Connect lokasi, hubungi penyedia colocation untuk meminta koneksi lintas jaringan. Anda harus menjadi pelanggan penyedia kolokasi. Anda juga harus menyajikannya dengan LOA-CFA yang mengotorisasi koneksi ke AWS router, dan informasi yang diperlukan untuk terhubung ke jaringan Anda.

-

AWS Direct Connect lokasi yang terdaftar sebagai beberapa situs (misalnya, Equinix DC1-DC6 & DC10-DC11) diatur sebagai kampus. Jika peralatan Anda atau penyedia jaringan Anda berada di salah satu lokasi ini, Anda dapat meminta koneksi silang ke port yang ditetapkan walaupun berada di gedung kampus yang berbeda.

penting

Kampus diperlakukan sebagai satu AWS Direct Connect lokasi. Untuk mencapai ketersediaan tinggi, konfigurasikan koneksi ke berbagai lokasi AWS Direct Connect .

Jika Anda atau penyedia jaringan mengalami masalah saat membuat koneksi fisik, lihat Pemecahan masalah lapisan 1 (fisik).

Langkah 4: Buat antarmuka virtual

Untuk mulai menggunakan AWS Direct Connect koneksi Anda, Anda harus membuat antarmuka virtual. Anda dapat membuat antarmuka virtual privat untuk terhubung ke VPC Anda. Atau, Anda dapat membuat antarmuka virtual publik untuk terhubung ke AWS layanan publik yang tidak ada dalam VPC. Saat Anda membuat antarmuka virtual privat untuk VPC, Anda memerlukan antarmuka virtual privat untuk setiap VPC yang terhubung. Misalnya, Anda memerlukan tiga antarmuka virtual privat untuk terhubung ke tiga VPC.

Sebelum memulai, pastikan Anda memiliki informasi berikut:

| Sumber Daya | Informasi yang diperlukan |

|---|---|

| Koneksi | Grup agregasi AWS Direct Connect koneksi atau tautan (LAG) tempat Anda membuat antarmuka virtual. |

| Nama antarmuka virtual | Nama untuk antarmuka virtual. |

| Pemilik antarmuka virtual | Jika Anda membuat antarmuka virtual untuk akun lain, Anda memerlukan ID AWS akun dari akun lain. |

| (Antarmuka virtual privat saja) Koneksi | Untuk menghubungkan ke VPC di AWS Wilayah yang sama, Anda memerlukan gateway pribadi virtual untuk VPC Anda. ASN untuk sisi Amazon sesi BGP diwarisi dari virtual private gateway. Bila Anda membuat virtual private gateway, Anda dapat menentukan ASN privat Anda sendiri. Jika tidak, Amazon menyediakan ASN default. Untuk informasi selengkapnya, lihat Membuat Virtual Private Gateway di Panduan Pengguna Amazon VPC. Untuk terhubung ke VPC melalui gateway Direct Connect, Anda memerlukan gateway Direct Connect. Untuk informasi selengkapnya, lihat Gateway Direct Connect. |

| VLAN | Tanda virtual local area network (VLAN) unik yang belum digunakan pada koneksi Anda. Nilai harus antara 1 hingga 4094 dan harus sesuai dengan standar Ethernet 802.1Q. Tanda ini diperlukan untuk lalu lintas yang melintasi koneksi AWS Direct Connect . Jika Anda memiliki koneksi yang di-host, AWS Direct Connect Mitra Anda memberikan nilai ini. Anda tidak dapat mengubah nilai setelah Anda membuat antarmuka virtual. |

| Alamat IP rekan | Antarmuka virtual dapat mendukung sesi peering BGP untuk IPv4, IPv6, atau salah satunya (dual-stack). Jangan gunakan IP Elastis (EIP) atau Bawa alamat IP Anda sendiri (BYOIP) dari Amazon Pool untuk membuat antarmuka virtual publik. Anda tidak dapat membuat beberapa sesi BGP untuk keluarga pengalamatan IP yang sama pada antarmuka virtual yang sama. Cakupan alamat IP ditetapkan untuk setiap akhir antarmuka virtual untuk sesi peering BGP.

|

| Alamat keluarga | Apakah sesi peering BGP akan melalui IPv4 atau IPv6. |

| Informasi BGP |

|

| (Antarmuka virtual publik saja) Prefiks yang ingin Anda iklankan | Rute IPv4 atau rute IPv6 publik untuk beriklan melalui BGP. Anda harus mengiklankan setidaknya satu prefiks menggunakan BGP, maksimum hingga 1.000 prefiks.

|

| (Antarmuka virtual privat saja) Bingkai Jumbo | Unit transmisi maksimum (MTU) paket over. AWS Direct Connect Default-nya adalah 1500. Mengatur MTU antarmuka virtual ke 9001 (bingkai jumbo) dapat menyebabkan pembaruan untuk koneksi fisik yang mendasari jika itu tidak diperbarui untuk mendukung bingkai jumbo. Memperbarui koneksi mengganggu konektivitas jaringan untuk semua antarmuka virtual yang terkait dengan koneksi hingga 30 detik. Bingkai jumbo hanya berlaku untuk rute yang disebarkan dari. AWS Direct Connect Jika Anda menambahkan rute statis ke tabel rute yang mengarah ke virtual private gateway, lalu lintas diarahkan melalui rute statis dikirim menggunakan 1500 MTU. Untuk memeriksa apakah koneksi atau antarmuka virtual mendukung bingkai jumbo, pilih di AWS Direct Connect konsol dan temukan bingkai Jumbo yang mampu pada antarmuka virtual Halaman konfigurasi umum. |

| (Antarmuka virtual transit saja) Bingkai jumbo | Unit transmisi maksimum (MTU) paket over. AWS Direct Connect Default-nya adalah 1500. Mengatur MTU antarmuka virtual ke 8500 (bingkai jumbo) dapat menyebabkan pembaruan untuk koneksi fisik yang mendasari jika itu tidak diperbarui untuk mendukung bingkai jumbo. Memperbarui koneksi mengganggu konektivitas jaringan untuk semua antarmuka virtual yang terkait dengan koneksi hingga 30 detik. Frame jumbo didukung hingga 8500 MTU untuk Direct Connect. Rute statis dan rute propagasi yang dikonfigurasi dalam Tabel Rute Transit Gateway akan mendukung Jumbo Frames, termasuk dari instans EC2 dengan entri tabel rute statis VPC ke Lampiran Transit Gateway. Untuk memeriksa apakah koneksi atau antarmuka virtual mendukung bingkai jumbo, pilih di AWS Direct Connect konsol dan temukan bingkai Jumbo yang mampu pada antarmuka virtual Halaman konfigurasi umum. |

Kami meminta informasi tambahan dari Anda jika prefiks publik atau ASN milik ISP atau operator jaringan. Ini bisa berupa dokumen yang menggunakan kop surat perusahaan resmi atau email dari nama domain perusahaan yang memverifikasi bahwa prefiks jaringan/ASN dapat digunakan oleh Anda.

Maximum transmission unit (MTU) dari koneksi jaringan adalah ukuran, dalam bita, dari paket terbesar yang dapat diizinkan yang dapat dilewatkan melalui koneksi. MTU antarmuka privat virtual dapat berupa 1500 atau 9001 (bingkai jumbo). MTU antarmuka virtual transit dapat sebesar 1500 atau 8500 (bingkai jumbo). Anda dapat menentukan MTU saat membuat antarmuka atau memperbaruinya setelah Anda membuatnya. Mengatur MTU antarmuka virtual ke 8500 (bingkai jumbo) atau 9001 (bingkai jumbo) dapat menyebabkan pembaruan untuk koneksi fisik yang mendasari jika itu tidak diperbarui untuk mendukung bingkai jumbo. Memperbarui koneksi mengganggu konektivitas jaringan untuk semua antarmuka virtual yang terkait dengan koneksi hingga 30 detik. Untuk memeriksa apakah koneksi atau antarmuka virtual mendukung bingkai jumbo, pilih di AWS Direct Connect konsol dan temukan Jumbo Frame Mampu pada tab Ringkasan.

Saat Anda membuat antarmuka virtual publik, diperlukan waktu hingga 72 jam AWS untuk meninjau dan menyetujui permintaan Anda.

Untuk menyediakan antarmuka virtual publik ke layanan non-VPC

Buka konsol AWS Direct Connect di https://console.aws.amazon.com/ec2spot/home/fleet

. -

Di panel navigasi, pilih Antarmuka Virtual.

-

Pilih Buat antarmuka virtual.

-

Di bawah Jenis antarmuka virtual, untuk Jenis, pilih Publik.

-

Di bawah Pengaturan antarmuka virtual publik, lakukan hal berikut:

-

Untuk Nama antarmuka virtual, masukkan nama untuk antarmuka virtual.

-

Untuk Koneksi, pilih koneksi Direct Connect yang ingin Anda gunakan untuk antarmuka ini.

-

Untuk VLAN, masukkan nomor ID untuk jaringan virtual local area network (VLAN).

-

Untuk BGP ASN, masukkan Border Gateway Protocol Autonomous System Number router peer on-premise untuk antarmuka virtual baru.

Nilai yang valid adalah 1-2147483647.

-

-

Di bawah Pengaturan tambahan, lakukan hal berikut:

-

Untuk mengonfigurasi BGP IPv4 atau peer IPv6, lakukan hal berikut:

[IPv4] Untuk mengonfigurasi peer BGP IPv4, pilih IPv4 dan lakukan salah satu hal berikut:

-

Untuk menentukan alamat IP ini sendiri, untuk IP peer router, masukkan alamat CIDR IPv4 tujuan tempat Amazon harus mengirimkan lalu lintas.

-

Untuk IP peer router Amazon, masukkan alamat CIDR IPv4 yang akan digunakan untuk mengirim lalu lintas ke AWS.

[IPv6] Untuk mengonfigurasi peer BGP IPv6, pilih IPv6. Alamat IPv6 peer secara otomatis ditetapkan dari kolam alamat IPv6 Amazon. Anda tidak dapat menentukan alamat IPv6 kustom.

-

-

Untuk menyediakan kunci BGP Anda sendiri, masukkan kunci BGP MD5 Anda.

Jika Anda tidak memasukkan nilai, kami menghasilkan kunci BGP.

-

Untuk mengiklankan prefiks ke Amazon, untuk Prefiks yang ingin Anda iklankan, masukkan alamat tujuan CIDR IPv4 (dipisahkan dengan koma) tempat lalu lintas harus diarahkan melalui antarmuka virtual.

-

(Opsional) Menambahkan atau menghapus tanda.

[Tambahkan tag] Pilih Tambah tag dan lakukan hal berikut:

-

Untuk Kunci, masukkan nama kunci.

-

Untuk Nilai, masukkan nilai kunci.

[Menghapus tanda] Di samping tanda, pilih Hapus tanda.

-

-

-

Pilih Buat antarmuka virtual.

Untuk menyediakan antarmuka virtual privat bagi VPC

Buka konsol AWS Direct Connect di https://console.aws.amazon.com/directconnect/v2/home

. -

Di panel navigasi, pilih Antarmuka Virtual.

-

Pilih Buat antarmuka virtual.

-

Di bawah Jenis antarmuka virtual, untuk Jenis, pilih Privat.

-

Di bawah Pengaturan antarmuka virtual privat, lakukan hal berikut:

-

Untuk Nama antarmuka virtual, masukkan nama untuk antarmuka virtual.

-

Untuk Koneksi, pilih koneksi Direct Connect yang ingin Anda gunakan untuk antarmuka ini.

-

Untuk Jenis gateway, pilih Virtual private gateway, atau Gateway Direct Connect.

-

Untuk pemilik antarmuka virtual, pilih AWS Akun lain, lalu masukkan AWS akun.

-

Untuk Virtual private gateway, pilih virtual private gateway yang akan digunakan untuk antarmuka ini.

-

Untuk VLAN, masukkan nomor ID untuk virtual local area network (VLAN).

-

Untuk BGP ASN, masukkan Border Gateway Protocol Autonomous System Number dari router peer on-premise Anda untuk antarmuka virtual baru.

Nilai yang valid adalah 1 hingga 2147483647.

-

-

Di bawah Pengaturan Tambahan, lakukan hal berikut:

-

Untuk mengonfigurasi BGP IPv4 atau peer IPv6, lakukan hal berikut:

[IPv4] Untuk mengonfigurasi peer BGP IPv4, pilih IPv4 dan lakukan salah satu hal berikut:

-

Untuk menentukan alamat IP ini sendiri, untuk IP peer router, masukkan alamat CIDR IPv4 tujuan tempat Amazon harus mengirimkan lalu lintas.

-

Untuk IP peer router Amazon, masukkan alamat CIDR IPv4 yang akan digunakan untuk mengirim lalu lintas ke AWS.

penting

Jika Anda membiarkan AWS auto-menetapkan alamat IPv4, /29 CIDR akan dialokasikan dari 169.254.0.0/16 IPv4 Link-Local menurut RFC 3927 untuk konektivitas. point-to-point AWS tidak merekomendasikan opsi ini jika Anda bermaksud menggunakan alamat IP rekan router pelanggan sebagai sumber dan/atau tujuan untuk lalu lintas VPC. Sebagai gantinya, Anda harus menggunakan RFC 1918 atau pengalamatan lainnya, dan tentukan sendiri alamatnya.

-

Untuk informasi lebih lanjut tentang RFC 1918, lihat Alokasi Alamat untuk

Internet Pribadi. -

Untuk informasi selengkapnya tentang RFC 3927, lihat Konfigurasi Dinamis Alamat Lokal-Tautan IPv4

.

-

[IPv6] Untuk mengonfigurasi peer BGP IPv6, pilih IPv6. Alamat IPv6 peer secara otomatis ditetapkan dari kolam alamat IPv6 Amazon. Anda tidak dapat menentukan alamat IPv6 kustom.

-

-

Untuk mengubah maximum transmission unit (MTU) dari 1500 (default) menjadi 9001 (bingkai jumbo), pilih MTU Jumbo (MTU ukuran 9001).

(Opsional) Di bawah Aktifkan SiteLink, pilih Diaktifkan untuk mengaktifkan konektivitas langsung antara titik kehadiran Direct Connect.

-

(Opsional) Tambahkan atau hapus tag.

[Tambahkan tag] Pilih Tambah tag dan lakukan hal berikut:

Untuk Kunci, masukkan nama kunci.

Untuk Nilai, masukkan nilai kunci.

[Menghapus tanda] Di samping tanda, pilih Hapus tanda.

-

-

Pilih Buat antarmuka virtual.

-

Anda perlu menggunakan perangkat BGP Anda untuk mengiklankan jaringan yang Anda gunakan untuk koneksi VIF publik.

Langkah 5: Unduh konfigurasi router

Setelah Anda membuat antarmuka virtual untuk AWS Direct Connect koneksi Anda, Anda dapat mengunduh file konfigurasi router. File berisi perintah yang diperlukan untuk mengonfigurasi router Anda untuk digunakan dengan antarmuka virtual privat atau publik Anda.

Untuk mengunduh konfigurasi router

Buka konsol AWS Direct Connect di https://console.aws.amazon.com/directconnect/v2/home

. -

Di panel navigasi, pilih Antarmuka Virtual.

-

Pilih koneksi dan pilih Lihat Detail.

-

Pilih Unduh konfigurasi router.

-

Untuk Unduh konfigurasi router, lakukan hal berikut:

-

Untuk Vendor, pilih produsen router Anda.

-

Untuk Platform, pilih model router Anda.

-

Untuk Perangkat Lunak, pilih versi perangkat lunak untuk router Anda.

-

-

Pilih Unduh, kemudian gunakan konfigurasi yang sesuai untuk router Anda untuk memastikan bahwa Anda dapat terhubung ke AWS Direct Connect.

Untuk contoh file konfigurasi, lihat Contoh File Konfigurasi Router.

Setelah Anda mengonfigurasi router, status antarmuka virtual akan berubah menjadi UP. Jika antarmuka virtual tetap down dan Anda tidak dapat melakukan ping ke alamat IP rekan AWS Direct Connect perangkat, lihatPemecahan masalah lapisan 2 (tautan data). Jika Anda dapatmenge-ping alamat IP peer, lihat Pemecahan masalah lapisan 3/4 (Jaringan/Transportasi). Jika sesi peering BGP dibuat tetapi Anda tidak dapat merutekan lalu lintas, lihat Masalah perutean pemecahan masalah.

Langkah 6: Verifikasi antarmuka virtual

Setelah Anda membuat antarmuka virtual ke AWS Cloud atau ke Amazon VPC, Anda dapat memverifikasi koneksi AWS Direct Connect Anda menggunakan prosedur berikut.

Untuk memverifikasi koneksi antarmuka virtual Anda ke AWS Cloud

-

Jalankan

traceroutedan verifikasi bahwa AWS Direct Connect pengenal ada di jejak jaringan.

Untuk memverifikasi koneksi antarmuka virtual Anda ke Amazon VPC

-

Menggunakan AMI yang dapat di-ping, seperti Amazon Linux AMI, luncurkan instans EC2 ke VPC yang terlampir ke virtual private gateway Anda. AMI Amazon Linux tersedia di tab Quick Start saat Anda menggunakan wizard launch wizard instans di konsol Amazon EC2. Untuk informasi selengkapnya, lihat Meluncurkan Instans di Panduan Pengguna Amazon EC2. Pastikan bahwa grup keamanan yang terkait dengan instans mencakup aturan yang mengizinkan lalu lintas ICMP masuk (untuk permintaan ping).

-

Setelah instans berjalan, dapatkan alamat IPv4 privatnya (misalnya, 10.0.0.4). Konsol Amazon EC2 akan menampilkan alamat sebagai bagian dari detail instans.

-

Ping alamat IPv4 privat dan dapatkan respons.

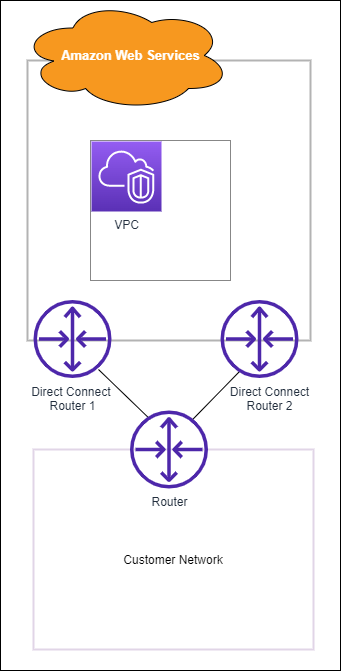

(Direkomendasikan) Langkah 7: Konfigurasikan koneksi redundan

Untuk menyediakan failover, kami sarankan Anda meminta dan mengonfigurasi dua koneksi khusus ke AWS, seperti yang ditunjukkan pada gambar berikut. Koneksi ini dapat diakhiri pada satu atau dua router di jaringan Anda.

Ada beberapa pilihan konfigurasi yang tersedia saat Anda menyediakan dua koneksi khusus:

-

Aktif/Aktif (BGP multijalur). Ini adalah konfigurasi default, di mana kedua koneksi aktif. AWS Direct Connect mendukung multipathing ke beberapa antarmuka virtual dalam lokasi yang sama, dan lalu lintas dibagikan beban antar antarmuka berdasarkan aliran. Jika satu koneksi menjadi tidak tersedia, semua lalu lintas akan dirutekan melalui koneksi lain.

-

Aktif/Pasif (failover). Satu koneksi menangani lalu lintas, dan yang lainnya siaga. Jika koneksi aktif menjadi tidak tersedia, semua lalu lintas akan dirutekan melalui koneksi pasif. Anda perlu menambahkan jalur AS ke rute pada salah satu tautan Anda agar itu menjadi tautan pasif.

Cara Anda mengonfigurasi koneksi tidak memengaruhi redundansi, tetapi memengaruhi kebijakan yang menentukan bagaimana data Anda dirutekan melalui kedua koneksi. Kami sarankan Anda mengonfigurasi kedua koneksi sebagai aktif.

Jika Anda menggunakan koneksi VPN untuk redundansi, pastikan bahwa Anda mengimplementasikan pemeriksaan kondisi dan mekanisme failover. Jika Anda menggunakan salah satu dari konfigurasi berikut, Anda perlu memeriksa perutean tabel rute untuk merutekan ke antarmuka jaringan baru.

-

Anda menggunakan instans Anda sendiri untuk perutean, misalnya instans adalah firewall.

-

Anda menggunakan instans Anda sendiri yang mengakhiri koneksi VPN.

Untuk mencapai ketersediaan tinggi, kami sangat menyarankan Anda mengonfigurasi koneksi ke AWS Direct Connect lokasi yang berbeda.

Untuk informasi lebih lanjut tentang AWS Direct Connect ketahanan, lihat Rekomendasi AWS Direct Connect Ketahanan