Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Memulai dengan AD Connector

Dengan AD Connector Anda dapat terhubung AWS Directory Service ke perusahaan Anda yang adaActive Directory. Ketika terhubung ke direktori Anda yang sudah ada, semua data direktori Anda tetap pada pengendali domain Anda. AWS Directory Service tidak mereplikasi data direktori Anda.

Prasyarat AD Connector

Untuk terhubung ke direktori Anda yang sudah ada dengan AD Connector, anda memerlukan hal berikut:

- Amazon VPC

-

Siapkan VPC dengan hal berikut:

-

Setidaknya dua subnet. Setiap subnet harus berada di Availability Zone yang berbeda.

-

VPC harus terhubung ke jaringan Anda yang sudah ada melalui koneksi jaringan pribadi virtual (VPN) atau AWS Direct Connect.

-

VPC harus memiliki penghunian perangkat keras default.

AWS Directory Service menggunakan dua struktur VPC. EC2 Contoh yang membentuk direktori Anda berjalan di luar AWS akun Anda, dan dikelola oleh AWS. Mereka memiliki dua adaptor jaringan,

ETH0danETH1.ETH0adalah adaptor pengelola, dan berada di luar akun Anda.ETH1dibuat dalam akun Anda.Rentang IP pengelola jaringan

ETH0direktori Anda dipilih secara terprogram untuk memastikan tidak bertentangan dengan VPC tempat direktori Anda di-deploy. Rentang IP ini dapat berupa salah satu pasangan berikut (karena Direktori berjalan di dua subnet):-

10.0.1.0/24 & 10.0.2.0/24

-

169.254.0.0/16

-

192.168.1.0/24 & 192.168.2.0/24

Kami menghindari konflik dengan memeriksa oktet pertama dari

ETH1CIDR. Jika dimulai dengan 10, maka kami memilih VPC 192.168.0.0/16 dengan subnet 192.168.1.0/24 dan 192.168.2.0/24. Jika oktet pertama adalah yang lain selain 10, kami memilih VPC 10.0.0.0/16 dengan subnet 10.0.1.0/24 dan 10.0.2.0/24.Algoritma pemilihan tidak mencakup rute pada VPC Anda. Oleh karena itu Anda dapat mengalami konflik IP perutean yang dihasilkan dari skenario ini.

Untuk informasi selengkapnya, lihat topik berikut dalam Panduan Pengguna Amazon VPC:

Untuk informasi selengkapnya AWS Direct Connect, lihat Panduan AWS Direct Connect Pengguna.

-

- yang ada Active Directory

-

Anda harus terhubung ke jaringan yang ada dengan Active Directory domain.

catatan

AD Connector tidak mendukung Domain Label Tunggal

. Tingkat fungsional Active Directory domain ini harus

Windows Server 2003atau lebih tinggi. AD Connector juga mendukung koneksi ke domain yang dihosting di EC2 instans Amazon.catatan

AD Connector tidak mendukung Read-only domain controllers (RODC) bila digunakan dalam kombinasi dengan fitur Amazon domain-join. EC2

- Akun layanan

-

Anda harus memiliki kredensial untuk akun layanan di direktori yang sudah ada yang telah didelegasikan hak istimewa berikut:

-

Membaca pengguna dan grup - Diperlukan

-

Bergabunglah dengan komputer ke domain - Diperlukan hanya saat menggunakan Seamless Domain Join dan WorkSpaces

-

Buat objek komputer - Diperlukan hanya saat menggunakan Seamless Domain Join dan WorkSpaces

-

Kata sandi akun layanan harus sesuai dengan persyaratan AWS kata sandi. AWS kata sandi harus:

-

Panjangnya antara 8 dan 128 karakter, inklusif.

-

Berisi setidaknya satu karakter dari tiga dari empat kategori berikut:

-

Huruf kecil (a-z)

-

Huruf besar (A-Z)

-

Angka (0-9)

-

Karakter non-alfanumerik (~!@#$%^&*_-+=`|\(){}[]:;"'<>,.?/)

-

-

Untuk informasi selengkapnya, lihat Mendelegasikan hak istimewa ke akun layanan Anda.

catatan

AD Connector menggunakan Kerberos untuk autentikasi dan otorisasi aplikasi AWS . LDAP hanya digunakan untuk pencarian objek pengguna dan grup (operasi baca). Dengan transaksi LDAP, tidak ada yang dapat berubah dan kredensial tidak diteruskan dalam teks yang jelas. Otentikasi ditangani oleh layanan AWS internal, yang menggunakan tiket Kerberos untuk melakukan operasi LDAP sebagai pengguna.

-

- Izin pengguna

-

Semua pengguna Direktori Aktif harus memiliki izin untuk membaca atribut mereka sendiri. Secara spesifik yaitu atribut berikut:

-

GivenName

-

SurName

-

Mail

-

SamAccountName

-

UserPrincipalName

-

UserAccountControl

-

MemberOf

Secara default, pengguna Direktori Aktif harus memiliki izin untuk membaca atribut-atribut ini. Namun, Administrator dapat mengubah izin ini dari waktu ke waktu sehingga Anda mungkin ingin memverifikasi bahwa pengguna Anda memiliki izin baca ini sebelum menyiapkan AD Connector untuk pertama kalinya.

-

- Alamat IP

-

Dapatkan alamat IP dari dua server DNS atau pengendali domain di direktori yang ada.

AD Connector memperoleh catatan

_ldap._tcp.dan<DnsDomainName>_kerberos._tcp.SRV dari server ini saat menghubungkan ke direktori Anda, sehingga server ini harus berisi catatan SRV ini. AD Connector mencoba untuk menemukan pengendali domain umum yang akan menyediakan layanan LDAP dan Kerberos, sehingga data SRV ini harus mencakup setidaknya satu pengendali domain umum. Untuk informasi selengkapnya tentang catatan SRV, buka SRV Resource Records<DnsDomainName>di Microsoft. TechNet - Port untuk subnet

-

Agar AD Connector mengalihkan permintaan direktori ke pengontrol Active Directory domain yang ada, firewall untuk jaringan yang ada harus memiliki port berikut yang terbuka CIDRs untuk kedua subnet di VPC Amazon Anda.

-

TCP/UDP 53 - DNS

-

TCP/UDP 88 - Autentikasi Kerberos

-

TCP/UDP 389 - LDAP

Ini adalah port minimum yang diperlukan sebelum AD Connector dapat terhubung ke direktori Anda. Konfigurasi spesifik Anda mungkin mengharuskan port-port tambahan terbuka.

Jika Anda ingin menggunakan AD Connector dan Amazon WorkSpaces, atribut Nonaktifkan VLVSupport LDAP harus disetel ke 0 untuk pengontrol domain Anda. Ini adalah pengaturan default untuk pengontrol domain. AD Connector tidak akan dapat menanyakan pengguna di direktori jika atribut Nonaktifkan VLVSupport LDAP diaktifkan. Ini mencegah AD Connector bekerja dengan Amazon WorkSpaces.

catatan

Jika server DNS atau server Pengontrol Domain untuk Active Directory Domain Anda yang ada berada dalam VPC, grup keamanan yang terkait dengan server tersebut harus memiliki port di atas terbuka untuk kedua CIDRs subnet di VPC.

Untuk persyaratan port tambahan, lihat Persyaratan Port AD dan AD DS

pada Microsoft dokumentasi. -

- Pra-Autentikasi Kerberos

-

Akun pengguna Anda harus mengaktifkan pra-autentikasi Kerberos. Untuk petunjuk detail tentang cara mengaktifkan pengaturan ini, lihat Pastikan bahwa Kerberos pra-autentikasi diaktifkan. Untuk informasi umum tentang pengaturan ini, buka Preauthentication

on. Microsoft TechNet - Jenis enkripsi

-

AD Connector mendukung jenis enkripsi berikut ini ketika melakukan autentikasi melalui Kerberos ke pengendali domain Direktori Aktif Anda:

-

AES-256-HMAC

-

AES-128-HMAC

-

RC4-HMAC

-

AWS IAM Identity Center prasyarat

Jika Anda berencana untuk menggunakan IAM Identity Center dengan AD Connector, Anda perlu memastikan bahwa berikut ini benar:

-

AD Connector Anda disiapkan di akun manajemen AWS organisasi Anda.

-

Instance Pusat Identitas IAM Anda berada di Wilayah yang sama tempat AD Connector Anda disiapkan.

Untuk informasi selengkapnya, lihat prasyarat Pusat Identitas IAM di Panduan Pengguna. AWS IAM Identity Center

Prasyarat autentikasi multi-faktor

Untuk mendukung autentikasi multi-faktor dengan direktori AD Connector, Anda memerlukan yang berikut ini:

-

Server Remote Authentication Dial-In User Service

(RADIUS) di jaringan Anda yang ada yang memiliki dua titik akhir klien. Titik akhir klien RADIUS memiliki persyaratan sebagai berikut: -

Untuk membuat titik akhir, Anda memerlukan alamat IP server AWS Directory Service . Alamat IP ini dapat diperoleh dari bidang Direktori Alamat IP detail direktori Anda.

-

Kedua titik akhir RADIUS harus menggunakan kode rahasia bersama yang sama.

-

-

Jaringan Anda yang ada harus mengizinkan lalu lintas masuk melalui port server RADIUS default (1812) dari server. AWS Directory Service

-

Nama pengguna antara server RADIUS Anda dan direktori Anda harus identik.

Untuk informasi selengkapnya tentang menggunakan AD Connector dengan MFA, lihat Mengaktifkan otentikasi multi-faktor untuk AD Connector.

Mendelegasikan hak istimewa ke akun layanan Anda

Untuk menghubungkan ke direktori Anda, Anda harus memiliki kredensial untuk akun layanan AD Connector di direktori Anda yang telah didelegasikan hak istimewa tertentu. Walaupun anggota grup Admin Domain memiliki hak istimewa yang cukup untuk menghubungkan ke direktori, sebagai praktik terbaik, Anda harus menggunakan akun layanan yang hanya memiliki hak istimewa minimum yang diperlukan untuk menghubungkan ke direktori. Prosedur berikut menunjukkan cara membuat grup baru yang disebutConnectors, mendelegasikan hak istimewa yang diperlukan untuk terhubung AWS Directory Service ke grup ini, dan kemudian menambahkan akun layanan baru ke grup ini.

Prosedur ini harus dilakukan pada mesin yang telah digabungkan ke direktori Anda dan memiliki MMC snap-in Pengguna dan Komputer Direktori Aktif terinstal. Anda juga harus masuk sebagai administrator domain.

Untuk mendelegasikan hak istimewa ke akun layanan Anda

-

Buka Pengguna dan Komputer Direktori Aktif dan pilih root domain Anda di pohon navigasi.

-

Dalam daftar di panel sebelah kiri, klik kanan Pengguna, pilih Baru, lalu pilih Grup.

-

Di kotak dialog Objek Baru - Grup, masukkan yang berikut ini dan klik OKE.

Bidang Nilai/Pemilihan Nama grup ConnectorsRuang lingkup kelompok Global Jenis grup Keamanan -

Di pohon navigasi Active Directory User and Computers, pilih identifikasi Unit Organisasi (OU) tempat akun komputer akan dibuat. Dalam menu, pilih Tindakan, lalu Delegasikan Kontrol. Anda dapat memilih OU induk hingga domain saat izin disebarkan ke anak. OUs Jika AD Connector Anda terhubung ke Microsoft AD yang AWS Dikelola, Anda tidak akan memiliki akses ke kontrol delegasi di tingkat root domain. Dalam kasus ini, untuk mendelegasikan kontrol, pilih OU di bawah direktori Anda OU Anda tempat objek komputer Anda akan dibuat.

-

Pada halaman Wizard Delegasi Kontrol, klik Selanjutnya, lalu klik Tambahkan.

-

Di kotak dialog Pilih Pengguna, Komputer, atau Grup, masukkan

Connectorsdan klik OKE. Jika ditemukan lebih dari satu objek, pilih grupConnectorsyang dibuat di atas. Klik Berikutnya. -

Pada halaman Tugas untuk Didelegasikan, pilih Buat tugas kustom untuk didelegasikan, lalu pilih Selanjutnya.

-

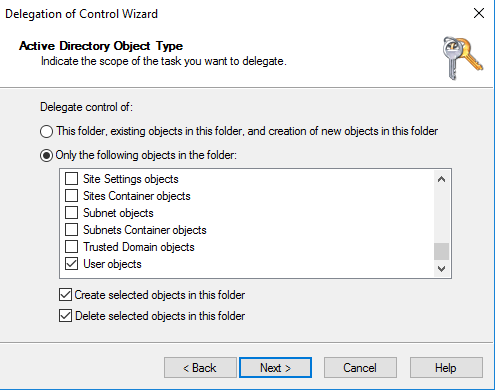

Pilih Hanya objek berikut dalam folder, lalu pilih Objek komputer dan Objek pengguna.

-

Pilih Buat objek yang dipilih dalam folder ini dan Hapus objek yang dipilih dalam folder ini. Lalu pilih Selanjutnya.

-

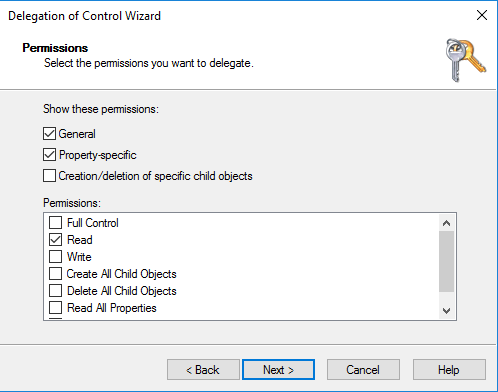

Pilih Baca, lalu pilih Selanjutnya.

catatan

Jika Anda akan menggunakan Seamless Domain Join atau WorkSpaces, Anda juga harus mengaktifkan izin Tulis sehingga Active Directory dapat membuat objek komputer.

-

Verifikasi informasi pada halaman Wizard Menyelesaikan Delegasi Kontrol, dan klik Selesai.

-

Buat akun pengguna dengan kata sandi yang kuat dan tambahkan pengguna tersebut ke grup

Connectors. Pengguna ini akan dikenal sebagai akun layanan AD Connector Anda dan karena sekarang menjadi anggotaConnectorsgrup, sekarang memiliki hak istimewa yang cukup untuk terhubung AWS Directory Service ke direktori.

Uji AD Connector Anda

Agar AD Connector dapat terhubung ke direktori yang ada, firewall untuk jaringan yang ada harus memiliki port tertentu yang terbuka CIDRs untuk kedua subnet di VPC. Untuk menguji apakah kondisi ini terpenuhi, lakukan langkah-langkah berikut:

Untuk menguji koneksi

-

Luncurkan instans Windows di VPC dan buat koneksi ke instans melalui RDP. Instans tersebut harus merupakan anggota domain Anda. Langkah-langkah yang tersisa dilakukan pada instans VPC ini.

-

Unduh dan unzip aplikasi DirectoryServicePortTestpengujian. Kode sumber dan file proyek Visual Studio disertakan sehingga Anda dapat memodifikasi aplikasi uji jika diinginkan.

catatan

Skrip ini tidak didukung pada Windows Server 2003 atau sistem operasi yang lebih tua.

-

Dari command prompt Windows, jalankan aplikasi uji DirectoryServicePortTest dengan opsi berikut:

catatan

Aplikasi DirectoryServicePortTest pengujian hanya dapat digunakan ketika tingkat fungsional domain dan hutan diatur ke Windows Server 2012 R2 dan di bawahnya.

DirectoryServicePortTest.exe -d<domain_name>-ip<server_IP_address>-tcp "53,88,389" -udp "53,88,389"<domain_name>-

Nama domain yang memenuhi syarat. Ini digunakan untuk menguji tingkat fungsional hutan dan domain. Jika Anda mengecualikan nama domain, tingkat fungsional tidak akan diuji.

<server_IP_address>-

Alamat IP dari pengendali domain di domain Anda. Port akan diuji terhadap alamat IP ini. Jika Anda mengecualikan alamat IP, port tidak akan diuji.

Aplikasi pengujian ini menentukan apakah port yang diperlukan terbuka dari VPC ke domain Anda, dan juga memverifikasi tingkat fungsional minimum hutan dan domain.

Output akan serupa dengan berikut ini.

Testing forest functional level. Forest Functional Level = Windows2008R2Forest : PASSED Testing domain functional level. Domain Functional Level = Windows2008R2Domain : PASSED Testing required TCP ports to<server_IP_address>: Checking TCP port 53: PASSED Checking TCP port 88: PASSED Checking TCP port 389: PASSED Testing required UDP ports to<server_IP_address>: Checking UDP port 53: PASSED Checking UDP port 88: PASSED Checking UDP port 389: PASSED

Berikut ini adalah kode sumber untuk aplikasi DirectoryServicePortTest.

using System; using System.Collections.Generic; using System.IO; using System.Linq; using System.Net; using System.Net.Sockets; using System.Text; using System.Threading.Tasks; using System.DirectoryServices.ActiveDirectory; using System.Threading; using System.DirectoryServices.AccountManagement; using System.DirectoryServices; using System.Security.Authentication; using System.Security.AccessControl; using System.Security.Principal; namespace DirectoryServicePortTest { class Program { private static List<int> _tcpPorts; private static List<int> _udpPorts; private static string _domain = ""; private static IPAddress _ipAddr = null; static void Main(string[] args) { if (ParseArgs(args)) { try { if (_domain.Length > 0) { try { TestForestFunctionalLevel(); TestDomainFunctionalLevel(); } catch (ActiveDirectoryObjectNotFoundException) { Console.WriteLine("The domain {0} could not be found.\n", _domain); } } if (null != _ipAddr) { if (_tcpPorts.Count > 0) { TestTcpPorts(_tcpPorts); } if (_udpPorts.Count > 0) { TestUdpPorts(_udpPorts); } } } catch (AuthenticationException ex) { Console.WriteLine(ex.Message); } } else { PrintUsage(); } Console.Write("Press <enter> to continue."); Console.ReadLine(); } static void PrintUsage() { string currentApp = Path.GetFileName(System.Reflection.Assembly.GetExecutingAssembly().Location); Console.WriteLine("Usage: {0} \n-d <domain> \n-ip \"<server IP address>\" \n[-tcp \"<tcp_port1>,<tcp_port2>,etc\"] \n[-udp \"<udp_port1>,<udp_port2>,etc\"]", currentApp); } static bool ParseArgs(string[] args) { bool fReturn = false; string ipAddress = ""; try { _tcpPorts = new List<int>(); _udpPorts = new List<int>(); for (int i = 0; i < args.Length; i++) { string arg = args[i]; if ("-tcp" == arg | "/tcp" == arg) { i++; string portList = args[i]; _tcpPorts = ParsePortList(portList); } if ("-udp" == arg | "/udp" == arg) { i++; string portList = args[i]; _udpPorts = ParsePortList(portList); } if ("-d" == arg | "/d" == arg) { i++; _domain = args[i]; } if ("-ip" == arg | "/ip" == arg) { i++; ipAddress = args[i]; } } } catch (ArgumentOutOfRangeException) { return false; } if (_domain.Length > 0 || ipAddress.Length > 0) { fReturn = true; } if (ipAddress.Length > 0) { _ipAddr = IPAddress.Parse(ipAddress); } return fReturn; } static List<int> ParsePortList(string portList) { List<int> ports = new List<int>(); char[] separators = {',', ';', ':'}; string[] portStrings = portList.Split(separators); foreach (string portString in portStrings) { try { ports.Add(Convert.ToInt32(portString)); } catch (FormatException) { } } return ports; } static void TestForestFunctionalLevel() { Console.WriteLine("Testing forest functional level."); DirectoryContext dirContext = new DirectoryContext(DirectoryContextType.Forest, _domain, null, null); Forest forestContext = Forest.GetForest(dirContext); Console.Write("Forest Functional Level = {0} : ", forestContext.ForestMode); if (forestContext.ForestMode >= ForestMode.Windows2003Forest) { Console.WriteLine("PASSED"); } else { Console.WriteLine("FAILED"); } Console.WriteLine(); } static void TestDomainFunctionalLevel() { Console.WriteLine("Testing domain functional level."); DirectoryContext dirContext = new DirectoryContext(DirectoryContextType.Domain, _domain, null, null); Domain domainObject = Domain.GetDomain(dirContext); Console.Write("Domain Functional Level = {0} : ", domainObject.DomainMode); if (domainObject.DomainMode >= DomainMode.Windows2003Domain) { Console.WriteLine("PASSED"); } else { Console.WriteLine("FAILED"); } Console.WriteLine(); } static List<int> TestTcpPorts(List<int> portList) { Console.WriteLine("Testing TCP ports to {0}:", _ipAddr.ToString()); List<int> failedPorts = new List<int>(); foreach (int port in portList) { Console.Write("Checking TCP port {0}: ", port); TcpClient tcpClient = new TcpClient(); try { tcpClient.Connect(_ipAddr, port); tcpClient.Close(); Console.WriteLine("PASSED"); } catch (SocketException) { failedPorts.Add(port); Console.WriteLine("FAILED"); } } Console.WriteLine(); return failedPorts; } static List<int> TestUdpPorts(List<int> portList) { Console.WriteLine("Testing UDP ports to {0}:", _ipAddr.ToString()); List<int> failedPorts = new List<int>(); foreach (int port in portList) { Console.Write("Checking UDP port {0}: ", port); UdpClient udpClient = new UdpClient(); try { udpClient.Connect(_ipAddr, port); udpClient.Close(); Console.WriteLine("PASSED"); } catch (SocketException) { failedPorts.Add(port); Console.WriteLine("FAILED"); } } Console.WriteLine(); return failedPorts; } } }

Membuat AD Connector

Untuk terhubung ke direktori Anda yang sudah ada dengan AD Connector, lakukan langkah-langkah berikut: Sebelum memulai prosedur ini, pastikan Anda telah menyelesaikan prasyarat yang diidentifikasi dalam Prasyarat AD Connector.

catatan

Anda tidak dapat membuat AD Connector dengan template Cloud Formation.

Untuk menghubungkan dengan AD Connector

-

Di panel navigasi konsol AWS Directory Service

, pilih Direktori, lalu pilih Atur direktori. -

Di halaman Pilih jenis direktori, pilih AD Connector, lalu pilih Selanjutnya.

-

Di halaman Masukkan informasi AD Connector, berikan informasi berikut:

- Ukuran direktori

-

Pilih salah satu opsi ukuran Small atau Large. Untuk informasi selengkapnya tentang ukuran, lihat AD Connector.

- Deskripsi direktori

-

Deskripsi opsional untuk direktori.

-

Pada halaman Pilih VPC dan subnet, berikan informasi berikut ini, lalu pilih Selanjutnya.

- VPC

-

VPC untuk direktori.

- Subnet

-

Pilih subnet untuk pengendali domain. Kedua subnet harus berada di Zona Ketersediaan yang berbeda.

-

Di halaman Hubungkan ke AD, berikan informasi berikut:

- Nama DNS direktori

-

Nama lengkap yang memenuhi syarat untuk direktori Anda, seperti

corp.example.com. - Direktori nama NetBIOS

-

Nama pendek untuk direktori Anda, seperti

CORP. - Alamat IP DNS

-

Alamat IP setidaknya satu server DNS di direktori yang ada. Server ini harus dapat diakses dari setiap subnet yang ditentukan pada langkah 4. Server ini dapat ditempatkan di luar AWS, selama ada konektivitas jaringan antara subnet yang ditentukan dan alamat IP server DNS.

- Nama pengguna akun layanan

-

Nama pengguna dari pengguna di direktori yang ada. Untuk informasi selengkapnya tentang akun ini, lihat Prasyarat AD Connector.

- Kata sandi akun layanan

-

Kata sandi untuk akun pengguna yang ada. Kata sandi ini peka huruf besar/kecil dan panjangnya harus antara 8 dan 128 karakter, inklusif. Kata sandi juga harus berisi minimal satu karakter dalam tiga dari empat kategori berikut:

-

Huruf kecil (a-z)

-

Huruf besar (A-Z)

-

Angka (0-9)

-

Karakter non-alfanumerik (~!@#$%^&*_-+=`|\(){}[]:;"'<>,.?/)

-

- Konfirmasikan kata sandi

-

Ketik ulang kata sandi untuk akun pengguna yang sudah ada.

-

Pada halaman Tinjau & buat, tinjau informasi direktori dan buat perubahan yang diperlukan. Jika informasi sudah benar, pilih Buat direktori. Ini akan memerlukan beberapa menit sampai direktori dibuat. Setelah dibuat, nilai Status berubah ke Aktif.

Untuk informasi selengkapnya tentang apa yang dibuat dengan AD Connector, lihatApa yang dibuat dengan AD Connector Anda.