Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggunakan SSL dengan AWS Database Migration Service

Anda dapat mengenkripsi koneksi untuk titik akhir sumber dan target menggunakan Lapisan Soket Aman (SSL). Untuk melakukannya, Anda dapat menggunakan AWS DMS Management Console atau AWS DMS API untuk menetapkan sertifikat ke titik akhir. Anda juga dapat menggunakan AWS DMS konsol untuk mengelola sertifikat Anda.

Tidak semua basis data menggunakan SSL dengan cara yang sama. Amazon Aurora Edisi Kompatibel MySQL menggunakan nama server, titik akhir dari instans primer dalam klaster, sebagai titik akhir untuk SSL. Titik akhir Amazon Redshift sudah menggunakan koneksi SSL dan tidak memerlukan koneksi SSL yang diatur oleh AWS DMS. Titik akhir Oracle memerlukan langkah-langkah tambahan; untuk informasi selengkapnya, lihat Dukungan SSL untuk titik akhir Oracle.

Topik

Untuk membuat koneksi aman, Anda memberikan sertifikat root atau rantai sertifikat CA perantara yang mengarah ke root (sebagai bundel sertifikat) yang digunakan untuk menandatangani sertifikat SSL server di titik akhir. Sertifikat hanya diterima sebagai file X509 yang diformat PEM. Ketika Anda mengimpor sertifikat, Anda menerima Amazon Resource Name (ARN) yang dapat Anda gunakan untuk menentukan sertifikat untuk titik akhir. Jika Anda menggunakan Amazon RDS, Anda dapat mengunduh CA root dan paket sertifikat yang disediakan di file rds-combined-ca-bundle.pem yang dihosting oleh Amazon RDS. Untuk informasi selengkapnya tentang mengunduh file ini, lihat Menggunakan SSL/TLS untuk mengenkripsi sambungan ke instans DB di Panduan Pengguna Amazon RDS.

Anda dapat memilih dari beberapa mode SSL yang akan digunakan untuk verifikasi sertifikat SSL Anda.

-

none – Koneksi tidak dienkripsi. Opsi ini tidak aman, namun membutuhkan lebih sedikit overhead.

-

require – Koneksi dienkripsi menggunakan SSL (TLS) tetapi verifikasi CA tidak dibuat. Pilihan ini lebih aman, dan membutuhkan lebih banyak overhead.

-

verify-ca – Koneksi dienkripsi. Pilihan ini lebih aman, dan membutuhkan lebih banyak overhead. Opsi ini memverifikasi sertifikat server.

-

verify-full – Koneksi dienkripsi. Pilihan ini lebih aman, dan membutuhkan lebih banyak overhead. Opsi ini memverifikasi sertifikat server dan memverifikasi bahwa nama host server cocok dengan atribut nama host untuk sertifikat tersebut.

Tidak semua mode SSL bekerja dengan semua titik akhir basis data. Tabel berikut menunjukkan mode SSL mana yang didukung untuk setiap mesin basis data.

|

Mesin DB |

tidak ada |

membutuhkan |

verifikasi-ca |

verifikasi-penuh |

|---|---|---|---|---|

|

MySQL/MariaDB/AmazonAurora MySQL |

Default | Tidak didukung | Didukung | Didukung |

|

Microsoft SQL Server |

Default | Didukung | Tidak Didukung | Didukung |

|

PostgreSQL |

Default | Didukung | Didukung | Didukung |

|

Amazon Redshift |

Default | SSL tidak diaktifkan | SSL tidak diaktifkan | SSL tidak diaktifkan |

|

Oracle |

Default | Tidak didukung | Didukung | Tidak Didukung |

|

SAP ASE |

Default | SSL tidak diaktifkan | SSL tidak diaktifkan | Didukung |

|

MongoDB |

Default | Didukung | Tidak Didukung | Didukung |

|

Db2 LUW |

Default | Tidak Didukung | Didukung | Tidak Didukung |

|

Db2 untuk z/OS |

Default | Tidak Didukung | Didukung | Tidak Didukung |

catatan

Opsi Mode SSL pada konsol DMS atau API tidak berlaku untuk beberapa data streaming dan layanan NoSQL seperti Kinesis, dan DynamoDB. Secara default mereka aman, sehingga DMS menunjukkan bahwa pengaturan mode SSL sama dengan tidak ada (Mode SSL=None). Anda tidak perlu menyediakan konfigurasi tambahan untuk titik akhir Anda untuk menggunakan SSL. Misalnya, saat menggunakan Kinesis sebagai titik akhir target, Kinesis sudah aman secara default. Semua panggilan API ke Kinesis menggunakan SSL, sehingga pilihan SSL tambahan di titik akhir DMS tidak diperlukan. Anda dapat memasukkan data dan mengambil data dengan aman melalui titik akhir SSL menggunakan protokol HTTPS yang digunakan DMS secara default saat terhubung ke Kinesis Data Stream.

Batasan menggunakan SSL dengan AWS DMS

Berikut ini adalah batasan dalam menggunakan SSL dengan AWS DMS:

-

Koneksi SSL ke titik akhir target Amazon Redshift tidak didukung. AWS DMS menggunakan bucket Amazon S3 untuk mentransfer data ke database Amazon Redshift. Transmisi ini dienkripsi oleh Amazon Redshift secara default.

-

Waktu habis SQL dapat terjadi saat melakukan tugas ubah tangkapan data (CDC) dengan titik akhir Oracle yang SSL-nya diaktifkan. Jika Anda memiliki masalah di mana penghitung CDC tidak mencerminkan angka yang diharapkan, atur parameter

MinimumTransactionSizedi bagianChangeProcessingTuningdari pengaturan tugas ke nilai yang lebih rendah. Anda bisa mulai dengan nilai serendah 100. Untuk informasi tentang parameterMinimumTransactionSize, lihat Mengubah pengaturan penyetelan pemrosesan. -

Anda dapat mengimpor sertifikat hanya dalam format .pem dan .sso (dompet Oracle).

-

Dalam beberapa kasus, sertifikat SSL server Anda mungkin ditandatangani oleh otoritas sertifikat (CA) menengah. Jika demikian, pastikan bahwa seluruh rantai sertifikat yang mengarah dari CA menengah hingga CA root diimpor sebagai file .pem tunggal.

-

Jika Anda menggunakan sertifikat yang ditandatangani sendiri pada server Anda, pilih require sebagai mode SSL Anda. Mode SSL require secara implisit mempercayai sertifikat SSL server dan tidak mencoba untuk memvalidasi apakah sertifikat telah ditandatangani oleh CA.

-

AWS DMS tidak mendukung TLS versi 1.3 untuk MariaDb MySQL dan endpoint.

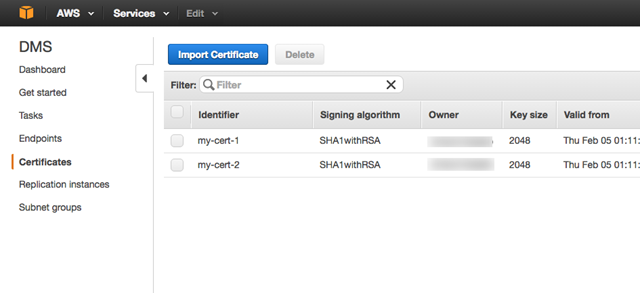

Mengelola sertifikat

Anda dapat menggunakan konsol DMS untuk melihat dan mengelola sertifikat SSL Anda. Anda juga dapat mengimpor sertifikat Anda menggunakan konsol DMS.

Mengaktifkan SSL untuk titik akhir yang kompatibel dengan MySQL, PostgreSQL, atau SQL Server

Anda dapat menambahkan koneksi SSL ke titik akhir yang baru dibuat atau titik akhir yang sudah ada.

Untuk membuat AWS DMS titik akhir dengan SSL

-

Masuk ke Konsol Manajemen AWS dan buka AWS DMS konsol di https://console.aws.amazon.com/dms/v2/

. Jika Anda masuk sebagai pengguna AWS Identity and Access Management (IAM), pastikan Anda memiliki izin yang sesuai untuk mengakses. AWS DMS Untuk informasi lebih lanjut tentang izin yang diperlukan untuk migrasi basis data, lihat Izin IAM diperlukan untuk menggunakan AWS DMS.

-

Di panel navigasi, pilih Sertifikat.

-

Pilih Impor Sertifikat.

-

Unggah sertifikat yang ingin Anda gunakan untuk mengenkripsi koneksi ke titik akhir.

catatan

Anda juga dapat mengunggah sertifikat menggunakan AWS DMS konsol saat membuat atau memodifikasi titik akhir dengan memilih Tambahkan sertifikat CA baru di halaman Buat titik akhir database.

Untuk Aurora Tanpa Server sebagai target, dapatkan sertifikat yang disebutkan di Menggunakan dengan TLS/SSL Aurora Tanpa Server.

-

Buat titik akhir seperti yang dijelaskan dalam Langkah 2: Tentukan titik akhir sumber dan target

Untuk memodifikasi AWS DMS titik akhir yang ada untuk menggunakan SSL

-

Masuk ke Konsol Manajemen AWS dan buka AWS DMS konsol di https://console.aws.amazon.com/dms/v2/

. Jika Anda masuk sebagai pengguna IAM, pastikan Anda memiliki izin yang sesuai untuk mengakses AWS DMS. Untuk informasi lebih lanjut tentang izin yang diperlukan untuk migrasi basis data, lihat Izin IAM diperlukan untuk menggunakan AWS DMS.

-

Di panel navigasi, pilih Sertifikat.

-

Pilih Impor Sertifikat.

-

Unggah sertifikat yang ingin Anda gunakan untuk mengenkripsi koneksi ke titik akhir.

catatan

Anda juga dapat mengunggah sertifikat menggunakan AWS DMS konsol saat membuat atau memodifikasi titik akhir dengan memilih Tambahkan sertifikat CA baru di halaman Buat titik akhir database.

-

Di panel navigasi, pilih Titik akhir, pilih titik akhir yang ingin Anda ubah, dan pilih Modifikasi.

-

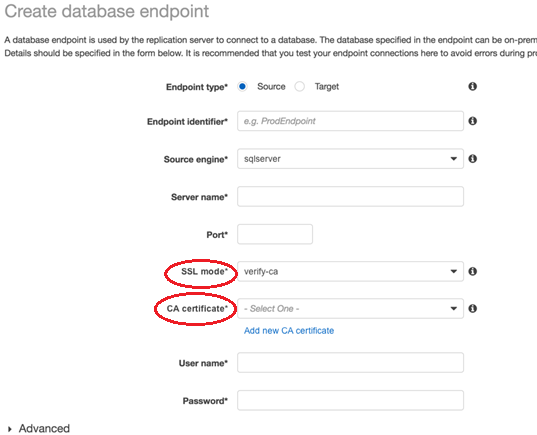

Pilih nilai untuk Mode SSL.

Jika Anda memilih mode verify-ca atau verify-full, tetapkan sertifikat yang ingin Anda gunakan untuk Sertifikat CA, seperti yang ditunjukkan berikut ini.

-

Pilih Ubah.

-

Ketika titik akhir telah dimodifikasi, pilih titik akhir dan pilih Uji koneksi untuk menentukan apakah sambungan SSL berfungsi.

Setelah Anda membuat titik akhir sumber dan target, buat tugas yang menggunakan titik akhir ini. Untuk informasi lebih lanjut tentang cara membuat tugas, lihat Langkah 3: Buat tugas dan migrasi data.