AWS IoT Greengrass Version 1 memasuki fase umur panjang pada 30 Juni 2023. Untuk informasi selengkapnya, lihat kebijakan AWS IoT Greengrass V1 pemeliharaan. Setelah tanggal ini, tidak AWS IoT Greengrass V1 akan merilis pembaruan yang menyediakan fitur, penyempurnaan, perbaikan bug, atau patch keamanan. Perangkat yang berjalan AWS IoT Greengrass V1 tidak akan terganggu dan akan terus beroperasi dan terhubung ke cloud. Kami sangat menyarankan Anda bermigrasi ke AWS IoT Greengrass Version 2, yang menambahkan fitur baru yang signifikan dan dukungan untuk platform tambahan.

Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Cara membuat sumber daya rahasia (konsol)

Fitur ini tersedia untuk AWS IoT Greengrass Core v1.7 dan yang lebih baru.

Tutorial ini menunjukkan cara menggunakan AWS Management Console untuk menambahkan sumber daya rahasia ke grup Greengrass. Sumber daya rahasia adalah referensi ke rahasia dari AWS Secrets Manager. Untuk informasi selengkapnya, lihat Menyebarkan rahasia ke inti AWS IoT Greengrass.

Pada perangkat AWS IoT Greengrass inti, konektor dan fungsi Lambda dapat menggunakan sumber daya rahasia untuk mengautentikasi dengan layanan dan aplikasi, tanpa kata sandi hard-coding, token, atau kredenal lainnya.

Dalam tutorial ini, Anda mulai dengan membuat rahasia di AWS Secrets Manager konsol. Kemudian, di konsol AWS IoT Greengrass tersebut, Anda menambahkan sumber daya rahasia untuk grup Greengrass dari grup halaman Sumber Daya ini. Sumber daya rahasia ini mereferensi rahasia Secrets Manager. Kemudian, Anda melampirkan sumber rahasia ke fungsi Lambda, yang memungkinkan fungsi untuk mendapatkan nilai dari rahasia lokal.

catatan

Sebagai alternatif, konsol memungkinkan Anda membuat sumber rahasia dan rahasia saat Anda mengonfigurasi konektor atau fungsi Lambda. Anda dapat melakukan hal ini dari konektor halaman Mengonfigurasi parameter atau halaman fungsi Lambda Sumber Daya tersebut.

Hanya konektor yang berisi parameter rahasia yang bisa mengakses rahasia. Untuk tutorial yang menunjukkan bagaimana konektor Twilio Notifications menggunakan token autentikasi yang tersimpan secara lokal, lihat Memulai dengan konektor Greengrass (konsol).

Tutorial ini berisi langkah-langkah tingkat tinggi berikut:

Tutorial akan memakan waktu sekitar 20 menit untuk menyelesaikannya.

Prasyarat

Untuk menyelesaikan tutorial ini, Anda memerlukan:

-

Sebuah grup Greengrass dan core Greengrass (v1.7 atau yang lebih baru). Untuk mempelajari cara membuat grup Greengrass dan core, lihat Memulai dengan AWS IoT Greengrass. Tutorial Memulai juga mencakup langkah-langkah untuk menginstal perangkat lunak AWS IoT Greengrass Core.

-

AWS IoT Greengrass harus dikonfigurasi untuk mendukung rahasia lokal. Untuk informasi lebih lanjut, lihat Persyaratan Rahasia.

catatan

Persyaratan ini mencakup akses ke rahasia Secrets Manager Anda. Jika Anda menggunakan peran layanan default Greengrass, Greengrass memiliki izin untuk mendapatkan nilai-nilai rahasia pada nama yang dimulai dengan Greengrass-.

-

Untuk mendapatkan nilai rahasia lokal, fungsi Lambda yang ditentukan pengguna Anda harus menggunakan AWS IoT Greengrass Core SDK v1.3.0 atau yang lebih baru.

Langkah 1: Buat rahasia Secrets Manager

Pada langkah ini, Anda menggunakan AWS Secrets Manager konsol untuk membuat rahasia.

-

Masuk ke AWS Secrets Manager konsol

. catatan

Untuk informasi lebih lanjut tentang proses ini, lihat Langkah 1: Buat dan simpan rahasia Anda di AWS Secrets Manager dalam AWS Secrets Manager Panduan Pengguna.

-

Pilih Simpan rahasia baru.

-

Di bawah Pilih tipe rahasia, pilih Jenis rahasia lainnya.

-

Di bawah Tentukan pasangan nilai kunci yang akan disimpan untuk rahasia ini:

-

Untuk Kunci, masukkan

test. -

Untuk Nilai, masukkan

abcdefghi.

-

-

Tetap pilih aws/secretsmanager untuk kunci enkripsi, lalu pilih Berikutnya.

catatan

Anda tidak dikenakan biaya AWS KMS jika menggunakan kunci AWS terkelola default yang dibuat Secrets Manager di akun Anda.

-

Untuk Nama rahasia, masukkan

greengrass-TestSecret, dan pilih Selanjutnya.catatan

Secara default, peran layanan Greengrass AWS IoT Greengrass memungkinkan untuk mendapatkan nilai rahasia dengan nama yang dimulai dengan greengrass-. Untuk informasi lebih lanjut, lihat persyaratan rahasia.

-

Tutorial ini tidak memerlukan rotasi, jadi pilih nonaktifkan rotasi otomatis, lalu pilih Berikutnya.

-

Pada halaman Tinjauan tersebut, tinjau pengaturan Anda, dan kemudian pilih Menyimpan.

Selanjutnya, Anda membuat sumber daya rahasia dalam grup Greengrass Anda yang mereferensi rahasia.

Langkah 2: Menambahkan sumber daya rahasia ke grup Greengrass

Pada langkah ini, Anda mengonfigurasi sumber daya grup yang mereferensi rahasia Secrets Manager.

Di panel navigasi AWS IoT konsol, di bawah Kelola, perluas perangkat Greengrass, lalu pilih Grup (V1).

-

Pilih grup yang ingin Anda tambahkan sumber daya rahasia.

-

Pada halaman konfigurasi grup, pilih tab Sumber Daya, lalu gulir ke bawah ke bagian Rahasia. Bagian Rahasia menampilkan sumber daya rahasia milik grup. Anda dapat menambahkan, mengedit, dan menghapus sumber daya rahasia dari bagian ini.

catatan

Sebagai alternatif, konsol tersebut mengizinkan Anda membuat sumber rahasia dan rahasia saat Anda mengonfigurasi konektor atau fungsi Lambda. Anda dapat melakukan hal ini dari konektor halaman Mengonfigurasi parameter atau fungsi Lambda halaman Sumber Daya ini.

-

Pilih Tambah di bawah bagian Rahasia.

-

Pada halaman Tambahkan sumber daya rahasia,

MyTestSecretmasukkan nama Sumber Daya. -

Di bawah Rahasia, pilih greengrass-. TestSecret

-

Di bagian Pilih label (Opsional), label AWSCURRENT pementasan mewakili versi terbaru dari rahasia. Label ini selalu disertakan dalam sumber rahasia.

catatan

Tutorial ini hanya membutuhkan AWSCURRENT label. Anda dapat secara opsional menyertakan label yang diperlukan oleh fungsi Lambda atau konektor.

-

Pilih Tambahkan sumber daya.

Langkah 3: Buat paket deployment fungsi Lambda

Untuk membuat fungsi Lambda, Anda harus terlebih dahulu membuat fungsi Lambda paket deployment yang berisi kode fungsi dan dependensi. Fungsi Greengrass Lambda membutuhkan AWS IoT Greengrass Core SDK untuk tugas seperti berkomunikasi dengan pesan MQTT di lingkungan core dan mengakses rahasia lokal. Tutorial ini membuat fungsi Python, sehingga Anda menggunakan versi Python dari SDK dalam paket deployment.

catatan

Untuk mendapatkan nilai rahasia lokal, fungsi Lambda yang ditentukan pengguna Anda harus menggunakan AWS IoT Greengrass Core SDK v1.3.0 atau yang lebih baru.

-

Dari halaman unduhan AWS IoT Greengrass Core SDK, unduh AWS IoT Greengrass Core SDK untuk Python ke komputer Anda.

-

Unzip paket yang diunduh untuk mendapatkan SDK. SDK adalah folder

greengrasssdktersebut. -

Simpan fungsi kode Python berikut dalam sebuah file lokal bernama

secret_test.py.import greengrasssdk secrets_client = greengrasssdk.client("secretsmanager") iot_client = greengrasssdk.client("iot-data") secret_name = "greengrass-TestSecret" send_topic = "secrets/output" def function_handler(event, context): """ Gets a secret and publishes a message to indicate whether the secret was successfully retrieved. """ response = secrets_client.get_secret_value(SecretId=secret_name) secret_value = response.get("SecretString") message = ( f"Failed to retrieve secret {secret_name}." if secret_value is None else f"Successfully retrieved secret {secret_name}." ) iot_client.publish(topic=send_topic, payload=message) print("Published: " + message)Fungsi

get_secret_valuesupport nama atau ARN dari rahasia Secrets Manager untuk nilaiSecretIdtersebut. Contoh ini menggunakan nama rahasia. Untuk contoh rahasia ini, AWS IoT Greengrass mengembalikan pasangan kunci-nilai:.{"test":"abcdefghi"}penting

Pastikan bahwa fungsi Lambda yang ditetapkan pengguna milik Anda dapat menangani rahasia dengan aman dan jangan mencatat data sensitif apa pun yang disimpan dalam rahasia. Untuk informasi lebih lanjut, lihat Mengurangi risiko Pencatatan dan Debugging fungsi Lambda Anda dalam AWS Secrets Manager Panduan Pengguna. Meskipun dokumentasi ini secara khusus mengacu pada fungsi rotasi, rekomendasi juga berlaku untuk fungsi Greengrass Lambda.

-

Zip item berikut ke dalam file bernama

secret_test_python.zip. Ketika Anda membuat file ZIP, termasuk hanya kode dan dependensi, bukan folder yang berisi.-

secret_test.py. Logika aplikasi.

-

greengrasssdk. Diperlukan perpustakaan untuk semua fungsi Python Greengrass Lambda.

Ini adalah paket deployment fungsi Lambda Anda.

-

Langkah 4: Buat fungsi Lambda

Pada langkah ini, Anda menggunakan AWS Lambda konsol untuk membuat fungsi Lambda dan mengonfigurasinya untuk menggunakan paket penerapan Anda. Kemudian, Anda mempublikasikan versi fungsi dan membuat alias.

-

Pertama, buat fungsi Lambda.

-

Di AWS Management Console, pilih Layanan, dan buka AWS Lambda konsol.

-

Pilih Buat fungsi dan kemudian Tulis dari awal.

-

Di bagian Informasi dasar tersebut, gunakan nilai-nilai berikut:

-

Untuk Nama fungsi, masukkan

SecretTest. -

Untuk Waktu pengoperasian, pilih Python 3.7.

-

Untuk Izin, pertahankan pengaturan default. Hal ini menciptakan peran eksekusi yang memberikan izin Lambda basic. Peran ini tidak digunakan oleh AWS IoT Greengrass.

-

-

Di bagian bawah halaman, pilih Buat Fungsi.

-

-

Selanjutnya, daftarkan handler dan unggah paket deployment fungsi Lambda Anda.

-

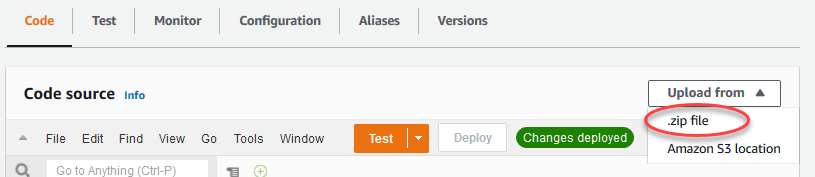

Pada tab Kode ini, di bawah Sumber kode, pilih Unggah dari. Dari dropdown, pilih file .zip.

-

Pilih Mengunggah, lalu pilih paket deployment

secret_test_python.zipAnda. Lalu, pilih Simpan. -

Pada tab Kode fungsi, di bawah Pengaturan waktu aktif, pilih Edit, dan kemudian masukkan nilai-nilai berikut.

-

Untuk Waktu pengoperasian, pilih Python 3.7.

-

Untuk Handler, masukkan

secret_test.function_handler

-

-

Pilih Simpan.

catatan

Tombol Uji di AWS Lambda konsol tidak berfungsi dengan fungsi ini. AWS IoT Greengrass Core SDK tidak berisi modul yang diperlukan untuk menjalankan fungsi Greengrass Lambda Anda secara independen di konsol. AWS Lambda Modul-modul ini (misalnya,

greengrass_common) dipasok ke fungsi setelah mereka di-deploy ke core Greengrass Anda.

-

-

Sekarang, publikasikan versi pertama fungsi Lambda Anda dan membuat alias untuk versi.

catatan

Grup Greengrass dapat mereferensi fungsi Lambda dengan alias (direkomendasikan) atau dengan versi. Menggunakan alias membuatnya lebih mudah untuk mengelola pembaruan kode karena Anda tidak perlu mengubah tabel langganan atau definisi grup ketika kode fungsi diperbarui. Sebaliknya, Anda hanya mengarahkan alias ke versi fungsi baru.

-

Pada halaman konfigurasi SecretTest: 1, dari menu Tindakan, pilih Buat alias.

-

Pada halaman Buat alias baru ini, gunakan nilai-nilai berikut:

-

Untuk Nama, masukkan

GG_SecretTest. -

Untuk Versi, pilih 1.

catatan

AWS IoT Greengrass tidak mendukung alias Lambda untuk versi $LATEST.

-

-

Pilih Buat.

-

Sekarang Anda siap untuk menambahkan fungsi Lambda ke grup Greengrass Anda dan melampirkan sumber daya rahasia.

Langkah 5: Menambahkan fungsi Lambda ke grup Greengrass

Pada langkah ini, Anda akan menambahkan fungsi Lambda ke grup Greengrass di konsol AWS IoT tersebut.

-

Pada halaman konfigurasi grup, pilih tab fungsi Lambda.

-

Di bawah bagian Fungsi Lambda Saya, pilih Tambah.

-

Untuk fungsi Lambda, pilih. SecretTest

-

Untuk versi fungsi Lambda, pilih alias ke versi yang Anda terbitkan.

Selanjutnya, konfigurasikan siklus hidup fungsi Lambda.

-

Di bagian konfigurasi fungsi Lambda, buat pembaruan berikut.

catatan

Kami merekomendasikan Anda menjalankan fungsi Lambda Anda tanpa kontainerisasi kecuali kasus bisnis Anda memerlukannya. Hal ini membantu mengaktifkan akses ke perangkat GPU dan kamera Anda tanpa mengonfigurasi sumber daya perangkat. Jika Anda menjalankan tanpa containerization, Anda juga harus memberikan akses root ke fungsi Lambda AWS IoT Greengrass Anda.

-

Untuk berjalan tanpa kontainerisasi:

-

Untuk pengguna dan grup Sistem, pilih

Another user ID/group ID. Untuk ID pengguna Sistem, masukkan0. Untuk ID grup Sistem, masukkan0.Hal ini memungkinkan fungsi Lambda Anda untuk berjalan sebagai root. Untuk informasi lebih lanjut untuk menjalankan sebagai root, lihat Mengatur identitas akses default untuk fungsi Lambda dalam grup.

Tip

Anda juga harus memperbarui file

config.jsonuntuk memberikan akses root ke fungsi Lambda Anda. Untuk prosedur ini, lihat Menjalankan fungsi Lambda sebagai root. -

Untuk kontainerisasi fungsi Lambda, pilih No container.

Untuk informasi lebih lanjut untuk berjalan tanpa konainerisasi, lihat Pertimbangan ketika memilih fungsi Lambda kontainerisasi.

-

Untuk Timeout, masukkan

10 seconds. -

Untuk Pinned, pilih True.

Untuk informasi selengkapnya, lihat Konfigurasi siklus hidup untuk fungsi Greengrass Lambda.

-

Di bawah Parameter Tambahan, untuk akses Baca ke direktori /sys, pilih Diaktifkan.

-

-

Untuk menjalankan dalam mode kontainer sebagai gantinya:

catatan

Kami tidak merekomendasikan untuk dijalankan dalam mode kontainer kecuali jika kasus bisnis Anda memerlukannya.

-

Untuk pengguna dan grup Sistem, pilih Gunakan grup default.

-

Untuk kontainerisasi fungsi Lambda, pilih Gunakan default grup.

-

Untuk Batas memori, masukkan

1024 MB. -

Untuk Timeout, masukkan

10 seconds. -

Untuk Pinned, pilih True.

Untuk informasi selengkapnya, lihat Konfigurasi siklus hidup untuk fungsi Greengrass Lambda.

-

Di bawah Parameter Tambahan, untuk akses Baca ke direktori /sys, pilih Diaktifkan.

-

-

-

Pilih Tambahkan fungsi Lambda.

Selanjutnya, kaitkan sumber daya rahasia dengan fungsinya.

Langkah 6: Lampirkan sumber daya rahasia ke fungsi Lambda

Pada langkah ini, Anda mengaitkan sumber daya rahasia ke fungsi Lambda di grup Greengrass Anda. Ini mengaitkan sumber daya dengan fungsi, yang memungkinkan fungsi untuk mendapatkan nilai rahasia lokal.

-

Pada halaman konfigurasi grup, pilih tab fungsi Lambda.

-

Pilih SecretTestfungsinya.

-

Pada halaman detail fungsi, pilih Resources.

-

Gulir ke bagian Rahasia dan pilih Associate.

-

Pilih MyTestSecret, lalu pilih Associate.

Langkah 7: Menambahkan langganan ke grup Greengrass

Pada langkah ini, Anda menambahkan langganan yang memungkinkan AWS IoT dan fungsi Lambda untuk bertukar pesan. Satu langganan memungkinkan AWS IoT untuk memanggil fungsi, dan satu memungkinkan fungsi untuk mengirim data output ke AWS IoT.

-

Buat langganan yang memungkinkan AWS IoT untuk mempublikasikan pesan ke fungsi.

Pada halaman konfigurasi grup, pilih tab Langganan, lalu pilih Tambahkan langganan.

-

Pada halaman Buat langganan, konfigurasikan sumber dan target, sebagai berikut:

-

Pada tipe Sumber, pilih fungsi Lambda, lalu pilih IoT Cloud.

-

Di Jenis target, pilih Layanan, lalu pilih SecretTest.

-

Di filter Topik, masukkan

secrets/input, lalu pilih Buat langganan.

-

-

Tambahkan langganan kedua. Pilih tab Langganan, pilih Tambahkan langganan, dan konfigurasikan sumber dan target, sebagai berikut:

-

Di tipe Sumber, pilih Layanan, lalu pilih SecretTest.

-

Pada tipe Target, pilih fungsi Lambda, lalu pilih IoT Cloud.

-

Di filter Topik, masukkan

secrets/output, lalu pilih Buat langganan.

-

Langkah 8: Men-deploy grup Greengrass

Men-deploy grup ke perangkat core. Selama penyebaran, AWS IoT Greengrass mengambil nilai rahasia dari Secrets Manager dan membuat salinan terenkripsi lokal pada inti.

Tes fungsi Lambda

-

Di halaman beranda AWS IoT konsol, pilih Uji.

-

Untuk Berlangganan topik, gunakan nilai-nilai berikut, dan kemudian pilih Langganan.

Properti

Nilai

Topik langganan

rahasia/output

Tampilan muatan MQTT

Tampilkan muatan sebagai string

-

Untuk Publikasikan ke topik, gunakan nilai-nilai berikut, dan kemudian pilih Publikasikan untuk memanggil fungsi.

Properti

Nilai

Topik

rahasia/input

Pesan

Pertahankan pesan default. Publikasi pesan memanggil fungsi Lambda, tetapi fungsi dalam tutorial ini tidak memproses tubuh pesan.

Jika berhasil, fungsi menunjukkan pesan "Sukses".