Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Aktifkan akses internet untuk fungsi Lambda yang terhubung dengan VPC

Secara default, fungsi Lambda berjalan di VPC yang dikelola Lambda yang memiliki akses internet. Untuk mengakses sumber daya dalam VPC di akun Anda, Anda dapat menambahkan konfigurasi VPC ke suatu fungsi. Ini membatasi fungsi untuk sumber daya dalam VPC itu, kecuali VPC memiliki akses internet. Halaman ini menjelaskan cara menyediakan akses internet ke fungsi Lambda yang terhubung dengan VPC.

Buat VPC

Alur kerja Buat VPC menciptakan semua sumber daya VPC yang diperlukan untuk fungsi Lambda untuk mengakses internet publik dari subnet pribadi, termasuk subnet, gateway NAT, gateway internet, dan entri tabel rute.

Untuk membuat VPC

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Di dasbor, pilih Buat VPC.

-

Agar Sumber Daya dapat dibuat, pilih VPC dan lainnya.

-

Konfigurasikan VPC

-

Untuk Pembuatan otomatis tanda nama, masukkan nama untuk VPC.

-

Untuk blok IPv4 CIDR, Anda dapat menyimpan saran default, atau sebagai alternatif Anda dapat memasukkan blok CIDR yang diperlukan oleh aplikasi atau jaringan Anda.

-

Jika aplikasi Anda berkomunikasi dengan menggunakan IPv6 alamat, pilih blok CIDR, blok IPv6 CIDR yang disediakan Amazon IPv6 .

-

-

Konfigurasikan subnet

-

Untuk Jumlah Availability Zone, pilih 2. Kami merekomendasikan setidaknya dua AZs untuk ketersediaan tinggi.

-

Untuk Jumlah subnet publik, pilih 2.

-

Untuk Jumlah subnet pribadi, pilih 2.

-

Anda dapat menyimpan blok CIDR default untuk subnet publik, atau sebagai alternatif Anda dapat memperluas Kustomisasi blok CIDR subnet dan memasukkan blok CIDR. Untuk informasi selengkapnya, lihat Blok CIDR Subnet.

-

-

Untuk gateway NAT, pilih 1 per AZ untuk meningkatkan ketahanan.

-

Untuk gateway internet Egress saja, pilih Ya jika Anda memilih untuk menyertakan blok CIDR. IPv6

-

Untuk titik akhir VPC, pertahankan default (S3 Gateway). Tidak ada biaya untuk opsi ini. Untuk informasi selengkapnya, lihat Jenis titik akhir VPC untuk Amazon S3.

-

Untuk opsi DNS, pertahankan pengaturan default.

-

Pilih Buat VPC.

Konfigurasikan fungsi Lambda

Untuk mengonfigurasi VPC saat Anda membuat fungsi

Buka halaman Fungsi

di konsol Lambda. -

Pilih Buat fungsi.

-

Di bawah Informasi Dasar, untuk Nama fungsi, masukkan nama untuk fungsi Anda.

-

Perluas Pengaturan lanjutan.

-

Pilih Aktifkan VPC, lalu pilih VPC.

-

(Opsional) Untuk mengizinkan IPv6 lalu lintas keluar, pilih Izinkan lalu IPv6 lintas untuk subnet dual-stack.

-

Untuk Subnet, pilih semua subnet pribadi. Subnet pribadi dapat mengakses internet melalui gateway NAT. Menghubungkan fungsi ke subnet publik tidak memberikan akses internet.

catatan

Jika Anda memilih Izinkan IPv6 lalu lintas untuk subnet dual-stack, semua subnet yang dipilih harus memiliki blok CIDR dan blok IPv4 CIDR. IPv6

-

Untuk grup Keamanan, pilih grup keamanan yang memungkinkan lalu lintas keluar.

-

Pilih Buat fungsi.

Lambda secara otomatis membuat peran eksekusi dengan kebijakan AWSLambdaVPCAccessExecutionRole AWS terkelola. Izin dalam kebijakan ini hanya diperlukan untuk membuat antarmuka jaringan elastis untuk konfigurasi VPC, bukan untuk menjalankan fungsi Anda. Untuk menerapkan izin hak istimewa paling sedikit, Anda dapat menghapus AWSLambdaVPCAccessExecutionRolekebijakan dari peran eksekusi setelah membuat fungsi dan konfigurasi VPC. Untuk informasi selengkapnya, lihat Izin IAM yang diperlukan.

Untuk mengonfigurasi VPC untuk fungsi yang ada

Untuk menambahkan konfigurasi VPC ke fungsi yang ada, peran eksekusi fungsi harus memiliki izin untuk membuat dan mengelola antarmuka jaringan elastis. Kebijakan AWSLambdaVPCAccessExecutionRole AWS terkelola mencakup izin yang diperlukan. Untuk menerapkan izin hak istimewa paling sedikit, Anda dapat menghapus AWSLambdaVPCAccessExecutionRolekebijakan dari peran eksekusi setelah membuat konfigurasi VPC.

Buka halaman Fungsi

di konsol Lambda. -

Pilih fungsi.

-

Pilih tab Konfigurasi, lalu pilih VPC.

-

Di bagian VPC, pilih Edit.

-

Pilih VPC.

-

(Opsional) Untuk mengizinkan IPv6 lalu lintas keluar, pilih Izinkan lalu IPv6 lintas untuk subnet dual-stack.

-

Untuk Subnet, pilih semua subnet pribadi. Subnet pribadi dapat mengakses internet melalui gateway NAT. Menghubungkan fungsi ke subnet publik tidak memberikan akses internet.

catatan

Jika Anda memilih Izinkan IPv6 lalu lintas untuk subnet dual-stack, semua subnet yang dipilih harus memiliki blok CIDR dan blok IPv4 CIDR. IPv6

-

Untuk grup Keamanan, pilih grup keamanan yang memungkinkan lalu lintas keluar.

-

Pilih Simpan.

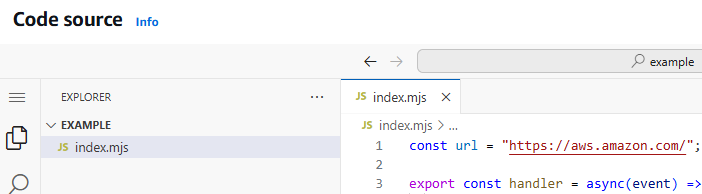

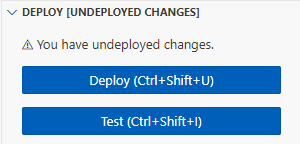

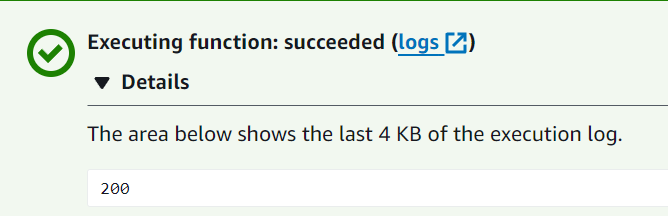

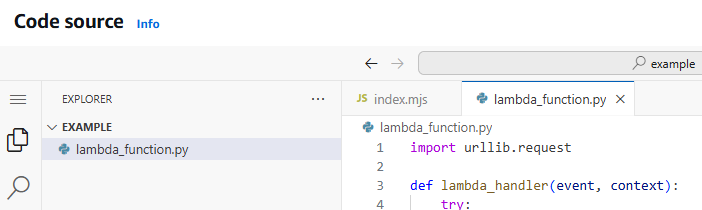

Uji fungsi

Gunakan kode contoh berikut untuk mengonfirmasi bahwa fungsi Anda yang terhubung dengan VPC dapat menjangkau internet publik. Jika berhasil, kode mengembalikan kode 200 status. Jika tidak berhasil, fungsi akan habis.

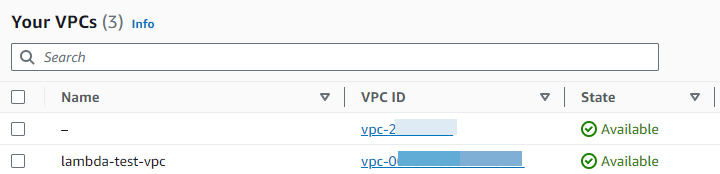

Jika Anda sudah memiliki VPC tetapi Anda perlu mengonfigurasi akses internet publik untuk fungsi Lambda, ikuti langkah-langkah ini. Prosedur ini mengasumsikan bahwa VPC Anda memiliki setidaknya dua subnet. Jika Anda tidak memiliki dua subnet, lihat Membuat subnet di Panduan Pengguna Amazon VPC.

Verifikasi konfigurasi tabel rute

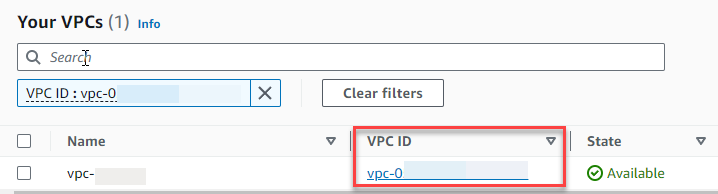

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Pilih ID VPC.

-

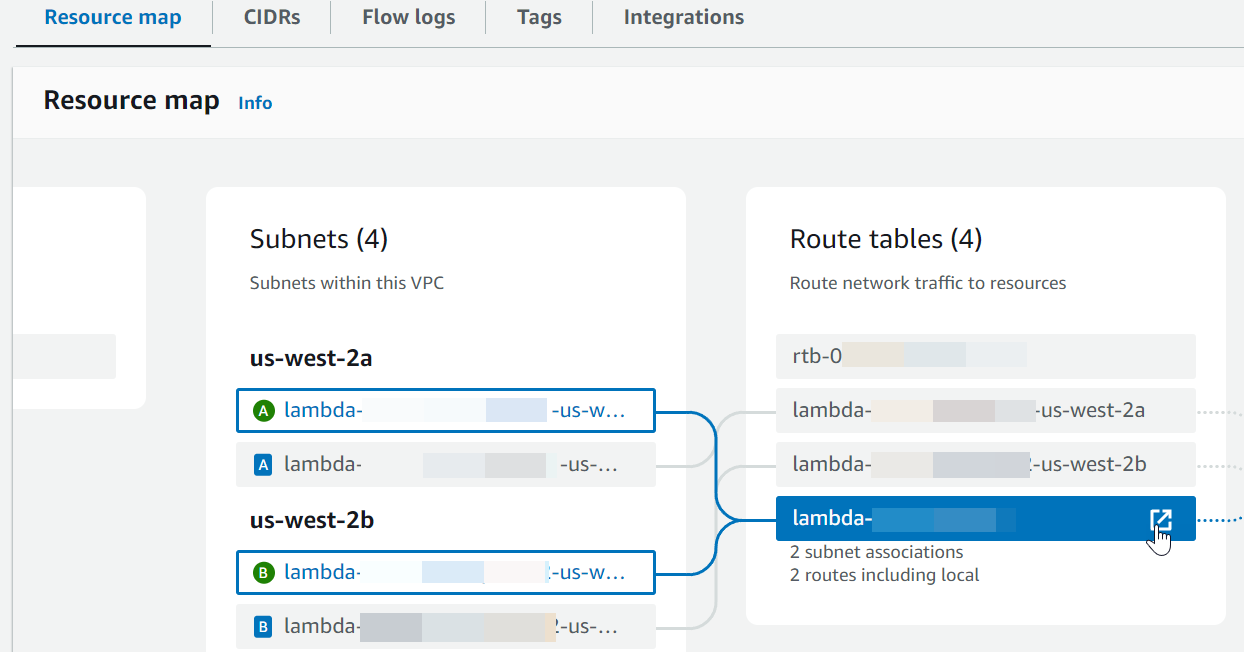

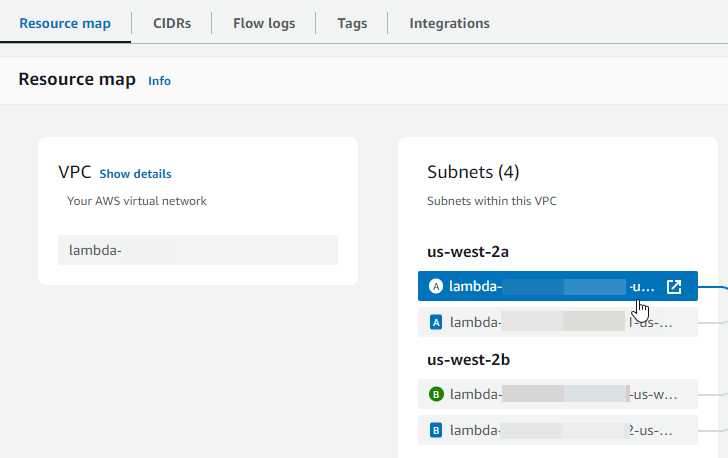

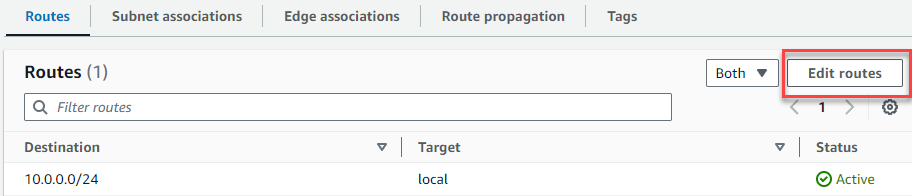

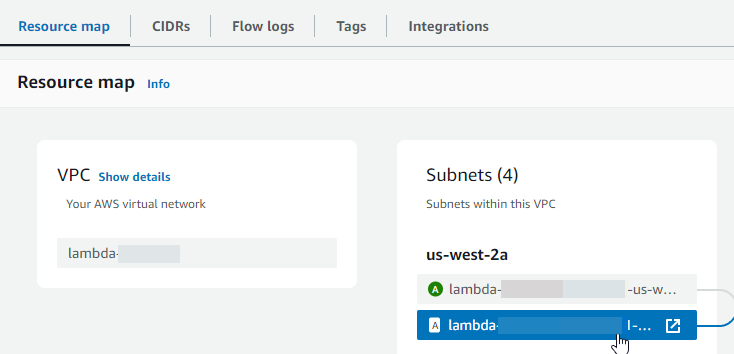

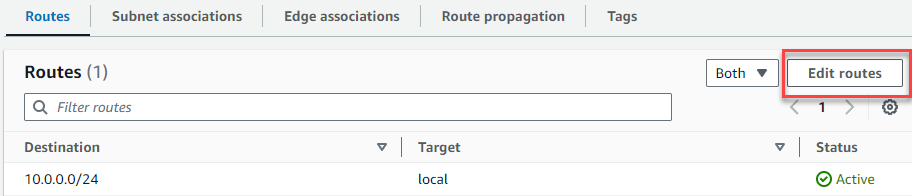

Gulir ke bawah ke bagian Peta sumber daya. Perhatikan pemetaan tabel rute. Buka setiap tabel rute yang dipetakan ke subnet.

-

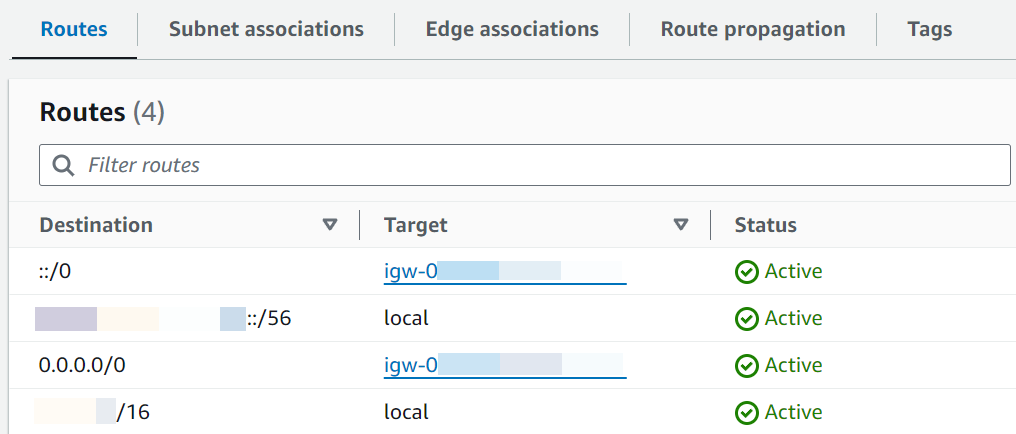

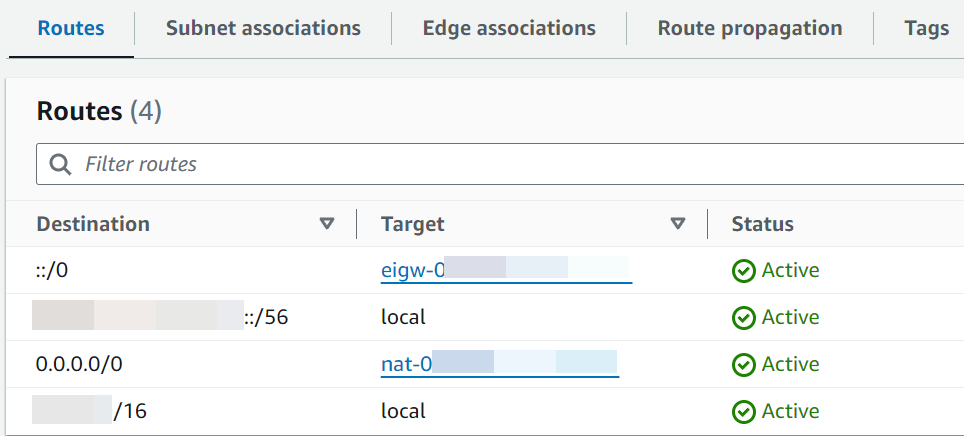

Gulir ke bawah ke tab Rute. Tinjau rute untuk menentukan apakah VPC Anda memiliki kedua tabel rute berikut. Masing-masing persyaratan ini harus dipenuhi oleh tabel rute terpisah.

-

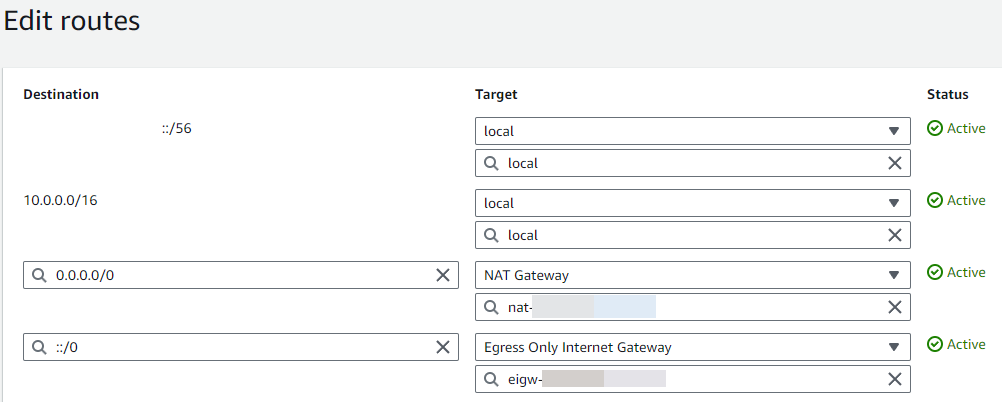

Lalu lintas internet (

0.0.0.0/0untuk IPv4,::/0untuk IPv6) dirutekan ke gateway internet ().igw-xxxxxxxxxxIni berarti bahwa subnet yang terkait dengan tabel rute adalah subnet publik.catatan

Jika subnet Anda tidak memiliki blok IPv6 CIDR, Anda hanya akan melihat IPv4 route ()

0.0.0.0/0.contoh tabel rute subnet publik

-

Lalu lintas internet untuk IPv4 (

0.0.0.0/0) dirutekan ke gateway NAT (nat-xxxxxxxxxx) yang terkait dengan subnet publik. Ini berarti bahwa subnet adalah subnet pribadi yang dapat mengakses internet melalui gateway NAT.catatan

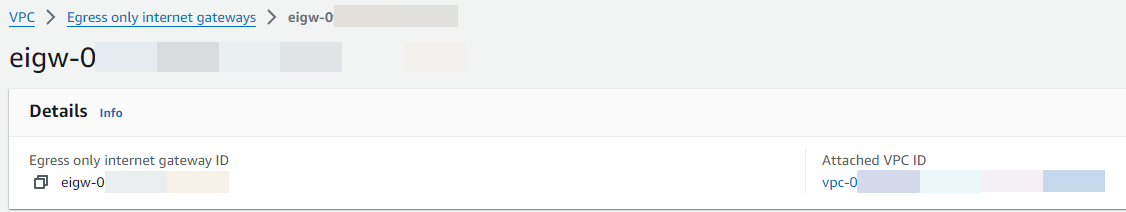

Jika subnet Anda memiliki blok IPv6 CIDR, tabel rute juga harus merutekan IPv6 lalu lintas terikat internet (

::/0) ke gateway internet khusus egres ().eigw-xxxxxxxxxxJika subnet Anda tidak memiliki blok IPv6 CIDR, Anda hanya akan melihat IPv4 route ()0.0.0.0/0.contoh tabel rute subnet pribadi

-

-

Ulangi langkah sebelumnya hingga Anda meninjau setiap tabel rute yang terkait dengan subnet di VPC Anda dan mengonfirmasi bahwa Anda memiliki tabel rute dengan gateway internet dan tabel rute dengan gateway NAT.

Jika Anda tidak memiliki dua tabel rute, satu dengan rute ke gateway internet dan satu dengan rute ke gateway NAT, ikuti langkah-langkah ini untuk membuat sumber daya dan entri tabel rute yang hilang.

Ikuti langkah-langkah ini untuk membuat tabel rute dan mengaitkannya dengan subnet.

Untuk membuat tabel rute khusus menggunakan konsol Amazon VPC

-

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

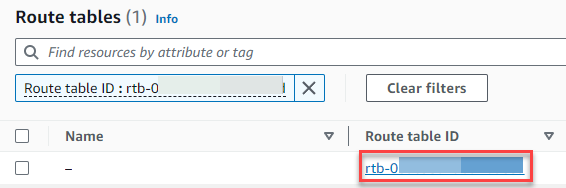

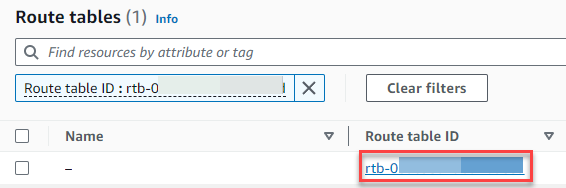

Di panel navigasi, pilih Tabel rute.

-

Pilih Buat tabel rute.

-

(Opsional) Untuk Nama, masukkan nama untuk tabel rute Anda.

-

Untuk VPC, pilih VPC Anda.

-

(Opsional) Untuk menambahkan tag, pilih Tambahkan tag baru dan masukkan kunci tag dan nilai tag.

-

Pilih Buat tabel rute.

-

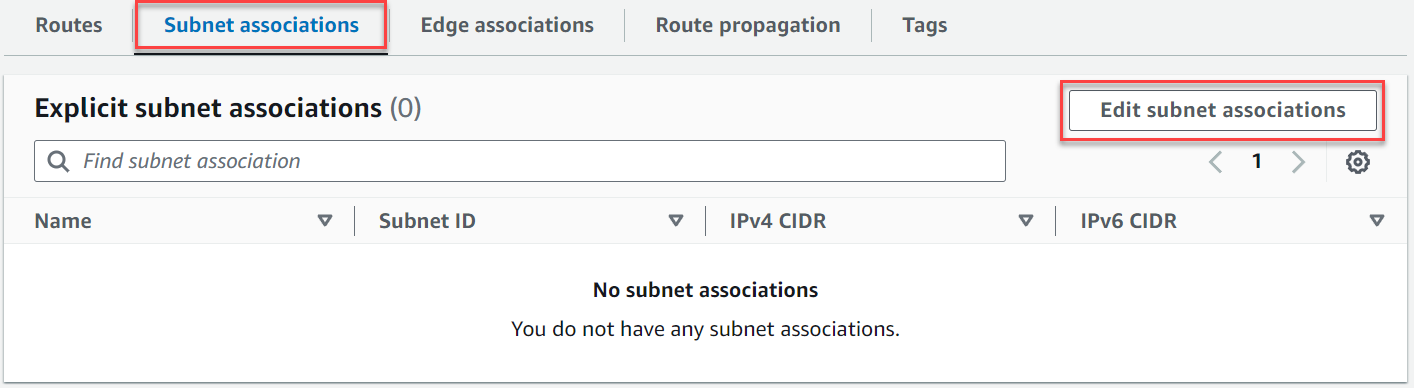

Pada tab Pengaitan subnet, pilih Sunting pengaitan subnet.

-

Pilih kotak centang untuk subnet untuk dikaitkan dengan tabel rute.

-

Pilih Simpan pengaitan.

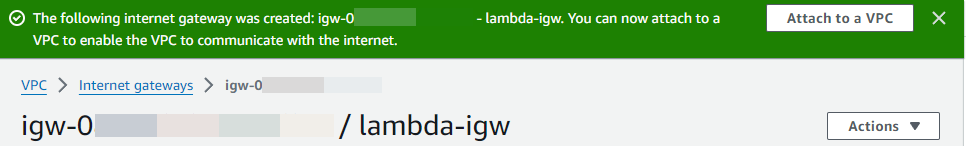

Ikuti langkah-langkah ini untuk membuat gateway internet, melampirkannya ke VPC Anda, dan menambahkannya ke tabel rute subnet publik Anda.

Untuk membuat gateway internet

Buka konsol VPC Amazon di. https://console.aws.amazon.com/vpc/

-

Di panel navigasi, pilih gateway Internet.

-

Pilih Buat gateway internet.

-

(Opsional) Masukkan nama untuk gateway internet Anda.

-

(Opsional) Untuk menambahkan tag, pilih Tambahkan tag baru dan masukkan kunci tag dan nilai.

-

Pilih Buat gateway internet.

-

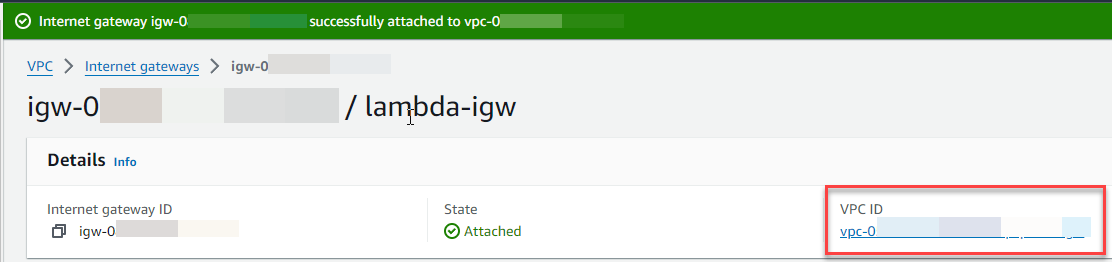

Pilih Lampirkan ke VPC dari spanduk di bagian atas layar, pilih VPC yang tersedia, lalu pilih Lampirkan gateway internet.

-

Pilih ID VPC.

-

Pilih ID VPC lagi untuk membuka halaman detail VPC.

-

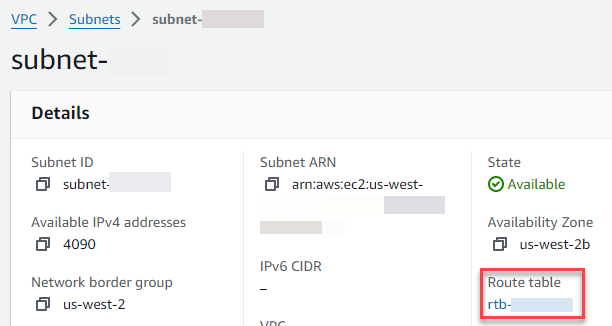

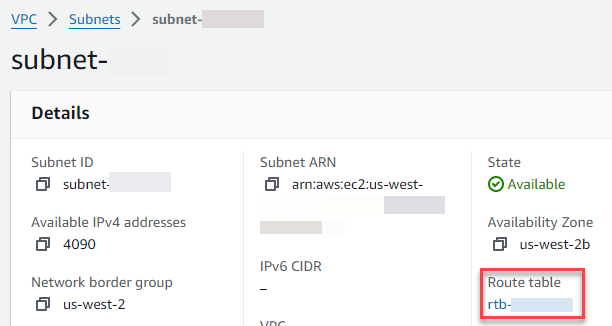

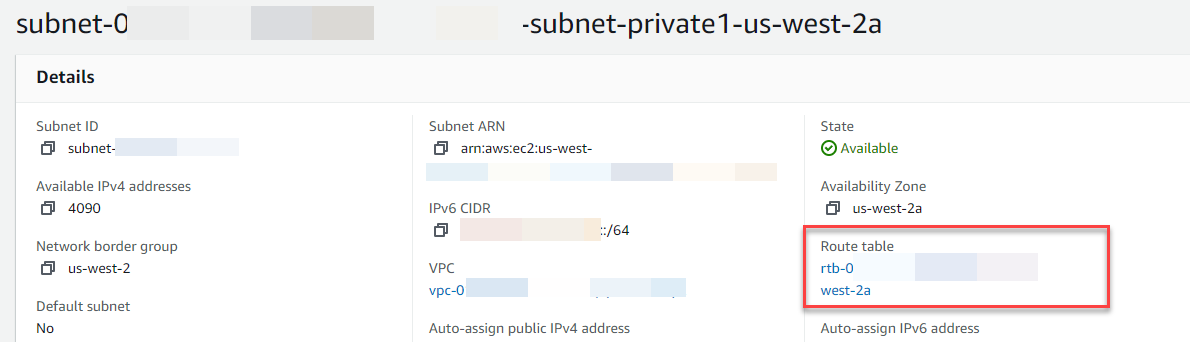

Gulir ke bawah ke bagian Peta sumber daya dan kemudian pilih subnet. Detail subnet ditampilkan di tab baru.

-

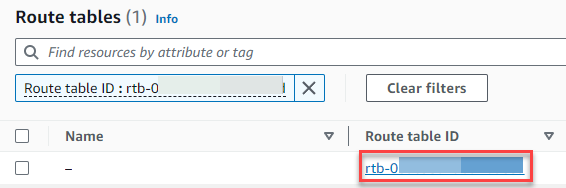

Pilih tautan di bawah Tabel rute.

-

Pilih ID tabel Route untuk membuka halaman detail tabel rute.

-

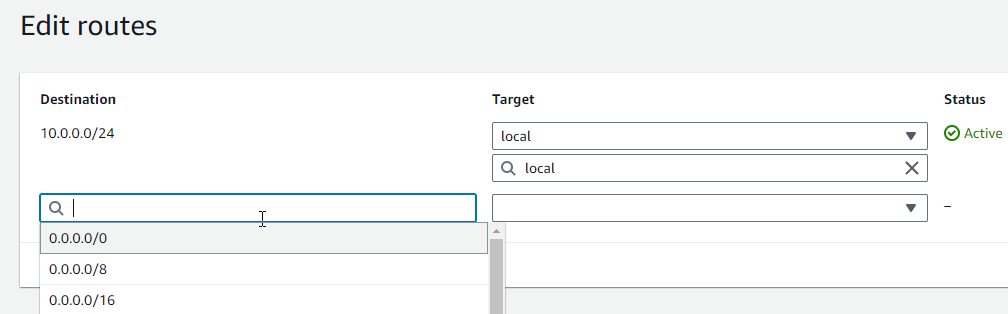

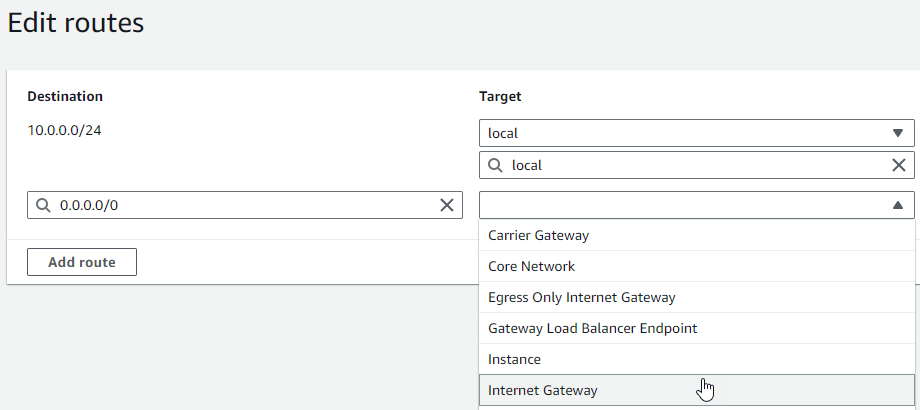

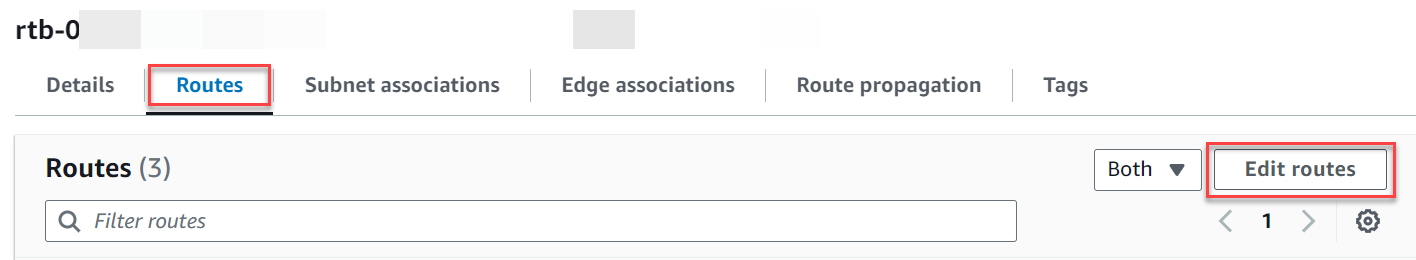

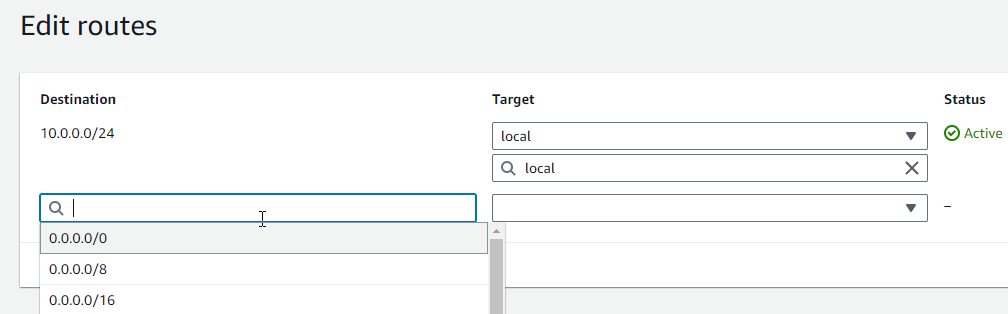

Di bawah Rute, pilih Edit rute.

-

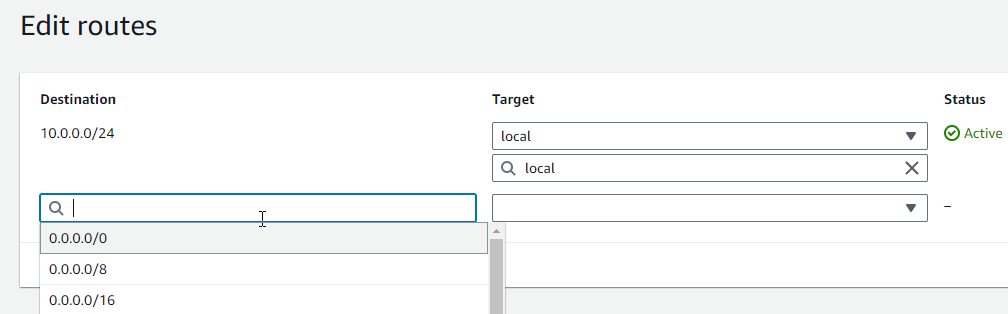

Pilih Tambah rute, lalu masukkan

0.0.0.0/0di kotak Tujuan.

-

Untuk Target, pilih Internet gateway, lalu pilih gateway internet yang Anda buat sebelumnya. Jika subnet Anda memiliki blok IPv6 CIDR, Anda juga harus menambahkan rute

::/0ke gateway internet yang sama.

-

Pilih Simpan perubahan.

Ikuti langkah-langkah ini untuk membuat gateway NAT, mengaitkannya dengan subnet publik, dan kemudian menambahkannya ke tabel rute subnet pribadi Anda.

Untuk membuat gateway NAT dan mengaitkannya dengan subnet publik

-

Di panel navigasi, pilih gateway NAT.

-

Pilih Buat gateway NAT.

-

(Opsional) Masukkan nama untuk gateway NAT Anda.

-

Untuk Subnet, pilih subnet publik di VPC Anda. (Subnet publik adalah subnet yang memiliki rute langsung ke gateway internet dalam tabel rutenya.)

catatan

Gateway NAT dikaitkan dengan subnet publik, tetapi entri tabel rute ada di subnet pribadi.

-

Untuk ID alokasi IP elastis, pilih alamat IP elastis atau pilih Alokasikan IP Elastis.

-

Pilih Buat gateway NAT.

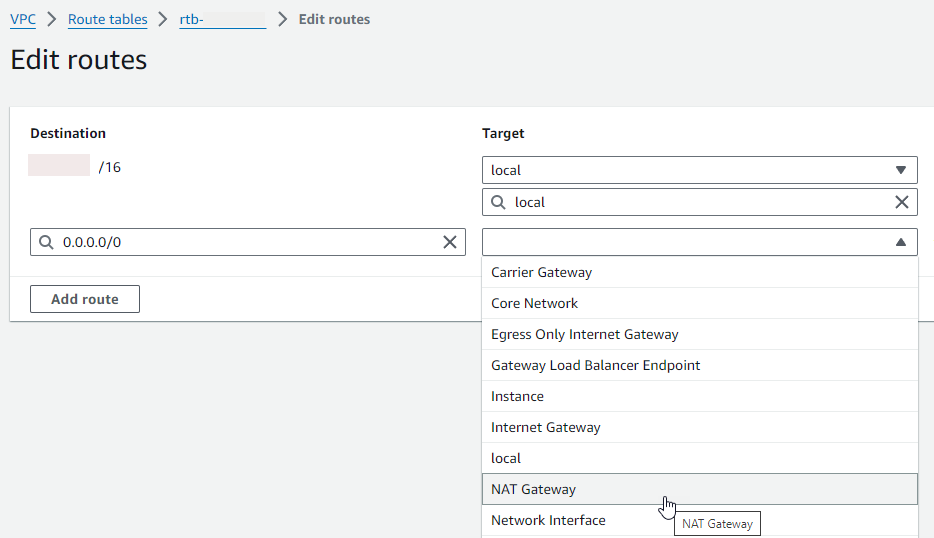

Untuk menambahkan rute ke gateway NAT di tabel rute subnet pribadi

-

Di panel navigasi, pilih Pengguna.

-

Pilih subnet pribadi di VPC Anda. (Subnet pribadi adalah subnet yang tidak memiliki rute ke gateway internet di tabel rutenya.)

-

Pilih tautan di bawah Tabel rute.

-

Pilih ID tabel Route untuk membuka halaman detail tabel rute.

-

Gulir ke bawah dan pilih tab Rute, lalu pilih Edit rute

-

Pilih Tambah rute, lalu masukkan

0.0.0.0/0di kotak Tujuan.

-

Untuk Target, pilih gateway NAT, lalu pilih gateway NAT yang Anda buat sebelumnya.

-

Pilih Simpan perubahan.

Ikuti langkah-langkah ini untuk membuat gateway internet khusus egres dan menambahkannya ke tabel rute subnet pribadi Anda.

Untuk membuat gateway internet egress-only

Di panel navigasi, pilih gateway internet khusus Egress.

Pilih Buat gateway internet hanya jalan keluar.

-

(Opsional) Masukkan nama.

-

Pilih VPC tempat untuk membuat gateway internet egress-only.

Pilih Buat gateway internet hanya jalan keluar.

-

Pilih tautan di bawah ID VPC Terlampir.

-

Pilih tautan di bawah ID VPC untuk membuka halaman detail VPC.

-

Gulir ke bawah ke bagian Peta sumber daya dan kemudian pilih subnet pribadi. (Subnet pribadi adalah subnet yang tidak memiliki rute ke gateway internet di tabel rutenya.) Detail subnet ditampilkan di tab baru.

-

Pilih tautan di bawah Tabel rute.

-

Pilih ID tabel Route untuk membuka halaman detail tabel rute.

-

Di bawah Rute, pilih Edit rute.

-

Pilih Tambah rute, lalu masukkan

::/0di kotak Tujuan.

-

Untuk Target, pilih Egress Only Internet Gateway, lalu pilih gateway yang Anda buat sebelumnya.

-

Pilih Simpan perubahan.

Konfigurasikan fungsi Lambda

Untuk mengonfigurasi VPC saat Anda membuat fungsi

Buka halaman Fungsi

di konsol Lambda. -

Pilih Buat fungsi.

-

Di bawah Informasi Dasar, untuk Nama fungsi, masukkan nama untuk fungsi Anda.

-

Perluas Pengaturan lanjutan.

-

Pilih Aktifkan VPC, lalu pilih VPC.

-

(Opsional) Untuk mengizinkan IPv6 lalu lintas keluar, pilih Izinkan lalu IPv6 lintas untuk subnet dual-stack.

-

Untuk Subnet, pilih semua subnet pribadi. Subnet pribadi dapat mengakses internet melalui gateway NAT. Menghubungkan fungsi ke subnet publik tidak memberikan akses internet.

catatan

Jika Anda memilih Izinkan IPv6 lalu lintas untuk subnet dual-stack, semua subnet yang dipilih harus memiliki blok CIDR dan blok IPv4 CIDR. IPv6

-

Untuk grup Keamanan, pilih grup keamanan yang memungkinkan lalu lintas keluar.

-

Pilih Buat fungsi.

Lambda secara otomatis membuat peran eksekusi dengan kebijakan AWSLambdaVPCAccessExecutionRole AWS terkelola. Izin dalam kebijakan ini hanya diperlukan untuk membuat antarmuka jaringan elastis untuk konfigurasi VPC, bukan untuk menjalankan fungsi Anda. Untuk menerapkan izin hak istimewa paling sedikit, Anda dapat menghapus AWSLambdaVPCAccessExecutionRolekebijakan dari peran eksekusi setelah membuat fungsi dan konfigurasi VPC. Untuk informasi selengkapnya, lihat Izin IAM yang diperlukan.

Untuk mengonfigurasi VPC untuk fungsi yang ada

Untuk menambahkan konfigurasi VPC ke fungsi yang ada, peran eksekusi fungsi harus memiliki izin untuk membuat dan mengelola antarmuka jaringan elastis. Kebijakan AWSLambdaVPCAccessExecutionRole AWS terkelola mencakup izin yang diperlukan. Untuk menerapkan izin hak istimewa paling sedikit, Anda dapat menghapus AWSLambdaVPCAccessExecutionRolekebijakan dari peran eksekusi setelah membuat konfigurasi VPC.

Buka halaman Fungsi

di konsol Lambda. -

Pilih fungsi.

-

Pilih tab Konfigurasi, lalu pilih VPC.

-

Di bagian VPC, pilih Edit.

-

Pilih VPC.

-

(Opsional) Untuk mengizinkan IPv6 lalu lintas keluar, pilih Izinkan lalu IPv6 lintas untuk subnet dual-stack.

-

Untuk Subnet, pilih semua subnet pribadi. Subnet pribadi dapat mengakses internet melalui gateway NAT. Menghubungkan fungsi ke subnet publik tidak memberikan akses internet.

catatan

Jika Anda memilih Izinkan IPv6 lalu lintas untuk subnet dual-stack, semua subnet yang dipilih harus memiliki blok CIDR dan blok IPv4 CIDR. IPv6

-

Untuk grup Keamanan, pilih grup keamanan yang memungkinkan lalu lintas keluar.

-

Pilih Simpan.

Uji fungsi

Gunakan kode contoh berikut untuk mengonfirmasi bahwa fungsi Anda yang terhubung dengan VPC dapat menjangkau internet publik. Jika berhasil, kode mengembalikan kode 200 status. Jika tidak berhasil, fungsi akan habis.