Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Ember penyimpanan objek Lightsail yang aman

Penyimpanan objek Amazon Lightsail menyediakan sejumlah fitur keamanan untuk dipertimbangkan saat Anda mengembangkan dan menerapkan kebijakan keamanan Anda sendiri. Praktik terbaik berikut adalah pedoman umum dan tidak mewakili solusi keamanan yang lengkap. Karena praktik terbaik ini mungkin tidak sesuai atau tidak memadai untuk lingkungan Anda, perlakukan itu sebagai pertimbangan yang bermanfaat, bukan sebagai resep.

Daftar Isi

Praktik terbaik keamanan pencegahan

Praktik terbaik berikut dapat membantu mencegah insiden keamanan dengan ember Lightsail.

Terapkan akses hak akses paling rendah

Saat memberikan izin, Anda memutuskan siapa yang mendapatkan izin apa untuk sumber daya Lightsail mana. Anda mengaktifkan tindakan tertentu yang ingin Anda izinkan pada sumber daya tersebut. Oleh karena itu, Anda harus memberikan hanya izin yang diperlukan untuk melakukan tugas. Menerapkan akses hak akses paling rendah adalah hal mendasar dalam mengurangi risiko keamanan dan dampak yang dapat diakibatkan oleh kesalahan atau niat jahat.

Untuk informasi selengkapnya tentang membuat kebijakan IAM untuk mengelola bucket, lihat kebijakan IAM untuk mengelola bucket. Untuk informasi selengkapnya tentang tindakan Amazon S3 yang didukung oleh bucket Lightsail, lihat Tindakan untuk penyimpanan objek di referensi Amazon Lightsail API.

Verifikasi bahwa bucket Lightsail Anda tidak dapat diakses publik

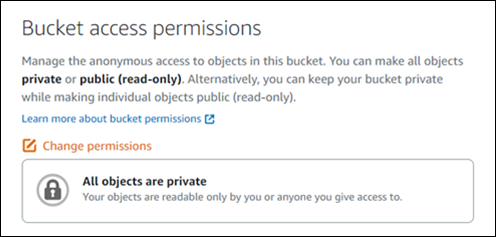

Bucket dan objek bersifat pribadi secara default. Jaga kerahasiaan bucket Anda dengan mengatur izin akses bucket ke Semua objek bersifat pribadi. Untuk sebagian besar kasus penggunaan, Anda tidak perlu membuat ember atau objek individual Anda menjadi publik. Untuk informasi selengkapnya, lihat Mengonfigurasi izin akses untuk objek individual dalam bucket.

Namun, jika Anda menggunakan bucket untuk meng-host media untuk situs web atau aplikasi Anda, dalam skenario tertentu, Anda mungkin perlu membuat bucket atau objek individual Anda menjadi publik. Anda dapat mengonfigurasi salah satu opsi berikut untuk membuat bucket atau objek individual menjadi publik:

-

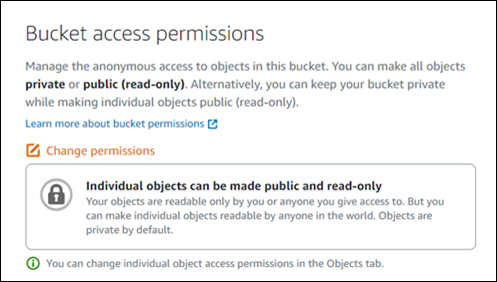

Jika hanya beberapa objek dalam ember yang perlu dipublikasikan (hanya-baca) kepada siapa pun di internet, maka ubah izin akses bucket ke objek Individual dapat dipublikasikan dan hanya-baca, dan ubah hanya objek yang perlu menjadi publik ke Publik (hanya-baca). Opsi ini membuat bucket tetap pribadi, tetapi memberi Anda opsi untuk membuat objek individual menjadi publik. Jangan membuat objek individu publik jika berisi informasi sensitif atau rahasia yang Anda tidak ingin dapat diakses publik. Jika Anda membuat objek individual menjadi publik, Anda harus secara berkala memvalidasi aksesibilitas publik dari setiap objek individu.

-

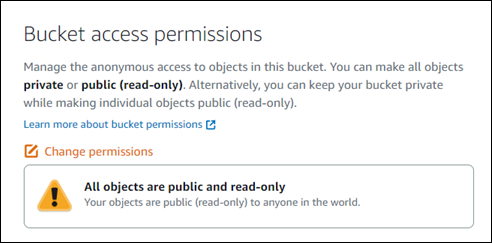

Jika semua objek dalam bucket harus bersifat publik (hanya-baca) kepada siapa pun di internet, maka ubah izin akses bucket ke Semua objek bersifat publik dan hanya-baca. Jangan gunakan opsi ini jika ada objek Anda di bucket yang berisi informasi sensitif atau rahasia.

-

Jika sebelumnya Anda mengubah bucket menjadi publik, atau mengubah objek individual menjadi publik, Anda dapat dengan cepat mengubah bucket dan semua objeknya menjadi pribadi dengan mengubah izin akses bucket ke Semua objek bersifat pribadi.

Aktifkan blokir akses publik di Amazon S3

Sumber daya penyimpanan objek Lightsail memperhitungkan izin akses bucket Lightsail dan konfigurasi akses publik tingkat akun Amazon S3 saat mengizinkan atau menolak akses publik. Dengan akses publik blok tingkat akun Amazon S3, administrator akun dan pemilik bucket dapat membatasi akses publik secara terpusat ke bucket Amazon S3 dan Lightsail mereka. Blokir akses publik dapat membuat semua bucket Amazon S3 dan Lightsail menjadi pribadi terlepas dari bagaimana sumber daya dibuat, dan terlepas dari masing-masing bucket dan izin objek yang mungkin telah dikonfigurasi. Untuk informasi selengkapnya, lihat Memblokir akses publik untuk bucket.

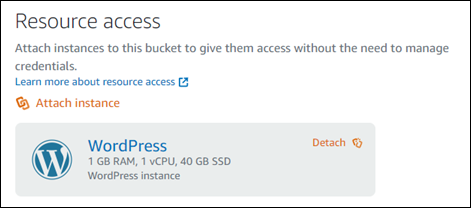

Lampirkan instance ke bucket untuk memberikan akses terprogram penuh

Melampirkan instance ke bucket penyimpanan objek Lightsail adalah cara paling aman untuk menyediakan akses ke bucket. Fungsionalitas akses Resource, yang merupakan cara Anda melampirkan instance ke bucket, memberikan instans akses terprogram penuh ke bucket. Dengan metode ini, Anda tidak perlu menyimpan kredenal bucket secara langsung di instance atau aplikasi, dan Anda tidak perlu memutar kredensialnya secara berkala. Misalnya, beberapa WordPress plugin dapat mengakses bucket yang dapat diakses oleh instans. Untuk informasi selengkapnya, lihat Mengonfigurasi akses sumber daya untuk bucket dan Tutorial: Connect a bucket ke WordPress instans Anda.

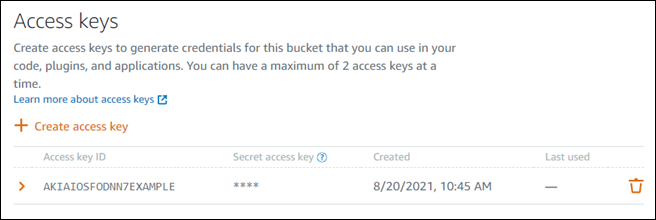

Namun, jika aplikasi tidak menggunakan instance Lightsail, maka Anda dapat membuat dan mengonfigurasi kunci akses bucket. Kunci akses bucket adalah kredensyal jangka panjang yang tidak diputar secara otomatis. Untuk informasi selengkapnya, lihat Buat kunci akses bucket penyimpanan objek Lightsail.

Putar tombol akses bucket

Anda dapat memiliki maksimal dua access key per bucket. Meskipun Anda dapat memiliki dua kunci akses yang berbeda secara bersamaan, kami menyarankan Anda hanya membuat satu kunci akses pada satu waktu untuk bucket Anda di luar waktu rotasi kunci. Pendekatan ini memastikan bahwa Anda dapat membuat kunci akses bucket baru kapan saja tanpa kemungkinan itu digunakan. Misalnya, membuat kunci akses kedua untuk rotasi sangat membantu jika kunci akses rahasia yang ada disalin, hilang, atau dikompromikan, dan Anda perlu memutar kunci akses yang ada.

Jika Anda menggunakan kunci akses dengan bucket Anda, Anda harus memutar kunci secara berkala dan mengambil inventaris kunci yang ada. Konfirmasikan tanggal kunci akses terakhir digunakan, dan Wilayah AWS di mana itu digunakan, sesuai dengan harapan Anda tentang bagaimana kunci harus digunakan. Tanggal kunci akses terakhir digunakan ditampilkan di konsol Lightsail di bagian Kunci akses pada tab Izin pada halaman manajemen bucket. Hapus kunci akses yang tidak digunakan.

Untuk memutar kunci akses, Anda harus membuat kunci akses baru, mengkonfigurasinya pada perangkat lunak Anda dan mengujinya, lalu menghapus kunci akses yang sebelumnya digunakan. Setelah Anda menghapus access key, kunci tersebut hilang selamanya dan tidak dapat dipulihkan. Anda hanya dapat menggantinya dengan kunci akses baru. Untuk informasi selengkapnya, silakan lihat Buat kunci akses bucket penyimpanan objek Lightsail dan Hapus kunci akses untuk bucket penyimpanan objek Lightsail.

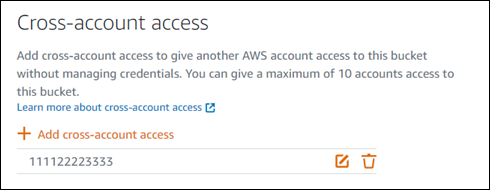

Gunakan akses lintas akun untuk memberi AWS akun lain akses ke objek di bucket Anda

Anda dapat menggunakan akses lintas akun untuk membuat objek dalam ember dapat diakses oleh individu tertentu yang memiliki AWS akun tanpa membuat bucket dan objeknya menjadi publik. Jika Anda telah mengonfigurasi akses lintas akun, pastikan akun yang IDs terdaftar adalah akun yang benar yang ingin Anda berikan akses ke objek di bucket Anda. Untuk informasi selengkapnya, lihat Mengonfigurasi akses lintas akun untuk bucket.

Enkripsi data

Lightsail melakukan enkripsi sisi server dengan kunci terkelola Amazon dan enkripsi data dalam perjalanan dengan menerapkan HTTPS (TLS). Enkripsi sisi server membantu mengurangi risiko terhadap data Anda dengan mengenkripsi data dengan kunci yang disimpan dalam layanan terpisah. Selain itu, enkripsi data dalam perjalanan membantu mencegah penyerang potensial menguping atau memanipulasi lalu lintas jaringan menggunakan atau serangan serupa. person-in-the-middle

Aktifkan versioning

Versioning adalah cara menyimpan beberapa varian objek dalam bucket yang sama. Anda dapat menggunakan pembuatan versi untuk melestarikan, mengambil, dan memulihkan setiap versi dari setiap objek yang disimpan di bucket Lightsail Anda. Dengan Penentuan Versi, Anda dapat dengan mudah memulihkan dari tindakan pengguna yang tidak diinginkan, serta kegagalan aplikasi. Untuk informasi selengkapnya, lihat Mengaktifkan dan menangguhkan pembuatan versi objek bucket.

Praktik terbaik pemantauan dan audit

Praktik terbaik berikut dapat membantu mendeteksi potensi kelemahan keamanan dan insiden untuk bucket Lightsail.

Aktifkan pencatatan akses dan lakukan audit keamanan dan akses berkala

Access logging menyediakan catatan terperinci untuk permintaan yang dibuat ke bucket. Informasi ini dapat mencakup jenis permintaan (GET,PUT), sumber daya yang ditentukan dalam permintaan, dan waktu dan tanggal permintaan diproses. Aktifkan pencatatan akses untuk bucket, dan lakukan audit keamanan dan akses secara berkala untuk mengidentifikasi entitas yang mengakses bucket Anda. Secara default, Lightsail tidak mengumpulkan log akses untuk bucket Anda. Anda harus mengaktifkan pencatatan akses secara manual. Untuk informasi selengkapnya, lihat Log akses bucket dan Aktifkan pencatatan akses bucket.

Identifikasi, beri tag, dan audit bucket Lightsail Anda

Identifikasi aset IT Anda adalah aspek penting dari tata kelola dan keamanan. Anda harus memiliki visibilitas semua ember Lightsail Anda untuk menilai postur keamanan mereka dan mengambil tindakan pada area kelemahan potensial.

Gunakan penandaan untuk mengidentifikasi sumber daya yang sensitif terhadap keamanan atau sensitif audit, lalu gunakan tag tersebut saat Anda perlu mencari sumber daya ini. Untuk informasi selengkapnya, lihat Tag.

Melaksanakan pemantauan menggunakan alat AWS pemantauan

Pemantauan merupakan bagian penting dalam menjaga keandalan, keamanan, ketersediaan, dan kinerja bucket Lightsail dan sumber daya lainnya. Anda dapat memantau dan membuat alarm notifikasi untuk metrik bucket ukuran Bucket (BucketSizeBytes) dan Number of objects (NumberOfObjects) di Lightsail. Misalnya, Anda mungkin ingin diberi tahu saat ukuran bucket bertambah atau berkurang ke ukuran tertentu, atau saat jumlah objek dalam ember naik atau turun ke nomor tertentu. Untuk informasi selengkapnya, lihat Membuat alarm metrik bucket.

Gunakan AWS CloudTrail

AWS CloudTrail menyediakan catatan tindakan yang diambil oleh pengguna, peran, atau AWS layanan di Lightsail. Anda dapat menggunakan informasi yang dikumpulkan oleh CloudTrail untuk menentukan permintaan yang dibuat untuk Lightsail, alamat IP dari mana permintaan itu dibuat, siapa yang membuat permintaan, kapan dibuat, dan detail tambahan. Misalnya, Anda dapat mengidentifikasi CloudTrail entri untuk tindakan yang memengaruhi akses data, khususnyaCreateBucketAccessKey,,GetBucketAccessKeys, DeleteBucketAccessKeySetResourceAccessForBucket, danUpdateBucket. Saat Anda mengatur AWS akun, CloudTrail diaktifkan secara default. Anda dapat melihat peristiwa terbaru di CloudTrail konsol. Untuk membuat catatan aktivitas dan acara yang sedang berlangsung untuk bucket Lightsail, Anda dapat membuat jejak di konsol. CloudTrail Untuk informasi lebih lanjut, lihat Peristiwa Pencatatan Data untuk Pelacakan dalam AWS CloudTrail Panduan Pengguna.

Pantau saran AWS keamanan

Secara aktif memantau alamat email utama yang terdaftar ke AWS akun. AWS akan menghubungi Anda, menggunakan alamat email ini, tentang masalah keamanan yang muncul yang mungkin memengaruhi Anda.

AWS Masalah operasional dengan dampak luas diposting di AWS Service Health Dashboard