Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Terminologi dan konsep untuk AWS Organizations

Topik ini menjelaskan beberapa konsep kunci untuk AWS Organizations.

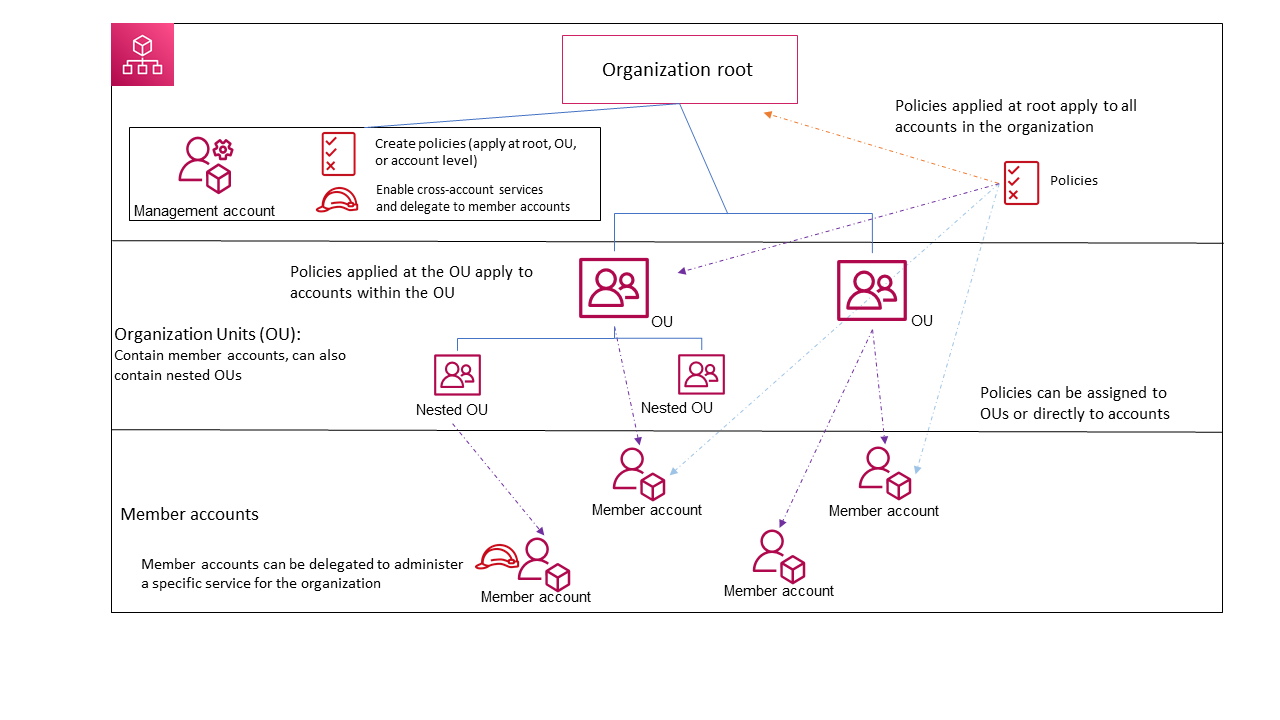

Diagram berikut menunjukkan organisasi yang terdiri dari lima akun yang disusun menjadi empat unit organisasi (OUs) di bawah root. Organisasi juga memiliki beberapa kebijakan yang melekat pada beberapa OUs atau langsung ke akun.

Untuk deskripsi masing-masing item ini, lihat definisi dalam topik ini.

Perangkat fitur yang tersedia

- Semua fitur (Disarankan)

-

Semua fitur adalah set fitur default yang tersedia untuk AWS Organizations. Anda dapat menetapkan kebijakan pusat dan persyaratan konfigurasi untuk seluruh organisasi, membuat izin atau kemampuan khusus dalam organisasi, mengelola dan mengatur akun Anda di bawah satu tagihan, dan mendelegasikan tanggung jawab ke akun lain atas nama organisasi. Anda juga dapat menggunakan integrasi dengan yang lain Layanan AWS untuk menentukan konfigurasi pusat, mekanisme keamanan, persyaratan audit, dan berbagi sumber daya di semua akun anggota di organisasi Anda. Untuk informasi selengkapnya, lihat Menggunakan AWS Organizations dengan yang lain Layanan AWS.

Semua mode fitur menyediakan semua kemampuan penagihan konsolidasi bersama dengan kemampuan administratif.

- Penagihan terkonsolidasi

-

Penagihan konsolidasi adalah kumpulan fitur yang menyediakan fungsionalitas penagihan bersama, tetapi tidak menyertakan fitur yang lebih canggih. AWS Organizations Misalnya, Anda tidak dapat mengaktifkan AWS layanan lain untuk diintegrasikan dengan organisasi Anda untuk bekerja di semua akunnya, atau menggunakan kebijakan untuk membatasi apa yang dapat dilakukan pengguna dan peran di akun yang berbeda.

Anda dapat mengaktifkan semua fitur untuk organisasi yang awalnya hanya mendukung fitur penagihan gabungan. Untuk mengaktifkan semua fitur, semua akun anggota diundang harus menyetujui perubahan dengan menerima undangan yang dikirim ketika akun manajemen mulai proses. Untuk informasi selengkapnya, lihat Mengaktifkan semua fitur untuk organisasi dengan AWS Organizations.

Struktur organisasi

- Organisasi

-

Organisasi adalah kumpulan yang dapat Anda kelola secara terpusat dan mengaturnya menjadi struktur hierarkis seperti pohon dengan akar di bagian atas dan unit organisasi bersarang di bawah root. Akun AWS Setiap akun dapat langsung di root, atau ditempatkan di salah satu OUs dalam hierarki.

Setiap organisasi terdiri dari:

Nol atau lebih akun anggota

Nol atau lebih unit organisasi (OUs)

Nol atau lebih kebijakan.

Sebuah organisasi memiliki fungsi yang ditentukan oleh perangkat fitur yang Anda aktifkan.

- root

-

Root administratif (root) terkandung dalam akun manajemen dan merupakan titik awal untuk mengatur Anda Akun AWS. Root adalah wadah paling atas dalam hierarki organisasi Anda. Di bawah root ini, Anda dapat membuat unit organisasi (OUs) untuk mengelompokkan akun Anda secara logis dan mengaturnya OUs ke dalam hierarki yang paling sesuai dengan kebutuhan Anda.

Jika Anda menerapkan kebijakan manajemen ke root, itu berlaku untuk semua unit organisasi (OUs) dan akun, termasuk akun manajemen untuk organisasi.

Jika Anda menerapkan kebijakan otorisasi (misalnya, kebijakan kontrol layanan (SCP)), ke root, itu berlaku untuk semua unit organisasi (OUs) dan akun anggota dalam organisasi. Itu tidak berlaku untuk akun manajemen di organisasi.

catatan

Anda hanya dapat memiliki satu root. AWS Organizations secara otomatis membuat root untuk Anda saat Anda membuat organisasi.

- Unit organisasi (OU)

-

Unit organisasi (OU) adalah kelompok Akun AWSdalam suatu organisasi. OU juga dapat berisi lain yang OUs memungkinkan Anda untuk membuat hierarki. Misalnya, Anda dapat mengelompokkan semua akun milik departemen yang sama ke dalam OU departemen. Demikian pula, Anda dapat mengelompokkan semua akun yang menjalankan layanan keamanan ke dalam OU keamanan.

OUs berguna ketika Anda perlu menerapkan kontrol yang sama ke subset akun di organisasi Anda. Nesting OUs memungkinkan unit manajemen yang lebih kecil. Misalnya, Anda dapat membuat OUs untuk setiap beban kerja, lalu membuat dua bersarang OUs di setiap beban kerja OU untuk membagi beban kerja produksi dari pra-produksi. OUs Ini mewarisi kebijakan dari OU induk selain kontrol apa pun yang ditetapkan langsung ke OU tingkat tim. Termasuk root dan Akun AWS dibuat di level terendah OUs, hierarki Anda bisa sedalam lima level.

- Akun AWS

-

An Akun AWSadalah wadah untuk AWS sumber daya Anda. Anda membuat dan mengelola AWS sumber daya Anda dalam Akun AWS, dan Akun AWS menyediakan kemampuan administratif untuk akses dan penagihan.

Menggunakan beberapa Akun AWS adalah praktik terbaik untuk menskalakan lingkungan Anda, karena menyediakan batas penagihan untuk biaya, mengisolasi sumber daya untuk keamanan, memberikan fleksibilitas atau individu dan tim, selain dapat beradaptasi untuk proses baru.

catatan

AWS Akun berbeda dari pengguna. Pengguna adalah identitas yang Anda buat menggunakan AWS Identity and Access Management (IAM) dan mengambil bentuk baik pengguna IAM dengan kredensi jangka panjang atau peran IAM dengan kredensi jangka pendek. Satu AWS akun dapat, dan biasanya, berisi banyak pengguna dan peran.

Ada dua jenis akun dalam suatu organisasi: satu akun yang ditetapkan sebagai akun manajemen dan satu atau lebih akun anggota.

- Akun manajemen

-

Akun manajemen adalah yang Akun AWS Anda gunakan untuk membuat organisasi Anda. Dari akun manajemen, Anda dapat melakukan hal berikut:

Buat akun lain di organisasi Anda

Undang dan kelola undangan akun lain untuk bergabung dengan organisasi Anda

-

Tentukan akun administrator yang didelegasikan

Hapus akun dari organisasi Anda

Lampirkan kebijakan ke entitas seperti root, unit organisasi (OUs), atau akun dalam organisasi Anda

-

Aktifkan integrasi dengan AWS layanan yang didukung untuk menyediakan fungsionalitas layanan di semua akun di organisasi.

Akun manajemen adalah pemilik utama organisasi, memiliki kontrol akhir atas kebijakan keamanan, infrastruktur, dan keuangan. Akun ini memiliki peran sebagai akun pembayar dan bertanggung jawab untuk membayar semua biaya yang timbul oleh akun di organisasinya.

catatan

Anda tidak dapat mengubah akun mana di organisasi Anda yang merupakan akun manajemen.

- Akun anggota

-

Akun anggota adalah Akun AWS, selain akun manajemen, yang merupakan bagian dari organisasi. Jika Anda adalah administrator organisasi, Anda dapat membuat akun anggota di organisasi dan mengundang akun yang ada untuk bergabung dengan organisasi. Anda juga dapat menerapkan kebijakan ke akun anggota.

catatan

Akun anggota hanya dapat dimiliki oleh satu organisasi dalam satu waktu. Anda dapat menunjuk akun anggota untuk menjadi akun administrator yang didelegasikan.

- Administrator yang didelegasikan

-

Kami menyarankan Anda menggunakan akun manajemen dan penggunanya dan perannya hanya untuk tugas-tugas yang harus dilakukan oleh akun itu. Kami menyarankan Anda menyimpan AWS sumber daya Anda di akun anggota lain di organisasi dan menjauhkannya dari akun manajemen. Ini karena fitur keamanan seperti kebijakan kontrol layanan Organizations (SCPs) tidak membatasi pengguna atau peran apa pun di akun manajemen. Memisahkan sumber daya Anda dari akun manajemen Anda juga dapat membantu Anda memahami tagihan pada faktur Anda. Dari akun manajemen organisasi, Anda dapat menetapkan satu atau beberapa akun anggota sebagai akun administrator yang didelegasikan untuk membantu Anda menerapkan rekomendasi ini. Ada dua jenis administrator yang didelegasikan:

Administrator yang didelegasikan untuk Organizations: Dari akun ini, Anda dapat mengelola kebijakan organisasi dan melampirkan kebijakan ke entitas (root OUs,, atau akun) dalam organisasi. Akun manajemen dapat mengontrol izin delegasi pada tingkat granular. Untuk informasi selengkapnya, lihat Administrator yang didelegasikan untuk AWS Organizations.

Administrator yang didelegasikan untuk AWS layanan: Dari akun ini, Anda dapat mengelola AWS layanan yang terintegrasi dengan Organizations. Akun manajemen dapat mendaftarkan akun anggota yang berbeda sebagai administrator yang didelegasikan untuk layanan yang berbeda sesuai kebutuhan. Akun ini memiliki izin administratif untuk layanan tertentu, serta izin untuk tindakan read-only Organizations. Untuk informasi selengkapnya, lihat Administrator yang didelegasikan untuk pekerjaan Layanan AWS itu dengan Organizations

Undangan dan jabat tangan

- Undangan

-

Undangan adalah permintaan yang dibuat oleh akun manajemen suatu organisasi ke akun lain. Misalnya, proses meminta akun mandiri untuk bergabung dengan organisasi adalah undangan.

Undangan diimplementasikan sebagai jabat tangan. Anda mungkin tidak melihat jabat tangan saat bekerja di konsol AWS Organizations . Tetapi jika Anda menggunakan AWS Organizations API AWS CLI atau, Anda harus bekerja langsung dengan jabat tangan.

- Jabat Tangan

-

Jabat tangan adalah pertukaran informasi yang aman antara dua AWS akun: pengirim dan penerima.

Jabat tangan berikut didukung:

-

UNDANGAN: Jabat tangan dikirim ke akun mandiri untuk bergabung dengan organisasi pengirim.

-

ENABLE_ALL_FEATURES: Jabat tangan dikirim ke akun anggota yang diundang untuk mengaktifkan semua fitur untuk organisasi.

-

APPROVE_ALL_FEATURES: Jabat tangan dikirim ke akun manajemen ketika semua akun anggota yang diundang telah menyetujui untuk mengaktifkan semua fitur.

Anda biasanya perlu berinteraksi langsung dengan jabat tangan hanya jika Anda bekerja dengan AWS Organizations API atau alat baris perintah seperti. AWS CLI

-

Kebijakan organisasi

Kebijakan adalah “dokumen” dengan satu atau beberapa pernyataan yang menentukan kontrol yang ingin Anda terapkan ke grup Akun AWS. AWS Organizations mendukung kebijakan otorisasi dan kebijakan manajemen.

Kebijakan otorisasi

Kebijakan otorisasi membantu Anda mengelola keamanan di Akun AWS seluruh organisasi secara terpusat.

- Kebijakan kontrol layanan (SCP)

-

Kebijakan kontrol layanan adalah jenis kebijakan yang menawarkan kontrol pusat atas izin maksimum yang tersedia untuk pengguna IAM dan peran IAM dalam suatu organisasi.

Ini berarti bahwa SCPs menentukan kontrol prinsip-sentris. SCPs buat pagar pembatas izin, atau tetapkan batas izin maksimum yang tersedia untuk kepala sekolah di akun anggota Anda. Anda menggunakan SCP ketika Anda ingin menerapkan kontrol akses yang konsisten secara terpusat pada prinsipal di organisasi Anda.

Ini dapat mencakup menentukan layanan mana yang dapat diakses oleh pengguna IAM dan peran IAM Anda, sumber daya mana yang dapat mereka akses, atau kondisi di mana mereka dapat membuat permintaan (misalnya, dari wilayah atau jaringan tertentu). Untuk informasi selengkapnya, lihat SCPs.

- Kebijakan kontrol sumber daya (RCP)

-

Kebijakan pengendalian sumber daya adalah jenis kebijakan yang menawarkan kontrol pusat atas izin maksimum yang tersedia untuk sumber daya dalam organisasi.

Ini berarti bahwa RCPs menentukan kontrol sumber daya-sentris. RCPs buat pagar pembatas izin, atau tetapkan batas, pada izin maksimum yang tersedia untuk sumber daya di akun anggota Anda. Gunakan RCP saat Anda ingin menerapkan kontrol akses yang konsisten secara terpusat di seluruh sumber daya di organisasi Anda.

Ini dapat mencakup membatasi akses ke sumber daya Anda sehingga hanya dapat diakses oleh identitas milik organisasi Anda, atau menentukan kondisi di mana identitas eksternal organisasi Anda dapat mengakses sumber daya Anda. Untuk informasi selengkapnya, lihat RCPs.

Kebijakan pengelolaan

Kebijakan manajemen membantu Anda mengonfigurasi Layanan AWS dan mengelola secara terpusat serta fitur-fiturnya di seluruh organisasi.

- Kebijakan deklaratif

-

Kebijakan deklaratif adalah jenis kebijakan yang memungkinkan Anda mendeklarasikan dan menerapkan konfigurasi yang diinginkan secara terpusat untuk suatu skala tertentu Layanan AWS di seluruh organisasi. Setelah dilampirkan, konfigurasi akan selalu dipertahankan ketika layanan menambahkan fitur baru atau APIs. untuk informasi selengkapnya, lihat kebijakan deklaratif.

- Kebijakan Backup

-

Kebijakan cadangan adalah jenis kebijakan yang memungkinkan Anda mengelola dan menerapkan rencana cadangan secara terpusat ke AWS sumber daya di seluruh akun organisasi. Untuk informasi selengkapnya, lihat kebijakan cadangan.

- Kebijakan tag

-

Kebijakan tag adalah jenis kebijakan yang memungkinkan Anda menstandarisasi tag yang dilampirkan ke AWS sumber daya di akun organisasi. Untuk informasi selengkapnya, lihat kebijakan tag.

- Kebijakan aplikasi obrolan

-

Kebijakan aplikasi obrolan adalah jenis kebijakan yang memungkinkan Anda mengontrol akses ke akun organisasi dari aplikasi obrolan seperti Slack dan Microsoft Teams. Untuk informasi selengkapnya, lihat Kebijakan aplikasi obrolan.

- kebijakan menolak layanan AI

-

Kebijakan opt-out layanan AI adalah jenis kebijakan yang memungkinkan Anda mengontrol pengumpulan data untuk layanan AWS AI untuk semua akun dalam suatu organisasi. Untuk informasi selengkapnya, lihat kebijakan penolakan layanan AI.