Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Evaluasi RCP

catatan

Informasi di bagian ini tidak berlaku untuk jenis kebijakan manajemen, termasuk kebijakan cadangan, kebijakan tag, kebijakan aplikasi obrolan, atau kebijakan opt-out layanan AI. Untuk informasi selengkapnya, lihat Memahami warisan kebijakan manajemen.

Karena Anda dapat melampirkan beberapa kebijakan kontrol sumber daya (RCPs) pada tingkat yang berbeda AWS Organizations, memahami bagaimana RCPs dievaluasi dapat membantu Anda menulis RCPs yang menghasilkan hasil yang tepat.

Strategi untuk menggunakan RCPs

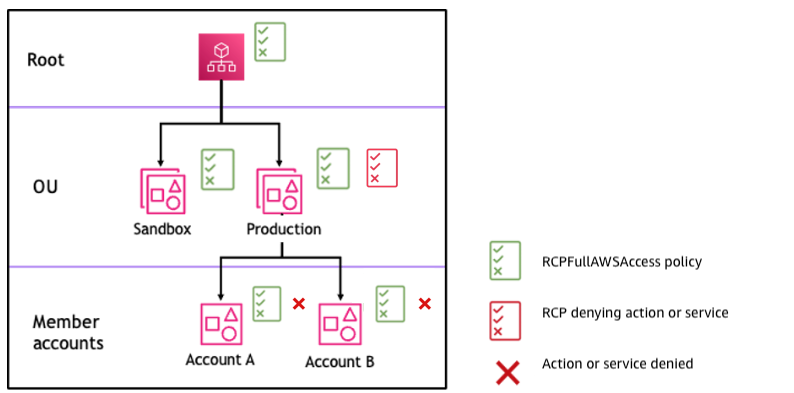

RCPFullAWSAccessKebijakan tersebut adalah kebijakan yang AWS dikelola. Ini secara otomatis dilampirkan ke root organisasi, setiap OU, dan setiap akun di organisasi Anda, ketika Anda mengaktifkan kebijakan kontrol sumber daya (RCPs). Anda tidak dapat melepaskan kebijakan ini. RCP default ini memungkinkan semua prinsipal dan akses tindakan untuk melewati evaluasi RCP, yang berarti sampai Anda mulai membuat dan melampirkan RCPs, semua izin IAM Anda yang ada terus beroperasi seperti yang mereka lakukan. Kebijakan AWS terkelola ini tidak memberikan akses.

Anda dapat menggunakan Deny pernyataan untuk memblokir akses ke sumber daya di organisasi Anda. Agar izin ditolak untuk sumber daya di akun tertentu, RCP apa pun dari root melalui setiap OU di jalur langsung ke akun (termasuk akun target itu sendiri) dapat menolak izin itu.

Denypernyataan adalah cara yang ampuh untuk menerapkan pembatasan yang harus benar untuk bagian yang lebih luas dari organisasi Anda. Misalnya, Anda dapat melampirkan kebijakan untuk membantu mencegah identitas eksternal organisasi Anda mengakses tingkat akar sumber daya Anda, dan itu akan efektif untuk semua akun di organisasi. AWS sangat menyarankan agar Anda tidak melampirkan RCPs ke akar organisasi Anda tanpa menguji secara menyeluruh dampak kebijakan terhadap sumber daya di akun Anda. Untuk informasi selengkapnya, lihat Pengujian efek RCPs.

Pada Gambar 1, ada RCP yang melekat pada OU Produksi yang memiliki Deny pernyataan eksplisit yang ditentukan untuk layanan tertentu. Akibatnya, baik Akun A dan Akun B akan ditolak akses ke layanan karena kebijakan penolakan yang dilampirkan ke tingkat mana pun dalam organisasi dievaluasi untuk semua akun anggota OUs dan di bawahnya.

Gambar 1: Contoh struktur organisasi dengan Deny pernyataan terlampir di Produksi OU dan dampaknya pada Akun A dan Akun B