Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Menggunakan AWS Lambda untuk memutar rahasia

The AWS Well-Architected Framework merekomendasikan agar Anda menyimpan dan menggunakan rahasia dengan aman. Praktik terbaik ini merekomendasikan agar Anda mengotomatiskan rotasi kredenal secara berkala. Rotasi adalah proses memperbarui rahasia secara berkala untuk membuatnya lebih sulit bagi penyerang untuk mengakses kredensialnya. Banyak kerangka kerja dan peraturan kepatuhan juga mengharuskan Anda memutar rahasia.

Untuk Terraform IAc, Anda dapat menggunakan AWS Secrets Manager dan AWS Lambdamembuat rotasi otomatis. Di Secrets Manager, Anda dapat mengatur rotasi otomatis untuk rahasia Anda. Ketika Secrets Manager memutar rahasia, ia memperbarui kredensialnya baik dalam rahasia maupun database atau layanan.

Untuk database, kami menyarankan Anda mengelola kredensi utama di Secrets Manager dan memutar rahasia secara berkala. Secrets Manager menyediakan template fungsi rotasi untuk Lambda untuk beberapa jenis kredensi database. Untuk informasi selengkapnya, lihat templat fungsi AWS Secrets Manager

rotasi di dokumentasi Secrets Manager dan lihat contoh kode

resource "aws_secretsmanager_secret_rotation" "createrotation" { count = var.needrotation == true ? 1 : 0 secret_id = aws_secretsmanager_secret.initiatesecret.id rotation_lambda_arn = aws_lambda_function.rotationlambda.arn rotation_rules { automatically_after_days = 1 } }

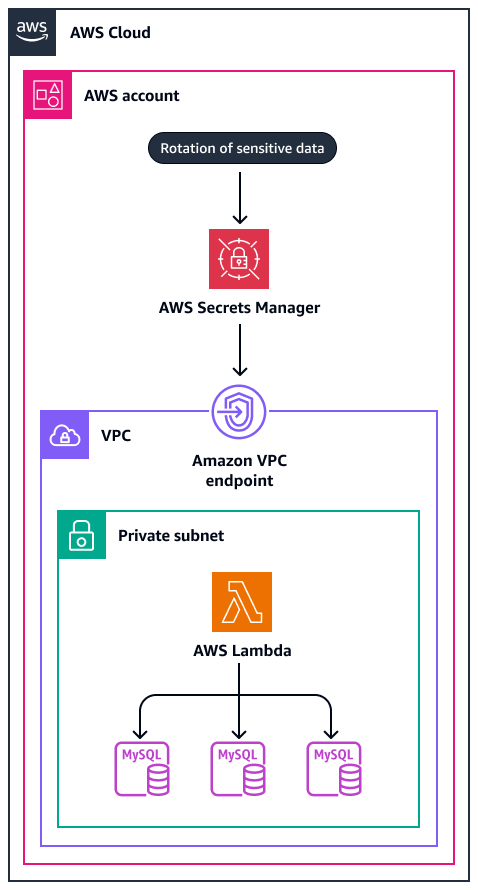

Diagram arsitektur berikut menunjukkan bagaimana Anda dapat menggunakan Secrets Manager, titik akhir Amazon VPC, dan fungsi Lambda untuk memutar data sensitif dalam file. Akun AWS