Terjemahan disediakan oleh mesin penerjemah. Jika konten terjemahan yang diberikan bertentangan dengan versi bahasa Inggris aslinya, utamakan versi bahasa Inggris.

Manajemen identitas tenaga kerja

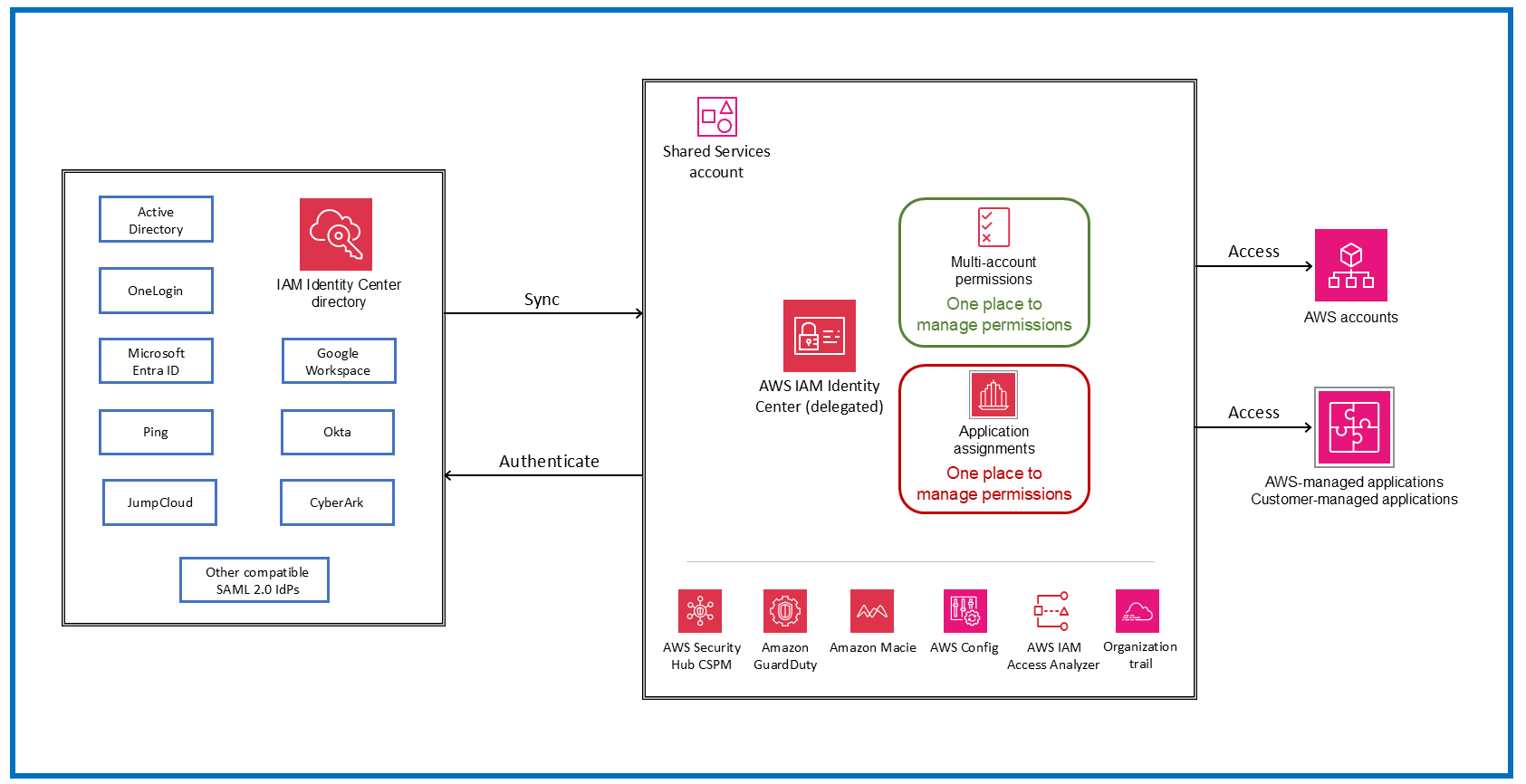

Manajemen identitas tenaga kerja, yang diilustrasikan dalam diagram berikut, mengacu pada pengelolaan akses manusia ke sumber daya yang membantu membangun dan mengelola bisnis Anda dalam infrastruktur dan aplikasi cloud Anda. Ini mendukung penyediaan yang aman, mengelola, dan menghapus akses, saat karyawan bergabung dengan organisasi, berpindah antar peran, dan meninggalkan organisasi. Administrator identitas dapat membuat identitas secara langsung di AWS atau terhubung ke penyedia identitas eksternal (iDP) untuk memungkinkan karyawan menggunakan kredensi perusahaan mereka untuk mengakses akun AWS dan aplikasi bisnis dengan aman dari satu tempat.

Dengan menggunakan AWS IAM Identity Center untuk mengelola akses ke aplikasi yang dikelola AWS, Anda dapat memanfaatkan kemampuan baru seperti propagasi identitas tepercaya dari aplikasi kueri Anda ke layanan data AWS, dan layanan baru seperti Amazon Q yang memberikan pengalaman pengguna berkelanjutan saat pengguna berpindah dari satu layanan Amazon Q-enabled ke layanan lainnya. Penggunaan Pusat Identitas IAM untuk akses akun AWS mencegah pembuatan dan penggunaan pengguna IAM, yang memiliki akses jangka panjang ke sumber daya. Sebagai gantinya, ini memungkinkan identitas tenaga kerja untuk mengakses sumber daya di akun AWS dengan menggunakan kredensyal sementara dari IAM Identity Center, yang merupakan praktik terbaik keamanan. Layanan manajemen identitas tenaga kerja memungkinkan Anda menentukan kontrol akses berbutir halus untuk sumber daya atau aplikasi AWS di lingkungan AWS multi-akun Anda berdasarkan fungsi pekerjaan atau atribut pengguna tertentu. Layanan ini juga membantu mengaudit dan meninjau aktivitas pengguna dalam lingkungan AWS Anda.

AWS menawarkan beberapa opsi untuk identitas tenaga kerja dan manajemen akses: AWS IAM Identity Center, federasi IAM SAMP, dan AWS Managed Microsoft AD.

-

AWS IAM Identity Center adalah layanan yang direkomendasikan untuk mengelola akses tenaga kerja ke aplikasi AWS dan beberapa akun AWS. Anda dapat menggunakan layanan ini dengan sumber identitas yang ada, seperti Okta, Microsoft Entra ID, atau Active Directory lokal, atau dengan membuat pengguna di direktorinya. Pusat Identitas IAM menyediakan semua layanan AWS dengan pemahaman bersama tentang pengguna dan grup tenaga kerja Anda. Aplikasi yang dikelola AWS terintegrasi dengannya, sehingga Anda tidak perlu menghubungkan sumber identitas Anda satu per satu ke setiap layanan, dan Anda dapat mengelola dan melihat akses tenaga kerja Anda dari lokasi pusat. Anda dapat menggunakan Pusat Identitas IAM untuk mengelola akses ke aplikasi AWS sambil terus menggunakan konfigurasi yang telah ditetapkan untuk mengakses akun AWS. Untuk lingkungan multi-akun baru, IAM Identity Center adalah layanan yang direkomendasikan untuk mengelola akses tenaga kerja Anda ke lingkungan. Anda dapat menetapkan izin secara konsisten di seluruh akun AWS, dan pengguna Anda menerima akses masuk tunggal di AWS.

-

Cara alternatif untuk memberikan akses kepada tenaga kerja Anda ke akun AWS adalah dengan menggunakan federasi IAM SALL 2.0. Ini melibatkan menciptakan one-to-one kepercayaan antara IDP organisasi Anda dan setiap akun AWS, dan tidak disarankan untuk lingkungan multi-akun. Di dalam organisasi Anda, Anda harus memiliki iDP yang mendukung SAMP 2.0, seperti Microsoft Entra ID, Okta, atau penyedia SAMP 2.0 lain yang kompatibel.

-

Pilihan lainnya adalah menggunakan Microsoft Active Directory (AD) sebagai layanan terkelola untuk menjalankan beban kerja sadar direktori di AWS. Anda juga dapat mengonfigurasi hubungan kepercayaan antara AWS Managed Microsoft AD di AWS Cloud dan Microsoft Active Directory lokal yang ada, untuk memberi pengguna dan grup akses ke sumber daya di salah satu domain dengan menggunakan AWS IAM Identity Center.

Pertimbangan desain

-

Meskipun bagian ini membahas beberapa layanan dan opsi, kami menyarankan Anda menggunakan IAM Identity Center untuk mengelola akses tenaga kerja, karena memiliki keunggulan dibandingkan dua pendekatan lainnya. Bagian selanjutnya membahas keuntungan dan kasus penggunaan untuk pendekatan individual. Semakin banyak aplikasi yang dikelola AWS memerlukan penggunaan IAM Identity Center. Jika saat ini Anda menggunakan federasi IAM, Anda dapat mengaktifkan dan menggunakan IAM Identity Center dengan aplikasi AWS tanpa mengubah konfigurasi yang ada.

-

Untuk meningkatkan ketahanan federasi, kami menyarankan Anda mengonfigurasi iDP dan federasi AWS Anda untuk mendukung beberapa titik akhir masuk SAMP. Untuk detailnya, lihat postingan blog AWS Cara menggunakan titik akhir SAMP regional untuk

failover.